Tutoriel de base de développement PHP : explication des relations entre les tables et installation de la base de données

Il y a maintenant beaucoup de garçons et de filles qui apprennent l'informatique. Surtout parmi les premiers internautes nés dans les années 80 et 90, de nombreuses personnes aiment jouer à des jeux. Nous expliquons la relation entre les tables à travers les informations sur l'équipement utilisateur dans le jeu.

Retirer de l'argent à la banque, transférer de l'argent et envoyer des enveloppes rouges sont également les opérations par carte bancaire les plus couramment utilisées dans notre vie quotidienne. Nous utilisons également les dépôts et les retraits par carte bancaire pour expliquer la relation entre les tables.

La relation entre l'équipement et les utilisateurs dans le jeu

Dans le jeu Un personnage a un casque, des vêtements, des bottes, des armes et un collier.

De plus, chaque arme différente ajoutera des valeurs d'attaque et de défense différentes. Nous pouvons alors simuler la conception de la table du jeu de cette manière.

Remarque : ce qui suit est uniquement destiné à permettre à chacun de mieux comprendre la relation entre le jeu, les utilisateurs et l'équipement.

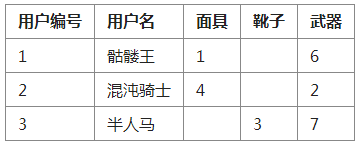

Tableau des utilisateurs

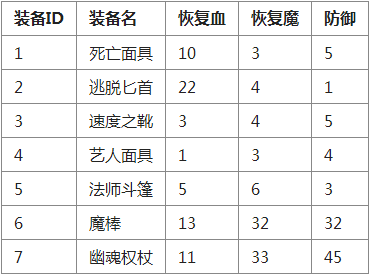

Liste des équipements

Dans la table des utilisateurs, Skeleton King porte l'arme numérotée 1 (masque mortuaire) dans la table d'équipement et utilise l'arme numérotée 6 (bâton magique).

L'utilisateur 3 (Centaure) a utilisé les numéros 3 (Bottes de vitesse) et 7 (Sceptre fantôme) dans le tableau d'équipement.

De cette façon, certains utilisateurs du jeu peuvent porter des équipements. S'il n'existe pas une telle option dans les données de ligne et de colonne de l'utilisateur, ces données ne seront pas disponibles.

En ajoutant la valeur d'attribut de l'équipement à la valeur d'attribut du niveau de l'utilisateur, différents effets tels que la récupération du sang et une valeur de défense accrue peuvent être obtenus lorsque l'utilisateur porte l'équipement.

Ouverture de compte bancaire, retrait et virement d'espèces

Une activité que nous effectuons souvent dans notre vie quotidienne est d'utiliser cartes bancaires En payant de l'argent, chaque transaction que nous effectuons est fidèlement enregistrée sur le relevé bancaire.

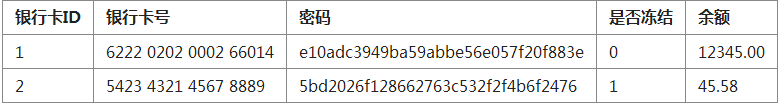

Simulons-le à travers un tableau :

Le tableau ci-dessus est conçu avec l'identifiant de la carte bancaire de l'utilisateur, le numéro de carte, le mot de passe, qu'elle soit gelée, et le solde.

Simulation de scène :

Une fois que l'utilisateur a inséré la carte et saisi correctement le mot de passe. Ensuite, vous pouvez retirer de l'argent

Dans l'ingénierie sociale, les gens aiment utiliser le même mot de passe. Par conséquent, le mot de passe de l'utilisateur doit être à nouveau crypté et ne peut pas être déchiffré à l'envers. Car j'ai peur qu'après avoir vu le mot de passe d'un utilisateur, j'utilise ce mot de passe pour essayer les autres cartes bancaires de l'utilisateur.

Nous stipulons nous-mêmes : l'état de gel peut être réglé sur 0 (dégelé) et 1 (gelé). Si la banque reçoit un avis du tribunal. Ensuite, définissez l'état de gel sur 1. Si vous avez de l’argent, vous n’êtes pas autorisé à le retirer. (Cette logique métier doit être implémentée dans le programme).

Si l'utilisateur retire de l'argent ou dépose de l'argent, le solde de l'utilisateur sera augmenté ou diminué. Parallèlement, les enregistrements seront enregistrés dans le flux de transactions.

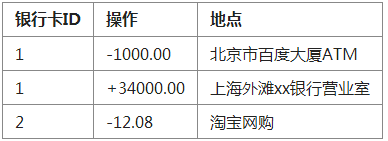

Calendrier des transactions

Nous serons fidèles à chaque fois que le solde de l'utilisateur change Enregistré dans la transaction. organigramme. Rendre les transactions traçables et traçables.

Cela simule les processus de gel, de retrait d'espèces et de dépôt de la banque.

Remarque :

Les mots de passe doivent être cryptés pour les utilisateurs à l'aide de méthodes de cryptage telles que md5. L'utilisateur saisit le mot de passe d'origine tel que : 123456. Nous utilisons md5 pour crypter le 123456 saisi par l'utilisateur et le comparer avec le mot de passe de la base de données.

S'ils sont cohérents, le mot de passe est transmis. S'ils sont incohérents, l'utilisateur a mal saisi le mot de passe.

Cela garantit la sécurité des mots de passe des utilisateurs et empêche la possibilité que des initiés divulguent les mots de passe des utilisateurs.

Pour plus de connaissances sur les mots de passe, nous vous en expliquerons davantage dans le prochain volume et les projets avancés.

Installation de la base de données

Notre package d'installation intégré inclut déjà MySQL, vous pouvez l'utiliser directement