PHP フォーム検証 PHP 開発の基本チュートリアル

1. PHP フォームの検証

この章では、クライアントから送信されたフォーム データを PHP を使用して検証する方法を紹介します。

注: PHP フォームを処理するときは、セキュリティを考慮する必要があります。この章では、PHP フォーム データの安全な処理について説明します。ハッカーやスパムを防ぐために、フォームのデータ セキュリティ検証を実行する必要があります。

この章で紹介する HTML フォームには、必須およびオプションのテキスト フィールド、ラジオ ボタン、および送信ボタンの入力フィールドが含まれています。

2. 表示例

コードは次のとおりです:

<!DOCTYPE HTML>

<html>

<head>

<meta charset="utf-8">

<title>php.cn</title>

<style>

.error {color: #FF0000;}

</style>

</head>

<body>

<?php

// 定义变量并默认设置为空值

$nameErr = $emailErr = $genderErr = $websiteErr = "";

$name = $email = $gender = $comment = $website = "";

if ($_SERVER["REQUEST_METHOD"] == "POST")

{

if (empty($_POST["name"]))

{

$nameErr = "名字是必需的";

}

else

{

$name = test_input($_POST["name"]);

// 检测名字是否只包含字母跟空格

if (!preg_match("/^[a-zA-Z ]*$/",$name))

{

$nameErr = "只允许字母和空格";

}

}

if (empty($_POST["email"]))

{

$emailErr = "邮箱是必需的";

}

else

{

$email = test_input($_POST["email"]);

// 检测邮箱是否合法

if (!preg_match("/([\w\-]+\@[\w\-]+\.[\w\-]+)/",$email))

{

$emailErr = "非法邮箱格式";

}

}

if (empty($_POST["website"]))

{

$website = "";

}

else

{

$website = test_input($_POST["website"]);

// 检测 URL 地址是否合法

if (!preg_match("/\b(?:(?:https?|ftp):\/\/|www\.)[-a-z0-9+&@#\/%?=~_|!:,.;]*[-a-z0-9+&@#\/%=~_|]/i",$website))

{

$websiteErr = "非法的 URL 的地址";

}

}

if (empty($_POST["comment"]))

{

$comment = "";

}

else

{

$comment = test_input($_POST["comment"]);

}

if (empty($_POST["gender"]))

{

$genderErr = "性别是必需的";

}

else

{

$gender = test_input($_POST["gender"]);

}

}

function test_input($data)

{

$data = trim($data);

$data = stripslashes($data);

$data = htmlspecialchars($data);

return $data;

}

?>

<h2>PHP 表单验证实例</h2>

<p><span class="error">* 必需字段。</span></p>

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">

名字: <input type="text" name="name" value="<?php echo $name;?>">

<span class="error">* <?php echo $nameErr;?></span>

<br><br>

E-mail: <input type="text" name="email" value="<?php echo $email;?>">

<span class="error">* <?php echo $emailErr;?></span>

<br><br>

网址: <input type="text" name="website" value="<?php echo $website;?>">

<span class="error"><?php echo $websiteErr;?></span>

<br><br>

备注: <textarea name="comment" rows="5" cols="40"><?php echo $comment;?></textarea>

<br><br>

性别:

<input type="radio" name="gender" <?php if (isset($gender) && $gender=="female") echo "checked";?> value="female">女

<input type="radio" name="gender" <?php if (isset($gender) && $gender=="male") echo "checked";?> value="male">男

<span class="error">* <?php echo $genderErr;?></span>

<br><br>

<input type="submit" name="submit" value="Submit">

</form>

<?php

echo "<h2>您输入的内容是:</h2>";

echo $name;

echo "<br>";

echo $email;

echo "<br>";

echo $website;

echo "<br>";

echo $comment;

echo "<br>";

echo $gender;

?>

</body>

</html>出力結果は右に示されています

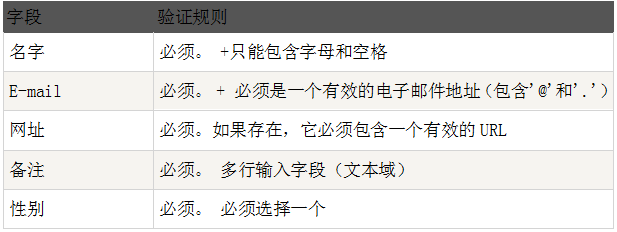

3. 検証ルール

2. テキストフィールド

"name": <input type="text" name="name">

E-mail: <input type="text" name="email">URL: <input type="text" name="website">備考: <textarea name="comment" rows="5"cols="40"></textarea>

3. ラジオ ボタン

「性別」フィールドはラジオ ボタンであり、HTML コードは次のとおりです: Gender:

<input type="radio" name="gender" value= "女性" > 女性<input type="radio" name="gender" value="男性">男性4. フォーム要素

HTML フォームのコードは次のとおりです。

- <form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">

- 注: $_SERVER["PHP_SELF"] 変数とは何ですか?

$_SERVER["PHP_SELF"] は、現在実行中のスクリプトのファイル名を返し、ドキュメント ルートに関連するスーパー グローバル変数です。

そのため、$_SERVER["PHP_SELF"] は、別のページにジャンプするのではなく、現在のページにフォーム データを送信します。

注:

- 事前定義された文字は次のとおりです:

成になる & (へへ数字) は & になります

- "(二重引用符) になる"

- '(一重引用符) になる'

- & lt; (より小さい) & になるlt;

- & gt; (より大きい) になる>

5. PHP フォームで注意すべき点は何ですか?

- $_SERVER["PHP_SELF"] 変数はハッカーによって使用される可能性があります。

- 「test_form.php」として以下のフォームファイル名を指定します:

- ここで、URL を使用して送信アドレス "test_form.php" を指定し、上記のコードを次のように変更します:

- ただし、ユーザーがブラウザのアドレス バーに次のアドレスを入力することを考慮してください:

- 上記の URL は次のコードに解析されて実行されます:

- コードに script タグが追加され、alert コマンドが追加されます。 この Javascript コードは、ページの読み込み時に実行されます (ユーザーにはポップアップ ボックスが表示されます)。 これは、PHP_SELF 変数がハッカーによってどのように悪用されるかを示す簡単な例にすぎません。

<script> タグには任意の JavaScript コードを追加できることに注意してください。ハッカーはこれを使用してページを別のサーバーのページにリダイレクトすることができ、ページ コード ファイルは悪意のあるコードを保護することができ、コードはグローバル変数を変更したり、ユーザーのフォーム データを取得したりすることができます。

6. $_SERVER["PHP_SELF"] の悪用を回避する方法

$_SERVER["PHP_SELF"] は、htmlspecialchars() 関数を使用することで回避できます。

フォームのコードは次のとおりです:

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">

htmlspecialchars () いくつかの事前定義された文字を HTML エンティティに変換します。ここで、ユーザーが PHP_SELF 変数を悪用したい場合、結果は次のように出力されます:

<form method="post" action="test_form.php/"><script>alert('hacked' )</ script>">

この脆弱性を試すことができませんでした!

7. PHP を使用してフォーム データを検証します

まず、PHP の htmlspecialchars() 関数を通じてユーザーによって送信されたすべてのデータを処理します.

いつ htmlspecialchars() 関数を使用するとき、ユーザーが次のテキスト フィールドを送信しようとしたとき:

<script>location.href('http://www.php.cn')< /script>

このコードは次のような HTML エスケープ コードとして保存されるため実行されません:

<script>location.href('http://www.php.cn') </script>

上記のコードは安全で、通常どおりページに表示したり、メールに挿入したりできます

ユーザーがフォームを送信すると、次の 2 つのことを行います:

- 。

PHPのtrim()関数を使用して、入力データ内の不要な文字(スペース、タブ、改行など)を削除します。

PHPのstripslashes()関数を使用して、ユーザー入力内のバックスラッシュ()を削除します。次に、これらのデータをフィルタリングしましょう。この関数は、コードの再利用性を大幅に向上させることができる関数で記述されています。

関数に test_input() という名前を付けます。これで、$_POST 内のすべての変数を検出できるようになります。 test_input() 関数、スクリプト コードは次のとおりです:

<?php // 定义变量并默认设置为空值 $name = $email = $gender = $comment = $website = ""; if ($_SERVER["REQUEST_METHOD"] == "POST") { $name = test_input($_POST["name"]); $email = test_input($_POST["email"]); $website = test_input($_POST["website"]); $comment = test_input($_POST["comment"]); $gender = test_input($_POST["gender"]); } function test_input($data) { $data = trim($data); $data = stripslashes($data); $data = htmlspecialchars($data); return $data; } ?>IV.

上記のスクリプトを実行するとき、$_SERVER["REQUEST_METHOD"] を使用してフォームが送信されたかどうかを検出することに注意してください。 REQUEST_METHOD が POST の場合、フォームが送信され、データが検証されます。フォームが送信されない場合、検証はスキップされ、空白で表示されます。

上記例における入力項目の使用は任意であり、ユーザーが何も入力しなくても正常に表示されます。

次の章では、ユーザーが入力したデータを検証する方法を紹介します

次のセクション