Jamf Threat Labs成功开发:iOS 16设备通过伪装飞行模式保持网络连接

- 王林转载

- 2023-08-21 14:49:011565浏览

近日,Jamf威胁实验室发布了一项引人注目的研究成果。据该实验室透露,他们成功开发出一种新的后渗透持久性技术,可以在运行iOS 16的iPhone设备上伪装为飞行模式状态,同时保持网络连接。这一技术引起了业界的广泛关注

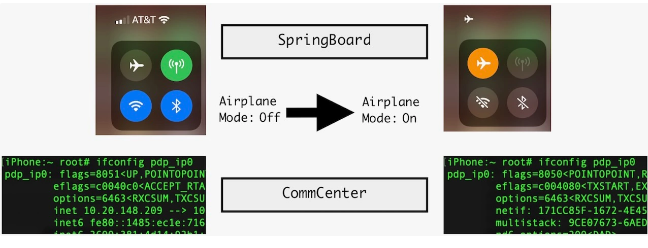

据报道,该攻击技术的核心思想是利用SpringBoard和CommCenter这两个关键组件。前者负责处理iPhone设备的用户界面元素,而后者则负责管理网络连接。通过这两个组件的协同配合,攻击者可以让iPhone用户错误地认为已经开启了飞行模式,但实际上WiFi和蜂窝数据连接仍然正常

在成功攻击之后,用户界面上会显示飞行模式已经开启的状态。这种伪装让用户毫不知情地继续使用网络服务,从而陷入隐蔽的风险之中。此外,该实验室没有详细披露整个攻击过程,也没有明确攻击是否可以通过无线方式进行,但是这项技术的潜在威胁引起了业界的关注

专家表示,这种攻击手法突显了网络安全领域中一种新的隐蔽攻击可能性。攻击者不再局限于直接干扰网络连接,而是通过改变设备用户界面的显示状态来保持网络连接。这种创新手法可能被恶意活动滥用,比如窃取用户敏感信息、监控通信等

然而,这项研究引发了一系列关于安全和隐私的担忧。用户和开发者需要保持高度警惕,确保他们的设备和应用不会受到类似攻击的影响。此外,业内呼吁加强iOS系统的安全性,以防止类似的隐蔽攻击得以实施

以上是Jamf Threat Labs成功开发:iOS 16设备通过伪装飞行模式保持网络连接的详细内容。更多信息请关注PHP中文网其他相关文章!

声明:

本文转载于:itbear.com。如有侵权,请联系admin@php.cn删除