Code source du site Web

Code source du site Web Modèle frontal

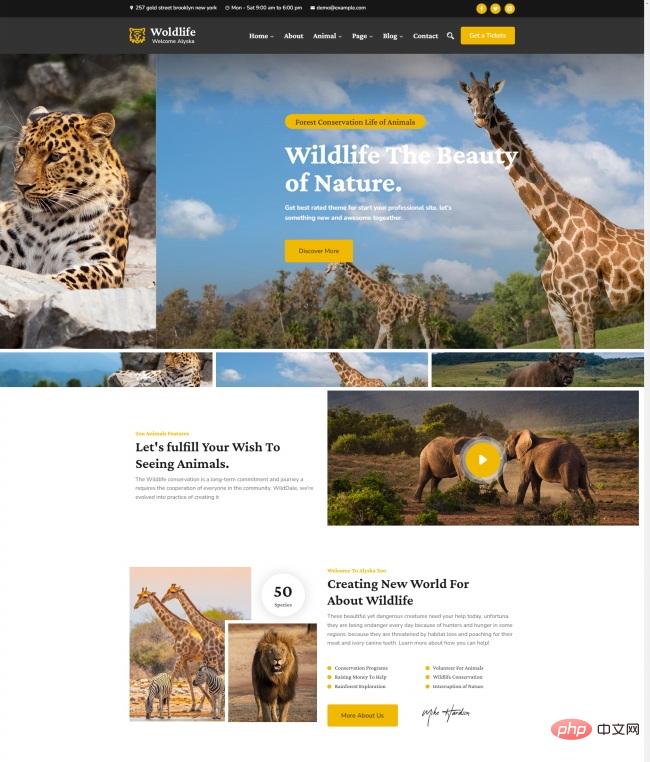

Modèle frontal Modèle de site Web de promotion de la protection de la faune réactif

Modèle de site Web de promotion de la protection de la faune réactifModèle de site Web de promotion de la protection de la faune réactif

Toutes les ressources de ce site proviennent d'internautes ou sont réimprimées par les principaux sites de téléchargement. Veuillez vérifier vous-même l'intégrité du logiciel ! Toutes les ressources de ce site sont uniquement à titre de référence d'apprentissage. Merci de ne pas les utiliser à des fins commerciales. Sinon, vous serez responsable de toutes les conséquences ! En cas d'infraction, veuillez nous contacter pour la supprimer. Coordonnées : admin@php.cn

Article connexe

Mesures de configuration et de protection de la sécurité Nginx pour assurer la sécurité du site Web

Mesures de configuration et de protection de la sécurité Nginx pour assurer la sécurité du site Web13Apr2025

La clé de la configuration de sécurité Nginx réside dans le principe des autorisations minimales et de la surveillance continue. 1. Fermer des modules inutiles pour réduire les vulnérabilités potentielles; 2. Utilisez des instructions de localisation pour contrôler avec précision les droits d'accès aux ressources, tels que l'interdiction de l'accès aux répertoires sensibles; 3. Utilisez les instructions Limit_Req et Limit_Conn pour limiter la fréquence d'accès et les connexions simultanées pour éviter les attaques; 4. Vérifiez régulièrement les journaux et mettez à jour les versions Nginx pour réparer les vulnérabilités en temps opportun. Seule l'apprentissage et la pratique continus peuvent vraiment assurer la sécurité du site Web.

Pourquoi l'image d'arrière-plan de mon site Web réactif saute-t-elle lorsque la barre d'adresse se cache sur mobile ?

Pourquoi l'image d'arrière-plan de mon site Web réactif saute-t-elle lorsque la barre d'adresse se cache sur mobile ?05Dec2024

L'image d'arrière-plan saute lorsque la barre d'adresse se cache sur iOS/Android/Chrome MobileLes sites Web réactifs utilisant Twitter Bootstrap rencontrent souvent un problème...

Utiliser WPF pour implémenter plusieurs fonctions de service client des comptes publics WeChat

Utiliser WPF pour implémenter plusieurs fonctions de service client des comptes publics WeChat05Mar2017

Il s'agit d'utiliser WPF comme technologie frontale pour implémenter la version de bureau du système de service multi-client WeChat. Le projet utilise Prism comme framework frontal et utilise le modèle MVVM pour séparer efficacement l'interface utilisateur et le code logique.

Quel est l'objectif et la fonctionnalité d'un contrôleur frontal dans les applications PHP ?

Quel est l'objectif et la fonctionnalité d'un contrôleur frontal dans les applications PHP ?23Oct2024

Ce guide explique le modèle de conception Front Controller, couramment utilisé dans les applications PHP pour gérer les requêtes. Il agit comme un point d'entrée centralisé pour toutes les demandes, facilitant le routage, la création de modèles et la sécurité. Le contrôleur frontal assure une

Laravel et la pile complète: avant et dos ensemble

Laravel et la pile complète: avant et dos ensemble18Apr2025

Laravel réalise le développement complet à travers le moteur du modèle de lame, l'éloquente, les outils artisanaux et Laravelmix: 1. La lame simplifie le développement frontal; 2. Eloquent simplifie les opérations de base de données; 3. Artisan améliore l'efficacité du développement; 4. Laravelmix gère les ressources frontales.

Angularjs

Angularjs23Feb2025

Points de base AngularJS, un framework JavaScript développé par Google, permet aux développeurs de créer du code frontal sans avoir à manipuler directement le modèle d'objet de document (DOM). Cela peut être réalisé en définissant des vues et des contrôleurs dynamiques à l'aide d'instructions et de liaison des données. AngularJS utilise la structure MVC (modèle-View-Controller). Le modèle est défini par des modules et des contrôleurs angulaires connectés au HTML via des instructions. Cela permet la liaison des données bidirectionnelle, où les modifications du modèle mettent automatiquement à jour la vue et vice versa. Dans AngularJS, les directives étendent le vocabulaire HTML, fournissant des mods plus dynamiques et puissants

Frontend avec Laravel: Explorer les possibilités

Frontend avec Laravel: Explorer les possibilités20Apr2025

Laravel peut être utilisé pour le développement frontal. 1) Utilisez le moteur du modèle de lame pour générer du HTML. 2) Intégrez Vite pour gérer les ressources frontales. 3) Construisez SPA, PWA ou site Web statique. 4) Combinez le routage, le middleware et l'éloquente pour créer une application Web complète.

Comment puis-je accéder aux ressources statiques avec un servlet Global Front Controller mappé sur /* ?

Comment puis-je accéder aux ressources statiques avec un servlet Global Front Controller mappé sur /* ?08Dec2024

Servlet de contrôleur frontal global sur /* : résolution de l'accès aux ressources statiquesLors du mappage d'un servlet de contrôleur frontal global sur /*, il devient un...