Heim >Technologie-Peripheriegeräte >KI >Geboren für Daten, Kampf für Privatsphäre: der beschleunigte Aufstieg der privaten Computerbranche

Geboren für Daten, Kampf für Privatsphäre: der beschleunigte Aufstieg der privaten Computerbranche

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-17 19:58:131156Durchsuche

Im Zeitalter der digitalen Wirtschaft sind Daten als neuer Produktionsfaktor und strategische Ressource eine wichtige Triebkraft für wissenschaftlichen und technologischen Fortschritt, Politikformulierung und wirtschaftliche Entwicklung. Der Wert der Daten kann jedoch nur dann maximiert werden, wenn Privatsphäre und Sicherheit gewährleistet sind.

In den letzten Jahren haben das Land, die Industrie und die lokalen Regierungen mit der Verkündung und Umsetzung des „Cybersicherheitsgesetzes“, des „Datensicherheitsgesetzes“ und des „Gesetzes zum Schutz personenbezogener Daten“ nacheinander eine Reihe von Maßnahmen eingeführt Datensicherheitsbezogene unterstützende Maßnahmen, Verbesserung des Datenelementverwaltungssystems und Gewährleistung der Sicherheit von Datenzirkulationstransaktionen. Insbesondere die Ende 2022 veröffentlichten „Zwanzig Datenartikel“ haben die gesetzeskonforme und effiziente Verbreitung und Nutzung öffentlicher Daten, Unternehmensdaten und personenbezogener Daten „verwendbar, aber nicht sichtbar“ und „kontrollierbar und messbar“ weiter vorangetrieben zu gesetzlichen Anforderungen werden.

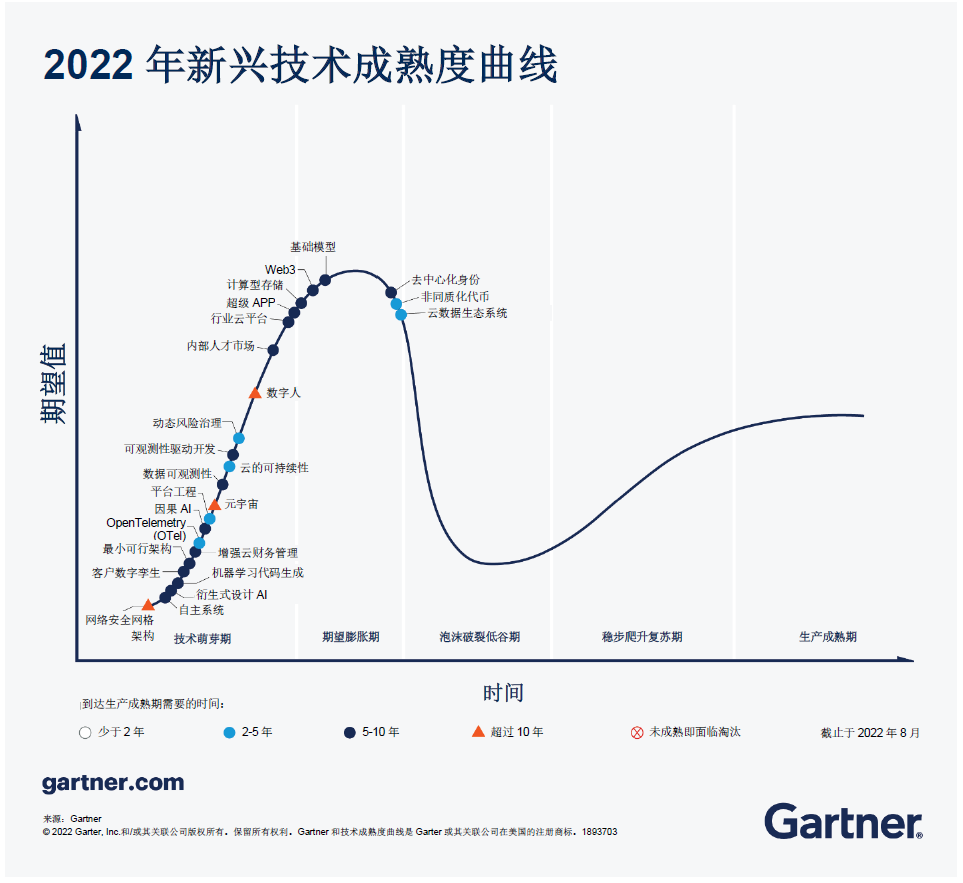

Unter den Möglichkeiten, die Umsetzung der zwanzig Datenkonzepte zu fördern, hat Privacy Computing als wichtigste „technische Lösung“ zum Ausgleich von Datenzirkulation und Wertfreigabe immer mehr Aufmerksamkeit erhalten. Unter den 25 aufstrebenden Technologien, die im Gartner Hype Cycle 2022 aufgeführt sind, stehen sechs im Zusammenhang mit Privacy Computing, was ihren Wert und ihr Potenzial zeigt.

Bildquelle: gartner.com

Im Januar dieses Jahres haben 16 Ministerien, darunter das Ministerium für Industrie und Informationstechnologie, die Cyberspace Administration of China und die Nationale Entwicklungs- und Reformkommission, die „Leitmeinungen zur Förderung der Entwicklung der Datensicherheit“ herausgegeben Industrie“, die eindeutig vorschlug, die wichtige technische Forschung zu Datenschutz-Computing, Datenflussanalyse usw. zu stärken, die Forschung und Entwicklung von Datenqualitätsbewertung, Datenschutz-Computing und anderen Produkten zu stärken.

Auch die private Computerbranche beschleunigt ihren Aufstieg. Laut einem Bericht der China Academy of Information and Communications Technology wird Chinas Markt für Datenschutz-Computing im Jahr 2025 voraussichtlich 10 Milliarden Yuan erreichen.

Entwicklung der Privacy-Computing-Technologie

Privacy Computing ist die Abkürzung für Privacy-preserving Computation, die sicherstellen kann, dass der Datenanbieter die Originaldaten nicht preisgibt. Unter der Prämisse von Daten ist die Analyse, Verarbeitung und Nutzung von Daten ein umfassendes Konzept, das die Verschmelzung vieler Disziplinen und Bereiche wie künstliche Intelligenz und Datenwissenschaft beinhaltet und sicheres Mehrparteien-Computing, homomorphe Verschlüsselung, differenzielle Privatsphäre usw. umfasst. und Zero-Knowledge Proof, föderiertes Lernen, vertrauenswürdige Ausführungsumgebung und viele andere technische Unterpunkte sowie die Kombination dieser technischen Unterpunkte und zugehörigen Produktlösungen. Es wurde von Turing gegründet Der preisgekrönte Akademiker Yao Qizhi im Jahr 1982, indem er das „Millionärsproblem“ ansprach und beantwortete. Durch eine sichere Mehrparteienberechnung kann sichergestellt werden, dass jeder Teilnehmer nur korrekte Berechnungsergebnisse erhält und keine anderen Informationen als die Berechnungsergebnisse erhalten kann. Es handelt sich um eine umfassende Anwendung einer Vielzahl kryptografischer Basiswerkzeuge, die den Austausch von Geheimnissen und die unbeabsichtigte Übertragung ermöglichen und andere kryptografische Prinzipstrukturen. Zusätzlich zum klassischen Multi-Party-Secure-Computing-Protokoll können alle anderen kryptografischen Algorithmen, die zur Implementierung von Multi-Party-Secure-Computing verwendet werden (z. B. homomorphe Verschlüsselung und Zero-Knowledge-Proof), ein Multi-Party-Secure-Computing-Protokoll bilden . Nach mehr als 30 Jahren theoretischer Forschung ist sicheres Multi-Party-Computing technisch ausgereift. Es kann in Szenarien eingesetzt werden, in denen gemeinsame Kunden oder Interessen identifiziert werden müssen, andere Daten jedoch geschützt werden müssen, beispielsweise bei gemeinsamer Forschung im medizinischen Bereich oder der Datenaustausch zwischen Unternehmen zur Verbesserung der Geschäftseffizienz hat einen wichtigen Anwendungswert ausgeübt.

Confidential Computing Das Prinzip besteht darin, die Daten oder Codes, die geschützt werden müssen, in einer Trusted Execution Environment (TEE) zu speichern. Jeder Zugriff auf diese Daten und Codes müssen eine hardwarebasierte Zugriffskontrolle durchlaufen, um unbefugten Zugriff während der Nutzung zu verhindern oder zu ändern, wodurch überprüfbare und kontrollierbare Datenverarbeitungsprozesse erreicht und die Datensicherheit erhöht werden. Darunter wird eine vertrauenswürdige Ausführungsumgebung als eine Umgebung definiert, die in drei Aspekten ein gewisses Maß an Schutz bieten kann: Datenvertraulichkeit, Datenintegrität und Codeintegrität, einschließlich Cloud-Umgebungen. Confidential Computing lässt sich auf die Einführung der TrustZone-Technologie durch ARM im Jahr 2002 und die Einführung der SGX-Technologie durch Intel im Jahr 2015 zurückführen, was die rasante Entwicklungsphase des Confidential Computing markiert. Jetzt haben auch AMD, Huawei und andere Hersteller ihre eigenen Confidential Computing-Technologien auf den Markt gebracht Computertechnologien.

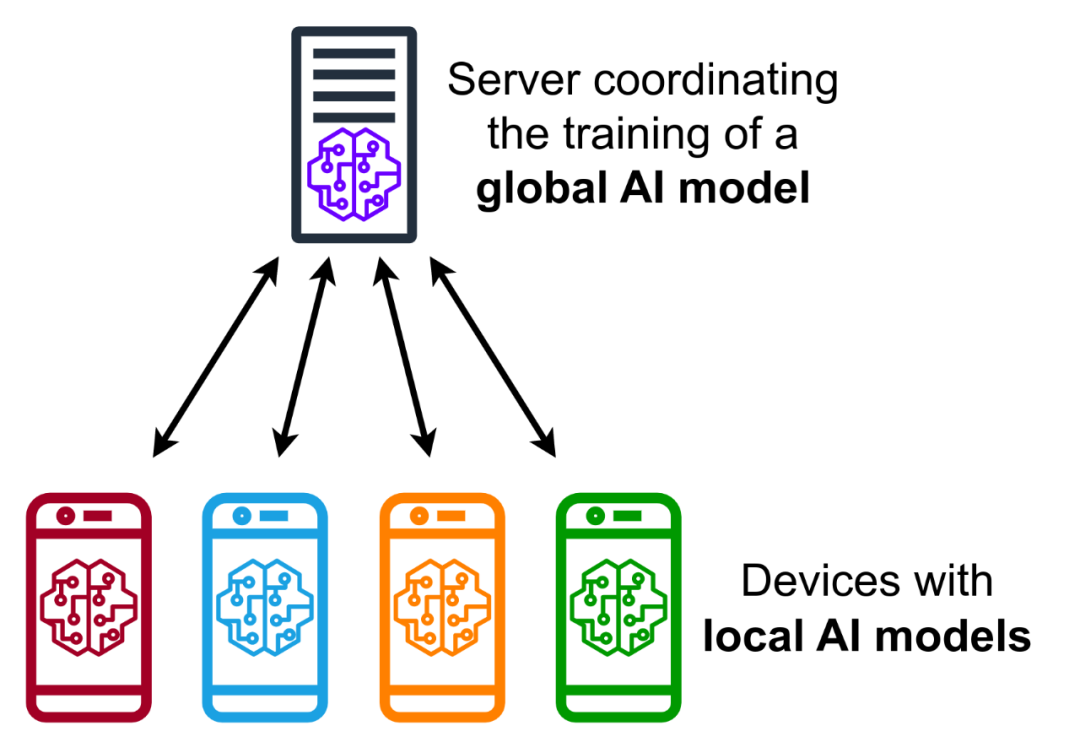

Verwendung von föderiertem Lernen auf mehreren Mobilgeräten Terminals trainieren gemeinsam Modelle für maschinelles Lernen. Bildquelle: Wikipedia

Federated Learning

Federated Learning wurde 2016 von Google vorgeschlagen. Seine Kernidee besteht darin, zwei oder mehr Teilnehmern die gemeinsame Erstellung und Verwendung von Modellen zu ermöglichen, ohne dass Daten die Domäne verlassen. Dabei wird betont, dass „sich die Daten nicht bewegen, sondern das Modell.“ und die Daten sind verfügbar.“ „Invisible“ eignet sich für gemeinsame Rechenanwendungsszenarien mit vielen teilnehmenden Benutzern, vielen Datenfunktionen und einer weiten Verbreitung. Entsprechend der Verteilung der an Berechnungen beteiligten Daten auf die Datenparteien kann sie in horizontales föderiertes Lernen, vertikales föderiertes Lernen und föderiertes Transferlernen unterteilt werden. Normalerweise muss föderiertes Lernen in Verbindung mit anderen Datenschutztechnologien verwendet werden, um Daten während des Berechnungsprozesses zu schützen.

Die Implementierung der Privacy-Computing-Branche der chinesischen Internetgiganten

Derzeit befindet sich das Privacy-Computing in einer Phase der rasanten Entwicklung. Single-Point-Technologien werden weiterhin optimiert, was einen Trend zur Integration mehrerer Technologien in praktische Anwendungen zeigt Befassen Sie sich mit Datensicherheit in verschiedenen Szenarien und Datenschutzanforderungen. Laut Gartners Bericht „2022 Privacy Technology Hype Cycle“ wird erwartet, dass Datenschutz-Computing-Technologie in den nächsten 5 bis 10 Jahren in großem Umfang kommerziell eingesetzt wird und bis 2025 mehr als 60 % der großen Unternehmen sie in der Datenanalyse einsetzen werden , Business Intelligence oder Cloud Computing Eine oder mehrere Privacy-Computing-Technologien.

Da der technologische Fortschritt und die geschäftlichen Umsetzungsszenarien allmählich zunehmen, sind Unternehmen wie Big Data, künstliche Intelligenz, Blockchain und Cloud-Dienste in den Datenschutz eingestiegen. Verschiedene Akteure fördern dabei aktiv die Technologiedurchdringung und erweitern die Anwendungsgrenzen Zusammen bilden sie das Bild der chinesischen Datenschutz-Computing-Branche.

Unter ihnen verfügen Internetgiganten wie Tencent, Ant, Alibaba, Baidu und Bytedance über eine starke technische Stärke, eine riesige Benutzerbasis und Partner und verfügen über riesige Mengen hochwertiger Daten. Sie können unter Einsteigern im Bereich Privacy Computing nicht ignoriert werden . Stärke. Diese Unternehmen können nicht nur die Entwicklung privater Computertechnologie beschleunigen und neue Branchenchancen und Entwicklungsräume schaffen, sondern es wird auch erwartet, dass sie die Beziehung zwischen Unternehmen und Benutzern neu gestalten und sogar das Gleichgewicht zwischen Branchenmacht und Marktstruktur beeinflussen.

Tencent

Tencent entwickelte bereits 2009 unabhängig eine Big-Data-Verarbeitungsplattform. Im Jahr 2015 veröffentlichte das Unternehmen das Hochleistungs-Computing-Framework Angel, das 1 Milliarde Dimensionen des Algorithmustrainings und der unstrukturierten Datenverarbeitung unterstützt. und wird häufig in WeChat-Zahlungs-, QQ-, Tencent-Video- und anderen Unternehmen verwendet. Um den Anforderungen der Datensicherheit und des Datenschutzes besser gerecht zu werden, erforscht Tencent aktiv Datenschutz-Computing-Technologie, gründete 2019 ein eigenes Forschungs- und Entwicklungsteam und bemühte sich um die Förderung interner Talente. Im Jahr 2021 wurde Tencents Big-Data-Plattform „Tiangong“ der vierten Generation veröffentlicht, die darauf abzielt, Dateninseln auf sichere Weise zu durchbrechen und eine sichere, intelligente und einheitliche neue Dateninfrastruktur zu schaffen. Unter diesen ist Privacy Computing die Kerntechnologie zur Gewährleistung der Datensicherheit, wenn maschinelles Lernen und Big-Data-Analyse in verschiedenen Szenarien implementiert werden.

Die sichere gemeinsame Computerplattform Angel PowerFL, das Kernprodukt der Tiangong-Plattform, ist das Ergebnis von Tencents Fokus auf die Spitzentechnologie des Datenschutz-Computings. Sie wurde von renommierten Organisationen wie dem China Financial Certification Center (CFCA) evaluiert ) und der China Academy of Information and Communications Technology wurden in den Bereichen Finanzen, Werbung, Medizin, Regierungsangelegenheiten und anderen Bereichen implementiert und haben gute Anwendungsergebnisse erzielt. Ein weiteres Kernprodukt, die Tencent Cloud Security and Privacy Computing Platform, ist eine verteilte Computerplattform, die auf föderiertem Lernen, sicherem Mehrparteien-Computing, Blockchain, TEE und anderen Sicherheitstechnologien basiert. Sie basiert auf der Unterstützung von Angel PowerFL und konzentriert sich auf hohe Sicherheit Leistung und starke Stabilität, benutzerfreundliche vier Kernfunktionen und -funktionen, die es ermöglichen, die ursprüngliche Datenkooperation zu realisieren, gemeinsame Modellierung, sichere Schnittmenge (PSI), versteckte Abfrage, Sicherheitsstatistikanalyse und andere Funktionen, ohne den lokalen Bereich zu verlassen Produktanwendungsschicht, um Branchenanforderungen und Benutzer vollständig zu erfüllen. Die Schwachstellen wurden tatsächlich in mehreren Szenarien angewendet, wie z. B. behördenübergreifende Datenkooperation, Bankkredite, Versicherungen, Regierungsangelegenheiten und Online-Bildung.

Das Privacy-Computing-Team von Tencent Angel PowerFL ist auch eines der ersten Teams in China, das Forschung und Anwendung von Privacy-Computing- und Federated-Learning-Technologie betreibt. Es beschäftigt sich mit Big Data, verteiltem Computing, verteiltem maschinellem Lernen und verteilter Nachrichten-Middleware , Multi-Party-Secure-Computing. Er verfügt über umfangreiche Forschungs- und Entwicklungs- und Anwendungserfahrung in der angewandten Kryptographie und anderen Bereichen. Er hat fast 10 Forschungsarbeiten zum Thema Privacy Computing veröffentlicht und mehr als 60 Patentanmeldungen für Erfindungen im Bereich Privacy Computing eingereicht Produkte einer föderierten Lernplattform, die über Tencent Cloud für die Außenwelt zugänglich sind. Das Team hat drei Jahre in Folge die einflussreichsten und renommiertesten Auszeichnungen in der Privacy-Computing-Branche gewonnen, darunter den Trusted Computing Track Champion des iDASH International Privacy Computing Competition 2020, den iDASH Federated Learning Track Champion 2021 und den iDASH Homomorphic Encryption Track Champion 2022. .

Derzeit vereint Tencent Privacy Computing technische Experten in den Bereichen Kryptographie, Privacy Computing, Big Data und maschinelles Lernen von Tencent Big Data, Tencent Security, Tencent Billing, Tencent Cloud, Tencent Advertising AI und der Huazhong University of Science and Technology . Durch die Kombination der vielfältigen technologischen Fähigkeiten von Tencent und die tiefgreifende Integration von föderiertem Lernen, sicherem Multi-Party-Computing, Blockchain und anderen Technologien helfen wir Kunden, Datensilos aufzubrechen und den maximalen Wert der Datennutzung zu aktivieren. Auch in Zukunft werden wir Privacy Computing und Cloud-KI-Sicherheitstechnologie integrieren und mit anderen Unternehmen und Institutionen zusammenarbeiten, um die umfassendere Implementierung von Privacy Computing zu fördern.

Ant

Die Ant Group beschäftigt sich seit 2016 mit Datenschutz-Computing und hat zahlreiche Ergebnisse in der Technologieforschung und -entwicklung, Produktdienstleistungen und ökologischen Co-Konstruktion erzielt. Ant besitzt die größte Anzahl privater Computerpatente in der Branche und hat neue Technologien wie Trusted Dense State Computing und kontrollierte Anonymität vorgeschlagen. In Bezug auf Produkte und Dienstleistungen unterstützt das Open-Source-Trusted-Privacy-Computing-Framework SecretFlow fast alle aktuellen Mainstream-Privacy-Computing-Technologien und unterstützt aktiv die Verbindung des Open-Source-Trusted-Execution-Environment-Privacy-Computing-Betriebssystems Occlum, wodurch es mit der API der Linux-Umgebung kompatibel ist Vorhandene Anwendungen können in einer vertrauenswürdigen Ausführungsumgebung ausgeführt werden, ohne dass Änderungen erforderlich sind, was den Schwellenwert für die Entwicklung von TEE-Anwendungen erheblich senkt. Für die kommerzielle Nutzung bietet das Ant Privacy Computing All-in-One eine Systemplattform, die Software und Hardware vollständig integriert. Stack Trust dient als ideale Plattform für Unternehmen. Ant Chain Moss, eine groß angelegte kommerzielle Multi-Party-Computing-Plattform, ist die erste in der Branche, die die Multi-Computing-Prüfung bestanden hat Die Bewertung von Produkten für sicheres Computing durch eine Partei (CAICT MPC-Bewertung) und die erste Charge, die die MPC-Bewertungsprodukte des Gold Standard Committee bestanden hat, hat seit Februar 2022 mehr als 150 Industriekunden bedient. Auch im Bereich Ökologie fördert Ant aktiv die Formulierung internationaler und nationaler Industriestandards und ist die führende Organisation für viele wichtige Standards.

Alibaba

Die Alibaba Group engagiert sich umfassend im Bereich Privacy Computing und ihre Alibaba Security, Alibaba Cloud und DAMO Academy haben alle relevante Untersuchungen durchgeführt. Das Gemini-Labor von Alibaba Security konzentriert sich auf homomorphe Verschlüsselung, sichere Mehrparteienberechnung und andere Bereiche. Seine Forschungs- und Entwicklungstechnologie wurde im Geschäft von Alibaba weit verbreitet und einige Technologien haben das führende Niveau in der Branche erreicht. Alibaba Cloud veröffentlichte erstmals im Jahr 2020 eine vertrauenswürdige Virtualisierungsinstanz auf Basis von Chip-Sicherheit und im Jahr 2021 die datenschutzerweiterte Computerplattform DataTrust. Basierend auf homomorpher Verschlüsselung und einer vertrauenswürdigen Ausführungsumgebung gewährleistet es Datensicherheit und Datenschutz und unterstützt gleichzeitig die Datenzusammenarbeit zwischen mehreren Parteien Analysis and Forecast, das nicht von der Datengröße oder -komplexität beeinflusst wird, ist das erste Public-Cloud-native-Verschlüsselungs-Computing-Produkt in China. Die DAMO Academy veröffentlichte 2022 das FederatedScope-Learning-Framework und machte es zu einer Open-Source-Lösung. Es unterstützt umfangreiches und effizientes föderiertes Lernen in umfangreichen Anwendungsszenarien. Es ist mit verschiedenen Gerätebetriebsumgebungen wie PyTorch und Tensorflow kompatibel Kosten des föderierten Lernens. Entwicklungsschwierigkeiten und Kosten in der wissenschaftlichen Forschung und praktischen Anwendungen.

Baidu

Baidu veröffentlichte 2012 die „Datensicherheitsrichtlinie“ und gründete 2018 das Datenschutzkomitee. Derzeit wird Privacy Computing als zugrunde liegende Basistechnologie in Baidu Smart Cloud, Baidu Security, verwendet. Baidu Super Chain usw. Stellen Sie auf der Plattform bereit und kombinieren Sie mehrere Technologien, um Lösungen zur Implementierung von Anwendungen auf den Markt zu bringen. Baidu Smart Cloud lässt sich auch in die Blockchain-Plattform integrieren, um die Implementierung von Privacy Computing in verschiedenen Szenarien zu fördern, indem die Blockchain-Technologie in den Prozess des Cloud Computing und Privacy Computing integriert wird. Baidu Dianshi, eine Big-Data-Serviceplattform unter Baidu Brain, basiert auf gängigen Privacy-Computing-Technologien wie Federated Learning, Multi-Party Secure Computing und vertrauenswürdigen Ausführungsumgebungen, um die Datenermächtigung sicher und effizient umzusetzen und Kunden dabei zu helfen, den Wert ihrer Daten zu steigern . Die Baidu Dianshi Security Computing Platform (MesaTEE) ist eine wichtige Plattform für Baidu Security zur Implementierung von Datenschutz-Computing für Unternehmen. Basierend auf PaddleFL, dem von Baidu Paddle entwickelten Open-Source-Framework für föderiertes Lernen, kann die Zusammenarbeit zwischen Unternehmen sicher auf Datenebene durchgeführt werden. PaddleFL bietet eine Vielzahl föderierter Lernstrategien und deren Anwendungen in den Bereichen Computer Vision, Verarbeitung natürlicher Sprache, Empfehlungsalgorithmen und anderen Bereichen.

ByteDance

ByteDance hat ein relativ konzentriertes Layout im Bereich Privacy Computing und sein Hauptprodukt ist die föderierte Lernplattform Fedlearner. Das Projekt wurde 2019 gestartet. Es wurde ursprünglich für ein einzelnes Unternehmen angepasst und basiert auf der Technologie des vertikalen föderierten Lernens mit neuronalen Netzwerken, um Unternehmen dabei zu helfen, die Effizienz der Werbung zu verbessern. Durch nachfolgende Iterationen wird es schrittweise in den Bereichen E-Commerce implementiert. Internetfinanzierung und Bildung. Im Jahr 2020 ist Fedlearner Open Source und unterstützt mehrere Arten von föderierten Lernmodellen. Das gesamte System umfasst Konsole, Trainer, Datenverarbeitung, Datenspeicherung und andere Module. Jedes Modul wird symmetrisch auf den Clustern beider an der Föderation beteiligten Parteien bereitgestellt Die Schulung wird durch Agentenkommunikation umgesetzt. Als Mitglied der Privacy Computing Alliance (CCC) ist ByteDance auch daran beteiligt, die Entwicklung des privaten Computermarkts voranzutreiben, Einfluss auf Technologie und Regulierungsstandards zu nehmen und dazu beizutragen, das Computervertrauen und die Sicherheit für das Internet der nächsten Generation zu verbessern.

Fazit

Da die Verbreitung von Datensicherheit und Compliance unumgänglich wird, wird Privacy Computing als derzeit einzige technische Lösung zur Gewinnung „nutzbarer und unsichtbarer“ Daten einen wichtigen Einfluss auf die zukünftige Technologiebranche und Schlüsselbereiche der haben Realwirtschaft. Neben typischen Finanz-, Medizin- und anderen Szenarien wird Privacy Computing auch in immer mehr Branchen und Bereichen untersucht.

Zum Beispiel können Energieversorger durch Privacy Computing den gesamten Lebenszyklus von Stromnetzdaten schützen, sodass Daten sicher in die Cloud hochgeladen oder für Berechnungen an Computerdienstleister ausgelagert werden können, wodurch Kosten gesenkt und die Effizienz gesteigert werden Energieunternehmen. Werbeplattformen nutzen Privacy Computing, um Benutzerdaten zu verschlüsseln und die Originaldaten nicht identifizierbar zu machen, wodurch die Anzeigenausrichtung und personalisierte Empfehlungen ohne Offenlegung persönlicher Informationen durchgeführt werden. Mithilfe von Technologien wie föderiertem Lernen können sie dies erreichen, ohne die ursprünglichen Benutzerdaten gemeinsam zu teilen Trainieren Sie ein Modell für maschinelles Lernen und können Sie auch personalisierte Empfehlungen im Benutzerterminal vervollständigen, um den Empfehlungseffekt sicherzustellen und gleichzeitig den Schutz der Privatsphäre des Benutzers zu maximieren. In Zukunft können innovative Lösungen zum Schutz der Privatsphäre, einschließlich vertrauenswürdiger Ausführungsumgebungen für mobile Geräte, eine zufriedenstellende Benutzererfahrung erzielen und die Privatsphäre der Benutzer in mobilen personalisierten Empfehlungsdiensten schützen, wodurch eine echte Win-Win-Situation entsteht. Im Reisebereich ermöglicht Privacy Computing Betreibern und Dienstanbietern die Nutzung von Online-Daten in verschlüsseltem Zustand, um städtische Verkehrsbedingungen und Reisebedürfnisse zu analysieren und vorherzusagen. Dies bietet eine Grundlage für die Verkehrssteuerung und neue Geschäftsinnovationen und schützt gleichzeitig die Privatsphäre und Daten der Benutzer. Sicherheit.

Wir haben gesehen, dass die vollständige Freigabe des Wertes von Daten revolutionäre Innovationen fördern kann. Stellen Sie sich vor, dass Produkte, die intelligenter sind als ChatGPT, in unser Leben eindringen, unsere Interessen und Gewohnheiten verstehen, maßgeschneiderte Dienste anbieten und Arbeit und Leben beispiellos verändern Komfort und Personalisierung. In diesem Prozess wird Privacy Computing ein unverzichtbarer Bestandteil neuer Technologieanwendungen sein, der es ermöglicht, dass Daten sicher und kontrollierbar bleiben, gleichzeitig Mehrwert schafft und die berechtigten Erwartungen der Menschen an den Schutz der Privatsphäre schützt.

Das obige ist der detaillierte Inhalt vonGeboren für Daten, Kampf für Privatsphäre: der beschleunigte Aufstieg der privaten Computerbranche. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Technologietrends, die Sie im Jahr 2023 im Auge behalten sollten

- Wie künstliche Intelligenz Rechenzentrumsteams neue Alltagsaufgaben beschert

- Können künstliche Intelligenz oder Automatisierung das Problem der geringen Energieeffizienz in Gebäuden lösen?

- OpenAI-Mitbegründer im Interview mit Huang Renxun: Die Argumentationsfähigkeiten von GPT-4 haben noch nicht die Erwartungen erfüllt

- Dank der OpenAI-Technologie übertrifft Bing von Microsoft Google im Suchverkehr