Heim >Technologie-Peripheriegeräte >KI >Dieser Artikel führt Sie durch die Kommunikationssicherheitsarchitektur von fahrzeuginternen Netzwerken für intelligente Autos

Dieser Artikel führt Sie durch die Kommunikationssicherheitsarchitektur von fahrzeuginternen Netzwerken für intelligente Autos

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-04-09 20:21:091698Durchsuche

Derzeit sind Intelligenz, Vernetzung und Elektrifizierung die wichtigsten Trends in der Automobilentwicklung. Große Automobilunternehmen und Internetunternehmen arbeiten aktiv zusammen, um gemeinsam eine neue Ära der Cloud einzuleiten. Gleichzeitig kommt es häufig zu Angriffen auf intelligente vernetzte Autos, wodurch Fragen der Informationssicherheit in Automobilnetzwerken immer wichtiger werden.

Als Reaktion auf Sicherheitsprobleme im Automobilnetzwerk hat Mercedes-Benz Cars 2017 eine Kooperation mit der 360 Group aufgebaut. 360 Group Intelligent Networked Car Security Das Sky-Go des Labors Das Team hat 19 Sicherheitslücken in intelligent vernetzten Autos von Mercedes-Benz entdeckt und diese behoben. Auf der BYD Global Developers Conference 2018 unterzeichneten BYD und die 360 Group offiziell eine strategische Kooperationsvereinbarung, um gemeinsam Informationssicherheits- und Netzwerksicherheitsprobleme für Smart Cars zu diskutieren und zu lösen. Ju et al. untersuchten die Anwendung von Ethernet in fahrzeuginternen Netzwerken und die Erwartungen an zukünftige elektrische und elektronische Architekturen (E/E). Wampler et al. schlugen eine entsprechende universelle Sicherheitslösung für den CAN-Bus vor. Lee et al. führten Angriffsexperimente auf Autos durch, um die Netzwerkanfälligkeit von Autos und die Dringlichkeit der Einführung von Sicherheitslösungen zu überprüfen. Chen et al. haben ein System zur Bewertung des Klassifizierungssicherheitsschutzes von Fahrzeuginformationssystemen unter Bezugnahme auf die Bewertungsstandards für den Klassifizierungssicherheitsschutz traditioneller Informationssysteme entwickelt. Forschungen von Haas und anderen nutzen künstliche neuronale Netze, um ein Intrusion-Detection-Modell für vernetzte Autos zu etablieren, um Angriffsdaten zu filtern.

Die oben genannten Forschungsarbeiten beziehen sich ausschließlich auf die Informationssicherheit von Automobilnetzwerken, es wurde jedoch noch keine Lösung zum Schutz der Netzwerkinformationssicherheit für intelligente vernetzte Fahrzeugsysteme vorgeschlagen. Aus der Perspektive der Informationssicherheit von Automobilnetzwerken wird in diesem Dokument eine Sicherheitsarchitekturlösung für die Automobilnetzwerkkommunikation vorgeschlagen. Diese Lösung baut ein hierarchisches Intrusion-Detection-Modell für mehrere Domänen auf, um ein vollständiges Sicherheitsschutzsystem mit Prävention, Erkennung und Frühwarnung zu erreichen.

1 Domain zentralisierte elektronische und elektrische Architektur

Heutzutage haben intelligente vernetzte Autos immer mehr Funktionen Auch die Zahl der entsprechenden elektronischen Steuergeräte (ECUs) ist gestiegen, und auch die Zahl der Fernkommunikationen, die mit Informationen wie der Cloud und Drittanbieter-APPs interagieren, ist gestiegen. Dadurch ist auch die Nutzung der Cloud und Drittanbieter-Software möglich die Möglichkeit, Angriffe durchzuführen, steigt. Wenn die traditionelle verteilte elektronische und elektrische Automobilarchitektur übernommen wird, führt eine übermäßige Anzahl von Steuergeräten nicht nur zu komplexen Kabelbaumkonstruktionen und Problemen bei der Logiksteuerung, sondern fügt auch versteckte Gefahren für die Informationssicherheit des Automobilnetzwerks hinzu. Das Auftreten dieser Probleme zeigt, dass die verteilte elektronische und elektrische Architektur moderner Automobile reformiert werden muss. Die Society of Automotive Engineers hat die J3061TM Cybersecurity Guidelines for Cyber-Physical Integrated Systems ins Leben gerufen, die darauf abzielen, die Einrichtung von Sicherheitsprozessen zwischen elektrischen Fahrzeugsystemen und anderen miteinander verbundenen Systemen durch einheitliche globale Standards zu fördern. Dieser Artikel bezieht sich auf den Prozess, der im „Vehicle Traditional System Functional Safety Standard ISO26262“ definiert ist, um ein Diagramm der Fahrzeuginformationssicherheitsarchitektur zu formulieren, wie in Abbildung 1 dargestellt.

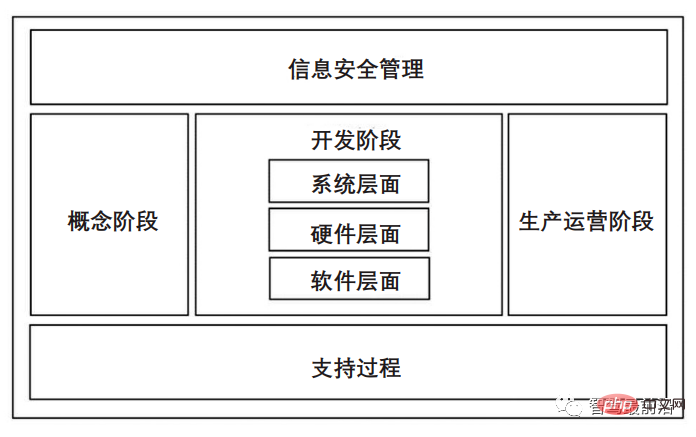

Abbildung 1 Architekturdiagramm für Fahrzeuginformationssicherheit #Das Fahrzeug Die Informationssicherheitsarchitektur besteht im Wesentlichen aus drei Teilen: Informationssicherheitsmanagement, Kernaktivitäten der Informationssicherheitstechnik und Supportprozessen. Das Informationssicherheitsmanagement umfasst umfassendes Management und Informationssicherheitsmanagement in jeder Phase des Lebenszyklus. Zu den Kernaktivitäten der Informationssicherheitstechnik gehören die Konzeptphase, die Entwicklungsphase des Fahrzeugsystems, die Software- und Hardwareebene sowie die Produktions- und Betriebsphase. Entwickeln Sie während der Konzeptionsphase den gesamten Sicherheitsprojektplan, einschließlich der Identifizierung von Netzwerksicherheitsgrenzen, systemexternen Abhängigkeiten sowie der Analyse und Bewertung potenzieller Bedrohungen für das System. Während der Entwicklungsphase wird eine Risikoanalyse der Schwachstellen und Bedrohungen des Fahrzeugsystems durchgeführt und Anforderungen und Strategien zur Informationssicherheit formuliert. Nach Abschluss der Entwicklungsphase werden Penetrationstests durchgeführt, um das abschließende Sicherheitsaudit abzuschließen. In der Produktions- und Betriebsphase werden vor allem die Vor-Ort-Überwachung, die Reaktion auf Vorfälle und die anschließende Zeiterfassung der Produkte durchgeführt. Die Supportprozessphase bietet hauptsächlich zusätzliche Unterstützung für die oben genannten Phasen, einschließlich des entsprechenden Konfigurationsmanagements, Dokumentenmanagements und Lieferkettenmanagements.

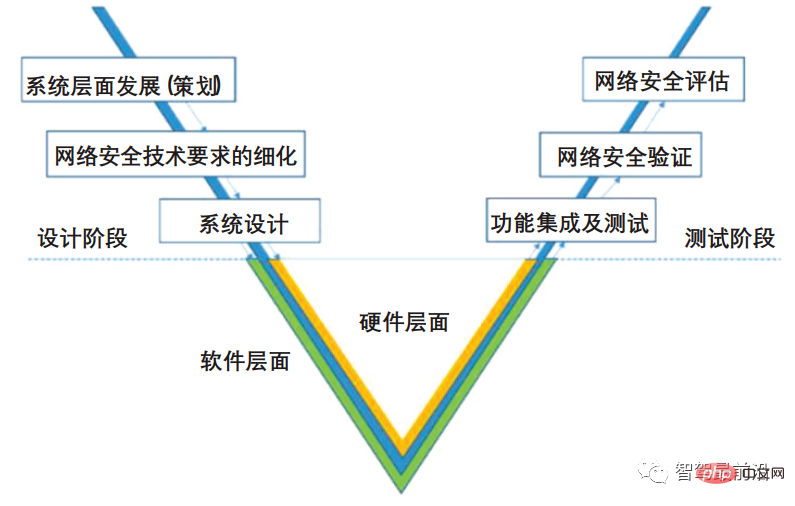

Das Entwicklungsframework für die Fahrzeuginformationssicherheit ist in Abbildung 2 dargestellt. Die Systementwicklungs- und Entwurfsphase ist die Grundlage für die Implementierung der Fahrzeuginformationssicherheit, und der Entwurf des Fahrzeuginformationssicherheitssystems hängt vom Systementwurf der Automobilelektronik/elektrischen Architektur (E/E) ab. Daher sollten Schwachstellen in der Informationssicherheit von Fahrzeugnetzwerken untersucht werden, einschließlich Verbindungen zur externen Umgebung (z. B. Cloud-Server, andere Fahrzeuge und Infrastruktur), Verbindungen zum fahrzeuginternen Netzwerk, Verbindungen zur ECU-Ebene und Verbindungen zu einzelnen Komponenten usw. , um ein Sicherheitsniveau aufzubauen. Ein höheres E/E-System verbessert die Sicherheit auf Systemebene. Während der Testphase wird die Informationssicherheitsfunktion des Fahrzeugs inspiziert und getestet, eine Sicherheitsbewertung durchgeführt und die Sicherheit der Informationssicherheitsarchitektur des Fahrzeugs überprüft. Im gesamten Entwicklungsprozess der Fahrzeuginformationssicherheit sollten Hardwaredesign und Softwaredesign unter Berücksichtigung der Sicherheit und Zuverlässigkeit von Software und Hardware koordiniert und entwickelt werden, um gemeinsam Netzwerksicherheit zu erreichen.

Abbildung 2 Diagramm des Entwicklungsrahmens für Fahrzeuginformationssicherheit

Nehmen Sie Tesla-Autos als Beispiel, um die Lösung für die E/E-Architektur im Automobilbereich zu analysieren. Tesla Motors ist führend bei Änderungen der E/E-Architektur im Automobilbereich. Die elektronische und elektrische Architektur des Modells 3 ist in drei Teile unterteilt: zentrales Rechenmodul (CCM), linkes Karosseriesteuermodul (BCM_LH) und rechtes Karosseriesteuermodul (BCM_RH). CCM integriert direkt die beiden Funktionsbereiche Fahrerassistenzsystem (ADAS) und Infotainmentsystem (IVI) und umfasst auch die Funktionen der externen Kommunikation und der Systemdomänenkommunikation im Auto. BCM_LH und BCM_RH sind jeweils für Karosserie- und Komfortsysteme sowie Fahrwerk verantwortlich und Sicherheitssysteme und einige Funktionen des Stromversorgungssystems. Die drei Hauptmodule verwenden alle Hochleistungsprozessoren, die eine große Anzahl von Rechenanforderungen im Funktionsbereich erfüllen können. Die übrigen Steuergeräte in der Domäne steuern nur Automobilperipheriegeräte. Jedes System in der Domäne kommuniziert über das LAN durch den Bus, wodurch eine grundlegende Sicherheit erreicht wird.

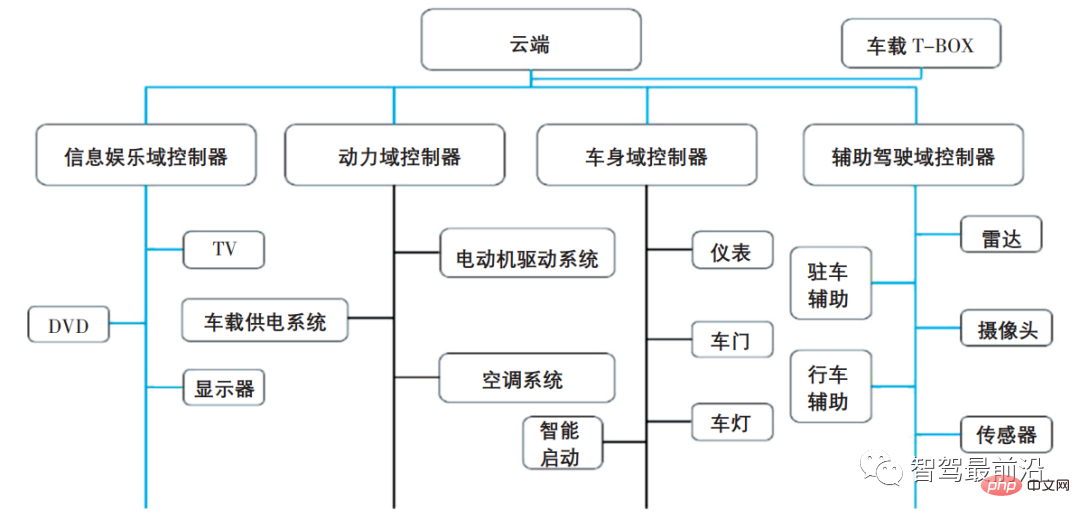

Das Aufkommen einer zentralisierten elektronischen und elektrischen Architektur im Automobilbereich bietet Lösungen für die Probleme der Informationssicherheit und unzureichender Rechenleistung. Die zentralisierte elektronische und elektrische Architektur des Automobilbereichs bezieht sich auf die Aufteilung des Fahrzeugs in mehrere Funktionsblöcke basierend auf Funktionen. Jeder Funktionsblock ist mit einem Domänencontroller als Leiter aufgebaut. Je nach Funktion können verschiedene Arten der internen Kommunikation verwendet werden Die Kommunikationsratenanforderungen verschiedener Funktionen wie CAN, LIN, FLEXRAY, MOST und andere Busse ermöglichen den Informationsaustausch über Ethernet mit höherer Übertragungsrate. Dargestellt ist das Diagramm der domänenzentrierten elektronischen und elektrischen Architektur in Abbildung 3. Der Domänencontroller ist hauptsächlich für die Bereitstellung der Kommunikation zwischen der Domäne und der Cloud, zwischen der Domäne und der Domäne sowie innerhalb der Domäne verantwortlich. Das Steuergerät in der Domäne ist nur dafür verantwortlich, die Betriebsanweisungen des Geräts entsprechend auszuführen, und es kann ein Controller mit Kommunikationsfunktionen verwendet werden.

Abbildung 3 Diagramm der domänenzentralisierten elektronischen und elektrischen Architektur

Gemäß den nationalen Bedingungen meines Landes kombiniert die domänenzentralisierte elektronische und elektrische Architektur intelligenter vernetzter Fahrzeuge die drei Hauptteile Intelligenz, Vernetzung und Elektrifizierungsanwendung.

Im Vergleich zur vorherigen verteilten elektronischen und elektrischen Architektur im Automobilbereich dient der Domänencontroller aufgrund mangelnder Rechenleistung als unabhängiger Controller für jede Domäne und muss mit einem Prozessor mit starker Kernrechenleistung abgeglichen werden Um den Anforderungen intelligenter Datenverarbeitung gerecht zu werden, verfügt die Branche derzeit über Lösungen von mehreren Marken wie NVIDIA, Huawei, Renesas, NXP, TI, Mobileye, Xilinx und Horizon. Im Hinblick auf den Sicherheitsschutz unterteilt die domänenzentralisierte Architektur das Fahrzeug basierend auf Funktionen und Kommunikationsratenanforderungen in mehrere unabhängige Funktionsmodule. Wenn ein Angreifer das gesamte Fahrzeug über eine bestimmte Funktion angreifen möchte, kann der Domänencontroller, auf dem sich die Funktion befindet, überwachen Es beseitigt auch versteckte Gefahren, ohne andere Funktionsbereiche zu beeinträchtigen, wodurch die Möglichkeit einer Erweiterung der Angriffsfläche wirksam verringert wird.

2 Analyse der Informationssicherheitsbedrohungen, denen intelligente vernetzte Autos ausgesetzt sind

Mit der starken Ausweitung der Fahrzeugkonnektivitätsfunktionen sind Funktionen wie Navigation und Positionierung, automatisches Parken, Fernbedienung und Diagnose nach und nach zu Standardfunktionen von Autos geworden. . Während diese Funktionen den Menschen großen Komfort bieten, bringen sie auch größere Sicherheitsrisiken mit sich.

Entsprechend den unterschiedlichen Angriffsmethoden lassen sich die Sicherheitsrisiken intelligenter vernetzter Autos grob in die folgenden vier Aspekte einteilen:

(1) Sicherheitsrisiken auf der Cloud-Ebene

Die Cloud-Plattform speichert wichtige Informationen über das Auto und kann das Auto mit Verkehrsinformationen, Positionierung und Navigation, Alarmen, Fernbedienung usw. versorgen. Wenn die Cloud-Plattform von Hackern und einer großen Anzahl von angegriffen wird Wenn wichtige Daten durchsickern, werden die Folgen katastrophal sein. (2) Sicherheitsrisiken der Netzwerktransportschicht Vernetzte Autos realisieren die Informationsinteraktion mit Cloud-Plattformen, mobilen Apps, anderen Fahrzeugen, Verkehrsbedingungen und anderen Daten über drahtlose Kommunikation. Allerdings können drahtlose Kommunikationsmethoden Sicherheitsprobleme wie Identitätsauthentifizierung, Dateninformationsverschlüsselung und Protokolle aufweisen, daher verfügen Autos auch über entsprechende Sicherheitsrisiken. (3) Sicherheitsrisiken der Fahrzeugkommunikationsschicht Mit der Zunahme fahrzeugexterner Schnittstellen sind auch Sicherheitsrisiken in der Firmware des elektronischen Steuergeräts während des fahrzeuginternen Kommunikationsprozesses und Sicherheitsrisiken bei der Datenübertragung gestiegen. (4) Sicherheitsrisiken für externe Schnittstellen Auf dem Markt gibt es viele Drittanbieter-APPs unterschiedlicher Art, und auch deren Sicherheitsschutz ist ein wichtiger Teil der Beseitigung versteckter Gefahren. Hackt sich ein Hacker in die APP ein, kann er das Auto sogar direkt aus der Ferne steuern. Darüber hinaus bestehen auch Sicherheitsrisiken in der Kommunikationsschnittstelle zwischen der Ladepistole und dem Ladestapel von Elektrofahrzeugen. Bei einem Angriff wird das Energiesystem des Elektrofahrzeugs zerstört, was lebensgefährliche Folgen haben kann.

3 Analyse der Sicherheitsrisiken für Fahrzeuginformationen

(1) Im Fahrzeug integriert, intelligent Terminal (1) Fahrzeugmontierte T-BOX) Angriff

Fahrzeugmontierte T-BOX wird hauptsächlich für die Kommunikation zwischen Fahrzeugen und dem Internet der Fahrzeuge verwendet Serviceplattform, mit Fahrzeugfernbedienung, Fernabfrage, Alarm und weiteren Funktionen. Unter normalen Umständen liest die T-BOX des Fahrzeugs die internen CAN-Kommunikationsdateninformationen des Fahrzeugs und überträgt die Informationen über drahtlose Kommunikation an die Cloud-Plattform oder APP. Die Sicherheitsrisiken der im Fahrzeug montierten T-BOX umfassen hauptsächlich drei Aspekte: Erstens die Firmware-Umkehrung, bei der Angreifer die Firmware der im Fahrzeug montierten T-BOX durch Reverse Engineering analysieren, Schlüssel erhalten und Kommunikationsprotokolle entschlüsseln, zweitens das Durchlesen der reservierten Debugging-Schnittstelle der im Fahrzeug montierten T-BOX. Erhalten Sie die internen Daten, analysieren Sie sie und entschlüsseln Sie das Kommunikationsprotokoll, indem Sie die Steueranweisungen der Cloud-Plattform fälschen und die Anweisungen an das Innere des Fahrzeugs senden, um eine Fernsteuerung zu erreichen das Auto. (2) Angriff auf das In-Vehicle Infotainment System (IVI) 🎜 #Fahrzeug-Infotainmentsysteme werden für Anwendungen wie Navigation, Verkehrsmeldungen, Fahrzeuginformationen, Kommunikation, assistiertes Fahren, CD/Radio usw. verwendet. Aufgrund der umfangreichen Funktionen des Fahrzeug-Infotainmentsystems können Angreifer über Kommunikationsmethoden wie USB, Bluetooth, Wi-Fi usw. angreifen oder sich durch Software-Upgrades Zugriffsrechte verschaffen, um das System anzugreifen.

(3) Diagnoseschnittstelle OBD-Ⅱ Angriff

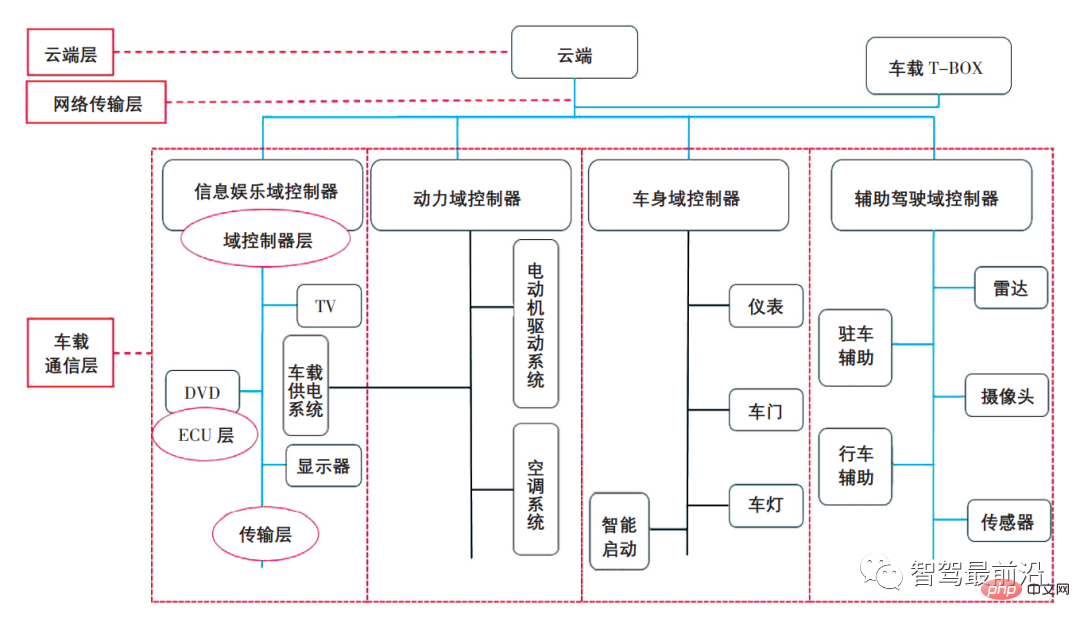

Auto Die Diagnoseschnittstelle OBD-Ⅱ ist die Schnittstelle für die Interaktion des Automobil-ECU mit der Außenwelt. Ihre Hauptfunktion besteht darin, die Dateninformationen und Fehlercodes des Fahrzeugs für die Fahrzeugwartung zu lesen. Sobald die OBD-II-Schnittstelle angegriffen wird, kann über diese Schnittstelle nicht nur das interne Kommunikationsprotokoll des Fahrzeugs geknackt werden, sondern das Fahrzeug kann auch gesteuert werden, indem bösartige Hardware implantiert wird, um Steueranweisungen zu senden. (4) Sensorangriff Für die Kommunikation zwischen Fahrzeugen, Fahrzeugen und Menschen, Fahrzeugen und Straßen sowie Fahrzeugen und Wolken werden zahlreiche Sensorgeräte eingesetzt. Wenn der Sensor durch das Einschleusen böswilliger Informationen, Abhören usw. angegriffen wird, ist das hochautomatisierte Fahrzeug möglicherweise nicht in der Lage, das Verhalten der Umgebung richtig einzuschätzen, was schwerwiegende Folgen haben kann. (5) Netzwerkübertragungsangriff im Auto Innenraum Die meisten Netzwerkkommunikationen nutzen die CAN-Bus-Übertragung. Der CAN-Bus zeichnet sich durch niedrige Kosten, mäßige Kommunikationsgeschwindigkeit und starke Fähigkeit zur Vermeidung elektromagnetischer Störungen aus und wird daher häufig in elektronischen Steuerungssystemen für Kraftfahrzeuge verwendet. Der CAN-Bus verwendet jedoch eine zerstörungsfreie Bus-Arbitrierungsmethode, die die Merkmale einer einfachen Überprüfung, eines einmaligen Sendens mehrerer Lesevorgänge usw. aufweist, und die Sicherheitsschutzmaßnahmen sind schwach. Wenn ein Angreifer durch Nachrichtenwiedergabe angreift, kommt es zu einem Denial-of-Service , Manipulation usw. über den CAN-Bus, der CAN-Bus wird angegriffen, die Steueranweisungen des Fahrers werden fehlschlagen und das Auto kann nicht normal fahren. Im Hinblick auf den Schutz intelligenter, vernetzter Fahrzeuginformationen entsprechend den verschiedenen Prozessen, bei denen Angriffe auftreten Sie werden separat eingerichtet. Systemsicherheitsschutzmaßnahmen für aktiven Schutz, Einbruchüberwachung und Notfallreaktion gewährleisten die Informationssicherheit des Fahrzeugs. Bevor es zu einem Angriff kommt, schützen Sie sich aktiv, prüfen und filtern Sie die Kommunikationsdaten des Fahrzeugs und verhindern Sie wirksam gängige Angriffsmethoden. Nach einem Angriff werden Änderungen im Kommunikationsstatus des Fahrzeugs kontinuierlich überwacht, Sofortmaßnahmen gegen den Angriffspunkt ergriffen und zeitnah aktualisiert, um das Entstehen einer Gefahr zu verhindern. Basierend auf der aktuellen Analyse des Anwendbarkeitsmodells der Automobil-Informationssicherheitstechnologie, kombiniert mit der neuen zentralisierten elektronischen und elektrischen Architektur der Automobildomäne, einer fahrzeugmontierten Multidomäne Es wird ein hierarchisches Einbruchserkennungsmodell erstellt, das eine mehrschichtige Einbruchserkennung auf der Cloud-Schicht, der Domänencontroller-Schicht, der ECU-Schicht und der fahrzeuginternen Netzwerkübertragungsschicht durchführt und entsprechende proaktive Schutzmaßnahmen ergreift, um einen präzisen Schutz zu erreichen. Das schematische Diagramm der hierarchischen Einbrucherkennung mit mehreren Domänen ist in Abbildung 4 dargestellt. #? ## 🎜🎜# (1) Domänencontrollerschicht In der neuen Architekturlösung ist die Domänencontroller Es ist nicht nur die Computerintegrationsplattform für die gesamte Domäne, sondern auch das Gateway für den Informationsaustausch zwischen Domänen sowie zwischen Domänen und der Cloud. Der Domänencontroller dient als Sicherheitsgrenze für die Netzwerkinformationsinteraktion innerhalb und außerhalb des Fahrzeugs und steht im Mittelpunkt des Netzwerksicherheitsschutzes im Automobilbereich. Daher sollte an der Sicherheitsgrenze eine Sicherheitsfirewall eingerichtet werden, um Sicherheitserkennung, Zugriffsbeschränkungen, Protokollierung und andere Sicherheitserkennungen für Dateninformationen durchzuführen und so einen Sicherheitsschutz zu gewährleisten. Die Kommunikationsnachricht des Autos besteht aus ID, Dateninformationen, Prüfziffer und anderen Teilen. Die ID bestimmt die Übertragungspriorität und die Zieladresse der Nachricht, die Dateninformationen bestimmen die Operationsanweisungen und das Prüfbit stellt sicher, dass die übertragenen Dateninformationen vollständig sind. Die Hauptfunktion der Sicherheits-Firewall besteht darin, die Zugriffskontrollfunktion zu implementieren. Das Diagramm des Automotive-Sicherheits-Firewall-Frameworks ist in Abbildung 5 dargestellt.

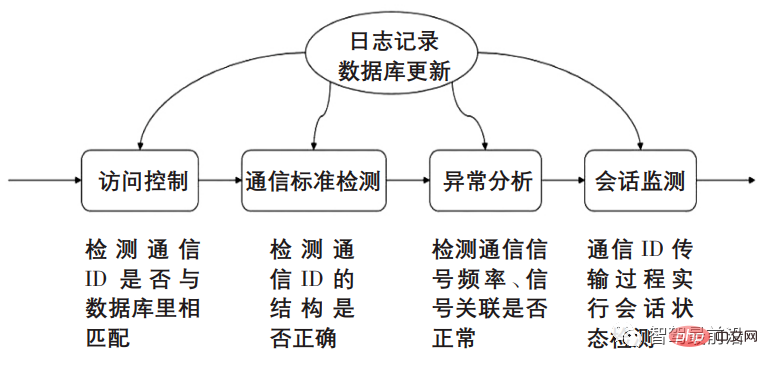

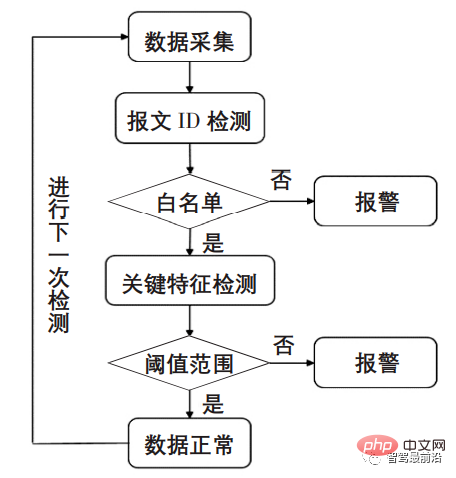

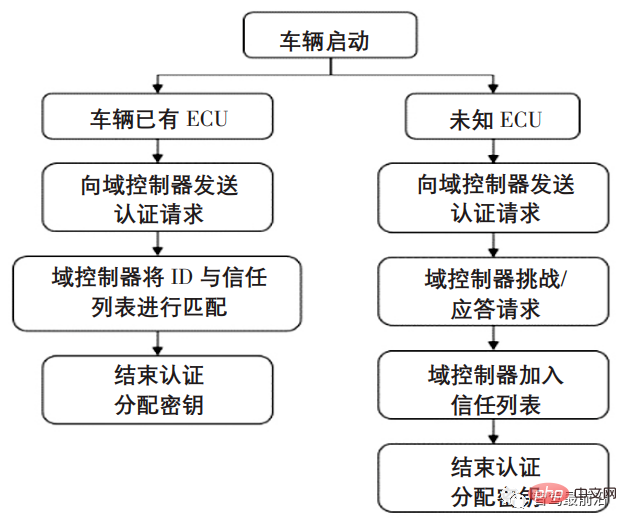

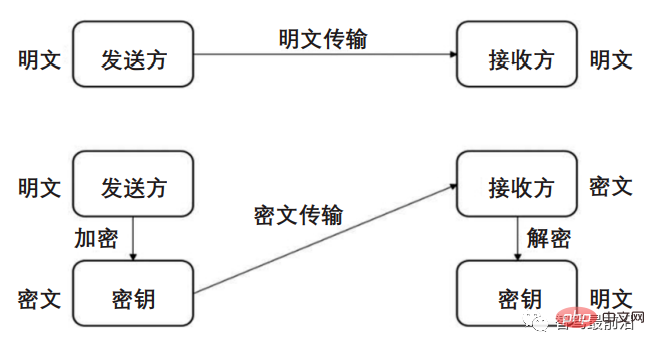

Abbildung 5 Diagramm des Sicherheits-Firewall-Frameworks Es gibt viele Anomalieerkennungstechnologien für Firewalls. Zu den gängigen Erkennungstechnologien gehören Einbruchsanomalieerkennungsmethoden, die auf neuronalen Netzen, Clustering und genetischen Algorithmen basieren und auf Informationsentropie und Korrelation basieren Regeln usw. Die Methode zur Erkennung von Einbruchanomalien erstellt hauptsächlich ein Sicherheitsmodell für das Fahrzeugkommunikationsnetzwerk, indem sie die Kommunikationsdaten einer großen Anzahl normal fahrender Autos analysiert und das Modell verwendet, um das Verhalten von Benutzern und Systemen zu überwachen, zu analysieren, ob abnormale illegale Datenaktivitäten vorliegen Benutzer benachrichtigen und aufzeichnen. Fahrzeugnachrichten werden in periodische Nachrichten und ereignisgesteuerte Nachrichten unterteilt. Die Technologie zur Erkennung von Einbruchanomalien kann Modelle für verschiedene Situationen erstellen. Regelmäßige Nachrichten erstellen ein Einbruchserkennungsmodell, indem der Nachrichtenzeitraum-Schwellenwert festgelegt wird und der Nachrichtenzeitraum mit dem Schwellenwert für die Beurteilung verglichen wird. Durch Ereignisse ausgelöste Nachrichten werden nicht regelmäßig gesendet , aber die Betriebsanweisungen der meisten Nachrichten hängen miteinander zusammen. Beispielsweise besteht eine negative Korrelation zwischen dem Geschwindigkeitssignal des Fahrzeugs und dem Bremssignal und eine positive Korrelation zwischen dem Gaspedalsignal und dem Fahrzeugsignal. Daher wird eine große Menge an Datenanalysen verwendet, um ein Einbruchserkennungsmodell mit positiver/negativer Korrelation von Kommunikationspaketen zu erstellen. Sobald eine große Abweichung in der Paketkorrelation vorliegt, wird dies als Einbruch erkannt und ein Alarm ausgegeben. Da die Rechenleistung des Bordchips des Autos nicht ausreicht, um gleichzeitig Sicherheit und Echtzeitleistung zu maximieren, ist die derzeit verwendete Intrusion-Detection-Methode erforderlich Um die Leistung in Echtzeit sicherzustellen, ist die Überwachung des Fahrzeugnachrichtenverkehrs derzeit die effektivste Methode, um Eindringlinge effektiv zu erkennen. Der Einbruchserkennungsprozess der Zugriffskontrolle, der Erkennung von Kommunikationsstandards und der Anomalieanalyse in der Sicherheits-Firewall ist in 6 dargestellt. Abbildung 6: Einbruchserkennungsprozess Abhängig von den Kommunikationsanforderungen, die der Funktionsbereich erfordert, ist auch das verwendete Fahrzeugübertragungsnetzwerk unterschiedlich. Mit Ausnahme von Infotainmentsystemen nutzen derzeit die meisten Systeme die CAN-Bus-Kommunikation. Die Broadcast-Eigenschaften und zerstörungsfreien Busarbitrierungsmethoden des CAN-Busses führen zu einem schwachen Sicherheitsschutz, sodass ein Kommunikationssicherheitsprotokoll entwickelt werden muss. Das Design des Kommunikationssicherheitsprotokolls besteht hauptsächlich aus zwei Teilen: Überprüfung des ECU-Knotens und Verschlüsselung der übertragenen Dateninformationen. Bevor das Auto fährt, weist der Domänencontroller nach dem Zufallsprinzip die Identität jedes Steuergeräts zu. Das Steuergerät sendet eine Authentifizierungsanforderung zur Identitätsauthentifizierung an den Domänencontroller, um die Legitimität des Knotens sicherzustellen und die Überprüfung des ECU-Knotens abzuschließen. Während das Auto fährt, müssen die Kommunikationsinformationen im Fahrzeugnetzwerk verschlüsselt werden, um Angreifern das Abhören und Tarnen zu verhindern. In Kombination mit den hohen Echtzeitanforderungen von Automobilen nutzt die Datenverschlüsselung den symmetrischen Verschlüsselungsalgorithmus AES. Der ECU-Identitätsauthentifizierungsprozess ist in Abbildung 7 dargestellt, und das verschlüsselte Nachrichtenformat der CAN-Kommunikation ist in Abbildung 8 dargestellt. Abbildung 7 ECU-Identitätsauthentifizierungsprozess

Abbildung 8 CAN-Kommunikationsverschlüsselungsnachrichtenformat (3) ECU-Schicht Der Sicherheitsschutz auf ECU-Ebene ist hauptsächlich Firmware-Schutz, der Firmware-Flashing, externen Zugriff, böswillige Änderungen usw. verhindert. Unter Berücksichtigung der Kostenfrage müssen Steuergeräten mit unterschiedlichen Funktionen unterschiedliche Sicherheitsniveaus zugewiesen werden. Ein Hardware-Sicherheitsmodul ist ein Computer-Hardwaregerät, das zum Schutz und zur Verwaltung von Schlüsseln verwendet wird, die in starken Authentifizierungssystemen verwendet werden, und um damit verbundene kryptografische Vorgänge bereitzustellen. Das Karosseriedomänen-ECU verwendet leichte Hardware-Sicherheitsmodule. Das Energiedomänen-ECU, das Infotainment-Domänen-ECU und die Hilfsantriebsdomänen verwenden alle mittelschwere Hardware-Sicherheitsmodule: den Karosseriedomänen-Controller, den Energiedomänen-Controller, den Infotainment-Domänencontroller und die Hilfsantriebsdomäne Verwenden Sie alle Hardware-Sicherheitsmodule mit mittlerem Gewicht. 5 Fazit Zur elektronischen und elektrischen Architektur wird eine vorläufige realisierbare Schemaarchitektur für ein vollständiges Informationssicherheitsschutzmodell vom Schutz bis zur Einbruchserkennung und von der Datenverschlüsselung bis zur Hardwareverschlüsselung vorgeschlagen. In Zukunft muss das Schema noch weiter anhand von Beispielen demonstriert werden. 4 Sicherheitslösung für die Automobilkommunikation

Das obige ist der detaillierte Inhalt vonDieser Artikel führt Sie durch die Kommunikationssicherheitsarchitektur von fahrzeuginternen Netzwerken für intelligente Autos. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Technologietrends, die Sie im Jahr 2023 im Auge behalten sollten

- Wie künstliche Intelligenz Rechenzentrumsteams neue Alltagsaufgaben beschert

- Können künstliche Intelligenz oder Automatisierung das Problem der geringen Energieeffizienz in Gebäuden lösen?

- OpenAI-Mitbegründer im Interview mit Huang Renxun: Die Argumentationsfähigkeiten von GPT-4 haben noch nicht die Erwartungen erfüllt

- Dank der OpenAI-Technologie übertrifft Bing von Microsoft Google im Suchverkehr