微pe工具箱安装ghowin7

- 王林转载

- 2024-02-11 21:39:201303浏览

php小编子墨为大家介绍一款实用的工具箱——微pe工具箱。这款工具箱适用于安装Ghowin7系统,能够提供一系列强大的功能和工具,帮助用户进行系统安装、维护和修复。不仅如此,微pe工具箱还具备简洁易用的界面设计,操作简单方便,让用户能够轻松进行系统安装和维护,提升工作效率。如果您想要安装Ghowin7系统,不妨试试微pe工具箱,相信会给您带来更好的使用体验!

2011年,Marc Andreessen,一位互联网技术先驱,宣称软件正在吞噬世界。这句话意味着软件驱动的行业创新正在颠覆传统的商业模式,推动全球经济实现数字化连接。随着互联网的快速发展,数字化转型已经成为每个企业的重要战略。然而,现代软件开发涉及多方协作,很多应用程序依赖开源代码或第三方组件。上游开源软件的安全问题会传递到下游应用程序,并被放大,可能给企业带来严重的安全风险和业务损失。因此,确保软件的安全性和可靠性变得至关重要。企业应该采取措施来评估和管理软件供应链中的风险,并采用安全开发实践,以确保其应用程序的安全性。此外,建立合作伙伴关系和共享信息也是减少安全风险的关键。通过加强软件安全的措施,企业可以充分利用数字化转型的机遇,而不必担心安全问题带来的潜在威胁。

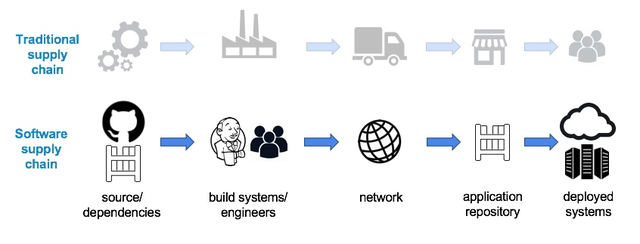

软件生产的过程与传统制造业有许多相似之处。软件制造商会将自己开发的业务代码与第三方组件结合,形成完整的软件产品。这个过程类似于传统制造业中的组装过程,将各个部件组合成一个可部署的软件产品。这个过程被称为“软件供应链”。软件供应链安全的目标是确保整个软件生命周期从开发到部署的过程都是安全可信赖的。

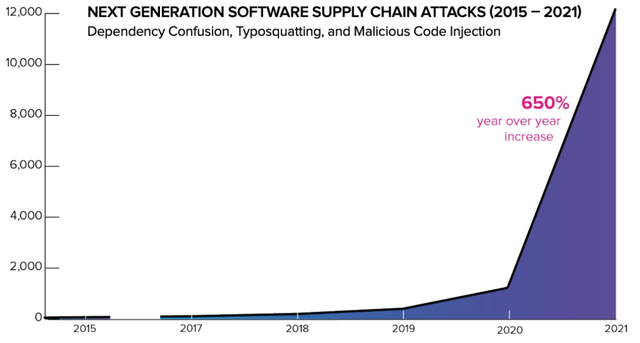

在 Sonatypes's 2021 State of the Software Supply Chain 调查报告中,2021 年软件供应链攻击事件增长了 650%。

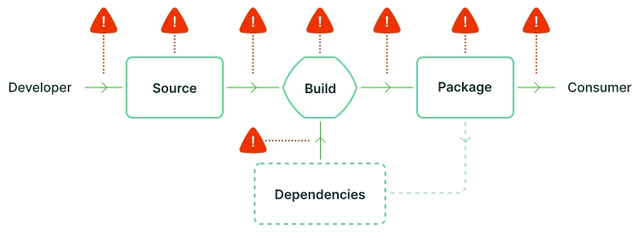

目前,软件供应链安全已经受到行业高度关注。许多国家已经颁布了相关政策和法规,以引导本国的供应链安全管理,提高供应链的韧性。美国网络安全与基础设施安全局(CISA)和美国国家标准与技术院(NIST)于2021年4月联合发布了一份名为《防御软件供应链攻击》的报告,这是首次对软件供应链进行明确定义,并提供了有关软件供应链攻击的信息、相关风险以及缓解措施。这一举措进一步加强了对软件供应链安全的重视和保护措施。

谷歌也提出了 Supply chain Levels for Software Artifacts - 软件制品的供应链等级,简称为 SLSA。SLSA 是 Google 内部实施的多年的安全流程的开源版本,提供了一个安全框架和一组最佳实践,来预防因为源代码篡改、三方组件漏洞、制品仓库入侵产生的安全威胁。

软件供应链安全的基础就是透明性。只有理解了应用是如何从代码和依赖组件构建而成,我们才可以对应用的安全风险进行有效的治理。在美国 2021 年颁布的《关于改善国家网络安全的行政命令》行政令中,特别要求政府软件应包含机器可读的软件物料清单(Software Bill Of Materials, SBOM)。SBOM 是包含构建软件使用的各种组件的详细信息和供应链关系的正式记录。

美国国家电信和信息管理局(NITA)在 14028 号政令的要求下,在 2021 年 7 月 12 日发布了《SBOM 的最低要素》,该文档为各开发工具的组织和厂商提供了 SBOM 数据格式的参考。在新一代软件开发工具中,越来越多的软件提供了对 SBOM 的支持。

下面我们以一个 Golang 的 HTTP Server 示例应用为例,了解一下 SBOM 的的概念和使用方式。

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

熟悉 Go 语言的开发者一定对 go 模块概念非常熟悉。应用所依赖的模块,都通过 go.mod 文件声明。go mod tidy 命令可以用来更新 go.mod 文件,并”锁定“所依赖的模块和版本信息,这大大提升了构建的确定性、可重现性和可验证性。为了确保第三方无法篡改所依赖的模块版本, 在 go.sum 文件记录了每个模块依赖的加密哈希值。当利用go命令将模块代码下载到本地时,就会计算其哈希值,如果计算结果与 go.sum 记录的数据不符就意味着存在篡改的风险。更近一步,Google 运营着一个 Go 模块校验数据库服务,它记录了 go 模块版本的加密哈希值,进一步提升了 Go 基础设施的安全性。

以上是微pe工具箱安装ghowin7的详细内容。更多信息请关注PHP中文网其他相关文章!