消失的芒果:了解 MangoFarmSOL 退出騙局始末

- 王林轉載

- 2024-03-01 12:52:18991瀏覽

php小編百草帶你了解MangoFarmSOL退出騙局的整個過程。近日,MangoFarmSOL計畫突然宣布關閉,許多投資者面臨損失。這事件引發了廣泛關注和熱議,背後隱藏著怎樣的真相?讓我們一起揭開這個神秘的面紗,探索消失的芒果背後的故事。

事件概覽

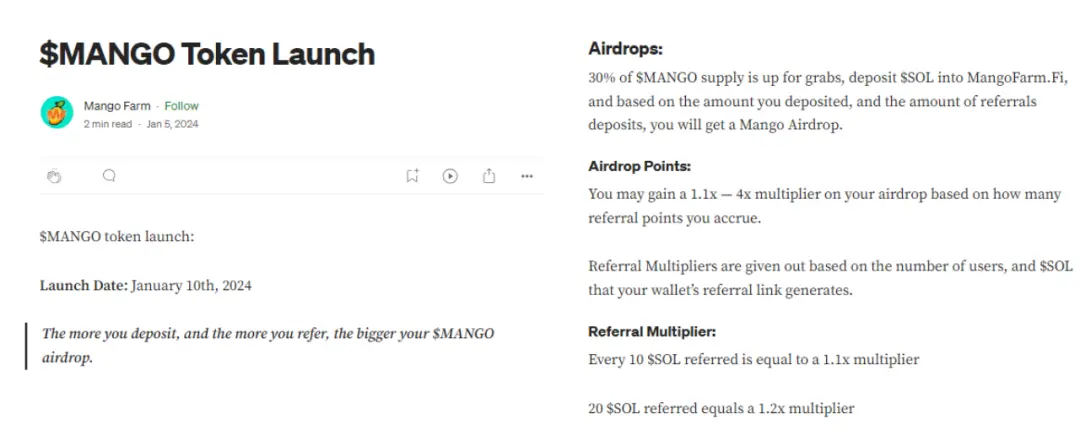

MangoFarmSOL 將自己定位為 Solana 網路上的質押協議,鼓勵用戶存入 SOL 而獲得獎勵。該項目曾承諾在 1 月 10 日進行空投而獲得了 Solana 社區的關注。

然而,1 月 10 日的承諾從未兌現。 2024 年1 月6 日,MangoFarmSOL 就實施了退出騙局,從專案合約中轉移了用戶存入的13,512 枚SOL(當時約126 萬美元),又部署惡意前段,誤導用戶授權「緊急遷移」並在此盜取約6 萬美元。這是我們在 2024 年至今發現的最大規模的退出騙局。

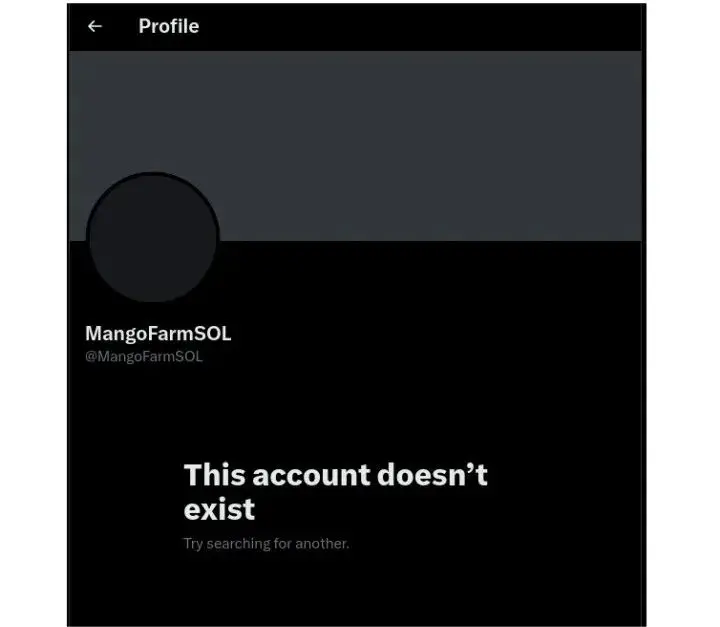

隨後,MangoFarmSOL 關閉了其社交帳戶和網站。

與先前報導的 xKingdom 事件相似,這次事件再次突顯了 DeFi 領域存在的退出騙局風險,強調了用戶對團隊 KYC 的重要性以及保持警惕的必要性。

騙局時間軸

第一步:布下陷阱

① 1 月3 日,該專案利用社群媒體KOL 的推廣來提升其可信度並吸引更多用戶。

1月5日,團隊宣布計劃在1月10日進行MANGO代幣空投,並鼓勵用戶透過質押SOL和推薦其他用戶等方式參與,以獲得額外獎勵。

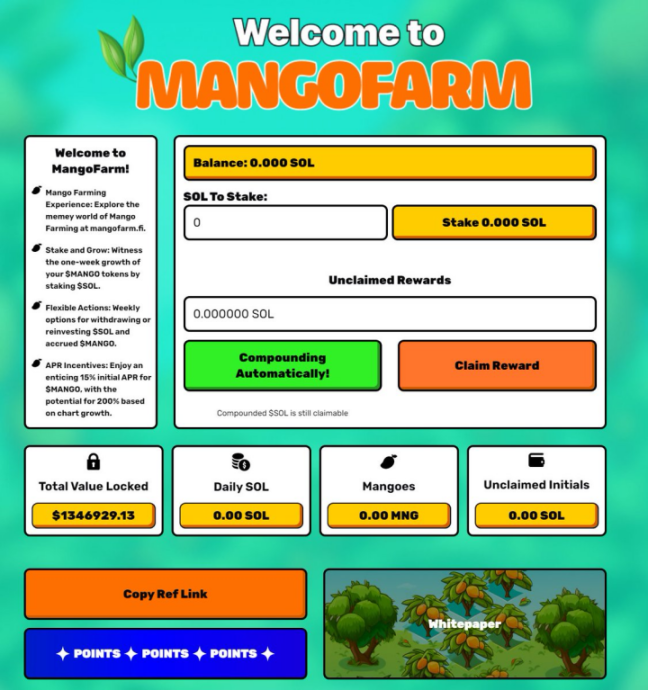

用戶從1月3日至1月7日開始將SOL存入MangoFarmSOL的合約中。由於MANGO代幣的空投承諾和網路行銷的影響,該協議的TVL超過了130萬美元。

第二步:實施騙局

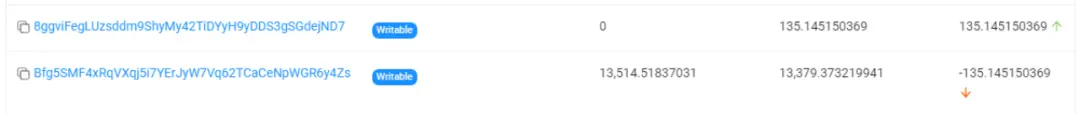

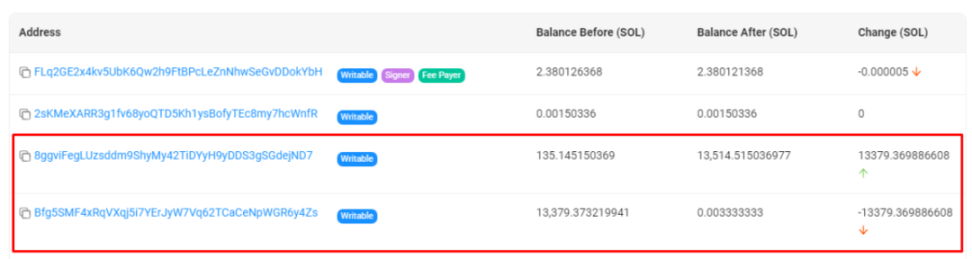

#① 盜取合約資金:MangoFarmSOL 團隊發起騙局,將用戶存入Mango 合約內的13,514 SOL(約126 萬美元)提取到錢包8ggvi。

第一筆交易:135 枚 SOL 從 Mango 合約(Bfg5SM)轉移到錢包 8ggvi。

第二筆交易:13,379 枚 SOL 從 Mango 合約(Bfg5SM)轉帳至錢包 8ggvi。

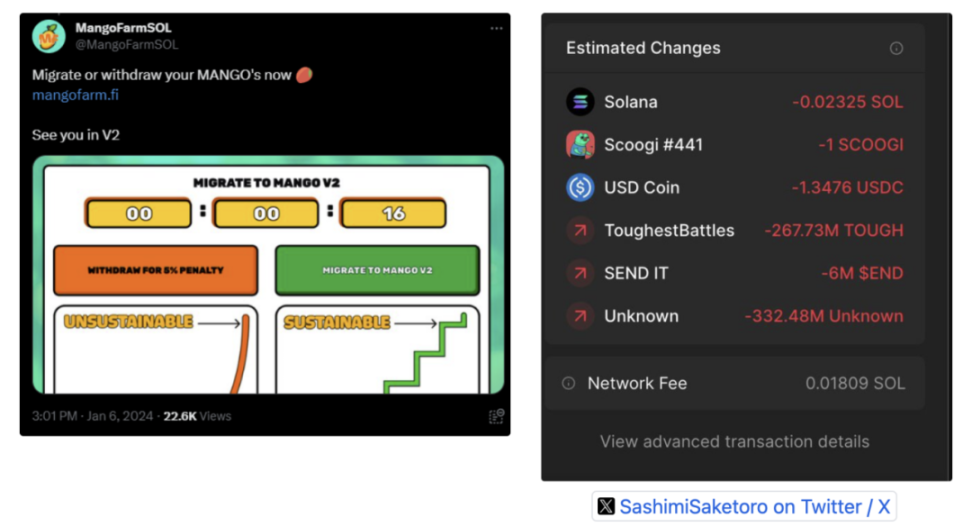

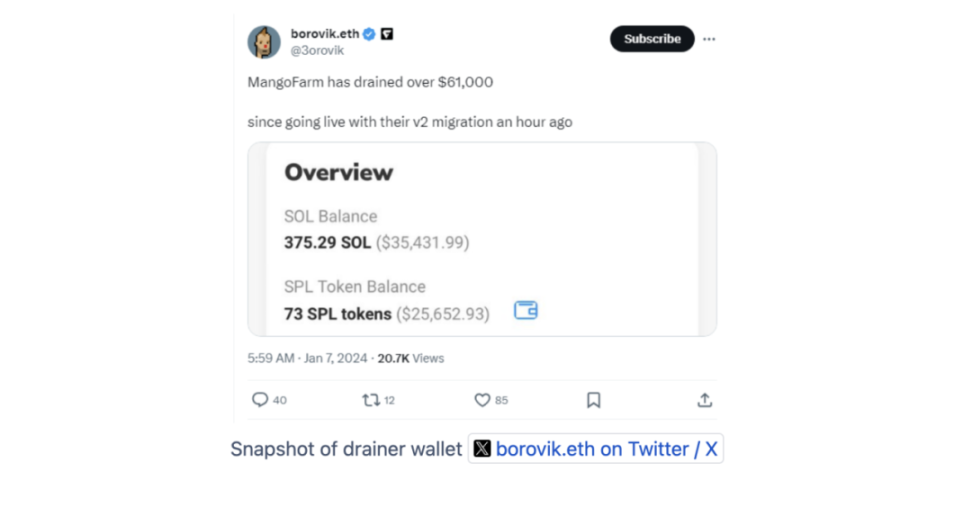

② 部署惡意前端再次行騙:隨後,團隊也藉助先前被盜事件,以「緊急遷移」為幌子,部署了含有惡意程式碼的前端。該專案的官方社群媒體帳號也發布了該惡意前端,誘騙用戶進行交易,導致了約 6 萬美元的額外資產被盜。

③ 完全消失:MangoFarmSOL 隨後停用了其社群媒體帳號並關閉了官方網站,並開始轉移資金。

③ 完全消失:MangoFarmSOL 隨後停用了其社群媒體帳號並關閉了官方網站,並開始轉移資金。

第三步:資金轉移

Mango 合約被竊資金流向

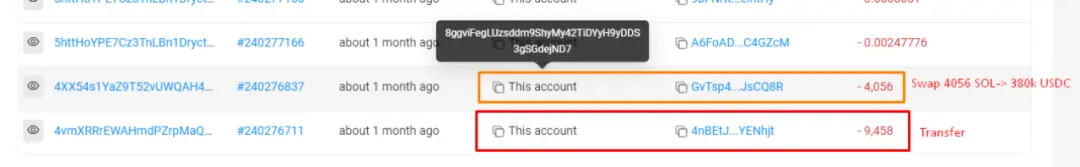

① 初始轉移:Mango合約中總共有13.5K 枚SOL,價值約126 萬美元,被盜後被送到地址8ggvi.....ejND7。

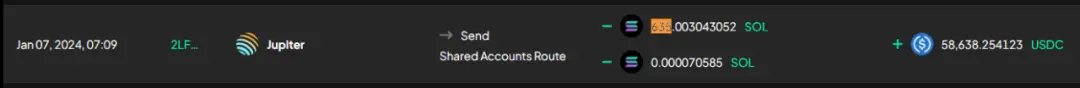

② 混合&轉換:接著,9,458 枚 SOL 被送到 4nBETJ 以混淆資金鏈路;8ggvi 和 4nBE 中的所有 SOL 隨後都轉換為 USDC。

③ 跨鏈至以太坊:這些USDC 經過Wormhole 從Solana 網路跨鏈到以太坊,並透過多次交易將這些USDC 發送到4 個不同的ETH地址。

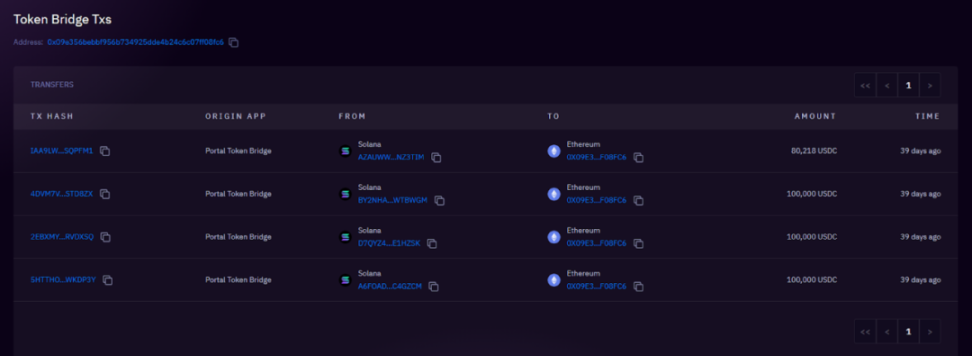

380k USDC 經過 4 筆交易跨鏈至 0x09e3

380k USDC 經過 4 筆交易跨鏈至 0x09e3

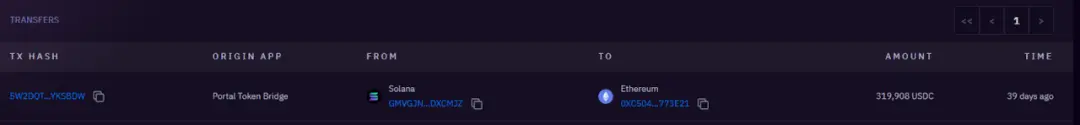

319k USDC 跨鏈至0xc504

319k USDC 跨鏈至0xc504

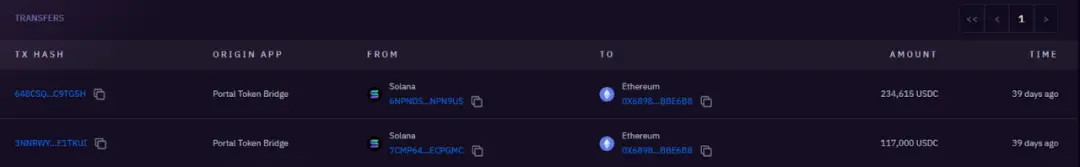

351k USDC 跨鏈至0x6898

351k USDC 跨鏈至0x6898

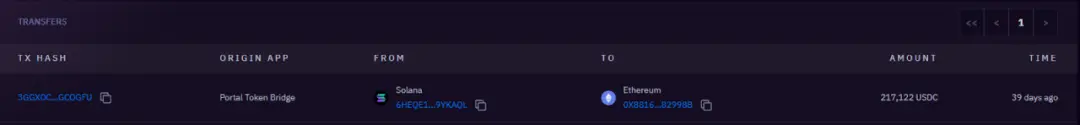

217k USDC 跨鏈至0x8816

217k USDC 跨鏈至0x8816

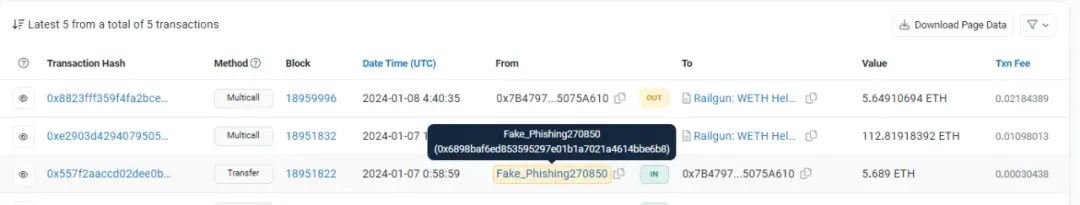

④ 最終清洗:進入以太坊網路後,USDC 被換成ETH。然後,被盜資金透過 Railgun(隱私混合器)進行清洗,並透過 eXch(即時交換)進行交換,以進一步混淆資金。

傳送至Railgun 的交易範例

傳送至Railgun 的交易範例

傳送至eXch 的交易範例

惡意前端盜取資金流向

① 整合與轉換:透過惡意前端竊取的使用者資產被整合為SOL,然後兌換成約5.86萬美元的USDC。

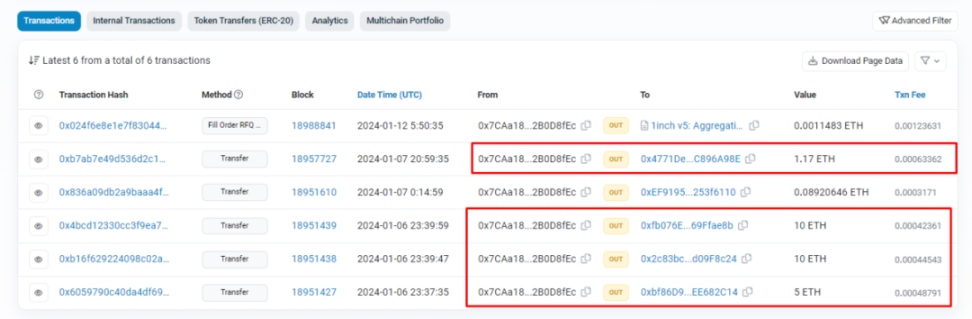

② 透過 Allbridge 跨鏈至以太坊:這些 USDC 在 Allbridge 經過 2 筆交易跨鏈到以太坊網絡,地址為 0x7ca.....d8fec。

③ 最終清洗:橋接至以太坊的 USDC 被兌換為 26 枚 ETH。隨後,這些資金透過多次存入 FixedFloat。

被竊資金最終分佈

跨鏈到以太坊網路的被盜資金最終主要集中在三個地方:

- #eXch: 約292ETH

- Railgun: 約 263ETH

- FixedFloat: 約26ETH

經驗總結

MangoFarmSOL 騙局是2024 年迄今為止最大規模的退場騙局。該騙局的手法與 2023 年 Harvest Keeper 事件有相似之處。這兩個項目在第一次盜竊發生之後又部署了惡意前端,進一步盜取用戶資金。

MangoFarmSOL 退出騙局預計造成了 132 萬美元的損失,凸顯了去中心化計畫審查的迫切需求。

以上是消失的芒果:了解 MangoFarmSOL 退出騙局始末的詳細內容。更多資訊請關注PHP中文網其他相關文章!