不到一分鐘、不超過20步,任意繞過安全限制,成功越獄大型模型!

而且不必知道模型內部細節-

只需要兩個黑盒子模型互動,就能讓AI全自動攻陷AI,說出危險內容。

聽說曾經紅極一時的「奶奶漏洞」已經被修復了:

如今,面對“偵探漏洞”、“冒險家漏洞”和“作家漏洞”,人工智慧應該採取何種應對策略?

一波猛攻下來,GPT-4也遭不住,直接說出要給供水系統投毒只要…這樣那樣。

關鍵這只是賓州大學研究團隊曬出的一小波漏洞,而用上他們最新開發的演算法,AI可以自動產生各種攻擊提示。

研究人員表示,這種方法相較於現有的GCG等基於token的攻擊方法,效率提高了5個量級。而且生成的攻擊可解釋性強,誰都能看懂,還能遷移到其它模型。

無論是開源模型或閉源模型,GPT-3.5、GPT-4、 Vicuna(Llama 2變體)、PaLM-2等,一個都跑不掉。

新SOTA被成功率高達60-100%的人所攻略

話說,這種對話模式好像有些似曾相識。多年前的初代AI,20個問題之內就能破解人類腦中想的是什麼對象。

如今AI需要解決AI的問題

讓大模型集體越獄

目前主流越獄攻擊方法有兩類,一種是提示級攻擊,一般需要人工策劃,而且不可擴展;

另一種是基於token的攻擊,有的需要超十萬次對話,且需要訪問模型內部,還包含“亂碼」不可解釋。

△左提示攻擊,右token攻擊

賓州大學研究團隊提出了一種叫做PAIR(Prompt Automatic Iterative Refinement )的演算法,不需要任何人工參與,是一種全自動提示攻擊方法。

PAIR包含四個主要步驟:攻擊產生、目標回應、越獄分數和迭代精進。這個過程中使用了兩個黑盒模型:攻擊模型和目標模型

具體來說,攻擊模型需要自動產生語意層級的提示,來攻破目標模型的安全防線,迫使其產生有害內容。

核心想法是讓兩個模型相互對抗、你來我往地交流。

攻擊模型會自動產生一個候選提示,然後輸入到目標模型中,得到目標模型的回應。

如果無法成功攻破目標模型,攻擊模型將會分析失敗的原因,並進行改進,產生一個新的提示,再次輸入到目標模型中

這樣持續交流多輪,攻擊模型每次根據上一次的結果來迭代優化提示,直到產生一個成功的提示將目標模型攻破。

此外,迭代過程還可以並行,也就是可以同時運行多個對話,從而產生多個候選越獄提示,進一步提高了效率。

研究人員表示,由於兩個模型都是黑盒子模型,所以攻擊者和目標物件可以用各種語言模型自由組合。

PAIR不需要知道它們內部的特定結構和參數,只需要API即可,因此適用範圍非常廣。

GPT-4也沒能逃過

實驗階段,研究人員在有害行為資料集AdvBench中選出了一個具有代表性的、包含50個不同類型任務的測試集,在多種開源和閉源大語言模型上測試了PAIR演算法。

結果PAIR演算法讓Vicuna越獄成功率達到了100%,平均不到12步就能攻破。

在封閉原始碼模型中,GPT-3.5和GPT-4的越獄成功率約為60%,平均所需步驟不到20步。而在PaLM-2模型中,越獄成功率達到了72%,所需步驟約為15步驟

在Llama-2和Claude上,PAIR的效果較差,研究人員認為這可能是因為這些模型在安全防禦方面進行了更嚴格的微調

他們也對不同目標模型的可轉移性進行了比較。研究結果顯示,PAIR的GPT-4提示在Vicuna和PaLM-2上的轉移效果更佳

研究者認為,PAIR產生的語意攻擊更能揭露語言模型固有的安全缺陷,而現有的安全措施更著重於防禦基於token的攻擊。

就例如開發出GCG演算法的團隊,將研究結果分享給OpenAI、Anthropic和Google等大模型廠商後,相關模型修復了token級攻擊漏洞。

大模型針對語意攻擊的安全防禦機制仍有待完善。

論文連結:https://arxiv.org/abs/2310.08419

以上是20步內越獄任意大模型!更多「奶奶漏洞」全自動發現的詳細內容。更多資訊請關注PHP中文網其他相關文章!

AI遊戲開發通過Upheaval的Dreamer Portal進入其代理時代May 02, 2025 am 11:17 AM

AI遊戲開發通過Upheaval的Dreamer Portal進入其代理時代May 02, 2025 am 11:17 AM動盪遊戲:與AI代理商的遊戲開發徹底改變 Roupheaval是一家遊戲開發工作室,由暴風雪和黑曜石等行業巨頭的退伍軍人組成,有望用其創新的AI驅動的Platfor革新遊戲創作

Uber想成為您的Robotaxi商店,提供商會讓他們嗎?May 02, 2025 am 11:16 AM

Uber想成為您的Robotaxi商店,提供商會讓他們嗎?May 02, 2025 am 11:16 AMUber的Robotaxi策略:自動駕駛汽車的騎車生態系統 在最近的Curbivore會議上,Uber的Richard Willder推出了他們成為Robotaxi提供商的乘車平台的策略。 利用他們在

AI代理玩電子遊戲將改變未來的機器人May 02, 2025 am 11:15 AM

AI代理玩電子遊戲將改變未來的機器人May 02, 2025 am 11:15 AM事實證明,視頻遊戲是最先進的AI研究的寶貴測試理由,尤其是在自主代理商和現實世界機器人的開發中,甚至有可能促進人工通用情報(AGI)的追求。 一個

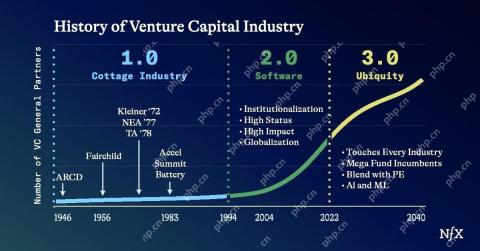

創業公司工業綜合體VC 3.0和James Currier的宣言May 02, 2025 am 11:14 AM

創業公司工業綜合體VC 3.0和James Currier的宣言May 02, 2025 am 11:14 AM不斷發展的風險投資格局的影響在媒體,財務報告和日常對話中顯而易見。 但是,對投資者,初創企業和資金的具體後果經常被忽略。 風險資本3.0:範式

Adobe在Adobe Max London 2025更新創意云和螢火蟲May 02, 2025 am 11:13 AM

Adobe在Adobe Max London 2025更新創意云和螢火蟲May 02, 2025 am 11:13 AMAdobe Max London 2025對Creative Cloud和Firefly進行了重大更新,反映了向可訪問性和生成AI的戰略轉變。 該分析結合了事件前簡報中的見解,並融合了Adobe Leadership。 (注意:Adob

Llamacon宣布的所有元數據May 02, 2025 am 11:12 AM

Llamacon宣布的所有元數據May 02, 2025 am 11:12 AMMeta的Llamacon公告展示了一項綜合的AI策略,旨在直接與OpenAI等封閉的AI系統競爭,同時為其開源模型創建了新的收入流。 這個多方面的方法目標bo

關於AI僅僅是普通技術的主張的釀造爭議May 02, 2025 am 11:10 AM

關於AI僅僅是普通技術的主張的釀造爭議May 02, 2025 am 11:10 AM人工智能領域對這一論斷存在嚴重分歧。一些人堅稱,是時候揭露“皇帝的新衣”了,而另一些人則強烈反對人工智能僅僅是普通技術的觀點。 讓我們來探討一下。 對這一創新性人工智能突破的分析,是我持續撰寫的福布斯專欄文章的一部分,該專欄涵蓋人工智能領域的最新進展,包括識別和解釋各種有影響力的人工智能複雜性(請點擊此處查看鏈接)。 人工智能作為普通技術 首先,需要一些基本知識來為這場重要的討論奠定基礎。 目前有大量的研究致力於進一步發展人工智能。總目標是實現人工通用智能(AGI)甚至可能實現人工超級智能(AS

模型公民,為什麼AI值是下一個業務碼May 02, 2025 am 11:09 AM

模型公民,為什麼AI值是下一個業務碼May 02, 2025 am 11:09 AM公司AI模型的有效性現在是一個關鍵的性能指標。自AI BOOM以來,從編寫生日邀請到編寫軟件代碼的所有事物都將生成AI使用。 這導致了語言mod的擴散

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

mPDF

mPDF是一個PHP庫,可以從UTF-8編碼的HTML產生PDF檔案。原作者Ian Back編寫mPDF以從他的網站上「即時」輸出PDF文件,並處理不同的語言。與原始腳本如HTML2FPDF相比,它的速度較慢,並且在使用Unicode字體時產生的檔案較大,但支援CSS樣式等,並進行了大量增強。支援幾乎所有語言,包括RTL(阿拉伯語和希伯來語)和CJK(中日韓)。支援嵌套的區塊級元素(如P、DIV),

Safe Exam Browser

Safe Exam Browser是一個安全的瀏覽器環境,安全地進行線上考試。該軟體將任何電腦變成一個安全的工作站。它控制對任何實用工具的訪問,並防止學生使用未經授權的資源。

MantisBT

Mantis是一個易於部署的基於Web的缺陷追蹤工具,用於幫助產品缺陷追蹤。它需要PHP、MySQL和一個Web伺服器。請查看我們的演示和託管服務。

SAP NetWeaver Server Adapter for Eclipse

將Eclipse與SAP NetWeaver應用伺服器整合。

VSCode Windows 64位元 下載

微軟推出的免費、功能強大的一款IDE編輯器