Rumah >masalah biasa >Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan

Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan

- 王林ke hadapan

- 2023-04-24 13:25:171730semak imbas

Microsoft menyiarkan maklumat tentang perisian hasad baharu pada tapak web keselamatannya pada 12 April 2022. Malware, digelar Tarrask, mengeksploitasi kelemahan dalam sistem penjadualan tugas Windows untuk mengelak pengesanan.

Tarrask digunakan oleh kumpulan penggodam Hafnium, yang telah menyasarkan sektor telekomunikasi, penyedia perkhidmatan internet dan perkhidmatan data pada masa lalu.

Kumpulan itu mengeksploitasi kelemahan sifar hari untuk menyerang sistem komputer. Sebaik sahaja sistem berjaya dikompromi, kelemahan dalam Windows boleh dieksploitasi untuk menyembunyikan kesan perisian hasad dan menjadikan pengesanan lebih sukar. Tarrask menggunakan pepijat ini untuk mencipta tugas berjadual tersembunyi untuk mengelakkan pengesanan dan mungkin untuk kegigihan.

Sistem dan aplikasi menggunakan Windows Task Scheduler untuk memulakan tugas, seperti menyemak kemas kini atau menjalankan operasi penyelenggaraan. Aplikasi boleh menambah tugas pada Penjadual Tugas, dengan syarat ia melaksanakan dengan kebenaran yang mencukupi. Menurut Microsoft, perisian hasad sering menggunakan tugas untuk "mengekalkan kegigihan dalam persekitaran Windows."

Tugas boleh dianalisis dengan melancarkan alat Penjadual Tugas pada Windows. Tarrask menggunakan ralat untuk menyembunyikan tugasnya, dan menggunakan pilihan baris arahan "schtasks /query", ia mengembalikan senarai tugasan berjadual sedia ada. Untuk mengelakkan pengesanan, Tarrask memadamkan nilai deskriptor keselamatan tugasan dalam pendaftaran Windows ini menyebabkan tugasan hilang daripada Penjadual Tugas dan alatan baris arahan. Dalam erti kata lain: Pemeriksaan teliti semua tugas menggunakan salah satu alat tidak akan mendedahkan tugas yang berniat jahat.

Mengesan Tarrask pada sistem Windows

Malware tidak memadam sepenuhnya maklumat tugas kerana jejaknya masih direkodkan dalam pendaftaran sistem. Microsoft mengesyaki bahawa kumpulan penggodaman meninggalkan data dalam pendaftaran untuk membenarkan perisian hasad berterusan, atau kumpulan itu tidak menyedari bahawa tugas itu akan "terus berjalan" selepas mengalih keluar komponen SD.

Pentadbir Windows boleh menganalisis maklumat tugas berjadual dalam pendaftaran sistem untuk menentukan sama ada sistem dijangkiti perisian hasad Tarrask:

- Gunakan pintasan papan kekunci Windows-R untuk memaparkan kotak jalankan .

- Taip regedit.exe dan tekan Enter.

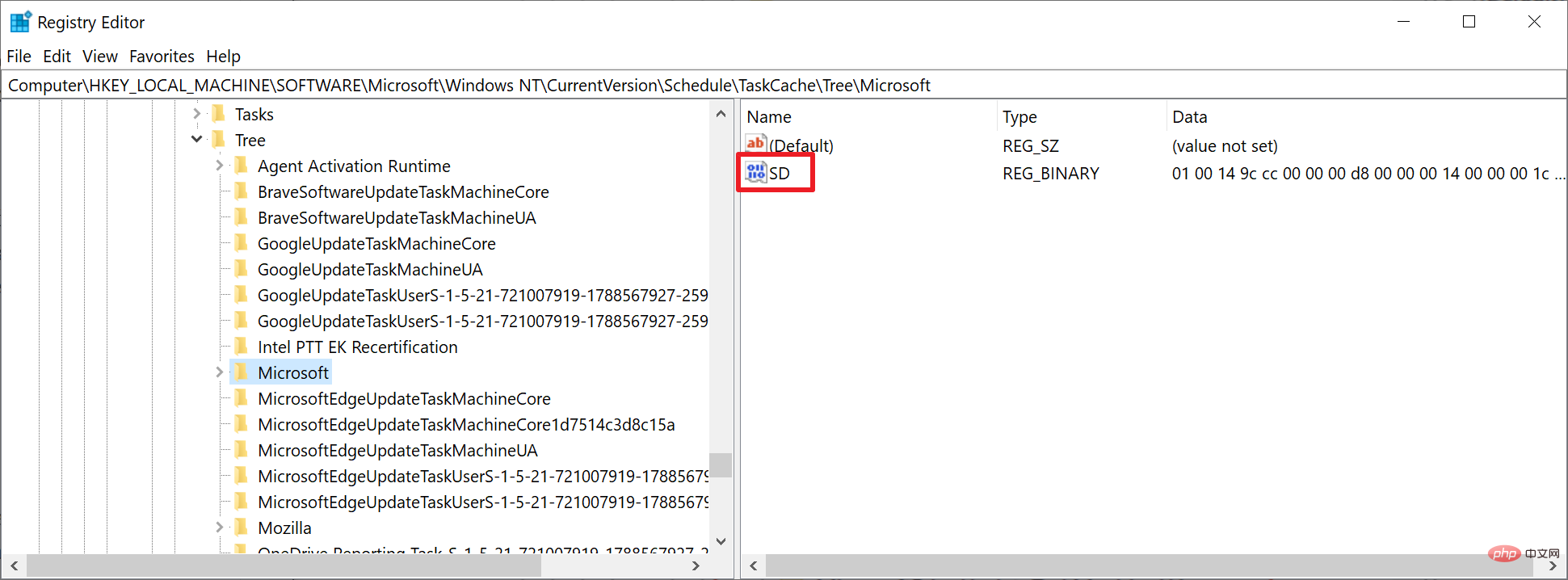

- Navigasi ke laluan HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree. Anda akan mendapat senarai tugas berjadual hadir pada sistem anda.

- Gelung setiap tugasan untuk menentukan sama ada sebarang tugasan disenaraikan tanpa nilai SD.

Jika tugasan ditemui tanpa nilai SD, ia adalah tugas tersembunyi dan tidak akan dipaparkan dalam Penjadual Tugas atau utiliti baris arahan. Tugasan tidak boleh dipadamkan seperti biasa kerana ia dijalankan dalam konteks pengguna SYSTEM. Percubaan untuk memadamkan tugas akan gagal dengan mesej ralat yang ditolak akses.

Versi terkini aplikasi keselamatan Windows Defender Microsoft telah mengesan perisian hasad. Microsoft telah menambah acara jam tangan baharu pada Windows Defender untuk mengesan tugas tersembunyi ini ditandakan sebagai Behavior:Win32/ScheduledTaskHide.A dan kemudian digunakan oleh aplikasi.

Microsoft mengesyorkan agar pentadbir sistem menerima pakai pengesyoran dan garis panduan keselamatan berikut untuk mengesan perisian hasad menggunakan vektor serangan:

Enumerate hive registry environment Windows anda dan lihat HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionCachedule table and hive registration sebarang tugas berjadual yang tidak mempunyai nilai SD (deskriptor keselamatan) dalam kunci tugas. Analisis tugasan ini mengikut keperluan.

Ubah suai dasar audit anda untuk mengenal pasti operasi tugas berjadual dengan mendayakan pengelogan "TaskOperational" dalam Microsoft-Windows-TaskScheduler/Operational. Gunakan tetapan dasar audit Microsoft yang disyorkan yang sesuai untuk persekitaran anda.

Dayakan dan pusatkan log Penjadual Tugas berikut. Walaupun tugasan "tersembunyi", log ini akan menjejaki peristiwa penting yang berkaitan dengannya, yang mungkin membawa anda menemui mekanisme kegigihan yang tersembunyi dengan baik dalam log Security.evtx log Microsoft-Windows-TaskScheduler/Operational.evtx

ID Acara 4698Aktor ancaman dalam kempen ini menggunakan tugas berjadual tersembunyi untuk mengekalkan akses kepada aset kritikal yang terdedah di internet dengan kerap mewujudkan semula komunikasi keluar dengan infrastruktur C&C. Kekal berwaspada dan pantau komunikasi keluar untuk kelakuan luar biasa dengan memastikan sambungan daripada aset Tahap 0 dan Tahap 1 yang kritikal ini dipantau dan dimaklumkan.

Atas ialah kandungan terperinci Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!