Rumah >masalah biasa >Apakah maksud edr dalam keselamatan rangkaian?

Apakah maksud edr dalam keselamatan rangkaian?

- 青灯夜游asal

- 2022-08-29 14:25:0624856semak imbas

Dalam keselamatan rangkaian, EDR merujuk kepada "Pengesanan dan Tindak Balas Titik Akhir", yang merupakan penyelesaian keselamatan titik akhir proaktif yang merangkumi pemantauan masa nyata dan penggunaan mekanisme tindak balas ancaman automatik untuk mengumpul data keselamatan titik akhir dengan merakam terminal dan rangkaian Acara, simpan maklumat ini secara setempat pada titik akhir atau secara berpusat dalam pangkalan data. EDR akan mengumpul penunjuk serangan yang diketahui, pangkalan data analisis tingkah laku untuk mencari data secara berterusan dan teknologi pembelajaran mesin untuk memantau sebarang kemungkinan ancaman keselamatan dan bertindak balas dengan cepat terhadap ancaman keselamatan ini.

Persekitaran pengendalian tutorial ini: sistem Windows 7, komputer Dell G3.

Pengesanan & Tindak Balas Titik Akhir (EDR) ialah penyelesaian keselamatan titik akhir proaktif yang merekodkan peristiwa terminal dan rangkaian serta menyimpan maklumat ini secara setempat pada titik akhir atau berpusat dalam pangkalan data. EDR akan mengumpul penunjuk serangan yang diketahui, pangkalan data analisis tingkah laku untuk terus mencari data dan teknologi pembelajaran mesin untuk memantau sebarang kemungkinan ancaman keselamatan dan bertindak balas dengan pantas kepada ancaman keselamatan ini. Ia juga membantu untuk menyiasat dengan cepat skop serangan dan menyediakan keupayaan tindak balas.

Keupayaan

Ramalan: penilaian risiko; jangkakan ancaman;

Perlindungan: mengeraskan sistem (menguatkan sistem mengasingkan sistem (mencegah serangan);

Pengesanan: mengesan insiden; sahkan dan utamakan risiko. mengandungi kejadian.

Respon: membaiki perubahan dasar reka bentuk;

Model Keselamatan

Berbanding dengan teknologi pertahanan statik yang menggunakan dasar keselamatan pratetap untuk perlindungan keselamatan titik akhir, EDR The threat keupayaan forensik pengesanan dan tindak balas telah diperkukuh untuk mengesan, mengenal pasti, memantau dan memproses peristiwa titik akhir dengan cepat, dengan itu mengesan dan menyekat ancaman sebelum ia menyebabkan bahaya, dan membantu rangkaian yang dilindungi melindungi daripada ancaman sifar hari dan pelbagai ancaman yang muncul. Model keselamatan adalah seperti yang ditunjukkan dalam rajah:

1 Penemuan aset

dikumpul secara kerap melalui pengimbasan aktif, penemuan pasif, kemasukan manual dan pemeriksaan manual. . Semua aset perisian dan perkakasan dalam rangkaian semasa, termasuk semua aset titik akhir dalam keseluruhan rangkaian dan nama serta versi perisian yang digunakan, pastikan tiada titik buta keselamatan dalam keseluruhan rangkaian.

2. Pengerasan sistem

Perlu menjalankan pengimbasan kerentanan, menampal, mengemas kini dan memperhalusi lagi dasar keselamatan, menyenarai putih perisian yang tidak dibenarkan semasa untuk dijalankan dan mengehadkannya melalui tembok api. Buka pelabuhan dan perkhidmatan pelayan apabila dibenarkan. Adalah lebih baik untuk sentiasa menyemak, mengubah suai dan membersihkan nombor akaun kakitangan dalaman, kata laluan dan maklumat kebenaran.

3. Pengesanan Ancaman

Lakukan analisis tingkah laku yang tidak normal melalui pengesanan pencerobohan hos tempatan di titik akhir, dan buat langkah perlindungan dan perlindungan yang sepadan untuk pelbagai ancaman keselamatan sebelum, semasa dan selepas kejadiannya tingkah laku.

4. Respons dan forensik

Memaparkan ancaman keselamatan secara visual di seluruh rangkaian, mengasingkan, membaiki dan menyelamat ancaman, menurunkan ambang untuk tindak balas insiden dan forensik, supaya tidak perlu bergantung pada tindak balas kecemasan dan analisis forensik boleh diselesaikan menggunakan pakar luar.

Fungsi

Menyiasat insiden keselamatan;

Baiki titik akhir Ia ialah keadaan pra-jangkitan;

mengesan peristiwa keselamatan; >

Cara ia berfungsi- Setelah teknologi EDR dipasang, EDR akan menggunakan algoritma lanjutan untuk menganalisis gelagat pengguna individu pada sistem dan mengingati serta menyambung aktiviti mereka.

Dengan mengesan gelagat abnormal pengguna tertentu atau tertentu dalam sistem, data akan ditapis untuk mengelakkan tanda-tanda kelakuan berniat jahat ini akan mencetuskan penggera dan kami akan menentukan sama ada serangan itu benar atau palsu. Jika aktiviti berniat jahat dikesan, algoritma mengesan laluan serangan dan membinanya kembali ke titik masuk. (Penjejakan Korelasi) Teknologi ini kemudiannya menggabungkan semua titik data ke dalam kategori sempit yang dipanggil Operasi Hasad (MalOps), menjadikannya lebih mudah untuk dilihat oleh penganalisis.

Sekiranya berlaku serangan sebenar, pelanggan dimaklumkan dan diberi langkah tindak balas dan pengesyoran yang boleh diambil tindakan untuk siasatan lanjut dan forensik lanjutan. Jika ia adalah penggera palsu, penggera akan dimatikan, hanya rekod penyiasatan akan ditambah dan pelanggan tidak akan dimaklumkan

Rangka Kerja Sistem

Inti EDR ialah: Di satu pihak, ia menggunakan senarai hitam sedia ada dan teknologi pertahanan statik titik akhir berdasarkan tandatangan virus untuk menyekat ancaman yang diketahui. Sebaliknya, pelbagai ancaman keselamatan dari luar atau dalam boleh ditemui secara proaktif melalui risikan ancaman awan, pembelajaran mesin, analisis tingkah laku tidak normal, penunjuk serangan, dsb. Pada masa yang sama, pengesanan dan tindak balas menyeluruh dilakukan berdasarkan data latar belakang titik akhir, tingkah laku perisian hasad dan kitaran hayat keseluruhan ancaman lanjutan, dan penyekatan automatik, forensik, pemulihan dan pengesanan sumber dilakukan untuk melindungi titik akhir dengan berkesan.

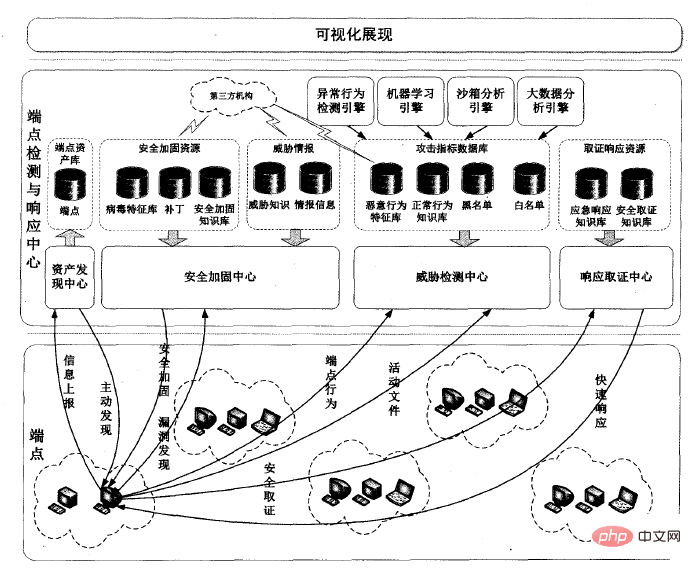

EDR termasuk: titik akhir, pengesanan titik akhir dan pusat tindak balas, dan paparan visual tiga bahagian Rangka kerja sistem adalah seperti yang ditunjukkan dalam rajah:

Titik Akhir: Dalam EDR, titik akhir hanya mempunyai fungsi asas seperti pelaporan maklumat, pengukuhan keselamatan, pemantauan tingkah laku, pemantauan fail aktif, tindak balas pantas dan forensik keselamatan mengendalikan maklumat ke pusat pengesanan dan tindak balas titik akhir , dan melaksanakan dasar keselamatan yang dikeluarkan, respons, arahan pengumpulan bukti, dsb. pada masa yang sama.

Pusat Pengesanan dan Tindak Balas Titik Akhir: terdiri daripada penemuan aset, pengukuhan keselamatan, pengesanan ancaman, forensik tindak balas dan pusat lain.

Visualisasi: Menunjukkan keterlihatan masa nyata dan kebolehkawalan untuk pelbagai ancaman keselamatan titik akhir, mengurangkan kerumitan menemui dan mengendalikan ancaman keselamatan serta membantu pengguna bertindak balas terhadap ancaman keselamatan dengan lebih pantas dan bijak.

Kesan jenis ancaman

- Perisian hasad (perisian jenayah, perisian tebusan, dll.)

- Serangan tanpa fail

- Penyalahgunaan aplikasi yang sah

- Aktiviti dan tingkah laku pengguna yang mencurigakan

Jenis Ciri dan Jenis Koleksi

- EDR adalah unik kerana algoritmanya bukan sahaja mengesan dan memerangi ancaman, Ia juga memudahkan pengurusan amaran dan data serangan. Menggunakan analisis tingkah laku untuk menganalisis aktiviti pengguna dalam masa nyata membolehkan pengesanan segera potensi ancaman tanpa mengganggu titik akhir. Ia meningkatkan analisis forensik dengan menggabungkan data serangan ke dalam peristiwa yang boleh dianalisis, bekerja dengan antivirus dan alatan lain untuk memberi anda rangkaian selamat.

- Pengesanan dan tindak balas titik akhir dijalankan melalui penderia yang dipasang pada titik akhir tanpa memerlukan but semula. Semua data ini dicantum bersama untuk membentuk gambaran lengkap aktiviti titik akhir, tidak kira di mana peranti itu berada.

Teknologi utama

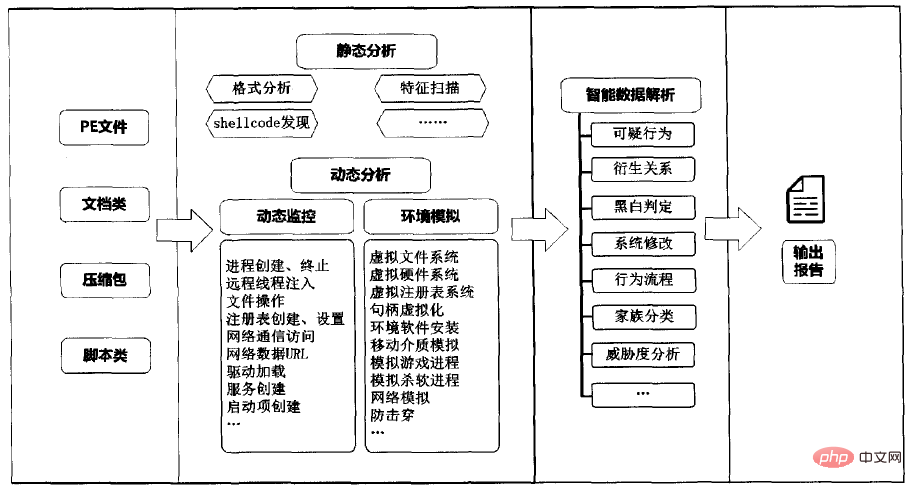

Teknologi kotak pasir pintar

Mensasarkan yang mencurigakan Teknologi utama untuk analisis tingkah laku dinamik kod adalah untuk mewujudkan persekitaran berjalan program yang dikawal ketat dan sangat terpencil dengan mensimulasikan pelbagai sumber maya, menjalankan dan mengekstrak maklumat tingkah laku semasa menjalankan kod yang mencurigakan, dan mencapai pengenalan pantas kod berniat jahat yang tidak diketahui.

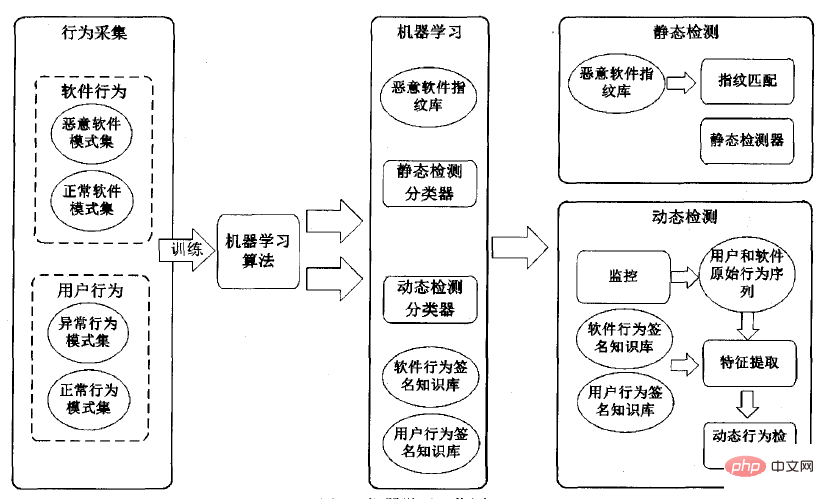

Teknologi pembelajaran mesin

ialah pengetahuan antara disiplin pelbagai disiplin dan teras bidang kecerdasan buatan, yang mengkhusus dalam bagaimana komputer mensimulasikan Menyedari tingkah laku pembelajaran manusia, menyusun semula sistem pengetahuan sedia ada dengan memperoleh kemahiran dan pengetahuan baharu, dan terus meningkatkan prestasinya sendiri. Dalam pemprosesan perlombongan data berskala besar, corak boleh diperoleh melalui analisis automatik, dan kemudian corak ini boleh digunakan untuk meramalkan data yang tidak diketahui.

Teknologi Forensik Digital

Forensik digital merujuk kepada pengesanan maklumat yang cukup dipercayai dan meyakinkan yang wujud pada komputer, rangkaian, proses mengenal pasti, melindungi, mengekstrak dan mengarkibkan bukti digital dalam peranti digital seperti peranti elektronik. Dalam EDR, forensik digital mesti mengatasi teknologi utama seperti forensik persekitaran pengkomputeran awan, forensik terminal pintar dan forensik data besar, secara automatik mencari dan mengumpul bukti elektronik pencerobohan titik akhir, menurunkan ambang teknikal analisis forensik, dan meningkatkan kecekapan forensik dan ketepatan keputusan analisis Ia menyediakan sokongan teknikal untuk menyiasat insiden keselamatan titik akhir dan memerangi jenayah siber.Kebaikan dan Kelemahan EDR

Kelebihan

- EDR mempunyai tepat pengiktirafan Kelebihan yang wujud untuk menyerang. Titik akhir ialah medan pertempuran utama untuk konfrontasi ofensif dan defensif Melaksanakan pertahanan pada titik akhir melalui EDR boleh mengumpul data keselamatan dengan lebih komprehensif, mengenal pasti ancaman keselamatan dengan tepat, menentukan dengan tepat sama ada serangan keselamatan berjaya, dan memulihkan proses kejadian keselamatan dengan tepat.

EDR merangkumi keseluruhan kitaran hayat pertahanan keselamatan titik akhir. Untuk pelbagai peristiwa ancaman keselamatan, EDR boleh menjalankan tindakan pengesanan dan tindak balas keselamatan yang sepadan sebelum, semasa dan selepas kejadiannya. Sebelum insiden keselamatan berlaku, ia secara proaktif mengumpul data keselamatan pelanggan dalam masa nyata dan melakukan pengukuhan keselamatan yang disasarkan apabila insiden keselamatan berlaku, ia secara proaktif menemui dan menghalang ancaman keselamatan melalui pelbagai enjin keselamatan seperti pengesanan tingkah laku yang tidak normal dan analisis kotak pasir pintar; insiden keselamatan berlaku, jejaki asal melalui data titik akhir.

EDR serasi dengan pelbagai seni bina rangkaian. EDR boleh disesuaikan secara meluas kepada pelbagai seni bina rangkaian seperti rangkaian komputer tradisional, pengkomputeran awan dan pengkomputeran tepi Ia boleh digunakan pada pelbagai jenis titik akhir dan tidak terjejas oleh penyulitan rangkaian dan data.

EDR membantu pentadbir dalam bertindak balas terhadap ancaman keselamatan dengan bijak. EDR secara automatik boleh menyelesaikan satu siri tugasan seperti penemuan, pengasingan, pembaikan, pemulihan, penyiasatan, analisis dan forensik ancaman keselamatan, yang sangat mengurangkan kerumitan penemuan dan pengendalian ancaman keselamatan, dan boleh membantu pengguna bertindak balas terhadap ancaman keselamatan dengan lebih banyak. dengan pantas dan bijak.

Kelemahan

Penghadan EDR ialah ia tidak boleh menggantikan sepenuhnya teknologi pertahanan keselamatan titik akhir sedia ada. EDR mempunyai hubungan pelengkap dengan teknologi pertahanan keselamatan titik akhir tradisional seperti anti-virus, tembok api hos, pengesanan pencerobohan hos, tetulang tampalan, kawalan persisian dan senarai putih perisian, dan bukan pengganti.

Prasyarat Teknikal

Jika anda ingin menggunakan atau lebih memahami EDR, anda perlu tahu sedikit pengetahuan sahaja dengan cara ini kita boleh menggunakan dan memahami prinsip dan penggunaan EDR dengan lebih baik.

Familiar dengan persekitaran Linux, python atau shell, Java

Familiar dengan hadoop, spark dan komponen data besar yang lain; 🎜>

Familiar dengan perlombongan dan analisis data (seperti klasifikasi tahap risiko), teknologi statistik data (seperti beberapa pengiraan keyakinan), teknologi pembelajaran mesin (pengesanan klasifikasi, dll.), teknologi pembelajaran mendalam, data besar teknologi analisis (terutamanya analisis Korelasi), analisis corong, dsb. - Familiar dengan pangkalan data mysql atau nosql, pangkalan data storan berpusat, pangkalan data storan teragih.

- Untuk pengetahuan lanjut berkaitan, sila lawati ruangan

Atas ialah kandungan terperinci Apakah maksud edr dalam keselamatan rangkaian?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Artikel berkaitan

Lihat lagi- Apakah ciri-ciri keselamatan maklumat

- Soalan temu bual Linux yang kerap ditanya: Cari fail besar dan kosongkan fail tersebut dengan selamat

- Apakah protokol keselamatan yang wujud secara lalai dalam penyemak imbas komputer

- Apakah keselamatan kandungan sumber digital?

- Apakah mod selamat dengan command prompt

- Apakah yang tidak memberikan perlindungan keselamatan dalam persekitaran rangkaian keselamatan komputer?

- Apakah prinsip asas semakan keselamatan rangkaian?