집 >운영 및 유지보수 >리눅스 운영 및 유지 관리 >Linux에서 서버의 열린 포트와 활성화된 포트를 확인하는 방법

Linux에서 서버의 열린 포트와 활성화된 포트를 확인하는 방법

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2023-05-11 18:37:152916검색

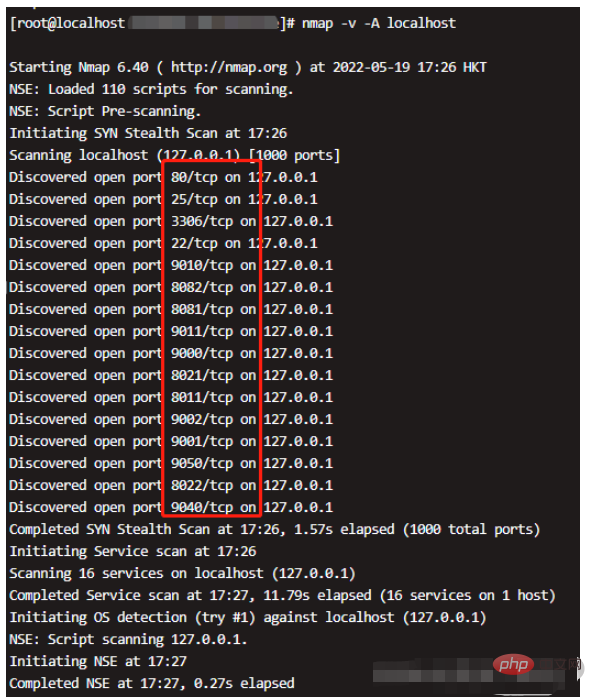

nmap 도구는 열린 포트를 감지합니다.

Nmap은 Network Mapper의 약어입니다. Nmap은 무료 오픈 소스 네트워크 검색 및 정찰 도구입니다. Nmap은 네트워크에서 활성 호스트, 열린 포트, 운영 체제 버전 및 서비스 감지를 검색하고 스텔스 정보 검색을 수행할 수 있습니다. 설치 방법은 다음과 같습니다.

#yum安装 yum -y install nmap #rpm包安装 rpm -ivh nmap-4.11-1.1.x86_64.rpm

열린 포트 확인:

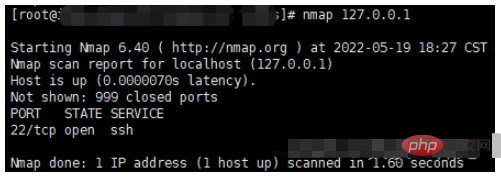

#查看本机开放端口信息(也可以查看其他ip) nmap 127.0.0.1

nmap 127.0.0.1 이 머신의 열린 포트를 확인하면 모든 포트가 스캔됩니다.

⚠️이 도구는 열린 포트 상태를 확인하지만 Alibaba Cloud 서버에는 유효하지 않으며 22 포트 하나만 볼 수 있습니다.

Nmap 스캐닝 매개변수

-p: 지정된 포트 스캔

-A: 공격적인 스캐닝 사용

-sV: Nmap을 지정하여 버전 감지 수행

-F: 가능성이 가장 높은 100번 스캔 포트 열기

-v: 중복 정보 표시, 스캔 시 세부 정보 표시

-iL: 파일에서 대상 호스트 또는 대상 네트워크 세그먼트 가져오기

-sn: 호스트 검색만 수행, 포트 스캔은 수행되지 않음

– 제외: 연결된 호스트 또는 웹사이트가 검사되지 않습니다.

-sL: 지정된 대상의 IP만 나열되고 호스트 검색은 수행되지 않습니다.

–system- dns: 지정 시스템의 DNS 서버를 사용하세요

–excludefile: 가져온 파일의 호스트 또는 네트워크 세그먼트가 검색되지 않습니다

-n/-R: -n은 DNS 확인을 수행하지 않음을 의미합니다. DNS 분석

-sU: UDP 스캐닝을 사용하여 대상 호스트의 UDP 포트 상태 확인

-Pn: 지정된 모든 호스트를 활성화된 것으로 처리하고 호스트 검색 프로세스 건너뛰기

-T4: 스캔 프로세스에 사용되는 시간

#레벨이 높을수록 감지 및 차단이 더 쉬워집니다. T4

일반 스캔 명령 형식인 nmap + 스캔을 사용하는 것이 좋습니다. 매개변수 + 대상 주소 또는 네트워크 세그먼트

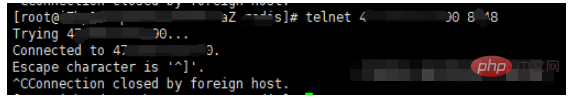

포트가 열려 있는지 확인하기 위한 텔넷

명령 규칙: 텔넷 IP 포트

다음 내용은 연결이 가능함을 나타냅니다

서버에 텔넷 도구가 없는 경우, 다음 명령어를 실행하여 설치할 수 있습니다.

yum -y install telnet.x86_64

curl을 사용하여 링크 포트가 열려 있는지 확인합니다.

명령 규칙: 컬 http:ip:port

응답은 정상적으로 접속할 수 있음을 나타냅니다.

nc(netcat) 명령은 원격 Linux 시스템에서 특정 포트가 열려 있는지 확인합니다.

nc는 netcat입니다. netcat은 TCP 또는 UDP 프로토콜을 사용하여 네트워크 연결 간에 데이터를 읽고 쓰는 간단한 Unix 도구입니다.

직접 사용하거나 다른 프로그램이나 스크립트에서 간단히 호출할 수 있는 신뢰할 수 있는 백엔드 도구로 설계되었습니다.

동시에 필요한 거의 모든 유형의 연결을 생성할 수 있고 여러 가지 흥미로운 기능이 내장되어 있어 기능이 풍부한 네트워크 디버깅 및 탐색 도구이기도 합니다.

netcat에는 연결 모드, 청취 모드, 터널 모드의 세 가지 기능 모드가 있습니다.

nc(netcat) 명령의 일반 구문:

nc [-options] [HostName or IP] [PortNumber]

다음 예에서는 포트 22가 원격 Linux 시스템에 열려 있는지 확인합니다.

[root@zjq zjq666]# nc -zvw3 121.xxx.234.456 8848 Ncat: Version 7.50 ( https://nmap.org/ncat ) Ncat: Connected to 121.xxx.234.456:8848. Ncat: 0 bytes sent, 0 bytes received in 0.01 seconds.

명령 매개변수에 대한 자세한 설명:

nc: 실행된 명령의 본문

z: 제로 I/O 모드(스캔에 사용됨)

v: 명시적 출력;

w3: 시간 제한을 3초로 설정합니다. - 121.xxx.234.456: 대상 시스템의 IP 주소

- 8848: 확인이 필요한 포트입니다.

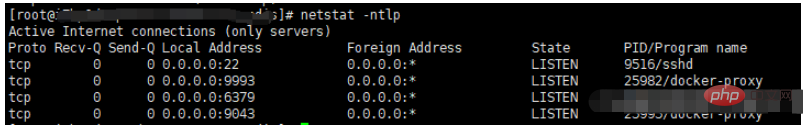

- 활성화된 포트를 보기 위한 netstat 도구

명령은 다음과 같습니다.

netstat -ntlp

포트 사용량을 쿼리하고 포트 충돌을 피할 수 있습니다.

포트 사용량을 쿼리하고 포트 충돌을 피할 수 있습니다.

위 내용은 Linux에서 서버의 열린 포트와 활성화된 포트를 확인하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!