집 >운영 및 유지보수 >리눅스 운영 및 유지 관리 >CPU는 악성 코드에 의해 데이터와 개인 정보가 도난당하는 것을 어떻게 보호할 수 있습니까? Intel SGX에 대한 기본 소개

CPU는 악성 코드에 의해 데이터와 개인 정보가 도난당하는 것을 어떻게 보호할 수 있습니까? Intel SGX에 대한 기본 소개

- 坏嘻嘻원래의

- 2018-09-29 11:42:524745검색

이 글은 Intel SGX에 대한 기본적인 소개를 담고 있습니다. 도움이 필요한 친구들이 참고할 수 있기를 바랍니다.

Intel SGX 기본 소개

Intel SGX(Intel Software Guard Extension)는 Intel 명령어 세트 아키텍처의 확장입니다. SGX는 메모리의 암호화되고 신뢰할 수 있는 실행 영역인 Enclave를 제공합니다. 여기서 CPU는 악성 코드에 의해 데이터와 개인 정보가 도난당하지 않도록 보호합니다.

Principle

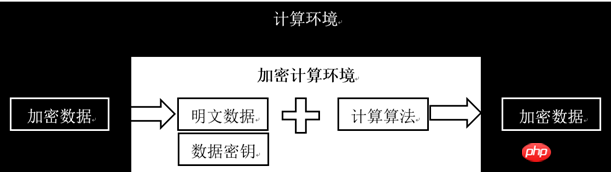

SGX는 새로운 프로세서 명령을 사용하여 메모리에 EPC(Enclave Page Cache) 영역의 일부를 할당하고, 그 안의 데이터를 암호화 엔진인 MEE(Memory Encryption Engine)를 통해 암호화합니다. CPU. EPC의 암호화된 콘텐츠는 CPU에 들어갈 때까지 일반 텍스트로 해독되지 않습니다. 따라서 SGX에서는 운영 체제나 VMM, 심지어 BIOS까지 신뢰할 필요가 없으며 개인 데이터가 유출되지 않도록 CPU만 신뢰하면 됩니다.

Application

실제 응용에서는 개인 데이터를 암호화하여 클라우드 상의 서클에 암호문 형태로 전송하고, 원격 인증을 통해 해당 비밀키를 서클에 전달할 수 있습니다. 그런 다음 데이터는 CPU의 암호화 보호 하에 계산을 수행하는 데 사용되며 결과는 암호문으로 사용자에게 반환됩니다. 이 모드에서는 데이터 유출 걱정 없이 클라우드 컴퓨팅의 강력한 컴퓨팅 성능을 활용할 수 있습니다.

EDL(Enclave Definition Language)

EDL은 SGX 프로그래밍의 핵심으로 Enclave에서 데이터를 읽고 쓰고 처리하는 모든 기능을 정의합니다. 컴파일 단계에서 SDK가 제공하는 Edger8r 도구는 EDL에 정의된 기능을 기반으로 환경과 일반 메모리 간의 브리징 기능을 생성하고 해당 보안 감지를 수행합니다.

기능은 신뢰할 수 있는 함수(ecall)와 신뢰할 수 없는 함수(ocall)로 구분됩니다.

ecall: 신뢰할 수 있는 영역(trusted)에서 정의되고, 서클 외부에서 호출되고, 서클 내에서 실행됩니다.

ocall: 신뢰할 수 없는 영역(untrusted)에서 정의되고, 둘러싸인 내부에서 호출되고, 둘러싸인 외부에서 실행됩니다.

// demo.edl

enclave {

// Add your definition of "secret_t" here

trusted {

public void get_secret([out] secret_t* secret);

};

untrusted {

// This OCALL is for illustration purposes only.

// It should not be used in a real enclave,

// unless it is during the development phase

// for debugging purposes.

void dump_secret([in] const secret_t* secret);

};

};SGX 설치

드라이버, PSW, SDK 등을 포함한 설치 파일이나 소스 코드를 통해 SGX를 설치할 수 있습니다. 두 가지 설치 방법 모두 Linux 커널 버전에 해당하는 헤더 파일을 설치해야 합니다.

위 내용은 CPU는 악성 코드에 의해 데이터와 개인 정보가 도난당하는 것을 어떻게 보호할 수 있습니까? Intel SGX에 대한 기본 소개의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!