IT 보안 개선 : 허점을 막기위한 5 단계 계획

2. 내부 위험을 식별하십시오

4 데이터 위반 및 보안 사고 대응 계획을 개발합니다이코노미스트 인텔리전스 유닛 (Economist Intelligence Unit)은 지난 2 년간 회사의 77%가 보안 위반을 겪었지만 38%는 여전히 사고 대응 계획이 없음을 발견했습니다. 전 세계적으로 조직의 17%만이 보안 사건에 대비할 준비가되었습니다. 사고 대응 계획은 취약성이 발생한 후 데이터 및 서비스를 빠르게 복구하는 데 중요합니다. 계획은 다음을 지정해야합니다

(그림은 원래 형식으로 남아 있고 위치가 변경되지 않음)

다음은 IT 보안 취약점을 발견하는 데 도움이되는 5 가지 단계입니다.

위 내용은 IT 보안 격차를 밝히기위한 5 단계의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

AWS ECS 및 LAMBDA가있는 서버리스 이미지 처리 파이프 라인Apr 18, 2025 am 08:28 AM

AWS ECS 및 LAMBDA가있는 서버리스 이미지 처리 파이프 라인Apr 18, 2025 am 08:28 AM이 튜토리얼은 AWS 서비스를 사용하여 서버리스 이미지 처리 파이프 라인을 구축함으로써 안내합니다. ECS Fargate 클러스터에 배포 된 Next.js Frontend를 만들어 API 게이트웨이, Lambda 기능, S3 버킷 및 DynamoDB와 상호 작용합니다. th

CNCF ARM64 파일럿 : 충격 및 통찰력Apr 15, 2025 am 08:27 AM

CNCF ARM64 파일럿 : 충격 및 통찰력Apr 15, 2025 am 08:27 AMCNCF (Cloud Native Computing Foundation), Ampere Computing, Equinix Metal 및 Actuated 간의 공동 작업 인이 파일럿 프로그램은 CNCF Github 프로젝트를위한 ARM64 CI/CD를 간소화합니다. 이 이니셔티브는 보안 문제 및 성과를 다룹니다

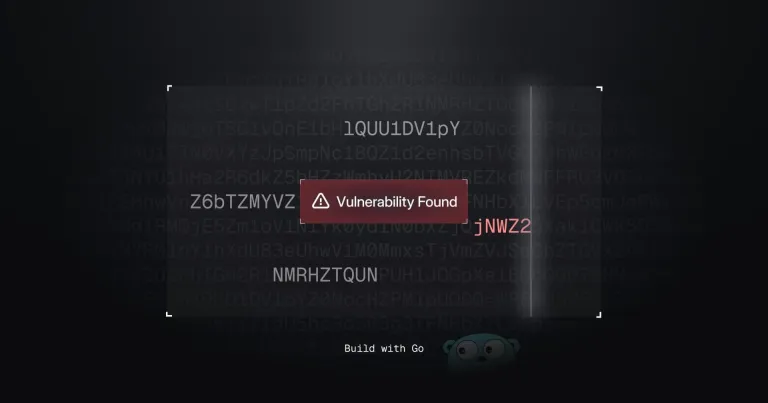

GO와 함께 네트워크 취약성 스캐너 구축Apr 01, 2025 am 08:27 AM

GO와 함께 네트워크 취약성 스캐너 구축Apr 01, 2025 am 08:27 AM이 GO 기반 네트워크 취약점 스캐너는 잠재적 보안 약점을 효율적으로 식별합니다. 속도를 위해 Go의 동시성 기능을 활용하고 서비스 감지 및 취약성 일치를 포함합니다. 그 능력과 윤리를 탐색합시다

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

ZendStudio 13.5.1 맥

강력한 PHP 통합 개발 환경

에디트플러스 중국어 크랙 버전

작은 크기, 구문 강조, 코드 프롬프트 기능을 지원하지 않음

MinGW - Windows용 미니멀리스트 GNU

이 프로젝트는 osdn.net/projects/mingw로 마이그레이션되는 중입니다. 계속해서 그곳에서 우리를 팔로우할 수 있습니다. MinGW: GCC(GNU Compiler Collection)의 기본 Windows 포트로, 기본 Windows 애플리케이션을 구축하기 위한 무료 배포 가능 가져오기 라이브러리 및 헤더 파일로 C99 기능을 지원하는 MSVC 런타임에 대한 확장이 포함되어 있습니다. 모든 MinGW 소프트웨어는 64비트 Windows 플랫폼에서 실행될 수 있습니다.

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기