ホームページ >コンピューターのチュートリアル >コンピュータ知識 >Micro pe ツールボックスのインストール ghowin7

Micro pe ツールボックスのインストール ghowin7

- 王林転載

- 2024-02-11 21:39:201286ブラウズ

php エディタ Zimo は、実用的なツールボックス、micro-pe ツールボックスを紹介します。このツールボックスは Ghowin7 システムのインストールに適しており、ユーザーがシステムのインストール、保守、修復を支援するための一連の強力な機能とツールを提供します。それだけでなく、micro-pe ツールボックスは、シンプルで使いやすいインターフェイス設計を採用しており、操作が簡単で、システムのインストールと保守が容易で、作業効率が向上します。 Ghowin7 システムをインストールしたい場合は、micrope ツールボックスを試してみると、より良いエクスペリエンスが得られると思います。

2011 年、インターネット テクノロジーのパイオニアであるマーク アンドリーセンは、ソフトウェアが世界を飲み込んでいると宣言しました。この文は、ソフトウェア主導の業界イノベーションが従来のビジネス モデルを覆し、世界経済におけるデジタル接続を促進していることを意味します。インターネットの急速な発展に伴い、デジタル変革はあらゆる企業にとって重要な戦略となっています。ただし、最新のソフトウェア開発には複数の関係者間の協力が必要であり、多くのアプリケーションはオープン ソース コードまたはサードパーティ コンポーネントに依存しています。上流のオープンソース ソフトウェアのセキュリティ問題は下流のアプリケーションに受け継がれて増幅され、企業に重大なセキュリティ リスクやビジネス上の損失を引き起こす可能性があります。したがって、ソフトウェアのセキュリティと信頼性を確保することが重要になります。企業は、ソフトウェア サプライ チェーンのリスクを評価および管理するための措置を講じ、アプリケーションのセキュリティを確保するために安全な開発慣行を採用する必要があります。さらに、パートナーシップを構築し、情報を共有することも、セキュリティ リスクを軽減する鍵となります。ソフトウェアのセキュリティ対策を強化することで、企業はセキュリティ問題による潜在的な脅威を心配することなく、デジタル変革の機会を最大限に活用できます。

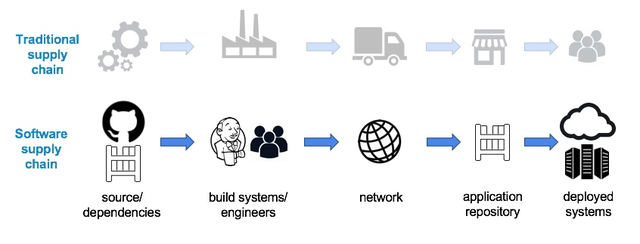

ソフトウェア制作のプロセスは、従来の製造と多くの類似点があります。ソフトウェア メーカーは、独自に開発したビジネス コードとサードパーティのコンポーネントを組み合わせて、完全なソフトウェア製品を形成します。このプロセスは、個々のコンポーネントを組み合わせて展開可能なソフトウェア製品を作成する、従来の製造における組み立てプロセスに似ています。このプロセスは「ソフトウェア サプライ チェーン」と呼ばれます。ソフトウェア サプライ チェーン セキュリティの目標は、開発から展開までのソフトウェア ライフ サイクル全体が安全で信頼できるものであることを保証することです。

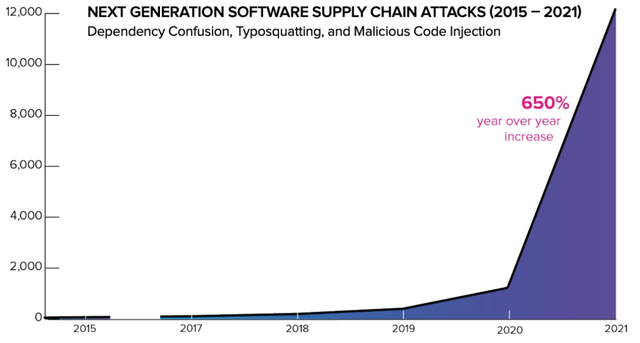

Sonatypes の 2021 年ソフトウェア サプライ チェーンの現状調査レポートでは、ソフトウェア サプライ チェーン攻撃は 2021 年に 650% 増加しました。

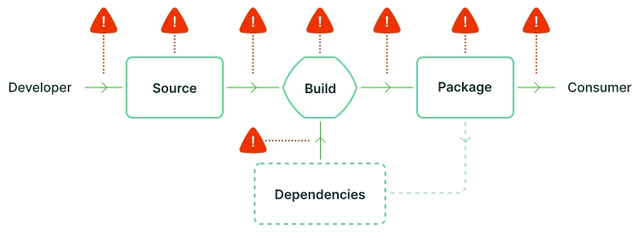

現在、ソフトウェア サプライ チェーンのセキュリティは業界から大きな注目を集めています。多くの国は、サプライチェーンのセキュリティ管理を導き、サプライチェーンの回復力を向上させるために、関連する政策や規制を公布しています。米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) と米国国立標準技術研究所 (NIST) は、2021 年 4 月に共同で「ソフトウェア サプライ チェーン攻撃の防止」と題したレポートを発表しました。これは明確に定義されており、ソフトウェア サプライ チェーン攻撃、関連するリスク、および緩和策に関する情報を提供します。この動きにより、ソフトウェア サプライ チェーンのセキュリティへの重点と保護措置がさらに強化されます。

Google は、ソフトウェア アーティファクトのサプライ チェーン レベル、つまり SLSA と呼ばれるソフトウェア アーティファクトのサプライ チェーン レベルも提案しました。 SLSA は、長年にわたって実装されてきた Google の内部セキュリティ プロセスのオープン ソース バージョンです。ソース コードの改ざん、サードパーティ コンポーネントの脆弱性、製品倉庫への侵入によって引き起こされるセキュリティの脅威を防ぐためのセキュリティ フレームワークと一連のベスト プラクティスを提供します。 。

#SBOM - ソフトウェア構成の透明性の向上

アプリケーション SBOM 情報

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

#Go 言語に精通している開発者は、Go モジュールの概念をよく知っているはずです。アプリケーションが依存するモジュールは、go.mod ファイルを通じて宣言されます。 go mod tiny コマンドを使用すると、go.mod ファイルを更新し、依存するモジュールとバージョン情報を「ロック」できます。これにより、ビルドの確実性、再現性、検証可能性が大幅に向上します。サードパーティが依存モジュールのバージョンを改ざんできないようにするために、各モジュールの依存関係の暗号化ハッシュ値が go.sum ファイルに記録されます。 goコマンドを使用してモジュールのコードをローカルにダウンロードするとハッシュ値が計算されますが、その計算結果がgo.sumに記録されているデータと一致しない場合は改ざんの危険性があります。さらに一歩進んで、Google は Go モジュール検証データベース サービスを運営しています。これは Go モジュール バージョンの暗号ハッシュを記録し、Go インフラストラクチャのセキュリティをさらに向上させます。

以上がMicro pe ツールボックスのインストール ghowin7の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。