デジタル攻撃は、デジタル時代の増大する脅威の 1 つです。この脅威に対抗するために、研究者たちは敵対的機械学習テクノロジーを提案しました。この手法の目的は、欺瞞的なデータを使用して機械学習モデルを騙すことです。敵対的機械学習には、分類子を騙すために特別に作成された入力である敵対的サンプルの生成と検出が含まれます。このようにして、攻撃者はモデルの出力に干渉し、誤解を招く結果をもたらす可能性もあります。敵対的機械学習の研究開発は、デジタル時代のセキュリティを保護するために不可欠です。

敵対的な例とは何ですか?

敵対的なサンプルは機械学習モデルへの入力であり、攻撃者はモデルが誤分類されるようにこれらのサンプルを意図的に設計します。敵対的な例は、有効な入力に対する小さな摂動であり、入力に微妙な変更を加えることによって実現されるため、検出が困難です。これらの敵対的な例は正常に見えますが、ターゲットの機械学習モデルの誤分類を引き起こす可能性があります。

次に、敵対的な例を生成するための現在知られている手法を示します。

#敵対的サンプルを生成するための技術的方法 1. 限られたメモリ BFGS (L-BFGS) メモリ制限付き BFGS (L-BFGS) は、画像に追加される摂動の数を最小限に抑える非線形勾配ベースの数値最適化アルゴリズムです。 利点: 敵対的なサンプルを効果的に生成します。 欠点: ボックス制約を使用した最適化方法であるため、計算量が多くなります。この方法は時間がかかり、非現実的です。 2. 高速勾配シンボル法 (FGSM) 敵対的な例を生成して最大量を最小限に抑えるためのシンプルで高速な勾配ベースの方法画像の任意のピクセルに摂動が追加され、誤分類が発生します。 利点: 計算時間が比較的効率的です。 欠点: 各特徴に摂動が追加されます。 3.ディープフール攻撃 このターゲットを絞らない敵対的サンプル生成手法は、摂動サンプルと元のサンプルの間のギャップを最小限に抑えることを目的としています。 。クラス間の決定境界が推定され、摂動が繰り返し追加されます。 利点: 敵対的なサンプルを効果的に生成し、妨害が少なく、誤分類率が高くなります。 欠点: FGSM や JSMA よりも多くの計算が必要です。さらに、敵対的な例は最適ではない可能性があります。 4. Carlini&Wagner 攻撃 C&W この手法は L-BFGS 攻撃に基づいていますが、ボックス制約や異なる目的関数はありません。これにより、この方法は敵対的な例を生成する際により効果的になり、敵対的なトレーニングなどの最先端の防御を打ち破ることが示されています。 利点: 敵対的な例を生成するのに非常に効果的です。さらに、一部の敵対的な防御を打ち破ることもできます。 欠点: FGSM、JSMA、Deepfool よりも多くの計算が必要です。 5.敵対的生成ネットワーク (GAN) 敵対的生成ネットワーク (GAN) は、敵対的攻撃を生成するために使用されています。ネットワークは互いに競合します。 1 つはジェネレーターとして機能し、もう 1 つはディスクリミネーターとして機能します。 2 つのネットワークはゼロサム ゲームを行い、ジェネレーターはディスクリミネーターが誤って分類するサンプルを生成しようとします。同時に、ディスクリミネーターは、実際のサンプルとジェネレーターによって作成されたサンプルを区別しようとします。 利点: トレーニングで使用したサンプルとは異なるサンプルを生成します。 欠点: 敵対的生成ネットワークのトレーニングには多くの計算が必要で、非常に不安定になる可能性があります。 6. ゼロ次最適化攻撃 (ZOO) ZOO 手法を使用すると、分類器にアクセスせずに分類器の勾配を推定できます。ブラックボックス攻撃に最適です。この方法では、変更された個々の特徴を使用してターゲット モデルをクエリすることによって勾配とヘシアンを推定し、アダム法またはニュートン法を使用して摂動を最適化します。 利点: C&W 攻撃と同様のパフォーマンス。サロゲート モデルのトレーニングや分類器に関する情報は必要ありません。 欠点: ターゲット分類子には多数のクエリが必要です。 敵対的なホワイト ボックス攻撃とブラック ボックス攻撃とは何ですか? ホワイトボックス攻撃は、攻撃者がモデルのアーキテクチャとそのパラメータを含むターゲット モデルに完全にアクセスできるシナリオです。ブラックボックス攻撃は、攻撃者がモデルにアクセスできず、ターゲット モデルの出力を観察することしかできないシナリオです。 人工知能システムに対する敵対的攻撃 機械学習システムに対して使用できるさまざまな敵対的攻撃が存在します。その多くは、深層学習システムや、サポート ベクター マシン (SVM) や線形回帰などの従来の機械学習モデルに取り組んでいます。ほとんどの敵対的攻撃は通常、特定のタスクにおける分類器のパフォーマンスを低下させること、つまり基本的に機械学習アルゴリズムを「だます」ことを目的としています。敵対的機械学習は、特定のタスクに対する分類子のパフォーマンスを低下させるように設計された攻撃のクラスを研究する分野です。敵対的機械学習攻撃の具体的な種類は次のとおりです: 1. ポイズニング攻撃 攻撃者はトレーニング データまたはそのラベルに影響を与えます。デプロイ中にモデルのパフォーマンスが低下する原因となります。したがって、ポイズニングは本質的にトレーニング データの敵対的汚染です。 ML システムは操作中に収集されたデータを使用して再トレーニングできるため、攻撃者は操作中に悪意のあるサンプルを注入することでデータを汚染し、それによって再トレーニングを破壊したり影響を与えたりする可能性があります。2. エスケープ攻撃

エスケープ攻撃は、最も一般的で最も研究されているタイプの攻撃です。攻撃者は展開中にデータを操作して、以前にトレーニングされた分類子を欺きます。これらは展開フェーズで実行されるため、最も実用的な攻撃タイプであり、侵入やマルウェアのシナリオに最もよく使用されます。攻撃者は多くの場合、マルウェアやスパムメールの内容を難読化することで検出を回避しようとします。したがって、サンプルはトレーニング データに直接影響を与えることなく正当なものとして分類されるため、検出を回避するために変更されます。回避の例としては、生体認証システムに対するなりすまし攻撃が挙げられます。

3. モデルの抽出

モデルの盗難またはモデルの抽出には、攻撃者がモデルやモデルを再構築するためにブラック ボックス機械学習システムを調査することが含まれます。トレーニングされたモデル データに関する情報を抽出します。これは、トレーニング データやモデル自体が機密性の高いものである場合に特に重要です。たとえば、モデル抽出攻撃を使用して株式市場の予測モデルを盗むことができ、攻撃者はこれを悪用して金銭的利益を得ることができます。

以上が敵対的な機械学習を理解する: 攻撃と防御の包括的な分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

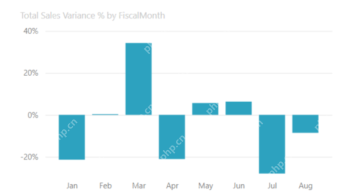

ほとんどが使用されています10 Power BIチャート - 分析VidhyaApr 16, 2025 pm 12:05 PM

ほとんどが使用されています10 Power BIチャート - 分析VidhyaApr 16, 2025 pm 12:05 PMMicrosoft PowerBIチャートでデータ視覚化の力を活用する 今日のデータ駆動型の世界では、複雑な情報を非技術的な視聴者に効果的に伝えることが重要です。 データの視覚化は、このギャップを橋渡しし、生データを変換するi

AIのエキスパートシステムApr 16, 2025 pm 12:00 PM

AIのエキスパートシステムApr 16, 2025 pm 12:00 PMエキスパートシステム:AIの意思決定力に深く飛び込みます 医療診断から財務計画まで、あらゆることに関する専門家のアドバイスにアクセスできることを想像してください。 それが人工知能の専門家システムの力です。 これらのシステムはプロを模倣します

3人の最高の雰囲気コーダーがこのAI革命をコードで分解するApr 16, 2025 am 11:58 AM

3人の最高の雰囲気コーダーがこのAI革命をコードで分解するApr 16, 2025 am 11:58 AMまず第一に、これがすぐに起こっていることは明らかです。さまざまな企業が、現在AIによって書かれているコードの割合について話しており、これらは迅速なクリップで増加しています。すでに多くの仕事の移動があります

滑走路AIのGen-4:AIモンタージュはどのように不条理を超えることができますかApr 16, 2025 am 11:45 AM

滑走路AIのGen-4:AIモンタージュはどのように不条理を超えることができますかApr 16, 2025 am 11:45 AM映画業界は、デジタルマーケティングからソーシャルメディアまで、すべてのクリエイティブセクターとともに、技術的な岐路に立っています。人工知能が視覚的なストーリーテリングのあらゆる側面を再構築し始め、エンターテイメントの風景を変え始めたとき

5日間のISRO AI無料コースを登録する方法は? - 分析VidhyaApr 16, 2025 am 11:43 AM

5日間のISRO AI無料コースを登録する方法は? - 分析VidhyaApr 16, 2025 am 11:43 AMISROの無料AI/MLオンラインコース:地理空間技術の革新へのゲートウェイ インド宇宙研究機関(ISRO)は、インドのリモートセンシング研究所(IIRS)を通じて、学生と専門家に素晴らしい機会を提供しています。

AIのローカル検索アルゴリズムApr 16, 2025 am 11:40 AM

AIのローカル検索アルゴリズムApr 16, 2025 am 11:40 AMローカル検索アルゴリズム:包括的なガイド 大規模なイベントを計画するには、効率的なワークロード分布が必要です。 従来のアプローチが失敗すると、ローカル検索アルゴリズムは強力なソリューションを提供します。 この記事では、Hill ClimbingとSimulについて説明します

OpenaiはGPT-4.1でフォーカスをシフトし、コーディングとコスト効率を優先しますApr 16, 2025 am 11:37 AM

OpenaiはGPT-4.1でフォーカスをシフトし、コーディングとコスト効率を優先しますApr 16, 2025 am 11:37 AMこのリリースには、GPT-4.1、GPT-4.1 MINI、およびGPT-4.1 NANOの3つの異なるモデルが含まれており、大規模な言語モデルのランドスケープ内のタスク固有の最適化への動きを示しています。これらのモデルは、ようなユーザー向けインターフェイスをすぐに置き換えません

プロンプト:ChatGptは偽のパスポートを生成しますApr 16, 2025 am 11:35 AM

プロンプト:ChatGptは偽のパスポートを生成しますApr 16, 2025 am 11:35 AMChip Giant Nvidiaは、月曜日に、AI Supercomputersの製造を開始すると述べました。これは、大量のデータを処理して複雑なアルゴリズムを実行できるマシンを初めて初めて米国内で実行します。発表は、トランプSI大統領の後に行われます

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SAP NetWeaver Server Adapter for Eclipse

Eclipse を SAP NetWeaver アプリケーション サーバーと統合します。

Safe Exam Browser

Safe Exam Browser は、オンライン試験を安全に受験するための安全なブラウザ環境です。このソフトウェアは、あらゆるコンピュータを安全なワークステーションに変えます。あらゆるユーティリティへのアクセスを制御し、学生が無許可のリソースを使用するのを防ぎます。

AtomエディタMac版ダウンロード

最も人気のあるオープンソースエディター

ドリームウィーバー CS6

ビジュアル Web 開発ツール

Dreamweaver Mac版

ビジュアル Web 開発ツール