Guide d'accès au cryptage des données

1. Conditions d'accès

∗ Pour utiliser n'importe quel produit sur la plateforme ouverte, vous devez d'abord devenir développeur de plateforme ouverte.

Ouvrez la page d'accueil de la plateforme ouverte, connectez-vous avec un compte Taobao et cliquez sur « Se connecter à la plateforme ouverte ». Vous pouvez vous référer au guide d'accès à la plateforme

Remarque : la portée de la rectification de la sécurité du cryptage du stockage inclut. toutes les applications ISV impliquées dans l'obtention des données confidentielles des consommateurs, la plate-forme effectuera donc des ajustements de sécurité par lots en fonction de l'ampleur des données privées impliquées dans l'application

2. Ouvrez l'entrée

Open Platform Application Console - Application Management - Security Center —Chiffrement du stockage des données, comme indiqué ci-dessous :

Dans le 'calendrier du processus d'accès au cryptage' affiché dans l'image ci-dessous, le planning prévu : indique le heure d'achèvement finale de chaque étape ; progression de l'achèvement : indique si l'étape est terminée. Si elle est terminée, l'heure d'achèvement sera affichée comme étant incomplète.

Comme indiqué ci-dessous, « Cliquez pour entrer dans la rectification de sécurité » pour entrer dans le processus

L'étape « Connaître » nécessite que le développeur de l'application doit comprendre le contexte, les exigences, le contenu et les méthodes. de cette rectification de sécurité, afin que le développeur puisse se préparer à la rectification de sécurité.

Phase 2 : L'étape "Confirmation de la proposition" nécessite que le développeur de l'application précise les coordonnées de la personne d'interface liée au projet, et clarifie l'architecture technique, le déploiement de l'application et l'échelle des données stockées de l'application. application et autres informations pertinentes, afin de faciliter la collaboration et la communication ultérieures avec la plateforme ouverte.

Phase 3 : La phase "développement et test" nécessite que les développeurs de l'application postulent pour l'application sur la base du plan d'accès et des documents de développement de ce produit (en cas de requêtes floues impliquant des données, veuillez vous référer à la récupération de texte chiffré) Les données une logique de mise en œuvre du chiffrement et du déchiffrement est développée, testée et mise en ligne pour répondre aux exigences de fonction applicative de cette rectification de sécurité.

Phase 4 : L'étape de "cryptage du magasin" nécessite que le développeur de l'application accède progressivement aux données de l'utilisateur (vendeur) au système développé via la fonction liste blanche ou liste noire de l'utilisateur (vendeur) Dans le Fonction d'application de cryptage et de décryptage, il est finalement garanti que toutes les données de l'utilisateur (vendeur) requises par l'application peuvent être cryptées et déchiffrées normalement.

Phase 5 : L'étape de « migration des données » nécessite que le développeur de l'application migre ses données historiques en clair stockées vers du texte chiffré conformément au document de migration de données de ce produit pour éviter le risque de stockage de texte en clair sensible.

Étape 6 : L'étape « acceptation de sécurité » nécessite que le développeur de l'application procède à une auto-évaluation de la sécurité de la logique de traitement du système et du processus de traitement des données de l'application à travers le dépôt d'un questionnaire de sécurité, afin que Le serveur confirme.

Phase 7 : Dans l'étape "Lancement complet", le développeur de l'application doit confirmer avec l'assistant de la plateforme si toutes les tâches de cette rectification de sécurité répondent aux exigences.

Quatre. Guide d'opération du processus

•Phase 1« Instructions d'accès » est présentée dans la figure ci-dessous :

Cette étape présente principalement brièvement les fonctions des produits de cryptage des données et exigences associées Attendez...

Si vous n'avez aucune question sur les étapes ci-dessus, veuillez cliquer sur « Suivant ».

↓

•Phase 2« Confirmation de la proposition » est comme indiqué dans la figure ci-dessous :

1) Saisissez les coordonnées de la personne d'interface technique et de la personne d'interface commerciale pour faciliter la communication ultérieure ;

2) Veuillez choisir de déployer cette application via des services SAAS, un déploiement de logiciel indépendant ou les deux structures de déploiement pour fournir des services aux utilisateurs existants (vendeurs) de l'application.

3) Choisissez si cette application utilisera le système de compte de Taobao lors de la fourniture de services logiciels à ses utilisateurs (acheteurs), ou si elle utilisera le système de compte construit par cette application. Pour une introduction à la sélection du plan de compte, veuillez vous référer aux documents pertinents : Explication détaillée du plan d'accès au système de compte

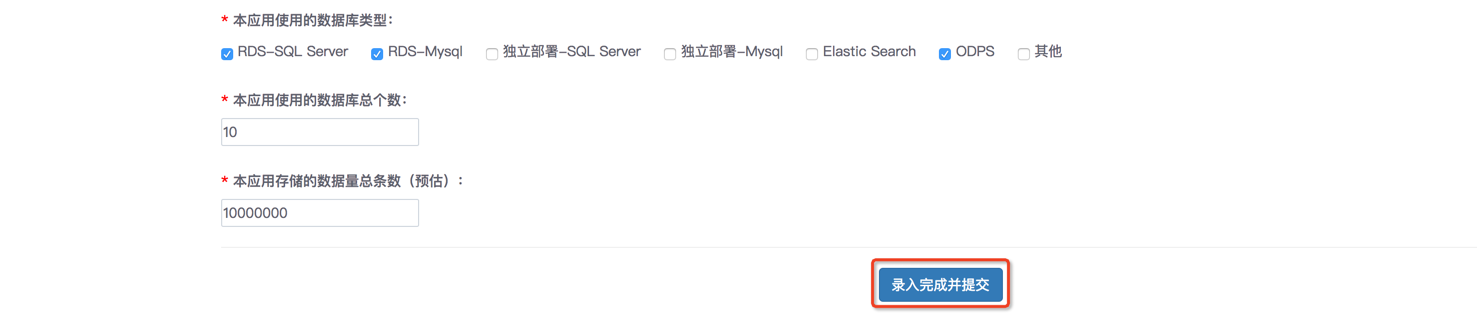

4) Sélectionnez le type de base de données que vous utilisez (plusieurs choix disponibles), le nombre de bases de données et le taille des données (unité : bar, estimée)

Après avoir rempli les informations ci-dessus, cliquez sur « Entrer et soumettre », attendez la confirmation que la saisie est terminée, cliquez sur « Suivant » comme indiqué ci-dessous

↓

•Phase 3 "Tests de développement" est comme indiqué ci-dessous :

1) Sélectionnez les champs qui nécessitent la récupération du texte chiffré . Veuillez sélectionner en fonction du Besoins réels de l'entreprise. Si cette application n'a pas besoin de prendre en charge la fonction de récupération de texte chiffré, vous n'avez pas besoin de la sélectionner. Mais si vous avez besoin d'assistance, vous devez choisir avec soin et vérifier si la sélection est exacte, car après la sélection, le la longueur du champ dans la base de données changera et ne pourra pas être annulée ;

2) Paramètre de modification de la longueur du champ de la base de données RDS, lorsque la longueur du champ est modifiée, une fois le plan défini, la plateforme modifiera automatiquement les champs en fonction. à la date que vous avez fixée, et l'heure d'exécution sera complétée entre 2h et 5h du matin.

Après avoir rempli ce qui précède, cliquez sur « Terminer et soumettre » et continuez comme indiqué ci-dessous :

3) Téléchargez le TOP SDK avec fonction de cryptage des données, pendant le développement du code processus Faire des jugements logiques sur le passage du texte en clair au texte chiffré pour garantir qu'il peut gérer l'état de transition où le texte en clair et le texte chiffré coexistent.

4) Le code du jeton de sécurité unique pour cette application doit être généré manuellement (le code du jeton de sécurité est principalement utilisé lorsque le programme TOP SDK de cryptage et de déchiffrement est initialisé, et sera transmis en tant que paramètre du constructeur donc que le programme peut normalement se rendre sur la passerelle TOP pour demander sa clé et utiliser la clé pour crypter ou déchiffrer le service).

5) Testez des scénarios d'utilisation de données pertinents via l'environnement sandbox officiellement fourni par la plateforme.

Pour des exemples de codes d'opération associés aux étapes ci-dessus, veuillez vous référer à : Plan de récupération du texte chiffré des données, plan de développement du code

Si vous avez des questions sur les étapes ci-dessus, veuillez cliquer sur « Suivant ».

↓

•Phase 4 'Store Encryption'

1) Configurer la liste blanche et noire des utilisateurs (vendeurs) : Changer le cryptage des utilisateurs (vendeurs) dans cette application Au cours du processus, les données de l'utilisateur pilote (vendeur) peuvent être cryptées et déchiffrées à des fins d'essai et de vérification commerciale via la fonction de liste blanche ; si les données de l'utilisateur (vendeur) ont des besoins particuliers pendant le processus de changement de cryptage, la liste noire peut également être utilisée temporairement. Assurez-vous que les données des utilisateurs individuels (vendeurs) ne sont pas cryptées.

Comme indiqué ci-dessous :

Après avoir défini les listes noire et blanche, passez à « cryptage du magasin ». Étape suivante

2) Activez le cryptage des données pour l'ensemble du magasin : si tous les magasins pilotes. n'ayant aucun problème avec le cryptage , il est nécessaire d'activer le cryptage des données dans tous les magasins (c'est-à-dire pour couvrir tous les utilisateurs (vendeurs)), ce qui signifie également que les listes blanche et noire précédentes seront invalides.

Comme le montre l'image :

Après avoir terminé ce qui précède, cliquez sur « Crypter tous les magasins » pour passer à l'étape suivante

↓

·Scène 5 'Migration des données'

1) Les développeurs doivent effectuer une migration de texte chiffré de leurs données en texte brut historiquement stockées hors ligne.

2) Pour le processus spécifique de migration des données, veuillez vous référer à : Plan de migration des données

Aucun doute sur les étapes ci-dessus, veuillez cliquer sur « Migration complète » pour passer à l'étape suivante.

↓

•Phase 6 « Acceptation de sécurité »

1) Remplissez le questionnaire de sécurité pertinent et effectuez une auto-évaluation de sécurité de la logique de traitement du système et du processus de traitement des données. de son application.

2) Après soumission, il sera examiné par le serveur back-end. Après avoir réussi l'examen, il pourra être complété en ligne.

•Phase 7 « Terminer en ligne »

Remarque : si vous échouez à l'examen, vous devez le soumettre à nouveau. Si vous rencontrez des problèmes. lors de la soumission processus, veuillez contacter le centre d’assistance pour toute question et commentaire.

5. Autres opérations

1. Vérifier la progression de l'accès

Vous pouvez cliquer sur la page 'Security Center - Data Storage Encryption' pour vérifier la progression de l'accès.

Remarque : la partie en lettres rouges vous rappellera le temps d'exécution restant. Si la rectification n'est pas terminée dans le délai spécifié, notre assistant backend enverra une notification de rappel.

Comme indiqué ci-dessous :

2. Opération de lecture

Vous pouvez cliquer sur une étape individuellement pour afficher la progression spécifique. Dans certaines étapes, vous pouvez modifier les informations pertinentes et soumettre à nouveau. . Voir les opérations spécifiques ci-dessous

1) Vous pouvez rééditer les étapes de soumission

L'étape 2 « Confirmation du plan », l'étape 5 « Migration des données », l'étape 6 « Acceptation de sécurité » peuvent être rééditées et soumises

•Cliquez sur « Confirmer le plan » pour connecter les informations de l'interface et la base de données Attendez ; pour modifier les informations et soumettre à nouveau. Comme indiqué ci-dessous :

•Étape « Migration des données » Vous pouvez vous référer au document de migration des données et le soumettre une fois la re-migration terminée, comme indiqué dans l'image :

•Vous pouvez cliquer sur l'étape « Acceptation de sécurité » pour remplir à nouveau le questionnaire de sécurité correspondant et le soumettre pour examen, comme indiqué dans l'image :

2 ) Les étapes de soumission ne peuvent pas être rééditées

L'étape 3 « Test de développement » et l'étape 4 « Cryptage du magasin » ne peuvent pas être rééditées et soumises. Une fois soumise, elle ne peut pas être modifiée et vous ne pouvez voir que la configuration soumise. détails.

3) Notes

Une fois que l'ensemble du processus a été soumis, examiné et approuvé, toutes les étapes ne peuvent pas être re-modifiées et soumises FAQ

Il n'y a pas encore de FAQ sur ce document ;