Introduction au cryptage des données

1. Contexte du produit

1. Incidents de sécurité fréquents : fuite de commandes des consommateurs, vol de valeur de données, etc.

2. Actifs de base de l'entreprise : données, données, données...

3. Existant limitations de gestion et de contrôle : systèmes ou applications incontrôlables dans les liens écologiques, les coûts de gestion et de contrôle sont de plus en plus élevés

4. Goulot d'étranglement de la technologie de sécurité : les scénarios de technologie de cryptage existants sont simples et ne peuvent pas répondre aux scénarios d'applications tierces, cryptage émergent décentralisé Le la technologie n'est pas encore disponible dans le commerce

II. Utilisation du produit

Ce produit offre des capacités de cryptage pour le stockage de données sensibles des consommateurs afin d'éviter les fuites de données causées par des menaces de sécurité externes ou internes, améliorant ainsi le niveau de protection de la sécurité des données. .

3. Architecture du produit

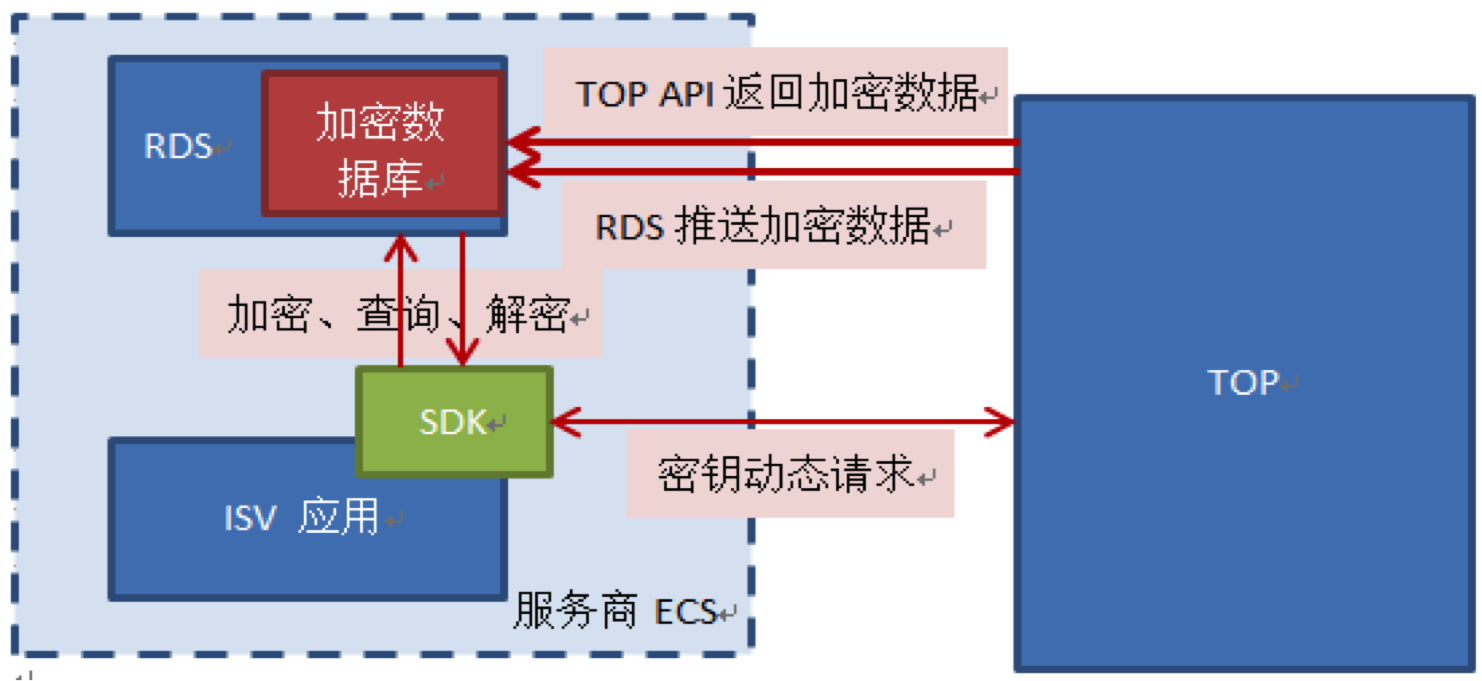

Un moyen important pour résoudre la sécurité des données est le cryptage des données sensibles. Afin de couvrir tous les aspects de la protection tels que la circulation et le stockage, la solution conçue pour ce produit couvre le périmètre du chiffrement depuis la source jusqu'au stockage persistant de l'ISV.

Après avoir utilisé le service de cryptage de ce produit, les données sorties de la plateforme ouverte seront cryptées à partir de la source. Cela inclut l'API TOP contenant les champs sensibles et la bibliothèque système RDS contenant les commandes. (Pour l'API spécifique et la liste des champs, veuillez consulter la documentation technique).

Les fournisseurs de services stockent les informations sensibles sous forme de texte chiffré dans leurs propres bases de données (bibliothèques push système et autres bases de données) jusqu'à ce qu'elles soient nécessaires, puis appellent notre SDK pour le décryptage. Afin de réduire le risque de vol de clés, les clés sont granulaires pour l'utilisateur, c'est-à-dire que les données de chaque utilisateur sont chiffrées avec une clé différente.

Lorsque l'application a besoin de récupérer et d'afficher des informations sensibles, appelez la fonction de décryptage fournie dans le SDK pour les décrypter. Le SDK obtiendra automatiquement la clé correspondante du serveur TOP. De plus, la requête réseau, la gestion et la mise en cache locale des clés sont automatiquement complétées par le SDK.的 ISV doit rénover le code selon sa propre logique métier d'application et se connecter au SDK de ce produit. Les API telles que le cryptage et le déchiffrement fournies par ce produit complètent le décryptage et la confrontation des données sensibles.

Étant donné que les éditeurs de logiciels indépendants peuvent avoir des exigences de requête floues pour certains champs, le schéma de chiffrement de ce produit prend également en charge les méthodes de chiffrement qui peuvent faire l'objet de requêtes floues. Pour plus de détails, veuillez vous référer à l'introduction de la solution dans la documentation technique.

IV. Fonctions du produit

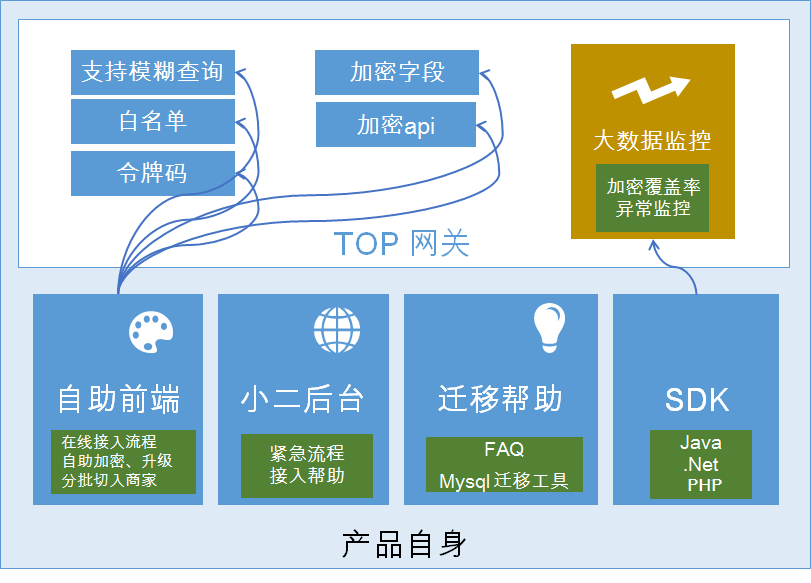

En plus des services de cryptage, afin de garantir que les éditeurs de logiciels indépendants puissent accéder en douceur, puis pouvoir exploiter efficacement leurs fonctions et surveiller le bon état de fonctionnement de les services, ce produit fournit une série de services de support avec le cryptage comme noyau.

1. SDK : La fonction de cryptage est intégrée dans le TOP SDK. Le cryptage et le décryptage peuvent être effectués via le SDK sans avoir à gérer la clé.

2. Front-end libre-service : Sur la plate-forme ouverte, ce produit fournit une plate-forme d'accès en libre-service pour guider les éditeurs de logiciels indépendants pour accéder progressivement aux services de chiffrement.

3. Serveur Backstage : En cas d'urgence, une plateforme permettant au serveur d'intervenir.

4. Aide à la migration : Centre d'aide pour les tâches de migration de données.

5. Surveillance du Big data : Utilisez des méthodes d'analyse de données pour modéliser le comportement d'appel du SDK, calculer la couverture de cryptage, surveiller et fournir une alerte précoce en cas de comportement anormal.

Five Caractéristiques du produit

est un produit de cryptage intégré dans TOP. Le service de cryptage de ce produit présente les avantages suivants :

1. la norme AES-128 acceptée au niveau international, ainsi que la sécurité et la polyvalence des données sont garanties.

2. Séparation du contenu de la base de données et gestion du stockage des clés

Seules les données cryptées sont stockées dans l'ECS et le RDS du fournisseur de services, et les clés ne sont pas enregistrées. Accédez simplement au SDK fourni par ce produit, et la clé lancera dynamiquement une requête dynamique vers TOP pendant l'exécution de l'application du fournisseur de services. Cela améliore non seulement le facteur de sécurité, mais simplifie également les coûts de gestion et de stockage des clés supportés par le fournisseur de services.

3. Intégré de manière transparente aux scénarios ouverts TOP et entièrement crypté

Le service de cryptage est parfaitement intégré au service de commande de TOP Une fois le cryptage activé, le contenu renvoyé de l'API TOP vers le contenu push RDS. devenir un texte chiffré, garantissant que les données existent dans un état crypté depuis la source tout au long du processus de transmission et de stockage.

4. Sécurité et fluidité du service :

Le service de ce produit prend en charge les opérations de mise à niveau clés. Le SDK de ce produit fournit des API intelligentes et riches qui peuvent identifier automatiquement la version du texte chiffré stockée dans la base de données, la chiffrer et la déchiffrer automatiquement. Une fois que le fournisseur de services a accédé à notre SDK, il peut mettre à niveau la clé sous condition de service non-stop.

5. Algorithme ; prend en charge les requêtes floues

Le service de cryptage de ce produit prend en charge les requêtes floues pour les fragments de texte long (tels que les surnoms, les noms).

6. Facile à utiliser

La solution de cryptage de ce produit ne repose pas sur du matériel. Le SDK de ce produit est intégré au TOP SDK existant. Il n'y a pas d'exigences particulières pour la base de données et le coût d'utilisation. et les coûts de transformation sont faibles.