Maison >Opération et maintenance >Sécurité >Comment effectuer le suivi et la gouvernance de l'organisation APT sur la base d'un graphe de connaissances

Comment effectuer le suivi et la gouvernance de l'organisation APT sur la base d'un graphe de connaissances

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-13 20:37:101321parcourir

Les menaces persistantes avancées (APT) deviennent de plus en plus une menace majeure dans le cyberespace qui ne peut être ignorée contre les actifs importants des gouvernements et des entreprises. Étant donné que les attaques APT ont souvent des intentions claires et que leurs méthodes d'attaque sont hautement dissimulées et latentes, les méthodes traditionnelles de détection de réseau sont généralement incapables de les détecter efficacement. Ces dernières années, les technologies de détection et de défense des attaques APT ont progressivement attiré l’attention des gouvernements et des chercheurs en sécurité des réseaux de divers pays.

1. Recherche sur la gouvernance des organisations APT dans les pays développés La force favorise la paix »

L'administration Trump a publié successivement le « Rapport sur la stratégie de sécurité nationale », le « Rapport sur la stratégie de défense » Cyber Stratégie du Département" et "Cyber Stratégie nationale", interprétant la stratégie de "priorité américaine" de Trump, mettant l'accent sur la "cyberdissuasion" et "promouvoir la paix par la force", soulignant l'importance de la cyberguerre, plaçant le rôle de "l'armée et force" avant la diplomatie et les affaires d'État, et en mettant l'accent sur la protection des infrastructures américaines pour assurer la durabilité des États-Unis. La prospérité. Dans le même temps, l’importance de l’intelligence artificielle (IA) pour la croissance économique a été soulignée.1.2 Au niveau réglementaire, les États-Unis légifèrent pour suivre les organisations APT

Le 5 septembre 2018, la Chambre des Représentants américaine a voté pour adopter la « 2018 Cyber Deterrence and The Response Act est conçue pour dissuader et sanctionner les futures cyberattaques parrainées par l'État contre les États-Unis afin de protéger les infrastructures politiques, économiques et critiques des États-Unis contre toute compromission. Le projet de loi oblige le président des États-Unis à identifier une liste d'organisations de menaces persistantes avancées (APT), à la publier dans le Federal Register et à la mettre à jour régulièrement.1.3 Au niveau de l'attaque, l'armée américaine développe des outils avancés de cyberguerre basés sur des graphes de connaissances

Septembre 2010, "**** *" Selon la divulgation, le Pentagone s'efforce d'anticiper la cyber-guerre et d'obtenir les effets "5D" de tromperie, de déni, de séparation, de dégradation et de destruction. La recherche sur le niveau d'attaque de la cyberguerre a toujours été au centre des préoccupations du gouvernement américain et de ses instituts de recherche affiliés. Selon les modèles construits par les États-Unis autour de la cyberguerre ces dernières années, il est important de cartographier le réseau du champ de bataille avec un ensemble de facteurs. -Graphique de connaissances de niveau et vérification du modèle combiné à des exercices de portée de recherche.1.3.1 Plan de la DARPA L'objectif principal du projet est de développer des technologies révolutionnaires pour comprendre, planifier et gérer la cyberguerre dans des environnements de réseau dynamiques en temps réel à grande échelle. Basé sur une carte universelle bien établie, il aide les opérateurs de réseaux militaires à utiliser une méthode visuelle pour effectuer des tâches d'intrusion réseau sur le champ de bataille. PLAN La voie d'invasion optimale et le plan d'invasion sont fournis aux combattants.

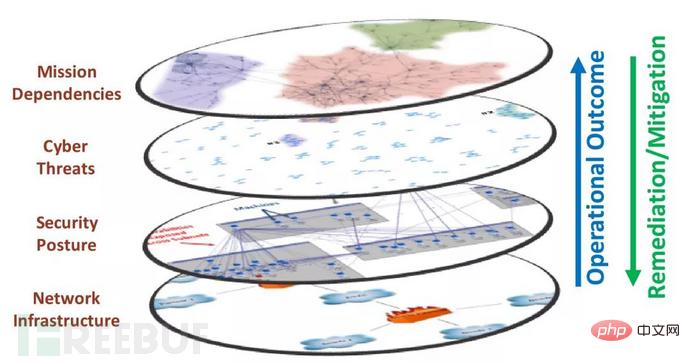

1.3.2 Le prototype CyGraph de MITRE prend en charge les opérations réseauCyGraph est le système prototype de MITRE pour la recherche de modèles graphiques. CyGraph utilise une structure graphique hiérarchique, comprenant quatre niveaux de données graphiques : infrastructure réseau, posture de sécurité, cybermenaces et dépendances de mission, pour prendre en charge la protection des actifs clés telles que l'identification de la surface d'attaque et la compréhension de la situation d'attaque.

Figure 1.1 La structure graphique multicouche de CyGraph

1.4 Au niveau de la défense, développer une nouvelle génération basé sur le modèle de langage de description ATT&CK APT

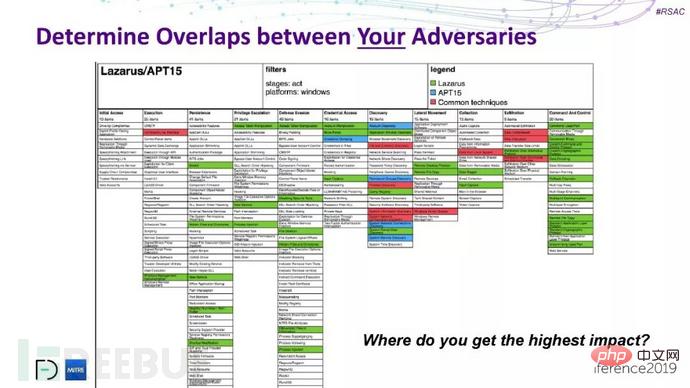

ATT&CK est un modèle et une base de connaissances qui reflètent le comportement d'attaque de chaque cycle de vie d'attaque. ATT&CK utilise une base de connaissances pour analyser les méthodes d'attaque de l'adversaire et évaluer les systèmes de protection existants. Elle peut également être combinée avec le champ de tir pour effectuer des tests de simulation d'attaque et une vérification automatisée. Dans le même temps, de nombreux fabricants de sécurité étrangers l'utilisent pour détecter et suivre les attaques. effets réels des organisations APT.

ATT&CK est un modèle et une base de connaissances qui reflètent le comportement d'attaque de chaque cycle de vie d'attaque. ATT&CK utilise une base de connaissances pour analyser les méthodes d'attaque de l'adversaire et évaluer les systèmes de protection existants. Elle peut également être combinée avec le champ de tir pour effectuer des tests de simulation d'attaque et une vérification automatisée. Dans le même temps, de nombreux fabricants de sécurité étrangers l'utilisent pour détecter et suivre les attaques. effets réels des organisations APT.

Figure 1.2 Analyse comparative des capacités TTP d'ATT&CK pour Lazarus et APT15

2. Basé sur un graphe de connaissances Pratique de suivi de l'organisation APT

La pratique de suivi APT basée sur le graphe de connaissances prend le modèle primitif de menace comme noyau et utilise une approche descendante pour construire le graphe de connaissances APT.

La pratique de suivi APT basée sur le graphe de connaissances prend le modèle primitif de menace comme noyau et utilise une approche descendante pour construire le graphe de connaissances APT.

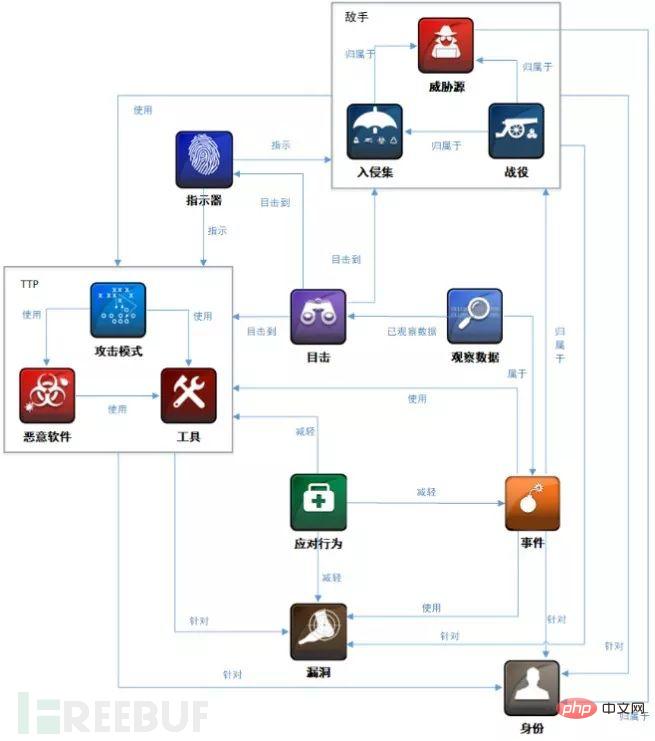

La définition du type de connaissances APT fait référence à diverses normes et spécifications de sécurité actuelles, telles que les mécanismes d'attaque Common Attack Pattern Enumeration and Classification (CAPEC), Malware Attribute Enumeration and Characterization (MAEC), et Public Vulnerabilities and Exposures (CVE), etc., douze types de connaissances sont conçus : modèle d'attaque, campagne, mesures défensives, identité, indicateurs de menace, ensembles d'intrusions, codes malveillants, entités observables, rapports, attaquants, outils, vulnérabilités.

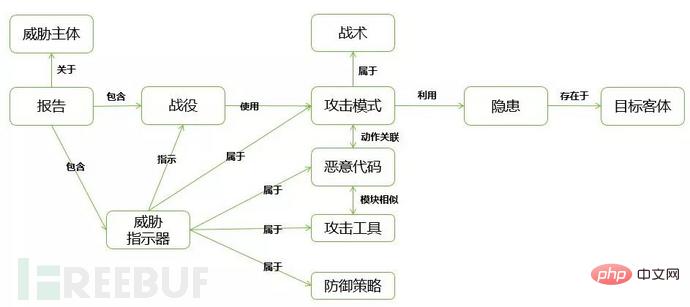

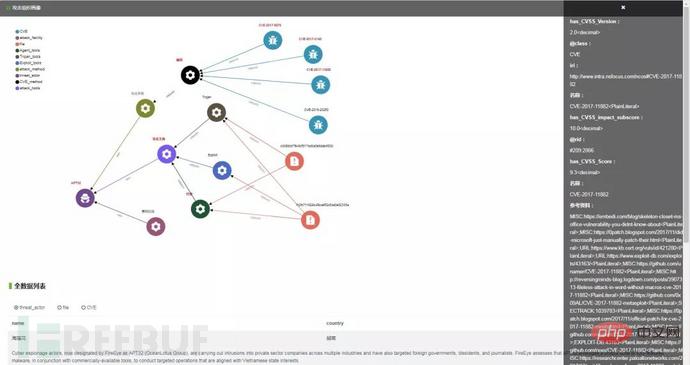

2.2 Structure ontologique du graphe de connaissances APTLa définition du type de connaissances ne forme que des nœuds de connaissances isolés avec des informations pertinentes décrivant les caractéristiques de l'organisation APT. Il n'y a pas de relation sémantique entre les nœuds de connaissances. D'une part, la conception sémantique extrait des connaissances d'experts liées aux vulnérabilités, aux actifs et aux mécanismes d'attaque contenus dans la base de données nationale sur les vulnérabilités (NVD) des États-Unis. Deuxièmement, elle fait référence aux sept types de relations définis par STIX. Les relations entre les objets STIX2.0 sont illustrées dans la figure 2.1 ci-dessous. Figure 2.1 Diagramme de structure STIX2.0 résume les multiples types de relations sémantiques impliquées dans le rapport APT, y compris « instruction », « utilisation », « appartient à » et d'autres relations sémantiques, et construit la structure de l'ontologie. comme le montre la figure 2.2. Figure 2.2 Structure de l'ontologie du graphe de connaissances APT 2.3 Construction de la base de connaissances de l'organisation d'attaque APT Cet article construit la base de connaissances APT de manière descendante. Tout d'abord, l'opération d'extraction et d'alignement des informations est effectuée, et le graphe de connaissances APT est utilisé. Sur la base de l'ontologie, les entités de connaissances, les attributs et les relations de connaissances liées à l'organisation APT sont extraites de données massives. Ensuite, la désambiguïsation et la fusion des attributs sont effectuées sur la base des attributs de connaissances définis dans l'ontologie de connaissances APT, et la base de connaissances APT est générée. Les sources d'informations liées à l'organisation APT comprennent des données structurées (base de données de renseignements structurés, renseignements STIX), des données semi-structurées (sites Web de la communauté de renseignement open source tels qu'Alienvault, site Web de la communauté de renseignement IBM x-force, MISP, ATT&CK), données de isation de données non structurées. (Blog de sécurité Talos, rapport Github APT). 2.4 Expériences et applications Le graphe de connaissances du thème APT construit dans cet article comprend actuellement 257 organisations APT, comme le montre la figure 2.3. Figure 2.3 Présentation des organisations APT En combinaison avec la structure ontologique du graphe de connaissances construite, un portrait de l'organisation d'attaque APT32 a été dressé par recherche sémantique, comme le montrent les figures 2.4 et 2.5. Figure 2.4 Modèle Diamond APT32 Figure 2.5 Portrait APT 32 Les informations de profil comprennent l'infrastructure, les moyens techniques et les outils d'attaque contrôlés par l'organisation APT32. Combiné à la connaissance des portraits APT, grâce au suivi en temps réel et à la comparaison des caractéristiques organisationnelles APT, la pertinence organisationnelle des événements est marquée, et un suivi et des statistiques en temps réel de l'activité des organisations APT sont obtenus. Basé sur des équipements de sonde IDS et sandbox dans un certain environnement, un environnement expérimental de cluster d'analyse Big Data composé de 4 serveurs, combiné aux caractéristiques du profil organisationnel APT fournies par le graphe de connaissances, dans la période du 2 juin au 9 juin, 2019 Au total, 5 organisations APT se sont révélées actives et les résultats sont présentés dans la figure 2.6. Figure 2.6 Suivi de l'organisation APT 3. Contre-mesures et suggestions 1. Améliorer la formulation des politiques et réglementations liées aux attaques APT. À l’heure actuelle, le gouvernement chinois n’a pas encore publié de politiques et de réglementations spécifiques pour répondre aux attaques APT, ce qui nuit grandement à la promotion, à la normalisation et à l’orientation de l’analyse et de la détection des attaques APT nationales. 2. Recommander un écosystème de recherche de co-construction, de recherche commune et de partage. La coopération entre le gouvernement chinois et les entreprises doit être encore approfondie pour élaborer des solutions techniques et des normes modèles pouvant être adoptées au niveau industriel et national. 3. Construisez un format unifié de partage de renseignements et renforcez le partage de renseignements. Depuis sa mise en œuvre, la norme GB/T 36643-2018 « Technologie de sécurité de l'information – Spécification du format d'information sur les menaces de sécurité réseau » n'a pas été largement utilisée par les gouvernements et les entreprises nationaux. 4. Renforcer la construction d'un modèle métalangage de menace universelle. mon pays n'a pas encore complètement construit un ensemble de primitives communes sur les menaces pour prendre en charge un format unifié d'expression des renseignements sur les menaces et le partage des renseignements et des connaissances sur les menaces liés aux APT.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis