Maison >Opération et maintenance >Sécurité >Comment analyser le XSS réfléchi

Comment analyser le XSS réfléchi

- PHPzavant

- 2023-05-13 20:13:042226parcourir

1. Reflected XSS

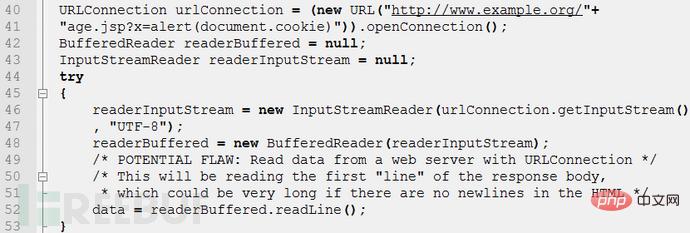

Reflected XSS signifie que l'application obtient des données non fiables via des requêtes Web et les transmet aux utilisateurs Web sans vérifier si les données contiennent du code malveillant. Reflected XSS est généralement construit par des attaquants avec des URL contenant des paramètres de code malveillant. Lorsque l'adresse URL est ouverte, les paramètres de code malveillant uniques sont analysés et exécutés par HTML. Il se caractérise par la non-persistance et oblige l'utilisateur à cliquer sur un lien avec. paramètres spécifiques. L'éditeur prend comme exemple le code source du langage JAVA pour analyser CWE ID 80 : Mauvaise neutralisation des balises HTML liées au script dans une page Web (XSS de base)

2. code, le serveur reçoit les données et les traite, puis envoie les données avec le code XSS au navigateur. Une fois que le navigateur analyse les données avec le code XSS, cela provoque une vulnérabilité XSS, qui peut conduire au vol de la cible. les données du site Web. Les cookies sont transférés au serveur de l'attaquant pour lire les informations non divulguées de l'utilisateur ou détourner les clics pour mettre en œuvre des attaques de phishing, etc. De janvier à novembre 2018, il y avait un total de 126 informations de vulnérabilité associées dans CVE. Certaines des vulnérabilités sont les suivantes :

| CVE-2018-14929 | |

| CVE-2018-12996 | |

| CVE-2018-12090 | |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis

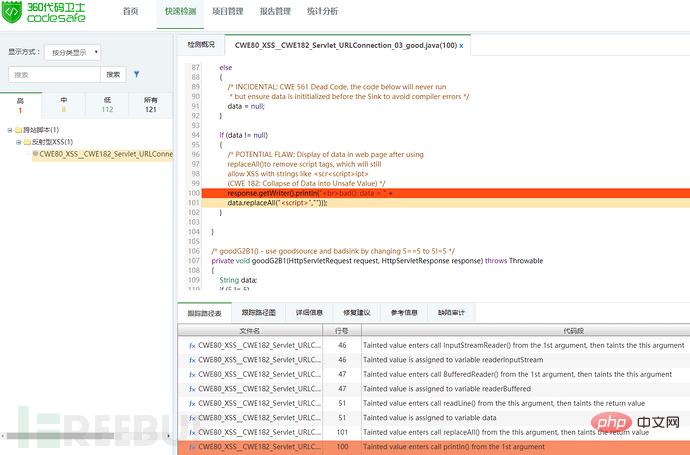

图1:反射型 XSS 检测示例

图1:反射型 XSS 检测示例

Figure 1 : Exemple de détection du XSS réfléchi

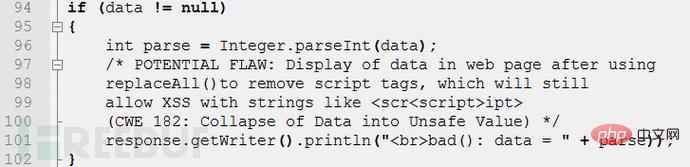

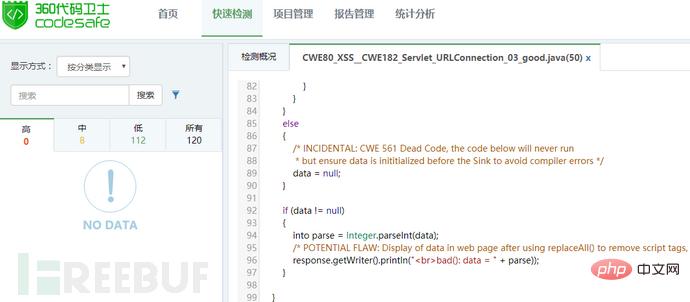

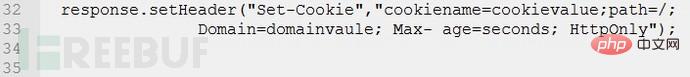

Figure 1 : Exemple de détection du XSS réfléchi 🎜🎜Dans le code de réparation ci-dessus, puisque le contenu généré par la page est le L'âge de l'utilisateur, à la ligne de la page 96, convertit le contenu de la réponse en nombres, filtrant ainsi les autres caractères HTML. Même si des caractères existent, le code signalera une exception et ne provoquera pas de réflexion XSS. 🎜🎜Utilisez 360 Code Guard pour détecter le code réparé, et vous pourrez voir qu'il n'y a pas de défaut "XSS réfléchi". Comme le montre la figure 2 : 🎜🎜

🎜🎜Dans le code de réparation ci-dessus, puisque le contenu généré par la page est le L'âge de l'utilisateur, à la ligne de la page 96, convertit le contenu de la réponse en nombres, filtrant ainsi les autres caractères HTML. Même si des caractères existent, le code signalera une exception et ne provoquera pas de réflexion XSS. 🎜🎜Utilisez 360 Code Guard pour détecter le code réparé, et vous pourrez voir qu'il n'y a pas de défaut "XSS réfléchi". Comme le montre la figure 2 : 🎜🎜