Maison >Périphériques technologiques >IA >Connaissez-vous les applications d'IA dans la sécurité des réseaux d'entreprise ?

Connaissez-vous les applications d'IA dans la sécurité des réseaux d'entreprise ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-04-16 19:43:011099parcourir

À mesure que le rythme de développement des systèmes de sécurité d’entreprise s’accélère, de nouveaux types de cyberattaques, plus sophistiqués, apparaissent. Selon le Forum économique mondial, les mesures de protection mises en place par les entreprises sont instantanément dépassées. Le nombre d’attaques a augmenté de 30 % par rapport à l’année précédente, et cette tendance alarmante se poursuit.

Il manque environ 2,72 millions de professionnels de la cybersécurité pour faire face aux menaces croissantes. C’est là que l’intelligence artificielle peut aider les entreprises. Parlons de six cas d’utilisation de l’IA en cybersécurité.

Détectez les codes malveillants et les activités malveillantes dans les réseaux d'entreprise

L'IA classe automatiquement les domaines en analysant le trafic DNS pour identifier les domaines C&C, malveillants, spam, phishing et clonés, etc. Auparavant, pour gérer cet environnement, il suffisait d’avoir une bonne liste noire. Ils font face à leurs tâches malgré des mises à jour régulières et nombreuses.

De nos jours, les noms de domaine sont créés en 1 à 2 minutes, utilisés pas plus de 2 à 3 fois en une demi-heure, puis les criminels se tournent vers d'autres noms de domaine. Pour les suivre, les listes noires ne suffisent pas : il faut utiliser la technologie de l’IA. Les algorithmes intelligents apprennent à détecter ces domaines et à les bloquer immédiatement.

Analyse du trafic crypté

Selon les données Cisco, plus de 80 % du trafic Internet est crypté. Il faut l’analyser. Vous pouvez appliquer un scénario « Homme du gouvernement au milieu » ou utiliser la technologie d'IA qui peut identifier les problèmes suivants via des métadonnées et des paquets réseau sans cryptage ni décryptage sans analyser la charge utile :

- Code malveillant

- Malicieux Une famille de logiciels ;

- applications utilisées ;

- appareils qui fonctionnent dans une version ou une autre de la session TLS cryptée ou du framework SSL.

Ces techniques fonctionnent dans la pratique et vous permettent de comprendre ce qui se passe à l’intérieur du trafic crypté, et leur nombre augmente. Et vous n’avez pas besoin d’y investir trop.

Détecter les fausses photos et les images de remplacement

L'algorithme identifie si le visage d'une personne sur une photo a été remplacé par la photo de quelqu'un d'autre. Cette fonctionnalité est particulièrement utile pour l'authentification biométrique à distance dans les services financiers. Cela empêche les fraudeurs de créer de fausses photos ou vidéos et de se présenter comme des citoyens légitimes pouvant obtenir des prêts. Par conséquent, ils ne volent pas l’argent des autres.

Reconnaître la parole, le langage et la voix

Cette fonctionnalité d'IA est utilisée pour détecter les fuites d'informations et lire des informations non structurées dans un format non lisible par machine. Ces informations enrichissent les données des pare-feu, des passerelles, des systèmes proxy et d'autres solutions technologiques qui fournissent des données structurées.

Vous saurez ainsi qui a accédé à Internet et quand, et s'ils ont utilisé un réseau d'entreprise ou départemental. L’IA permet d’enrichir ces informations avec des données provenant d’actualités, de newsletters d’entreprise, etc.

Donner des recommandations

Sur la base de statistiques, l'IA fera des recommandations sur les outils de protection à utiliser ou les paramètres à modifier pour améliorer automatiquement la sécurité de votre réseau d'entreprise. Par exemple, le Massachusetts Institute of Technology a créé AI2, un système capable de détecter les menaces inconnues avec une probabilité allant jusqu'à 85 %.

Plus le système effectue d'analyses, plus la prochaine estimation qu'il donne est précise grâce au mécanisme de rétroaction. De plus, les algorithmes intelligents le font à une échelle et à une vitesse que les défenseurs humains ne peuvent pas gérer.

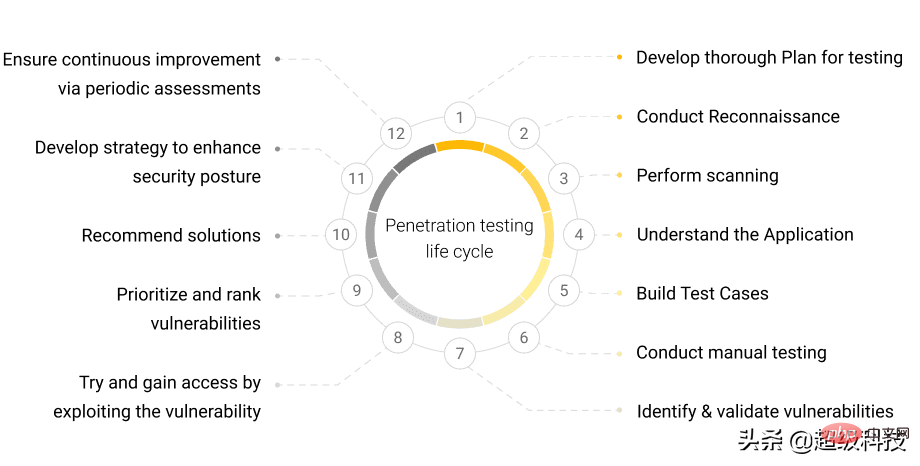

Automatisation de la recherche de vulnérabilité logicielle

Une vulnérabilité est un bug dans un programme qui permet à quelqu'un d'en bénéficier (par exemple extraire des données à vendre, transférer de l'argent, voler des données privées d'un téléphone, etc.). Grâce à l’IA, il est déjà possible de rechercher automatiquement de telles erreurs.

L'IA trouve les vulnérabilités des programmes et inspecte les interfaces des applications. S’il détecte un ransomware sur un ordinateur, il déconnecte immédiatement ses utilisateurs du réseau, épargnant ainsi le reste de l’entreprise d’infections dangereuses.

L'intelligence artificielle a de larges perspectives dans le domaine de la sécurité des réseaux. Mais elle doit être gérée de manière appropriée, comme toute autre technologie. Ce n’est pas une solution miracle, et même disposer de la technologie la plus avancée ne signifie pas une protection à 100 %. L’intelligence artificielle ne vous protégera pas des attaques graves provoquées par le non-respect des règles élémentaires de cybersécurité. Si un écosystème clair a été établi et capable de s'adapter à l'évolution du réseau d'entreprise, des algorithmes intelligents doivent alors être mis en œuvre.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Tendances technologiques à surveiller en 2023

- Comment l'intelligence artificielle apporte un nouveau travail quotidien aux équipes des centres de données

- L'intelligence artificielle ou l'automatisation peuvent-elles résoudre le problème de la faible efficacité énergétique des bâtiments ?

- Co-fondateur d'OpenAI interviewé par Huang Renxun : les capacités de raisonnement de GPT-4 n'ont pas encore atteint les attentes

- Bing de Microsoft surpasse Google en termes de trafic de recherche grâce à la technologie OpenAI