Maison >Périphériques technologiques >IA >Cet article vous présente l'architecture de sécurité des communications des réseaux embarqués dans les voitures intelligentes.

Cet article vous présente l'architecture de sécurité des communications des réseaux embarqués dans les voitures intelligentes.

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-04-09 20:21:091752parcourir

À l'heure actuelle, l'intelligence, la mise en réseau et l'électrification sont les principales tendances du développement automobile. Les grands constructeurs automobiles et les sociétés Internet coopèrent activement pour ouvrir conjointement une nouvelle ère du cloud. Dans le même temps, les attaques contre les voitures connectées intelligentes se produisent fréquemment, ce qui rend les problèmes de sécurité des informations sur les réseaux automobiles de plus en plus importants.

En réponse aux problèmes de sécurité des informations sur les réseaux automobiles, Mercedes-Benz Cars a établi une relation de coopération avec le groupe 360 en 2017. L'équipe Sky-Go du laboratoire de sécurité des véhicules connectés intelligents du groupe 360 a découvert que Mercedes-Benz - Il existe 19 systèmes de sécurité vulnérabilités des voitures connectées intelligentes Mercedes-Benz et elles ont été corrigées. Lors de la BYD Global Developers Conference 2018, BYD et 360 Group ont officiellement signé un accord de coopération stratégique pour discuter et résoudre conjointement les problèmes de sécurité de l'information et de sécurité des réseaux pour les voitures intelligentes. Ju et al. ont étudié l'application d'Ethernet dans les réseaux automobiles embarqués et les attentes concernant les futures architectures électriques et électroniques (E/E) automobiles. Wampler et al. ont proposé une solution de sécurité universelle correspondante pour le bus CAN. Lee et al. ont mené des expériences d'attaque sur des voitures pour vérifier la vulnérabilité du réseau des voitures et l'urgence de mettre en place des solutions de sécurité. Chen et al. ont établi un système d'évaluation de la protection de la sécurité de la classification des systèmes d'information des véhicules en référence aux normes d'évaluation de la protection de la sécurité de la classification des systèmes d'information traditionnels. Les recherches de Haas et d'autres utilisent des réseaux de neurones artificiels pour établir un modèle de détection d'intrusion pour les voitures connectées afin de filtrer les données d'attaque.

Les études ci-dessus sont toutes menées sur la sécurité des informations sur les réseaux automobiles, mais aucune solution de protection de la sécurité des informations sur les réseaux pour les systèmes de véhicules connectés intelligents n'a encore été proposée. Du point de vue de la sécurité des informations sur les réseaux automobiles, cet article propose une solution d'architecture de sécurité des communications sur les réseaux automobiles. Cette solution construit un modèle de détection d'intrusion hiérarchique multi-domaine pour obtenir un système de protection de sécurité complet de prévention-détection-alerte précoce.

1 Architecture électronique et électrique centralisée par domaine

De nos jours, les voitures intelligentes connectées deviennent de plus en plus fonctionnelles, et le nombre d'unités de commande électroniques (ECU) correspondantes augmente également, puis avec les communications à distance pour l'échange d'informations comme le cloud et les applications tierces sont également en augmentation, ce qui augmente également la possibilité d'utiliser le cloud et des logiciels tiers pour mener des attaques. Si l'architecture électronique et électrique distribuée automobile traditionnelle est adoptée, un nombre excessif d'ECU entraînera non seulement des problèmes complexes de conception de faisceaux de câbles et de contrôle logique, mais ajoutera également des dangers cachés à la sécurité des informations du réseau automobile. L’émergence de ces problèmes montre que l’architecture électronique et électrique distribuée des automobiles modernes doit être réformée. La Society of Automotive Engineers a lancé les lignes directrices de cybersécurité J3061TM pour les systèmes cyber-physiques intégrés, qui visent à promouvoir l'établissement de processus de sécurité entre les systèmes électriques automobiles et d'autres systèmes interconnectés via des normes mondiales unifiées. Cet article fait référence au processus défini par la « Norme de sécurité fonctionnelle des systèmes traditionnels des véhicules ISO26262 » pour formuler un diagramme d'architecture de sécurité des informations du véhicule, comme le montre la figure 1.

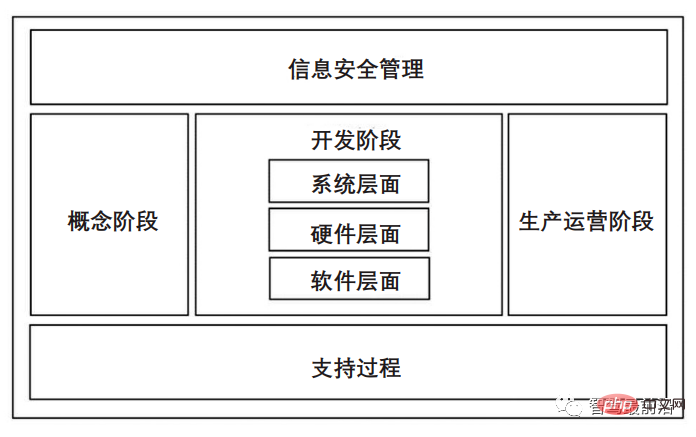

Figure 1 Schéma de l'architecture de sécurité des informations du véhicule

L'architecture de sécurité des informations du véhicule se compose principalement de trois parties : la gestion de la sécurité de l'information, les activités principales d'ingénierie de la sécurité de l'information et les processus de support. La gestion de la sécurité de l'information comprend une gestion complète et une gestion de la sécurité de l'information à chaque étape du cycle de vie. Les principales activités d'ingénierie en matière de sécurité de l'information comprennent la phase de conception, la phase de développement du système du véhicule, les niveaux logiciels et matériels, ainsi que la phase de production et d'exploitation. Développer l'intégralité du plan de projet de sécurité pendant la phase de conception, y compris l'identification des limites de sécurité du réseau, les dépendances externes du système, l'analyse et l'évaluation des menaces potentielles pour le système. Au cours de la phase de développement, une analyse des risques est effectuée sur les vulnérabilités et les menaces du système du véhicule, et les exigences et stratégies de sécurité des informations sont formulées. Une fois la phase de développement terminée, des tests d'intrusion sont effectués pour compléter l'audit de sécurité final. La phase de production et d'exploitation effectue principalement la surveillance sur site, la réponse aux incidents et la gestion ultérieure du suivi du temps des produits. L'étape du processus de support fournit principalement un support auxiliaire aux étapes ci-dessus, y compris la gestion de la configuration correspondante, la gestion des documents et la gestion de la chaîne d'approvisionnement.

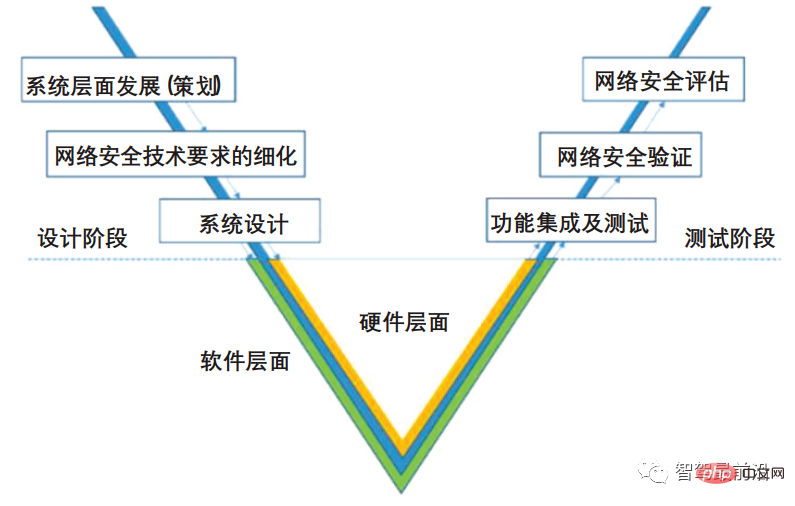

Le cadre de développement de la sécurité des informations sur les véhicules est présenté dans la figure 2. L'étape de développement et de conception du système constitue la base de la mise en œuvre de la sécurité des informations sur les véhicules, et la conception du système de sécurité des informations sur les véhicules dépend de la conception du système d'architecture électronique/électrique (E/E) automobile. Par conséquent, les vulnérabilités en matière de sécurité des informations sur les réseaux automobiles doivent être étudiées, y compris les connexions à l'environnement externe (tels que les serveurs cloud, d'autres véhicules et infrastructures), les connexions au réseau embarqué, les connexions au niveau de l'ECU et les connexions aux composants individuels, etc. , pour construire un niveau de sécurité. Un système E/E plus élevé améliore la sécurité au niveau du système. Au cours de la phase de test, la fonction de sécurité des informations du véhicule est inspectée et testée, une évaluation de sécurité est réalisée et la sécurité de l'architecture de sécurité des informations du véhicule est vérifiée. Dans le processus global de développement de la sécurité des informations sur les véhicules, la conception matérielle et la conception logicielle doivent être coordonnées et développées, en tenant compte de la sécurité et de la fiabilité des logiciels et du matériel pour assurer conjointement la sécurité du réseau.

Figure 2 Schéma du cadre de développement de la sécurité des informations sur les véhicules

Prenons les voitures Tesla comme exemple pour analyser la solution d'architecture E/E automobile. Tesla Motors est le leader des changements d'architecture E/E automobile. L'architecture électronique et électrique du modèle 3 est divisée en trois parties : le module de calcul central (CCM), le module de commande de carrosserie gauche (BCM_LH) et le module de commande de carrosserie droite (BCM_RH). CCM intègre directement les deux domaines fonctionnels du système d'aide à la conduite (ADAS) et du système d'infodivertissement (IVI), et comprend également les fonctions de communication externe et de communication dans le domaine du système embarqué, BCM_LH et BCM_RH sont respectivement responsables des systèmes de carrosserie et de commodité, du châssis ; et les systèmes de sécurité et certaines fonctions du système électrique. Les trois modules principaux utilisent tous des processeurs hautes performances, qui peuvent répondre à un grand nombre de besoins informatiques dans le domaine fonctionnel. Les calculateurs restants du domaine contrôlent uniquement les périphériques automobiles. Chaque système du domaine communique via le réseau local et les modules communiquent. à travers le bus, obtenant ainsi un isolement de base.

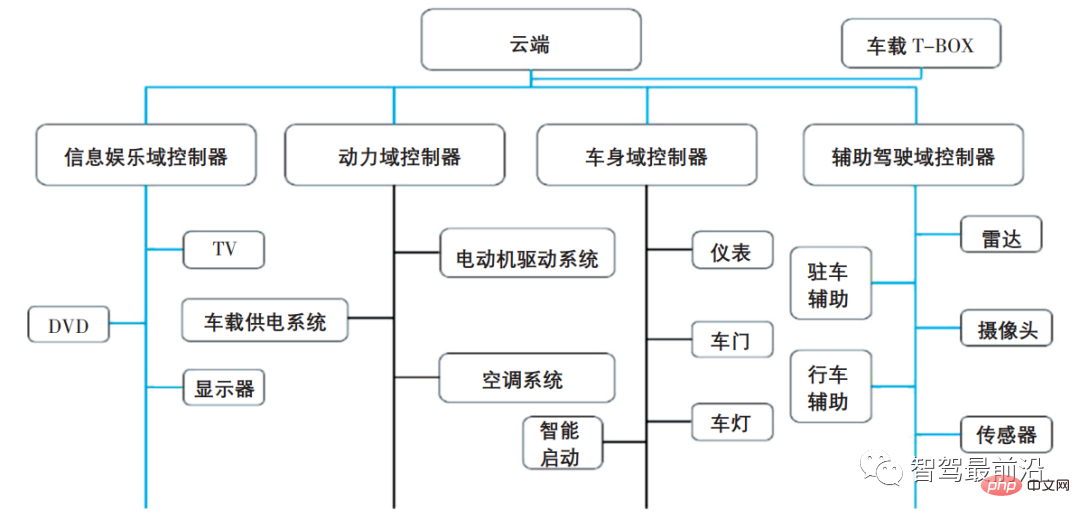

L'émergence d'une architecture électronique et électrique centralisée dans le domaine automobile apporte des solutions aux problèmes de sécurité de l'information et de puissance de calcul insuffisante. L'architecture électronique et électrique centralisée du domaine automobile fait référence à la division de la voiture en plusieurs blocs fonctionnels basés sur des fonctions. Chaque bloc fonctionnel est construit avec un contrôleur de domaine comme leader. Différents types de communications internes dans chaque domaine fonctionnel peuvent être utilisés en fonction. Les exigences de taux de communication des différentes fonctions. Bus de communication, tels que CAN, LIN, FLEXRAY, MOST et autres bus, la communication entre chaque domaine fonctionnel réalise l'échange d'informations via Ethernet avec un taux de transmission plus élevé. Le schéma d'architecture électronique et électrique centralisé du domaine est illustré. dans la figure 3. Le contrôleur de domaine est principalement chargé d'assurer la communication entre le domaine et le cloud, entre le domaine et le domaine et au sein du domaine. L'ECU du domaine est uniquement responsable de l'exécution des instructions de fonctionnement de l'appareil en conséquence, et un contrôleur doté de fonctions de communication peut être utilisé.

Figure 3 Schéma de l'architecture électronique et électrique centralisée du domaine

Selon les conditions nationales de mon pays, l'architecture électronique et électrique centralisée du domaine des véhicules intelligents en réseau combine les trois parties principales de l'intelligence, de la mise en réseau et application d'électrification.

Par rapport à l'architecture électronique et électrique distribuée automobile précédente, en raison du manque de puissance de calcul, le contrôleur de domaine sert de contrôleur indépendant pour chaque domaine et doit être associé à un processeur doté d'une forte puissance de calcul de base pour répondre aux besoins de l'informatique intelligente. Pour les besoins en puissance de calcul des voitures connectées, l'industrie dispose actuellement de solutions de plusieurs marques telles que NVIDIA, Huawei, Renesas, NXP, TI, Mobileye, Xilinx et Horizon. En termes de protection de la sécurité, l'architecture centralisée du domaine divise le véhicule en plusieurs modules fonctionnels indépendants en fonction des fonctions et des exigences de débit de communication. Si un attaquant souhaite attaquer l'ensemble du véhicule via une certaine fonction, le contrôleur de domaine où se trouve la fonction peut le surveiller. à temps. Il élimine également les dangers cachés sans affecter les autres domaines fonctionnels, réduisant ainsi la possibilité d'élargir la surface d'attaque.

2 Analyse des menaces de sécurité de l'information auxquelles sont confrontées les voitures connectées intelligentes

Avec la grande expansion des fonctions de connectivité des véhicules, des fonctions telles que la navigation et le positionnement, le stationnement automatique, la télécommande et le diagnostic sont progressivement devenues des fonctionnalités standard des voitures. . Si ces fonctions apportent un grand confort aux utilisateurs, elles entraînent également davantage de risques pour la sécurité.

Selon les différentes manières d'être attaqués, les risques de sécurité des voitures intelligentes connectées peuvent être divisés en 4 aspects suivants, de loin à proche :

(1) Risques de sécurité de la couche cloud

La plateforme cloud stocke des informations clés sur les voitures et peut fournir aux voitures des informations sur l'état des routes, le positionnement et la navigation, des alarmes, une télécommande, etc. Si la plateforme cloud est attaquée par des pirates informatiques et qu'une grande quantité de données importantes est divulguée, les conséquences sera désastreux.

(2) Risques de sécurité de la couche de transmission réseau

Les voitures connectées intelligentes réalisent une interaction d'informations avec les plates-formes cloud, les applications mobiles, d'autres véhicules, les conditions de circulation et d'autres données via la communication sans fil et la communication sans fil Il peut y avoir une sécurité des problèmes tels que l’authentification de l’identité, le cryptage des données et les protocoles, de sorte que les voitures présentent également des risques de sécurité correspondants.

(3) Risques de sécurité au niveau de la couche de communication du véhicule

Avec l'augmentation du nombre d'interfaces externes dans les véhicules, les risques de sécurité dans le micrologiciel de l'unité de commande électronique et les processus de transmission de données dans le processus de communication interne du véhicule ont également augmenté.

(4) Risques de sécurité de l'interface externe

Il existe de nombreuses applications tierces sur le marché. Il existe de nombreux types d'applications, et leur protection de sécurité est également un élément important pour éliminer les dangers cachés. Si un pirate informatique pirate l’APP, il peut même contrôler directement la voiture à distance. De plus, il existe également des risques de sécurité dans l'interface de communication entre le pistolet de chargement et la pile de chargement des véhicules électriques. Une fois attaqué, le système énergétique du véhicule électrique sera détruit, ce qui peut entraîner des conséquences potentiellement mortelles.

3 Analyse des risques liés à la sécurité des informations des véhicules

(1) Attaque de terminal intelligent embarqué (véhicule T-BOX)

Le véhicule T-BOX est principalement utilisé pour la communication entre les véhicules et Internet de plate-forme de service de véhicules. Elle dispose de fonctions telles que la télécommande du véhicule, l'interrogation à distance et l'alarme. Dans des circonstances normales, le T-BOX monté sur véhicule lit les informations de données de communication CAN internes du véhicule et transmet les informations à la plate-forme cloud ou à l'application via une communication sans fil. Les risques de sécurité du T-BOX monté sur véhicule comprennent principalement trois aspects : premièrement, l'inversion du micrologiciel, dans laquelle les attaquants analysent le micrologiciel du T-BOX monté sur véhicule par ingénierie inverse, obtiennent des clés et déchiffrent les protocoles de communication, deuxièmement, lisent les protocoles de communication réservés ; interface de débogage du T-BOX monté sur véhicule. Obtenez les données internes et analysez-les, et décryptez le protocole de communication ; troisièmement, en contrefaisant les instructions de contrôle de la plate-forme cloud, envoyez les instructions à l'intérieur de la voiture pour obtenir le contrôle à distance de ; la voiture.

(2) Attaque du système d'infodivertissement embarqué (IVI)

Les systèmes d'infodivertissement embarqués sont utilisés pour des applications telles que la navigation, les rapports de trafic, les informations sur le véhicule, les communications, la conduite assistée, les CD/radio, etc. En raison des riches fonctions du système d'infodivertissement du véhicule, les attaquants peuvent attaquer via des méthodes de communication telles que USB, Bluetooth, Wi-Fi, etc., ou obtenir des droits d'accès via des mises à niveau logicielles pour attaquer le système.

(3) Interface de diagnostic OBD-Ⅱ attaque

L'interface de diagnostic de voiture OBD-Ⅱ est l'interface permettant à l'ECU automobile d'interagir avec le monde extérieur. Sa fonction principale est de lire les informations de données du véhicule et. Codes d'erreur. Utilisation Effectuer l'entretien du véhicule. Une fois l'interface OBD-II attaquée, non seulement le protocole de communication interne de la voiture peut être piraté via cette interface, mais le véhicule peut également être contrôlé en implantant du matériel malveillant pour envoyer des instructions de contrôle.

(4) Attaque de capteurs

Les voitures connectées intelligentes disposent d'un grand nombre de dispositifs de capteurs pour la communication entre les véhicules, les véhicules et les personnes, les véhicules et les routes, et les véhicules et les nuages. Si les capteurs sont attaqués par injection d'informations malveillantes, écoutes clandestines, etc., les véhicules hautement automatisés peuvent ne pas être en mesure de juger correctement le comportement de l'environnement, ce qui entraîne de graves conséquences.

(5) Attaques de transmission réseau embarquées

La plupart des communications réseau internes des voitures utilisent la transmission par bus CAN Le bus CAN présente les caractéristiques d'un faible coût, d'un taux de communication modéré et d'une forte capacité d'interférence anti-électromagnétique. il est donc largement utilisé dans les systèmes de contrôle électronique automobile. Cependant, le bus CAN adopte une méthode d'arbitrage de bus non destructive, qui présente les caractéristiques d'une vérification simple, de lectures multiples en un seul envoi, etc., et ses mesures de protection de sécurité sont faibles si un attaquant attaque via la relecture de messages, un déni de service. , falsification, etc. via le bus CAN, cela entraînera un échec des instructions de contrôle du conducteur et la voiture ne pourra pas conduire normalement.

4 Solution de sécurité des communications automobiles

En termes de protection intelligente de la sécurité des informations des véhicules connectés au réseau, des mesures de protection de sécurité du système de protection active, de surveillance des intrusions et d'intervention d'urgence sont établies en fonction des différents processus d'attaque pour protéger le véhicule. informations. Avant qu'une attaque ne se produise, prenez une protection active, filtrez et filtrez les données de communication du véhicule et prévenez efficacement les méthodes d'attaque courantes. Après une attaque, les changements dans l'état de communication du véhicule sont surveillés en permanence, des mesures d'urgence sont prises rapidement contre le point d'attaque et mises à jour en temps opportun pour éviter qu'un danger ne survienne.

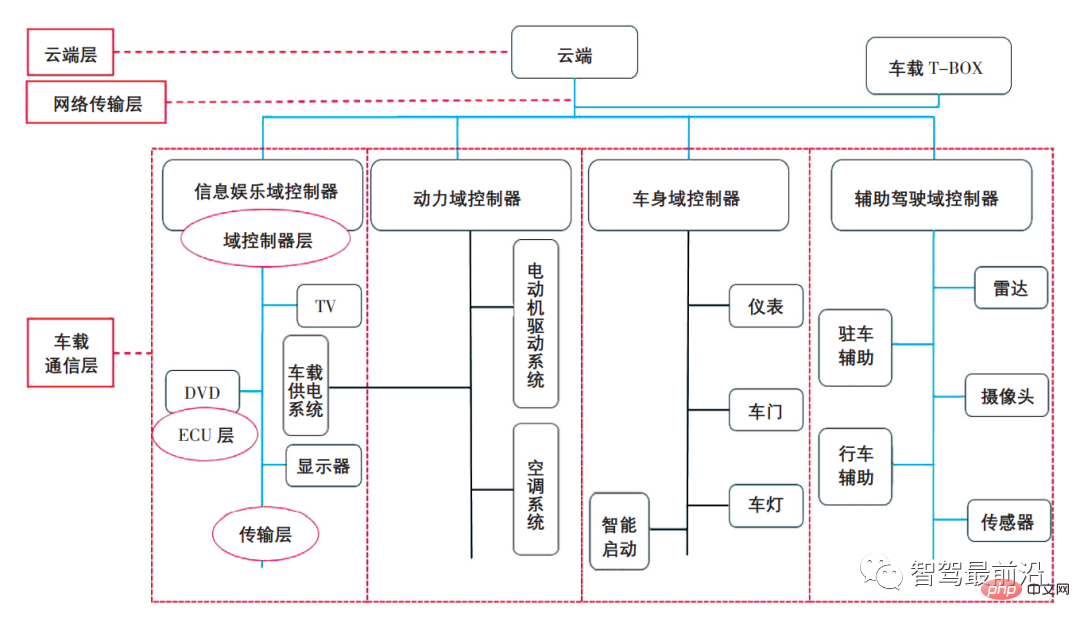

Sur la base de l'analyse actuelle du modèle d'applicabilité de la technologie de sécurité de l'information automobile, combinée à la nouvelle architecture électronique et électrique centralisée du domaine automobile, un modèle de détection d'intrusion hiérarchique multi-domaines monté sur véhicule est construit, ciblant la couche cloud, couche de contrôleur de domaine, couche ECU, la couche de transmission réseau embarquée effectue une détection d'intrusion en couches et prend les mesures de protection proactives correspondantes pour obtenir une protection précise. Le diagramme schématique de la détection d'intrusion hiérarchique multi-domaines est présenté à la figure 4.

Figure 4 Schéma de principe de la détection d'intrusion hiérarchique multi-domaines

(1) Couche de contrôleur de domaine

Dans la nouvelle solution d'architecture, le contrôleur de domaine est la plateforme d'intégration informatique pour l'ensemble du domaine, c'est également une passerelle d'échange d'informations entre domaines et entre domaines et cloud. En tant que limite de sécurité pour l'interaction des informations réseau à l'intérieur et à l'extérieur de la voiture, le contrôleur de domaine est au centre de la protection de la sécurité du réseau automobile. Par conséquent, un pare-feu de sécurité doit être établi au niveau de la limite de sécurité pour effectuer la détection de sécurité, les restrictions d'accès, la journalisation et d'autres détections de sécurité sur les informations de données afin d'assurer la protection de la sécurité.

Le message de communication de la voiture comprend une pièce d'identité, des informations sur les données, un chiffre de contrôle et d'autres pièces. L'ID détermine la priorité de transmission et l'adresse de destination du message, les informations de données déterminent les instructions de fonctionnement et le bit de contrôle garantit que les informations de données transmises sont complètes.

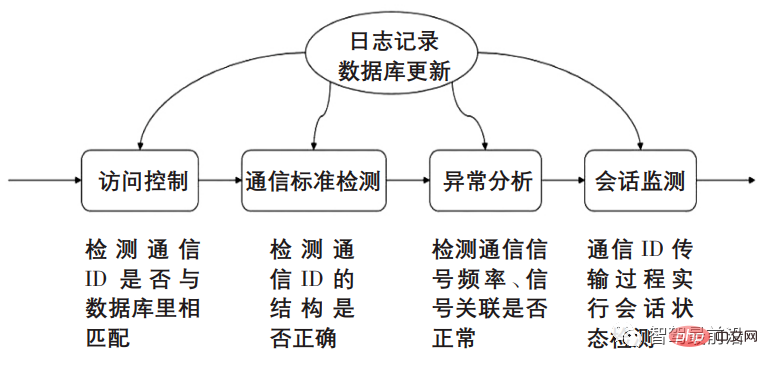

La fonction principale du pare-feu de sécurité est de mettre en œuvre la fonction de contrôle d'accès. Le schéma cadre du pare-feu de sécurité automobile est illustré à la figure 5.

Figure 5 Cadre de pare-feu de sécurité

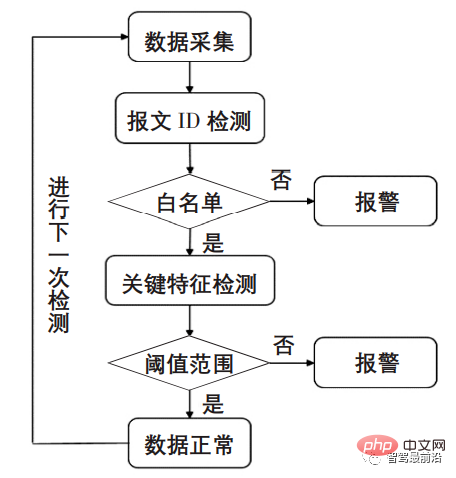

La mise en œuvre de la fonction de contrôle d'accès du pare-feu repose principalement sur l'établissement d'une base de données de liste blanche des messages de communication automobile. Une fois qu'une demande de message est détectée, l'ID du message est. par rapport à la base de données de liste blanche. La base de données de liste est comparée, et si la correspondance réussit, elle est transmise, et si elle échoue, elle est rejetée.

Il existe de nombreuses technologies de détection d'anomalies pour les pare-feu. Les technologies de détection courantes incluent les méthodes de détection d'anomalies d'intrusion, basées sur les réseaux de neurones, le clustering, les algorithmes génétiques, l'entropie de l'information, les règles d'association, etc. Le procédé de détection d'anomalies d'intrusion construit principalement un modèle de sécurité de réseau de communication de véhicule en analysant les données de communication d'un grand nombre de voitures à conduite normale, et utilise le modèle pour surveiller le comportement des utilisateurs et des systèmes, analyser s'il existe des activités de données illégales anormales, et alerter les utilisateurs et les enregistrer. Les messages de la voiture sont divisés en messages périodiques et messages déclenchés par des événements. La technologie de détection d'anomalies d'intrusion peut créer des modèles en fonction de différentes situations.

Les messages périodiques créent un modèle de détection d'intrusion en définissant le seuil du cycle de message et en comparant le cycle de message avec le seuil de jugement ; les messages déclenchés par un événement n'ont pas de cycle d'envoi fixe, mais les instructions de fonctionnement de la plupart des messages sont liées. Par exemple, il existe une corrélation négative entre le signal de vitesse de la voiture et le signal de freinage, et il existe une corrélation positive entre le signal de la pédale d'accélérateur et le signal du véhicule. Par conséquent, une grande quantité d'analyse de données est utilisée pour construire un modèle de détection d'intrusion à corrélation positive/négative des paquets de communication. Une fois qu'il y a un écart important dans la corrélation des paquets, cela sera déterminé comme une intrusion et une alarme sera émise.

Étant donné que la puissance de calcul des puces embarquées dans les automobiles n'est pas suffisante pour maximiser à la fois la sécurité et les performances en temps réel, la méthode de détection d'intrusion actuellement utilisée doit détecter efficacement les intrusions en garantissant des performances en temps réel. Actuellement, la surveillance du flux de messages à bord des véhicules est la méthode la plus efficace. Le processus de détection des intrusions de contrôle d'accès, de détection des normes de communication et d'analyse des anomalies dans le pare-feu de sécurité est présenté en 6.

Figure 6 Processus de détection d'intrusion

(2) Couche réseau embarquée

La sécurité de la transmission réseau au sein de chaque domaine est la deuxième ligne de défense du mécanisme de protection de sécurité. En fonction des exigences de communication requises par le domaine fonctionnel, le réseau de transmission du véhicule utilisé est également différent. Actuellement, à l'exception des systèmes d'infodivertissement, la plupart des systèmes utilisent la communication par bus CAN. Les caractéristiques de diffusion et les méthodes d'arbitrage non destructives du bus CAN conduisent à une faible protection de sécurité, un protocole de sécurité de communication doit donc être développé.

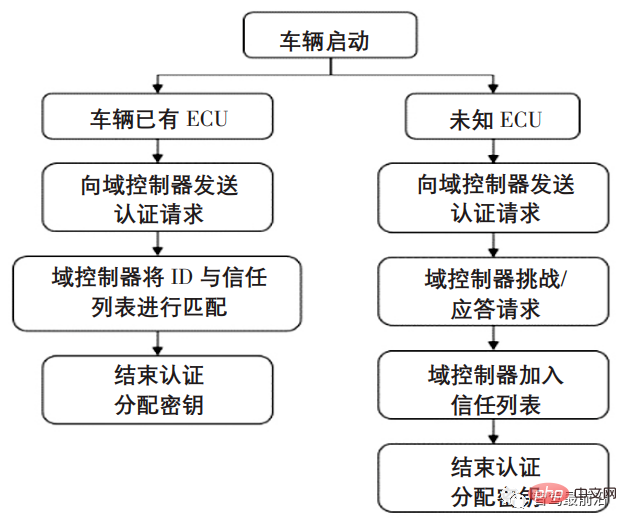

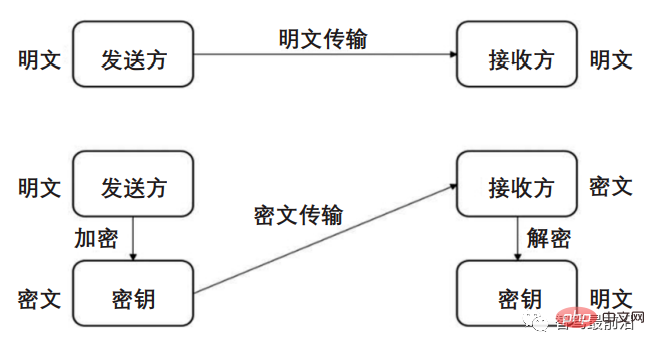

La conception du protocole de sécurité des communications se compose principalement de deux parties : la vérification du nœud ECU et le cryptage des informations de données transmises. Avant que la voiture ne conduise, le contrôleur de domaine attribue de manière aléatoire l'identité de chaque ECU. L'ECU envoie une demande d'authentification au contrôleur de domaine pour l'authentification de l'identité afin de garantir la légitimité du nœud et de terminer la vérification du nœud ECU. Pendant que la voiture roule, les informations de communication sur le réseau du véhicule doivent être cryptées pour empêcher les attaquants d'écouter et de se déguiser. Combiné aux exigences élevées en temps réel des automobiles, le cryptage des données utilise l'algorithme de cryptage symétrique AES. Le processus d'authentification de l'identité de l'ECU est illustré à la figure 7 et le format de message crypté de communication CAN est illustré à la figure 8.

Figure 7 Processus d'authentification de l'identité de l'ECU

Figure 8 Format de message de cryptage de communication CAN

Le cryptage symétrique a un petit volume de calcul et une vitesse rapide, et convient pour l'automobile communication de mégadonnées. Dans l'algorithme de chiffrement symétrique, la partie qui chiffre et celle qui décrypte doivent connaître la clé de chiffrement à l'avance, et les parties émettrice et réceptrice utilisent la clé pour chiffrer et déchiffrer les données. Sur la base des exigences de sécurité et de temps réel des données de la voiture, une table de cryptage indépendante peut être établie comme clé pour crypter les données sur la base de l'ID ECU vérifié avec succès et des données d'envoi et de réception de l'ECU, et sur la base du temps réel. Exigences de la voiture. Vérifiez et ajustez la difficulté de cryptage de la table de cryptage en conséquence pour maximiser la sécurité des données.

(3) Couche ECU

La protection de sécurité au niveau de l'ECU est principalement une protection du micrologiciel, qui empêche le flashage du micrologiciel, l'accès externe, les modifications malveillantes, etc. Compte tenu de la question des coûts, différents niveaux de mesures de protection de sécurité doivent être attribués aux calculateurs dotés de différentes fonctions. Un module de sécurité matériel est un dispositif matériel informatique utilisé pour protéger et gérer les clés utilisées dans les systèmes d'authentification forte et fournir les opérations cryptographiques associées. L'ECU du domaine de carrosserie utilise des modules de sécurité matériels légers. L'ECU du domaine d'alimentation, l'ECU du domaine d'infodivertissement et les domaines de conduite auxiliaires utilisent tous des modules de sécurité matériels de poids moyen. Le contrôleur de domaine de carrosserie, le contrôleur de domaine d'alimentation, le contrôleur de domaine d'infodivertissement et le domaine de conduite auxiliaire. utilisez des modules de sécurité matériels de poids moyen. Les contrôleurs de domaine pilotes utilisent tous des modules de sécurité matériels lourds.

5 Conclusion

Partant du développement des voitures intelligentes en réseau, cet article se concentre sur les risques de sécurité des informations des voitures intelligentes en réseau, analyse la protection de la sécurité des informations sur les réseaux de véhicules et établit un domaine automobile centralisé basé Concernant l'architecture électronique et électrique, une architecture de schéma préliminaire réalisable pour un modèle complet de protection de la sécurité de l'information, depuis la protection jusqu'à la détection des intrusions, et du cryptage des données jusqu'au cryptage matériel, est proposée. À l'avenir, le schéma doit encore être démontré davantage à travers des exemples.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Tendances technologiques à surveiller en 2023

- Comment l'intelligence artificielle apporte un nouveau travail quotidien aux équipes des centres de données

- L'intelligence artificielle ou l'automatisation peuvent-elles résoudre le problème de la faible efficacité énergétique des bâtiments ?

- Co-fondateur d'OpenAI interviewé par Huang Renxun : les capacités de raisonnement de GPT-4 n'ont pas encore atteint les attentes

- Bing de Microsoft surpasse Google en termes de trafic de recherche grâce à la technologie OpenAI