Maison >interface Web >js tutoriel >Qu'est-ce qu'une attaque DDos ? Comment le service Node SSR prévient-il et gère-t-il les attaques ?

Qu'est-ce qu'une attaque DDos ? Comment le service Node SSR prévient-il et gère-t-il les attaques ?

- 青灯夜游avant

- 2022-10-17 20:12:541540parcourir

Qu'est-ce qu'une attaque DDos ? node Comment le service SSR prévient-il et traite-t-il les attaques DDos ? L'article suivant vous amènera à comprendre les attaques DDos et à présenter la méthode de service Node SSR pour prévenir et gérer les attaques DDos. J'espère que cela sera utile à tout le monde !

La prévention et la gestion des attaques DDos sont un élément important de la construction de la stabilité. Si elles ne sont pas prévenues à l'avance, une fois attaquées, le service tombera dans un état indisponible, ce qui peut nuire gravement à l'entreprise. Perte

Cet article sera orienté vers la perspective du service node ssr Les étudiants en développement front-end devraient accorder plus d'attention à cet aspect. [Recommandations de didacticiel associées : Tutoriel vidéo Nodejs]

Qu'est-ce qu'une attaque DDos ?

Pour donner un exemple courant, notre site Web peut être comparé à une banque. Dans des circonstances normales, la banque peut gérer les affaires de jusqu'à 100 personnes en même temps. Normalement, vous pouvez simplement entrer dans la banque et prendre un crédit. numéro, et vous serez servi

Du coup une organisation malhonnête a voulu percevoir des frais de protection, mais la banque a refusé de le donner, alors la malhonnête a envoyé 3 000 voire 30 000 personnes pour récupérer le numéro en même temps. Après avoir transmis le numéro, continuez à prendre le numéro. Le résultat est que le serveur ne peut pas le gérer et qu'un grand nombre de clients normaux attendent. Il s'agit d'une attaque DDOS qui lance un grand nombre de requêtes en peu de temps, épuise les ressources du serveur et est incapable de le faire. répondre à un accès normal, provoquant la mise hors ligne du site Web.

DDOS n'est pas une attaque, mais un terme général désignant une large classe d'attaques. Il en existe des dizaines de types et de nouvelles méthodes d’attaque sont constamment inventées. Chaque aspect du fonctionnement d’un site Web peut être la cible d’attaques. Tant qu'un lien est rompu et que l'ensemble du processus ne peut pas s'exécuter, l'objectif de paralyser le service sera atteint.

Parmi elles, l’une des attaques les plus courantes est l’attaque cc. Les attaques CC ciblent les pages Web. Les attaques CC elles-mêmes sont des requêtes normales pour les pages dynamiques du site Web qui interagiront également avec la base de données. Lorsque cette « requête normale » atteint un certain niveau, le serveur ne sera pas en mesure de répondre. , s'effondrant ainsi.

baike.baidu.com/item/cc%E6%…Le contenu suivant de cet article est destiné aux attaques cc.

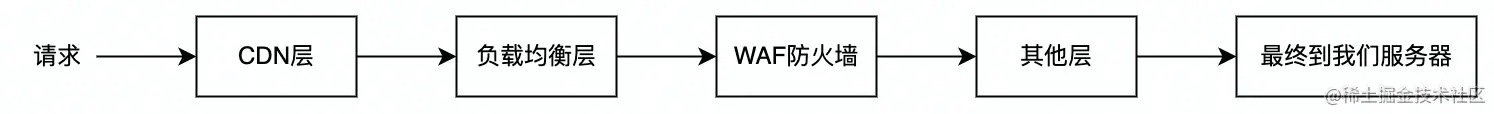

Comment prévenir ?Comprenez d'abord le chemin entre une demande arrivant à nos services

Une fois le trafic malveillant intercepté dans la couche externe, le cluster d'entreprises n'a pas besoin d'opérations et de maintenance fréquentes (expansion et contraction de capacité, limitation de courant, etc.), ce qui réduit les coûts d'exploitation et de maintenance

- Le cluster d'entreprises n'a pas besoin de préparer trop de ressources supplémentaires pour attaquer le trafic , des économies de coûts

- Il présente de nombreux avantages Bonne polyvalence, facile à transplanter vers d'autres services, apportant des avantages en matière de stabilité

- Connectez-vous à la couche CDN

- nginx limite actuelle

- Connectez le pare-feu WAF

- Autres couches de protection

- Amélioration des capacités de traitement du site d'origine.

- Pour les services SSR, il y a 2 suggestions

- Laissez le service SSR gérer uniquement le retour du HTML racine, et toutes les autres ressources doivent être placées sur CDN

- Lorsqu'une attaque survient, rétrogradez temporairement SSR en CSR

-

La couche CDN sera la couche la plus externe, ce qui est pratique pour les situations d'urgence. Vous pouvez activer la mise en cache CDN ou activer les éléments payants CDN pour protéger la sécurité des autres services internes. Par exemple :

- Par exemple, si un trafic instantané de plusieurs millions, dizaines de millions ou plus arrive, il est possible que la couche d'équilibrage de charge soit en panne, ce qui affectera l'activité de l'ensemble de l'entreprise, pas seulement celles attaquées. . Les capacités de protection de ce service

- CDN incluent : le cache CDN, la détection de robots, la base de données de réputation IP, la création d'un ensemble de règles de protection personnalisées (combinant les caractéristiques d'attaque historiques et les formulaires commerciaux), etc. (activées par le niveau payant)

- D'un autre côté (opinion personnelle), les fournisseurs de CDN possèdent d'innombrables serveurs dans le monde. Les grands fournisseurs de CDN peuvent attaquer presque toutes les attaques, et ils factureront également en fonction du niveau de protection (frais de protection). Personnellement, je pense que certaines attaques sont probablement causées par des vendeurs de CDN de connivence avec des sociétés illégales. Cela équivaut à des voleurs facturant des frais de protection. S'ils ne paient pas les frais de protection, ils détruiront le magasin (attaquent) pour vous faire connaître la douleur. , puis achetez des services de protection CDN. Et cela peut activer plus de dizaines de millions de QPS À l'exception des fabricants de CDN (qui disposent de nombreux serveurs), cela devrait être difficile pour les gens ordinaires

.

2. Limitation actuelle de Nginx

3. Accès au pare-feu WAF

Parlons de ces deux ensemble Il est également orienté vers le niveau d'exploitation et de maintenance, avec des méthodes d'accès spécifiques. et des configurations spécifiques. Cela varie d’une entreprise à l’autre. Je n'entrerai pas plus dans les détails

Qu'est-ce que la limite actuelle de nginx ?

- Vous pouvez effectuer une recherche par vous-même

Qu'est-ce qu'un pare-feu WAF ?

- Vous pouvez lire cet articlewww.huaweicloud.com/zhishi/waf0…

Pour résumer, la couche WAF prédéfinira une riche bibliothèque de réputation pour détecter les menaces telles que les scanners malveillants, les adresses IP et les chevaux de réseau. Détection et interception

Protection complète contre les attaques : prend en charge l'injection SQL, les scripts intersites XSS, l'inclusion de fichiers, la traversée de répertoires, l'accès aux fichiers sensibles, l'injection de code de commande, le téléchargement de chevaux de Troie Web, les attaques de vulnérabilité tierces et autres détections de menaces et interception.

Reconnaissance homme-machine

Limite de vitesse d'interface, WAF peut définir une politique de limite de vitesse flexible basée sur l'IP ou le cookie

-

Basé sur une riche combinaison de champs et de conditions logiques, un contrôle précis

- Supports conditions de champs riches : combinaison conditionnelle basée sur des paramètres HTTP communs et des champs tels que IP, URL, Referer, User-Agent, Params, etc.

- Prend en charge une variété de logique conditionnelle : prend en charge les conditions logiques telles que l'inclusion, la non-inclusion, l'égalité, la différence, le préfixe égal, le préfixe non égal, etc., et définit des stratégies de blocage ou de libération.

4. Autres couches de protection

Différentes entreprises peuvent avoir d'autres couches de protection correspondant à différentes entreprises et à leurs propres caractéristiques, telles que la protection contre les surcharges pour des instances uniques (pour déterminer si l'état actuel du service est Surcharge, puis rejeter dynamiquement certaines demandes de faible priorité en fonction de la priorité du trafic pour assurer autant que possible le fonctionnement normal du service)

Il existe de nombreux types de couches de protection ici, si vous êtes intéressé, vous pouvez en savoir plus

5 . Améliorer la capacité de traitement du site d'origine

Forger le fer nécessite son propre travail acharné

C'est facile à comprendre. L'amélioration de la capacité de traitement du service gérera naturellement plus de trafic

Pour les services SSR, il y en a. les suggestions suivantes

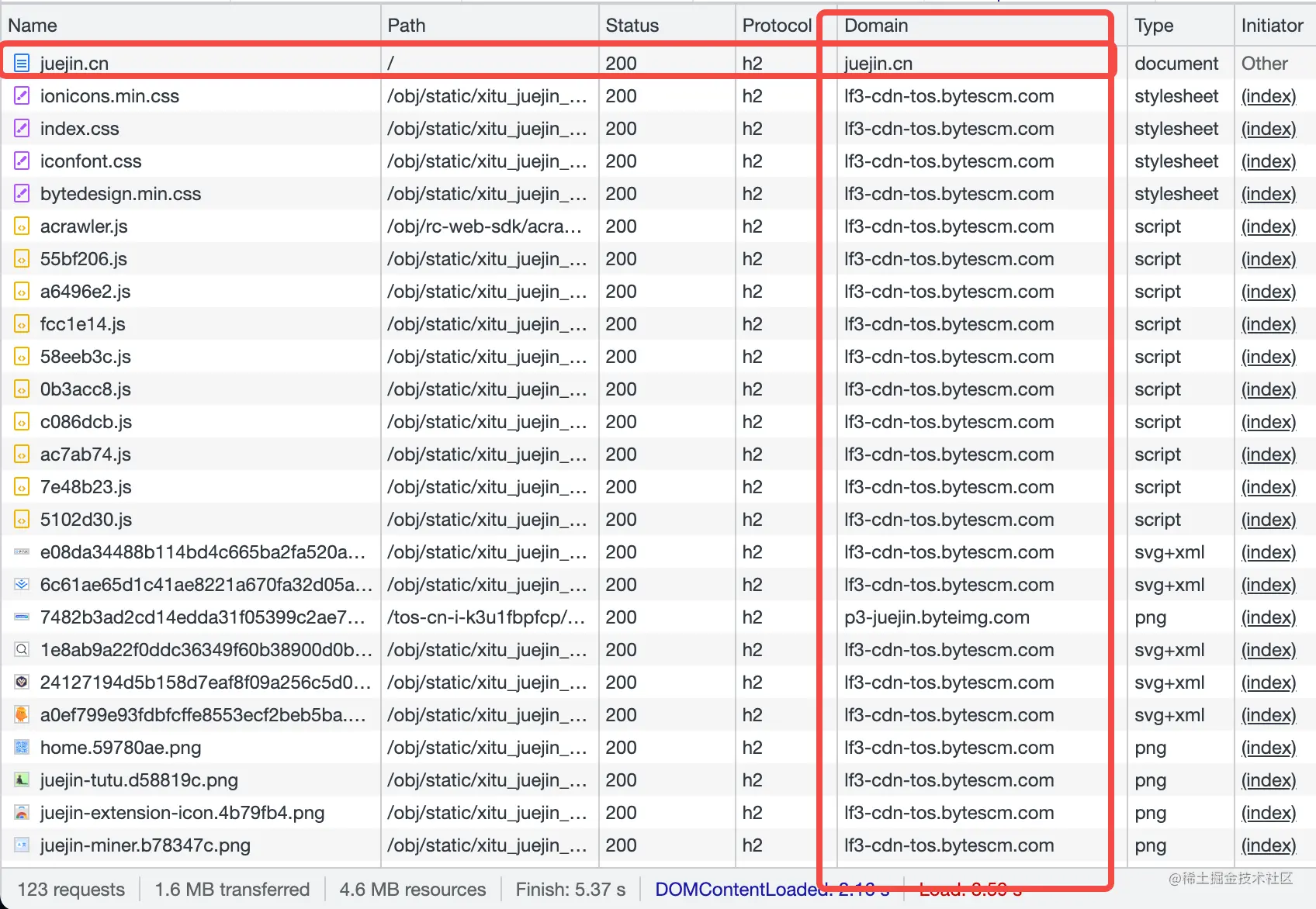

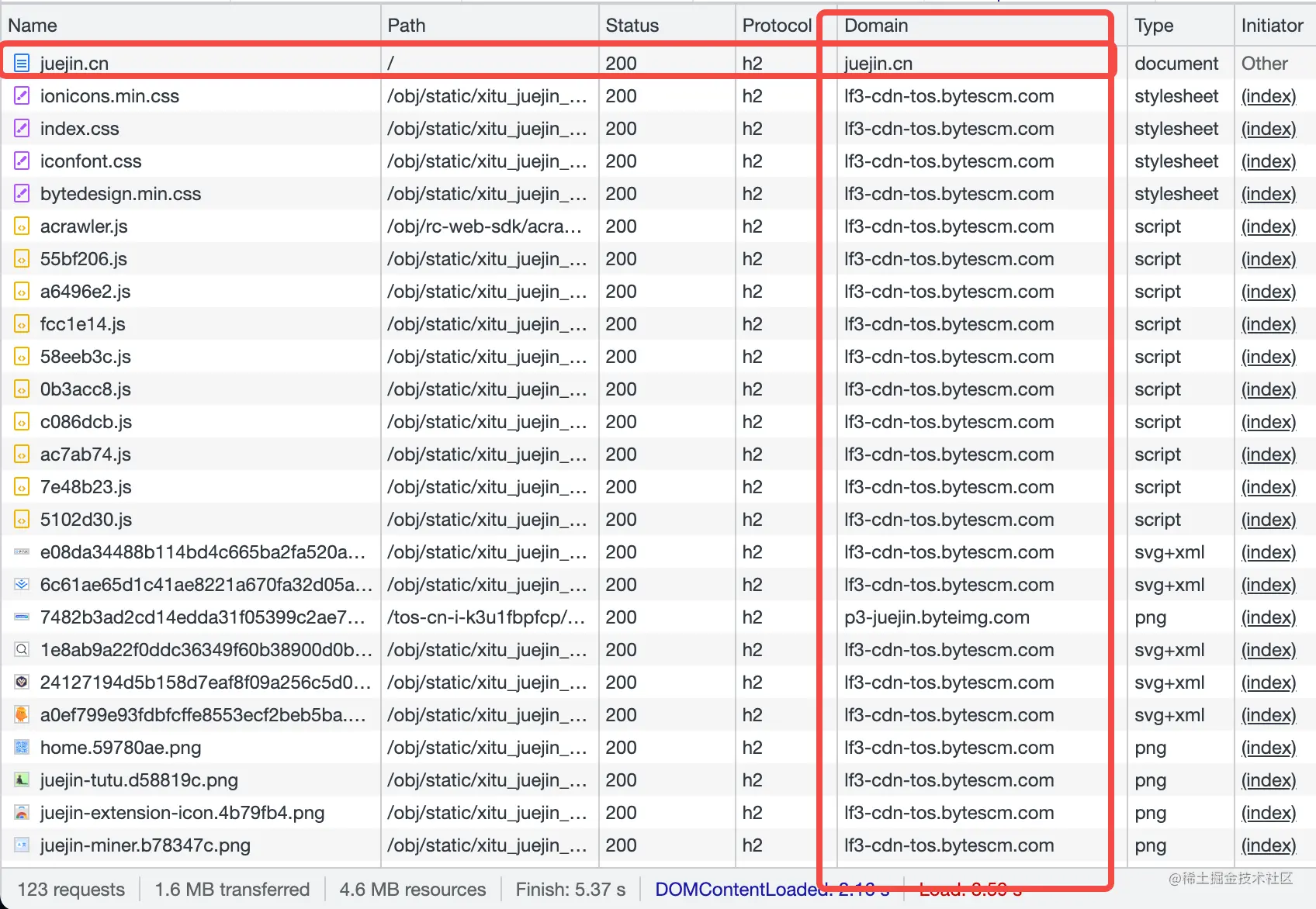

Suggestion 1 : Laissez le service ssr gérer uniquement le retour du HTML racine, et toutes les autres ressources doivent être placées sur le CDN

Pour le service ssr, voici une suggestion très importante

Laisser le service ssr gérer uniquement le retour Pour renvoyer le HTML racine, toutes les autres ressources doivent être placées sur le CDN

C'est facile à comprendre si on utilise directement juejin comme exemple, on peut le voir sur l'image. en dessous, juejin lui-même est également un service SSR, et le site d'origine ne le gère que Root HTML et toutes les autres ressources (js, css, images, polices, etc.) sont placées sur le CDN. Le but de ceci est aussi d'améliorer la capacité de traitement du site d'origine, ce qui met beaucoup de pression sur le CDN

Suggestion 2 : Lorsqu'une attaque survient, rétrograder temporairement SSR en CSR

Le rendu SSR est relativement gourmand en CPU (il nécessite une compilation et une analyse pour générer du HTML), donc la capacité QPS du service SSR n'est pas élevée. Il est facile d'être vaincu face à des attaques

Solution : rétrograder temporairement SSR en CSR

Comment rétrograder SSR ?

-

Reclassez vers CSR (rendu côté client), de sorte qu'il n'est pas nécessaire de générer du HTML complexe côté serveur, et qu'il suffit de renvoyer du HTML simple.

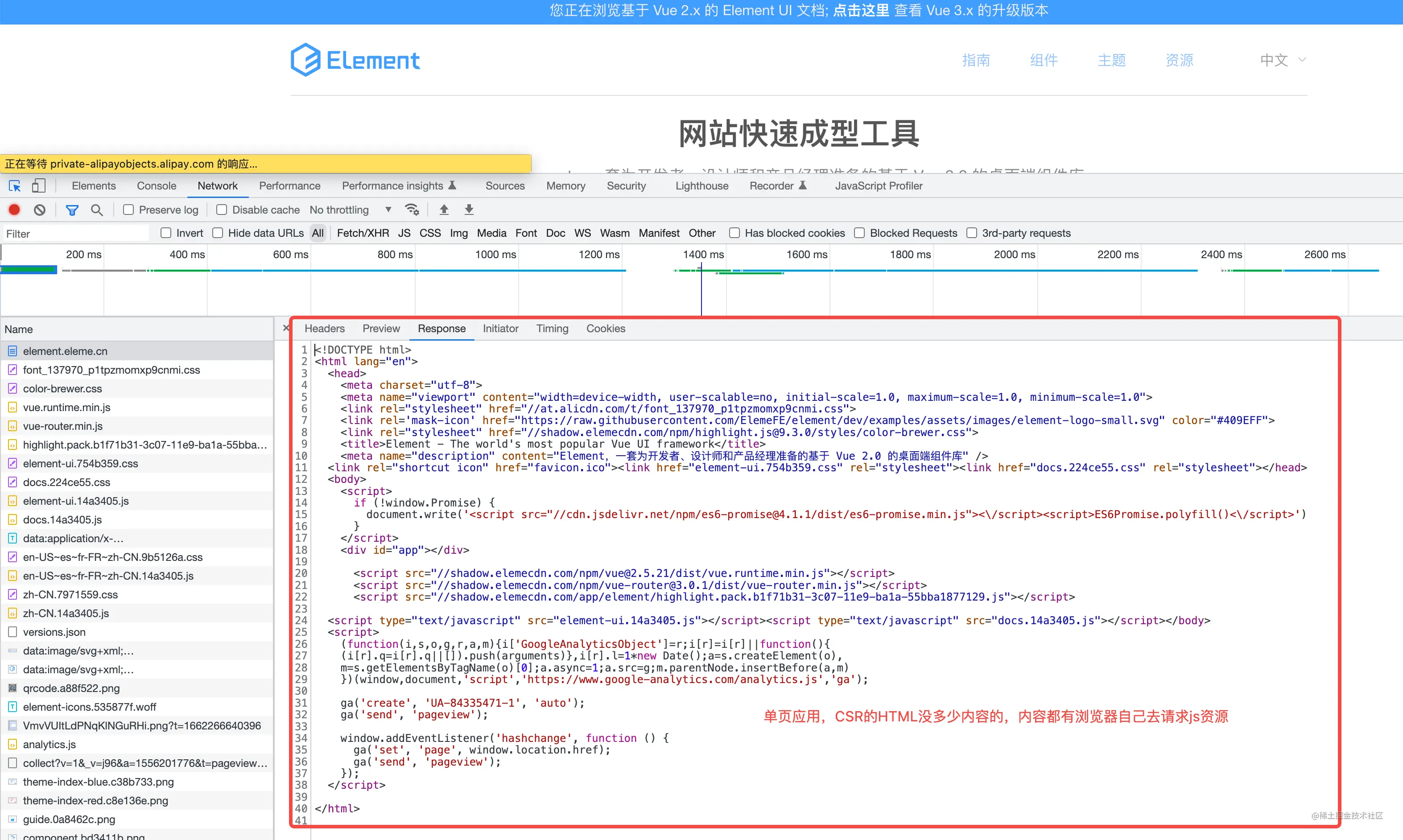

CSR est une application à page unique. L'exemple le plus simple est la bibliothèque de composants d'interface utilisateur. Comme vous pouvez le voir dans l'image ci-dessous, ce HTML est très simple et statique. Le renvoi de ce HTML statique ne consomme pas beaucoup de ressources du serveur

.

- Vous pouvez également mettre en cache le fichier HTML racine en mémoire, ce qui peut augmenter la puissance de traitement du

serveur des dizaines, voire des centaines de fois

6. Autre

par exemple, il peut y avoir des capacités d'expansion et de contraction élastiques. Cela ne peut résister qu'à de petites attaques de circulationComment faire face à une urgence après avoir été attaqué ?

Ils ont tous été attaqués, et le service a commencé à être très lent, voire directement bloqué. A ce moment, il est trop tard pour optimiser la couche de code, et ne peut faire que quelques configurations au niveau de l'exploitation et de la maintenance. Je liste principalement les 3 suivants ici Cliquez, bienvenue pour ajouter- Expansion

- Mise à niveau de la stratégie de protection

- Activer la mise en cache CDN

1. petit attaques routières2. Améliorer la stratégie de protection

Cela implique un peu des secrets d'affaires... Je n'ose pas l'écrire. Les amis intéressés peuvent le rechercher eux-mêmes, ou se renseigner sur le fonctionnement et la maintenance de l'entreprise

. Quoi qu'il en soit, il y a une chose, je suppose. Généralement, après avoir payé de l'argent au CDN, il se peut qu'il n'y ait pas d'attaques plus tard. Même s'il y en a, il ne peut s'agir que d'attaques à faible trafic et faciles à protéger

3. Activez le cache CDN

ssr. . Si vous le visitez normalement, si le cache CDN n'est pas activé, vous pouvez activer temporairement le cache CDN lorsque vous êtes attaqué.

Résumé

Plus tôt vous prenez des mesures préventives, mieux ce sera. Ne commencez pas à les prendre seulement après avoir été attaqué, car vous avez peut-être déjà causé beaucoup de pertes

Faites seulement ce que vous devriez. faites dans le passé et prenez en charge ce qui doit être fait. Acceptez-le. Ce n'est que lorsque vous êtes réellement attaqué que vous pouvez avoir de la place pour faire fonctionner la configuration. Sinon, vous ne pouvez que prier Dieu pour que l'attaque s'arrête rapidement... Ou vous ne pouvez que le faire. acceptez passivement le chantage

La sécurité n'est pas une question anodine. Que le monde soit en paix

Pour plus de connaissances sur les nœuds, veuillez visiter : tutoriel nodejs !

Plus tôt vous prenez des mesures préventives, mieux ce sera. Ne commencez pas à les prendre seulement après avoir été attaqué, car vous avez peut-être déjà causé beaucoup de pertes

Faites seulement ce que vous devriez. faites dans le passé et prenez en charge ce qui doit être fait. Acceptez-le. Ce n'est que lorsque vous êtes réellement attaqué que vous pouvez avoir de la place pour faire fonctionner la configuration. Sinon, vous ne pouvez que prier Dieu pour que l'attaque s'arrête rapidement... Ou vous ne pouvez que le faire. acceptez passivement le chantage

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Que dois-je faire si le processeur du service de nœud est trop élevé ? Parlons d'idées de dépannage

- L'événement de module intégré de Node.js, comment l'utiliser pour implémenter le modèle de publication et d'abonnement

- Parlons de la façon d'utiliser le module zlib intégré de Node pour la compression gzip

- Un article analysant le middleware nodejs par la pratique

- Une brève analyse de la façon dont Nodejs lit et écrit des fichiers volumineux