Maison >Problème commun >Que signifie edr dans la sécurité des réseaux ?

Que signifie edr dans la sécurité des réseaux ?

- 青灯夜游original

- 2022-08-29 14:25:0624904parcourir

Dans le domaine de la sécurité des réseaux, EDR fait référence à « Endpoint Detection and Response ». Il s'agit d'une solution proactive de sécurité des points de terminaison qui comprend une surveillance en temps réel et l'utilisation de mécanismes de réponse automatique aux menaces pour collecter des données de sécurité des points de terminaison en enregistrant les événements du terminal et du réseau ; ces informations sont stockées localement sur les points finaux ou de manière centralisée dans une base de données. EDR collectera des indicateurs d'attaque connus, des bases de données d'analyse comportementale pour rechercher en permanence des données et une technologie d'apprentissage automatique pour surveiller toutes les menaces de sécurité possibles et répondre rapidement à ces menaces de sécurité.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Endpoint Detection & Response (EDR) est une solution proactive de sécurité des points de terminaison qui enregistre les événements du terminal et du réseau et stocke ces informations localement sur le point de terminaison ou les centralise dans une base de données. EDR collectera des indicateurs d'attaque connus, une base de données d'analyse comportementale pour rechercher en permanence les données et une technologie d'apprentissage automatique pour surveiller toutes les menaces de sécurité possibles et répondre rapidement à ces menaces de sécurité. Cela permet également d’enquêter rapidement sur la portée de l’attaque et de fournir des capacités de réponse.

Capacités

Prédiction : évaluation des risques (évaluation des risques) ; anticiper les menaces (prédire la posture de sécurité de base) ;

Protection : durcir les systèmes (renforcer le système) ; isoler le système (isoler le système) prévenir les attaques (prévenir les attaques) ;

Détection : détecter les incidents ; confirmer et prioriser les risques. contenir des incidents.

Réponse : mesures correctives ; conception d'un changement de politique ; enquêter sur les incidents.

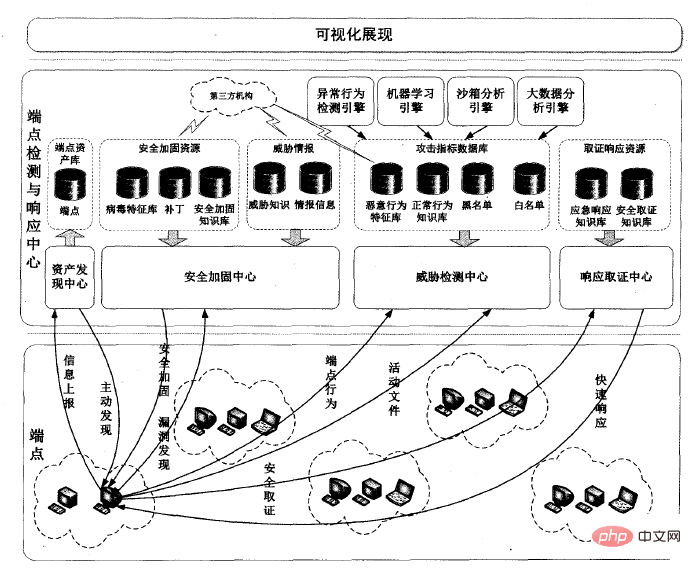

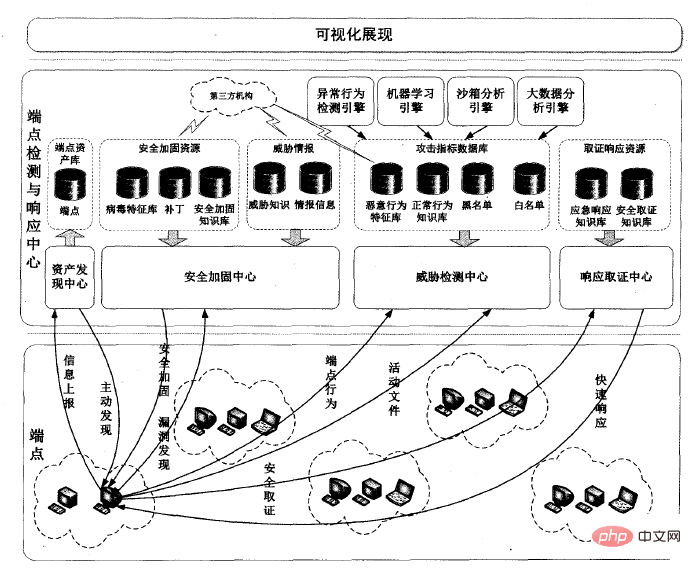

Modèle de sécurité

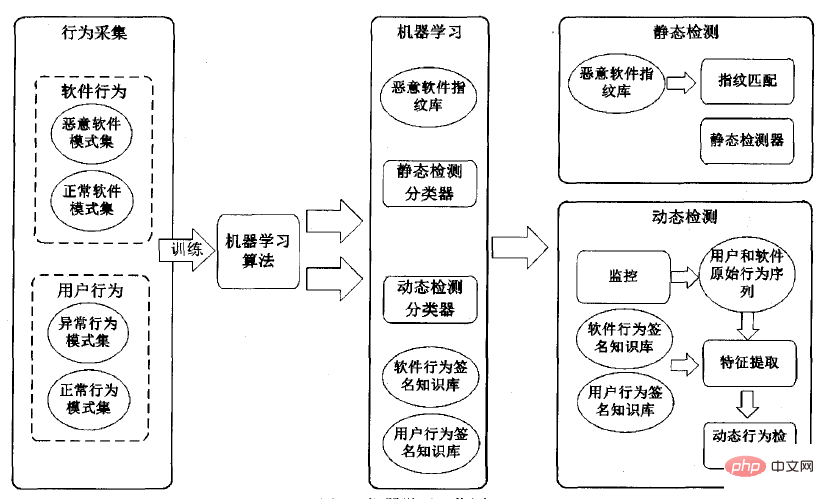

Par rapport à la technologie de défense statique qui utilise des politiques de sécurité prédéfinies pour la protection de la sécurité des points finaux, l'EDR renforce les capacités d'investigation de détection et de réponse aux menaces et peut rapidement détecter, identifier, surveiller et traiter les événements des points finaux, ainsi détecter et bloquer les menaces avant qu'elles ne causent des dommages, aidant ainsi les réseaux protégés à se protéger contre les menaces du jour zéro et diverses menaces émergentes. Le modèle de sécurité est illustré dans la figure :

1. Découverte des actifs

Collecte régulièrement tous les actifs logiciels et matériels du réseau actuel par le biais d'une analyse active, d'une découverte passive, d'une saisie manuelle et d'une inspection manuelle, y compris tous les points de terminaison de l'ensemble du réseau. Les actifs du réseau, les noms et les versions des logiciels utilisés garantissent qu'il n'y a pas d'angle mort en matière de sécurité dans l'ensemble du réseau.

2. Renforcement du système

Il est nécessaire d'effectuer régulièrement une analyse des vulnérabilités, des correctifs, de mettre à jour et d'affiner davantage la politique de sécurité, d'exécuter les logiciels actuellement non autorisés via la liste blanche et d'ouvrir les ports et services du serveur pour autorisation via les restrictions du pare-feu. Il est préférable de vérifier, modifier et nettoyer régulièrement les numéros de compte, les mots de passe et les informations d'autorisation du personnel interne.

3. Détection des menaces

Effectuez une analyse des comportements anormaux grâce à la détection des intrusions de l'hôte local au niveau du point final et prenez les mesures de protection et de détection correspondantes pour diverses menaces de sécurité avant, pendant et après leur apparition.

4. Analyse médico-légale des réponses

Affichez visuellement les menaces de sécurité sur l'ensemble du réseau, isolez, réparez et sauvez automatiquement les menaces, abaissant le seuil de réponse aux incidents et d'analyse médico-légale, afin qu'une intervention d'urgence puisse être effectuée sans recourir à des experts externes et à des analyses médico-légales.

Caractéristiques

Enquêter sur les incidents de sécurité ;

Remettre les points finaux à l'état de pré-infection ; événements ponctuels ;

- travail Principe

- Une fois la technologie EDR installée, EDR utilisera des algorithmes avancés pour analyser le comportement des utilisateurs individuels sur le système et mémoriser et connecter leurs activités.

En détectant le comportement anormal d'un utilisateur particulier ou spécifique dans le système, les données seront filtrées pour éviter les signes de comportement malveillant. Ces signes déclencheront des alarmes et nous déterminerons ensuite si l'attaque est vraie ou fausse. Si une activité malveillante est détectée, l'algorithme tracera le chemin de l'attaque et le reconstruira jusqu'au point d'entrée. (Suivi des corrélations) La technologie combine ensuite tous les points de données en catégories étroites appelées opérations malveillantes (MalOps), ce qui les rend plus faciles à visualiser pour les analystes.

En cas d'attaque réelle, les clients sont informés et reçoivent des mesures de réponse concrètes et des recommandations pour une enquête plus approfondie et des analyses approfondies. S'il s'agit d'une fausse alarme, l'alarme sera désactivée, seul le dossier d'enquête sera ajouté et le client ne sera pas averti

Cadre système

Le cœur de l'EDR est le suivant : D'une part, il utilise les listes noires existantes et les technologies de défense statique des points de terminaison basées sur les signatures de virus pour bloquer les menaces connues. D’un autre côté, diverses menaces de sécurité provenant de l’extérieur ou de l’intérieur peuvent être découvertes de manière proactive grâce aux renseignements sur les menaces dans le cloud, à l’apprentissage automatique, à l’analyse des comportements anormaux, aux indicateurs d’attaque, etc. Dans le même temps, une détection et une réponse complètes sont effectuées sur la base des données d'arrière-plan du point final, du comportement des logiciels malveillants et du cycle de vie global des menaces avancées, et le blocage, l'investigation, la correction et le traçage de la source automatisés sont effectués pour protéger efficacement les points finaux.

EDR comprend : Trois parties : point de terminaison, centre de détection et de réponse du point de terminaison et affichage visuel. , renforcement de la sécurité, les fonctions de base telles que la surveillance du comportement, la surveillance active des fichiers, la réponse rapide et l'investigation de la sécurité sont chargées de signaler les informations de fonctionnement du point final au centre de détection et de réponse du point final, et en même temps d'exécuter les politiques et réponses de sécurité émises, l'investigation médico-légale. consignes, etc

Centre de détection et de réponse des points finaux :

Centre de détection et de réponse des points finaux :

Visualisation :

Affiche une visibilité et une contrôlabilité en temps réel pour diverses menaces de sécurité des points finaux, réduit la complexité de la découverte et de la gestion des menaces de sécurité et aide les utilisateurs à répondre aux menaces de sécurité plus rapidement et plus intelligemment.Détecter les types de menaces

Malware (crimeware, ransomware, etc.)

Attaques sans fichier- Abus d'applications légitimes

- Su activité et comportement des utilisateurs suspects

- Types de fonctionnalités et types de collections

EDR est unique car ses algorithmes non seulement détectent et combattent les menaces, mais simplifient également la gestion des données d'alerte et d'attaque. L'utilisation de l'analyse comportementale pour analyser l'activité des utilisateurs en temps réel permet une détection immédiate des menaces potentielles sans perturber les points finaux. Il améliore l'analyse médico-légale en fusionnant les données d'attaque en événements qui peuvent être analysés, en travaillant avec un antivirus et d'autres outils pour vous offrir un réseau sécurisé.

La détection et la réponse du point de terminaison s'effectuent via des capteurs installés sur le point de terminaison sans nécessiter de redémarrage. Toutes ces données sont rassemblées pour former une image complète de l’activité des points finaux, quel que soit l’endroit où se trouve l’appareil.- Technologie principale

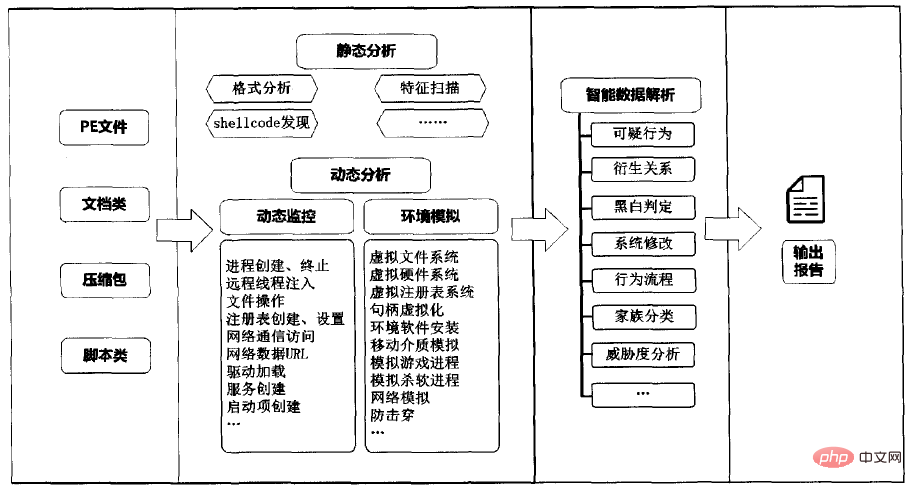

Technologie sandbox intelligenteLa technologie clé pour l'analyse dynamique du comportement du code suspect, en simulant diverses ressources virtuelles, créant un environnement d'exploitation de programme strictement contrôlé et hautement isolé, exécutant et extrayant informations comportementales lors de l’exécution de code suspect pour identifier rapidement les codes malveillants inconnus.

La technologie d'apprentissage automatique

est une connaissance interdisciplinaire multidisciplinaire et le cœur du domaine de l'intelligence artificielle. Elle est spécialisée dans l'étude de la manière dont les ordinateurs peuvent simuler le comportement d'apprentissage humain et réorganiser le système de connaissances existant en acquérant de nouvelles compétences. et des connaissances, et améliorer constamment ses propres performances. Dans le traitement d'exploration de données à grande échelle, des modèles peuvent être obtenus grâce à une analyse automatique, puis ces modèles peuvent être utilisés pour prédire des données inconnues.

Technologie médico-légale numérique

La criminalistique numérique fait référence à la confirmation, à la protection, à l'extraction et à l'archivage de preuves numériques suffisamment fiables et convaincantes et existant dans les appareils numériques tels que les ordinateurs, les réseaux et les appareils électroniques. Dans l'EDR, l'investigation numérique doit surmonter des technologies clés telles que l'investigation de l'environnement de cloud computing, l'investigation des terminaux intelligents et l'investigation des mégadonnées, localiser et collecter automatiquement les preuves électroniques d'intrusion dans les points finaux, abaisser le seuil technique de l'analyse médico-légale et améliorer l'efficacité de l'investigation et de la précision des résultats d’analyse. Il fournit un support technique pour enquêter sur les incidents de sécurité des terminaux et lutter contre la cybercriminalité.

Avantages et inconvénients de l'EDR

Avantages

EDR a l'avantage inhérent d'identifier avec précision les attaques. Les points finaux sont le principal champ de bataille des confrontations offensives et défensives. La mise en œuvre d'une défense sur les points finaux via EDR peut collecter de manière plus complète des données de sécurité, identifier avec précision les menaces de sécurité, déterminer avec précision si les attaques de sécurité ont réussi et restaurer avec précision le processus d'apparition des incidents de sécurité.EDR couvre complètement le cycle de vie complet de la défense de sécurité des points finaux. Pour divers événements de menace de sécurité, EDR peut effectuer des actions de détection et de réponse de sécurité correspondantes avant, pendant et après leur apparition. Avant qu'un incident de sécurité ne se produise, il collecte de manière proactive les données de sécurité des clients en temps réel et effectue un renforcement de sécurité ciblé ; lorsqu'un incident de sécurité se produit, il découvre et prévient de manière proactive les menaces de sécurité grâce à divers moteurs de sécurité tels que la détection des comportements anormaux et l'analyse intelligente du bac à sable ; Un incident de sécurité se produit, tracez l'origine via les données du point de terminaison.

EDR est compatible avec diverses architectures réseau. L'EDR peut être largement adapté à diverses architectures de réseau telles que les réseaux informatiques traditionnels, le cloud computing et l'edge computing. Il peut être appliqué à différents types de points de terminaison et n'est pas affecté par le cryptage du réseau et des données.

EDR aide les administrateurs à répondre intelligemment aux menaces de sécurité. EDR peut effectuer automatiquement une série de tâches telles que la découverte, l'isolation, la réparation, la correction, l'investigation, l'analyse et l'investigation des menaces de sécurité, ce qui réduit considérablement la complexité de la découverte et du traitement des menaces de sécurité et peut aider les utilisateurs à répondre davantage aux menaces de sécurité. rapidement et intelligemment.

Inconvénients

La limitation de l'EDR est qu'il ne peut pas remplacer complètement les technologies de défense de sécurité des points finaux existantes. L'EDR entretient une relation complémentaire avec les technologies traditionnelles de défense de la sécurité des points finaux, telles que l'antivirus, le pare-feu hôte, la détection des intrusions sur l'hôte, le renforcement des correctifs, le contrôle des périphériques et la liste blanche des logiciels, et ne constitue pas un substitut.

Prérequis techniques

Si vous souhaitez utiliser ou mieux comprendre l'EDR, vous devez connaître certaines connaissances, afin de pouvoir mieux utiliser et comprendre les principes et les méthodes de l'EDR.

Familier avec l'environnement Linux, python ou shell, Java;

Familier avec les composants big data tels que hadoop, spark, etc.

Familier avec l'exploration et l'analyse de données (comme la classification des niveaux de risque) , technologie de statistiques de données (comme certains calculs de confiance), technologie d'apprentissage automatique (détection de classification, etc.), technologie d'apprentissage en profondeur, technologie d'analyse de Big Data (principalement analyse de corrélation), méthode d'analyse en entonnoir, etc.

Familial avec la base de données mysql ou nosql, la base de données de stockage centralisée, la base de données de stockage distribuée.

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Quelles sont les caractéristiques de la sécurité de l'information

- Questions fréquemment posées lors des entretiens sur Linux : recherchez des fichiers volumineux et effacez-les en toute sécurité

- Quels protocoles de sécurité existent par défaut dans les navigateurs informatiques

- Qu'est-ce que la sécurité du contenu des ressources numériques ?

- Qu'est-ce que le mode sans échec avec invite de commande

- Qu'est-ce qui ne fournit pas de protection de sécurité dans un environnement réseau de sécurité informatique ?

- Quels sont les principes de base de l'examen de la sécurité des réseaux ?