Maison >Problème commun >Un pare-feu est-il un périphérique matériel ou logiciel ?

Un pare-feu est-il un périphérique matériel ou logiciel ?

- 青灯夜游original

- 2021-05-26 16:53:5335790parcourir

Un pare-feu est à la fois un périphérique matériel et un périphérique logiciel. C'est une combinaison de périphériques logiciels et matériels. Le pare-feu est une technologie qui aide les réseaux informatiques à construire une barrière de protection relativement isolée entre les réseaux internes et externes en combinant de manière organique divers dispositifs logiciels et matériels pour la gestion et le filtrage de la sécurité afin de protéger la sécurité des données et des informations des utilisateurs.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Qu'est-ce qu'un pare-feu ?

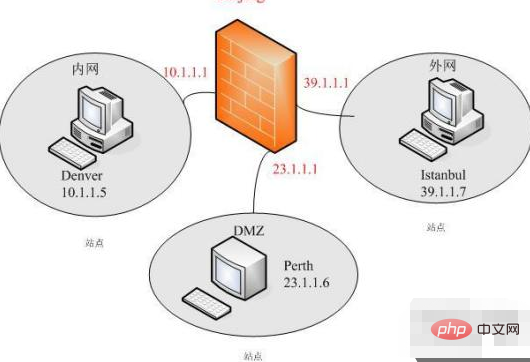

Un pare-feu fait référence à une barrière de protection composée de dispositifs logiciels et matériels entre le réseau interne et le réseau externe, et entre le réseau local et le réseau externe. Tout comme la mise en place d'un mur, il peut établir une passerelle de sécurité entre les réseaux pour protéger le réseau interne des intrusions d'utilisateurs illégaux.

La technologie de pare-feu aide les réseaux informatiques à construire une barrière de protection relativement isolée entre les réseaux internes et externes en combinant organiquement divers dispositifs logiciels et matériels pour la gestion et le filtrage de la sécurité afin de protéger les données des utilisateurs et une technologie pour la sécurité des informations.

La fonction principale de la technologie des pare-feu est de découvrir et de traiter rapidement les risques de sécurité possibles, la transmission de données et d'autres problèmes lorsque le réseau informatique est en cours d'exécution. Les mesures de traitement incluent l'isolement et le traitement. protection, et peut également enregistrer et détecter diverses opérations dans la sécurité du réseau informatique pour assurer la sécurité des opérations du réseau informatique, protéger l'intégrité des données et des informations des utilisateurs et offrir aux utilisateurs une expérience de réseau informatique meilleure et plus sûre.

Les amis qui connaissent Internet doivent être familiers avec les pare-feu qu'il s'agisse du pare-feu fourni avec l'ordinateur, d'un pare-feu logiciel général ou d'un pare-feu matériel, ils le connaissent plus ou moins. À une époque où les virus informatiques sont la norme, comment empêcher les pirates extérieurs d’accéder à vos systèmes et à vos données sensibles ? Le moyen le plus simple consiste à utiliser un pare-feu.

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel ?

Le pare-feu matériel intègre le « pare-feu logiciel » dans le matériel et ajoute le « programme pare-feu » à la puce. Le matériel exécute ces fonctions, réduisant ainsi la charge du processeur sur l'ordinateur ou le serveur. . Le « pare-feu matériel » fourni par le « fabricant de sécurité logicielle » général consiste à personnaliser le matériel du « fabricant de serveur matériel » puis à intégrer le « système Linux » avec son propre système logiciel.

Les pare-feu logiciels sont généralement développés sur la base d'une certaine plate-forme de système d'exploitation, et le logiciel est installé et configuré directement sur l'ordinateur. En raison de la diversité des systèmes d'exploitation parmi les clients, les pare-feu logiciels doivent prendre en charge plusieurs systèmes d'exploitation, tels que « Unix, Linux, SCO-Unix, Windows », etc.

Les pare-feu matériels atteignent l'objectif d'isoler les réseaux internes et externes grâce à une combinaison de matériel et de logiciels ; les pare-feu logiciels atteignent l'objectif d'isoler les réseaux internes et externes grâce à des logiciels purs.

1. Stabilité

La qualité de la stabilité vient principalement de la plateforme d'exploitation du pare-feu, c'est-à-dire le « système d'exploitation ».

Les pare-feu matériels utilisent généralement des systèmes Linux compilés à partir du noyau. La haute fiabilité et la stabilité du système Linux lui-même garantissent la stabilité globale du pare-feu.

Le système Linux ne plantera jamais. Sa stabilité est due au fait qu'il n'a pas un noyau énorme et plein de failles comme les autres systèmes d'exploitation. La stabilité du système dépend principalement de la structure de la conception du système. La structure du matériel informatique n'a pas été modifiée de manière significative depuis sa conception en 1981. Cependant, la rétrocompatibilité continue a contraint les logiciels d'application dotés de styles de programmation extrêmement médiocres à être transplantés à contrecœur vers la dernière version de Windows. Le « mode » de développement logiciel entrave grandement le développement de la stabilité du système.

Le modèle de développement open source remarquable de Linux garantit que toutes les vulnérabilités du système peuvent être découvertes et corrigées en temps opportun. Le système Linux a adopté de nombreuses mesures techniques de sécurité, notamment le « contrôle des autorisations de lecture et d'écriture », les « sous-systèmes protégés », le « suivi d'audit », l'« autorisation de base », etc., qui offrent aux utilisateurs des environnements réseau multi-utilisateurs la sécurité nécessaire. garanties.

Les pare-feu logiciels sont généralement installés sur la plate-forme Windows et sont simples à mettre en œuvre. Cependant, en raison des vulnérabilités et de l'instabilité du système d'exploitation Windows lui-même, cela pose également des problèmes de sécurité et de stabilité au pare-feu logiciel. Bien que Microsoft travaille également dur pour remédier à ces problèmes, par rapport au système d'exploitation Linux, il présente encore de nombreuses lacunes.

En termes de violation de virus, depuis le développement du système Linux jusqu'à nos jours, il n'y a eu presque aucune infection virale. Nous n’avons pas besoin d’en dire plus sur les virus basés sur les vulnérabilités du système d’exploitation Windows. Quiconque utilise un PC (ordinateur personnel) depuis longtemps aura un sentiment général.

2. Principaux indicateurs

Le « débit » et le « taux de transfert des messages » sont les principaux indicateurs liés aux applications pare-feu.

Débit : les données du réseau sont composées de paquets de données. Le pare-feu consomme des ressources pour traiter chaque paquet de données. Le débit fait référence au nombre de paquets de données traversant le pare-feu par unité de temps sans perte de paquets. Il s'agit d'une mesure importante pour mesurer les performances du pare-feu.

L'équipement matériel du pare-feu matériel est personnalisé par des fabricants professionnels. La question du « débit » est pleinement prise en compte au début de la personnalisation. Il est bien meilleur que le pare-feu logiciel à cet égard, car le matériel de. le pare-feu logiciel, les utilisateurs choisissent et configurent eux-mêmes lors de l'achat d'ordinateurs. Dans de nombreux cas, ils ne considèrent pas la question du « débit ». De plus, le système Windows lui-même consomme beaucoup de ressources matérielles, ainsi que son débit et sa capacité à traiter des données volumineuses. les flux sont bien inférieurs à ceux du pare-feu.

Si le débit est trop faible, le pare-feu deviendra le goulot d'étranglement du réseau, ce qui entraînera des problèmes tels qu'une « vitesse de réseau lente et une bande passante Internet insuffisante ».

3. Principe de fonctionnement

Le pare-feu logiciel est généralement un « mécanisme de filtrage de paquets » avec des règles de filtrage simples. Il ne peut détecter que la troisième couche de « couche réseau ». Pour vérifier l'adresse IP source ou de destination, la capacité du pare-feu est bien inférieure à celle du pare-feu matériel. Même la méthode d'attaque de pirate informatique la plus élémentaire : le « masquage IP » ne peut pas le résoudre, et tous les paquets de données qui transitent doivent être vérifiés. donc la vitesse est relativement lente.

Le pare-feu matériel utilise principalement le « mécanisme de détection d'état » de quatrième génération. La « détection d'état » vérifie si les règles autorisent l'établissement d'une connexion lorsque la communication initie une connexion, puis ajoute un enregistrement à la détection d'état mise en cache. table. , il n'est pas nécessaire de vérifier les règles à l'avenir, il suffit de vérifier la table de détection d'état et la vitesse a été grandement améliorée.

Le niveau de travail ayant été amélioré, la fonction anti-piratage des pare-feu matériels est beaucoup plus puissante que celle des pare-feu logiciels. Le « mécanisme de détection d'état » du pare-feu matériel ne suit pas seulement les informations contenues dans le « paquet de données ». Afin de suivre l'état du « paquet de données », le pare-feu enregistre également des informations utiles pour aider à identifier le « paquet de données ». , tels que « connexions réseau existantes, demandes de données sortantes », etc.

Par exemple, si le paquet de données entrant contient un flux de données vidéo, le pare-feu peut avoir enregistré les informations pertinentes et les avoir mises en correspondance, et le paquet de données peut être autorisé à passer. .

Les pare-feu matériels et les pare-feu logiciels sont très différents dans leurs mécanismes de mise en œuvre. Par conséquent, il existe également de grandes différences dans les capacités anti-piratage des pare-feu logiciels et matériels.

4. Contrôle Intranet

Le pare-feu logiciel, de par son propre principe de fonctionnement, n'a pas de contrôle et de gestion spécifiques de l'intranet. Par exemple : "QQ ne peut pas être interdit, l'intrusion de virus ne peut pas être correctement évitée et le contrôle de l'accès à Internet ne peut pas être basé sur des adresses IP et MAC spécifiques. Sa fonction principale est externe."

Sur la base du mécanisme de « détection d'état » des pare-feu matériels, les fournisseurs de sécurité peuvent développer des règles de filtrage de « couche application » en fonction des différents besoins du marché pour répondre au contrôle de l'intranet, afin qu'elles puissent être mises en œuvre à un niveau élevé. Le filtrage de niveau peut faire beaucoup de choses que les pare-feu logiciels ne peuvent pas faire. En particulier pour le virus ARP populaire, le pare-feu matériel a mis en œuvre des stratégies correspondantes basées sur son principe d'intrusion, éliminant ainsi complètement les méfaits du virus ARP.

Les pare-feu ne se limitent plus à empêcher les attaques de pirates externes, mais incluent également des problèmes dans les réseaux internes de l'entreprise, tels que « une vitesse Internet lente, un accès Internet intermittent et des envois et réceptions d'e-mails anormaux ».

La raison principale réside dans les problèmes d'utilisation des utilisateurs de l'intranet. Par exemple, de nombreux utilisateurs utilisent les téléchargements BT et parcourent certains sites Web irréguliers pendant les heures de travail, ce qui entraînera de nombreuses insécurités dans l'intranet. La propagation de nombreux virus est causée par le mauvais comportement des utilisateurs. Par conséquent, le contrôle et la gestion des utilisateurs de l’intranet sont indispensables.

Technologie de base des pare-feu

Les pare-feu sont généralement divisés en filtrage de paquets, passerelles au niveau des applications et Serveurs proxy et autres types majeurs. Il comprend les technologies de base suivantes :

1. Technologie de filtrage de paquets

La technologie de filtrage de paquets est une technologie de contrôle de sécurité simple et efficace qui fonctionne au niveau de la couche réseau. règles qui autorisent ou interdisent certaines adresses source, adresses de destination, numéros de port TCP, etc. sur les appareils connectés les uns aux autres, les paquets de données transitant par les appareils sont vérifiés et les paquets de données ne peuvent pas entrer et sortir du réseau interne.

Le plus grand avantage du filtrage de paquets est qu'il est transparent pour les utilisateurs et offre des performances de transmission élevées. Cependant, étant donné que le niveau de contrôle de sécurité se situe au niveau de la couche réseau et de la couche transport, l'intensité du contrôle de sécurité est limitée à l'adresse source, à l'adresse de destination et au numéro de port. Par conséquent, seul un contrôle de sécurité relativement préliminaire peut être effectué pour les attaques de congestion malveillantes. , attaques par écrasement de la mémoire ou virus, etc. Les méthodes d'attaque de haut niveau sont impuissantes.

2. Technologie de proxy d'application

Le pare-feu de proxy d'application fonctionne sur la septième couche d'OSI. Il vérifie tous les paquets d'informations de la couche d'application et vérifie les informations de contenu dans la décision. processus de création pour améliorer la sécurité du réseau.

Application Gateway Firewall est implémenté en brisant le modèle client/serveur. Chaque communication client/serveur nécessite deux connexions : une du client au pare-feu et une du pare-feu au serveur. De plus, chaque agent nécessite un processus d'application différent, ou un programme de service exécuté en arrière-plan. Pour chaque nouvelle application, un programme de service pour cette application doit être ajouté, sinon le service ne peut pas être utilisé. Par conséquent, les pare-feu de passerelle d’application présentent l’inconvénient d’une faible évolutivité.

3. Technologie de détection avec état

Le pare-feu de détection avec état fonctionne sur la deuxième à la quatrième couche d'OSI, en utilisant la technologie de filtrage de paquets de détection avec état, qui est une extension du paquet traditionnel. fonction de filtrage Venez. Les pare-feu d'inspection dynamique disposent d'un moteur d'inspection au niveau de la couche réseau qui intercepte les paquets de données et extrait les informations liées à l'état de la couche application, et les utilise comme base pour décider d'accepter ou de rejeter la connexion. Cette technologie offre une solution hautement sécurisée tout en étant adaptable et évolutive. Les pare-feu d'inspection dynamique incluent également généralement des services de niveau proxy qui fournissent une prise en charge supplémentaire du contenu de données spécifique à l'application.

Le pare-feu d'inspection avec état conserve essentiellement les avantages d'un simple pare-feu de filtrage de paquets, offre de meilleures performances et est transparent pour les applications. Sur cette base, la sécurité a été considérablement améliorée. Ce type de pare-feu abandonne les défauts des pare-feu à filtrage de paquets simples qui examinent uniquement les paquets de données entrant et sortant du réseau et ne se soucient pas de l'état des paquets de données. Il établit une table de connexion d'état dans la partie centrale du pare-feu et la maintient. la connexion et traite les données entrant et sortant du réseau comme des événements traités un par un. La principale caractéristique est qu'en raison du manque de détection approfondie des protocoles de la couche application, il est incapable d'identifier complètement un grand nombre de spams, de publicités, de chevaux de Troie, etc. dans les paquets de données.

4. Technologie complète de détection de contenu

Technologie complète de détection de contenu pare-feu détection d'état complète et technologie proxy d'application, et sur cette base, basée en outre sur une architecture de détection multicouche , L'antivirus, le filtrage de contenu, l'identification des applications et d'autres fonctions sont intégrés dans le pare-feu, qui comprend également des fonctions IPS. Plusieurs unités sont intégrées en une seule, analysant la couche d'application au niveau de l'interface réseau, combinant l'antivirus, le filtrage de contenu et le pare-feu. , qui incarne le réseau et les nouvelles idées en matière de sécurité de l'information (c'est pourquoi on l'appelle également « technologie de pare-feu de nouvelle génération »). Il met en œuvre l'analyse de contenu OSI de couche 7 à la périphérie du réseau, permettant le déploiement en temps réel de mesures de service de couche d'application telles que la protection antivirus et le filtrage de contenu à la périphérie du réseau. Les pare-feu dotés d'une technologie d'inspection complète du contenu peuvent inspecter l'intégralité du contenu des paquets de données, établir des tableaux d'état de connexion selon les besoins, disposer d'une solide protection de la couche réseau et d'un contrôle précis de la couche d'application. Cependant, en raison du degré élevé d'intégration fonctionnelle, les exigences en matière de matériel du produit sont relativement. haut.

Pour plus de connaissances connexes, veuillez visiter la colonne FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!