Maison >Problème commun >Quel type d'attaque consiste à surveiller le trafic réseau pour obtenir des mots de passe ?

Quel type d'attaque consiste à surveiller le trafic réseau pour obtenir des mots de passe ?

- 藏色散人original

- 2020-12-01 11:00:232452parcourir

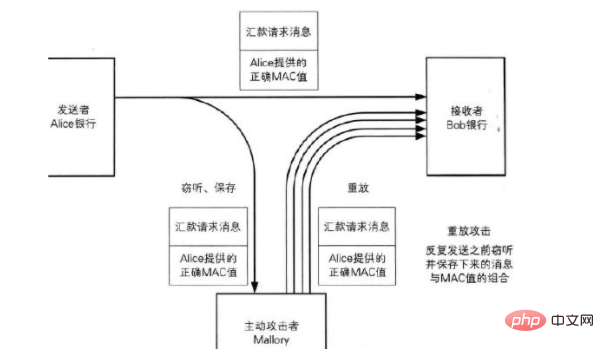

La surveillance du trafic réseau pour obtenir des mots de passe est une attaque par rejeu ; une attaque par rejeu est également appelée attaque par rejeu ou attaque par rejeu. Cela signifie que l'attaquant envoie un paquet qui a été reçu par l'hôte de destination pour atteindre son objectif. de tromper le système. Il est principalement utilisé dans le processus d'authentification de l'identité, il détruit l'exactitude de l'authentification.

Replay d'attaque.

Les attaques par relecture, également connues sous le nom d'attaques par relecture et d'attaques par relecture, font référence à l'attaquant qui envoie un paquet qui a été reçu par l'hôte de destination pour atteindre l'objectif de tromper le système. processus d’authentification de l’identité, détruisant l’exactitude de la certification.

Les attaques par rejeu peuvent être menées par l'initiateur ou par un ennemi qui intercepte et renvoie les données. Les attaquants utilisent la surveillance du réseau ou d'autres méthodes pour voler les informations d'authentification, puis les renvoyer au serveur d'authentification. Les attaques par rejeu peuvent se produire lors de n'importe quel passage du réseau et constituent l'une des méthodes d'attaque courantes utilisées par les pirates informatiques dans le monde informatique.

Informations étendues

Une fois que les attaquants ont utilisé FTP, Telnet et d'autres outils pour exploiter les vulnérabilités du système afin de pénétrer dans le système hôte cible et d'en prendre le contrôle, ils feront deux choses Choses : effacer les enregistrements et laisser des portes dérobées. Il modifiera certains paramètres du système, placera des chevaux de Troie ou d'autres programmes de contrôle à distance dans le système afin de pouvoir réintégrer le système inaperçu à l'avenir.

La plupart des programmes de porte dérobée sont précompilés. Il vous suffit de trouver un moyen de modifier l'heure et les autorisations pour les utiliser. Même la taille du nouveau fichier est exactement la même que celle du fichier d'origine. Les attaquants utilisent généralement rep pour livrer ces fichiers afin de ne pas laisser d'enregistrements FTB. Après avoir effacé les journaux, supprimé les fichiers copiés, etc. pour masquer leurs traces, l'attaquant passe à l'étape suivante.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!