Maison >Opération et maintenance >CentOS >À propos du contrôle d'accès TCP Wrappers dans CentOS

À propos du contrôle d'accès TCP Wrappers dans CentOS

- 藏色散人avant

- 2020-10-16 14:06:182182parcourir

La colonne suivante vous présentera le contrôle d'accès TCP Wrappers dans CentOS de la colonne J'espère qu'elle sera utile aux amis qui en ont besoin. . Aidé!

Contrôle d'accès des Wrappers TCP dans CentOS

Contrôle d'accès des Wrappers TCP dans CentOS

1 Présentation des Wrappers TCP

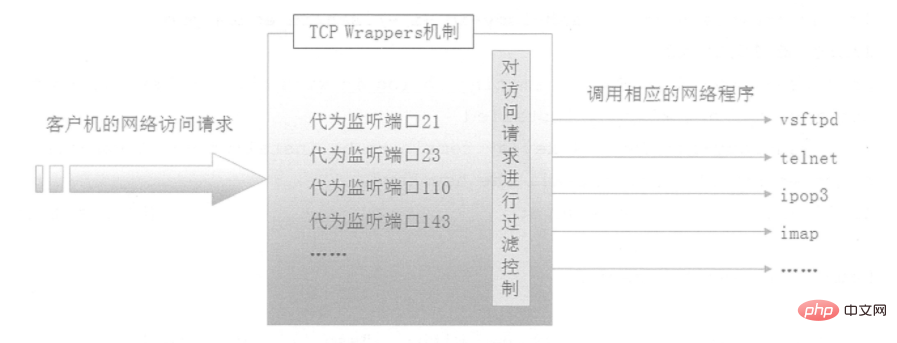

Les Wrappers TCP "enveloppent" le programme de service TCP et l'écoute. au port du programme de service TCP ajoute un processus de détection de sécurité. Les demandes de connexion externes doivent d'abord passer cette couche de détection de sécurité et obtenir l'autorisation avant de pouvoir accéder au programme de service réel. Comme le montre la figure ci-dessous, les Wrappers TCP peuvent également tout enregistrer. tente d'accéder à la protection du comportement des services et de fournir aux administrateurs de riches données d'analyse de sécurité.

2. Politique d'accès des TCP Wrappers

2. Politique d'accès des TCP Wrappers

Les objets de protection du mécanisme TCP Wrappers sont divers programmes de service réseau et sont accessibles en fonction de l'adresse du client. du contrôle du service d’accès. Les deux fichiers de stratégie correspondants sont /etc/hosts.allow et /etc/hosts.deny, qui sont utilisés respectivement pour définir les stratégies d'autorisation et de refus.

1. Format de configuration de la stratégie

Les deux fichiers de stratégie ont des fonctions opposées, mais le format de l'enregistrement de configuration est le même, comme indiqué ci-dessous :

La liste des programmes de service et la liste des adresses client sont séparées par des deux-points et plusieurs éléments de chaque liste sont séparés par des virgules.

1) Liste des programmes de service

TOUS : représente tous les services ;

Programme de service unique : tel que "vsftpd" ; tel que "vsftpd.sshd" ;

2) Liste d'adresses client

TOUT : représente n'importe quelle adresse client

LOCAL : représente l'adresse locale ;

Adresse IP unique : telle que « 192.1668.10.1 » ;

Adresse du segment réseau : telle que « 192.168.10.0/255.255.255.0 »

Nom de domaine commençant par « ». Par exemple, "benet.com" correspond à tous les hôtes du domaine benet.com ;

Adresses réseau se terminant par "." : Par exemple, "192.168.10" correspond à l'intégralité du segment réseau 192.168.10.0/24. ;

Caractère générique intégré """?" : le premier représente n'importe quelle longueur de caractères, le second représente un seul caractère, tel que "192.168.10.1" correspond à toutes les adresses IP commençant par 192.168.10.1. Ne peut pas être mélangé avec des modèles commençant ou se terminant par "." ;

Une liste de plusieurs adresses clients : telles que "192.168.1., 172.16.16., .benet.com" ; >2. Principes de base du contrôle d'accès

Concernant la politique d'accès du mécanisme TCP Wrappers, suivez l'ordre et les principes suivants lors de l'application : vérifiez d'abord le fichier /etc/hosts.allow, si une politique correspondante est trouvée , autorisez l'accès ; sinon, continuez à vérifier le fichier /etc/hosts.deny Si une stratégie correspondante est trouvée, l'accès est refusé ; si aucune stratégie correspondante n'est trouvée en vérifiant les deux fichiers ci-dessus, l'accès est autorisé ;

3. Exemple de configuration des TCP Wrappers

Lors de l'utilisation réelle du mécanisme TCP Wrappers, la politique la plus souple peut être "tout autoriser, en refuser certains", et la politique la plus stricte est "autoriser certains, tout refuser". ". Le premier n'a besoin que d'ajouter la politique de refus correspondante dans le fichier hosts.deny ; le second, en plus d'ajouter la politique d'autorisation dans host.allow, doit également définir la politique de refus « ALL : ALL » dans le fichier hosts.deny. .

Un exemple est le suivant :

Maintenant, vous souhaitez accéder uniquement au service sshd à partir de l'hôte avec l'adresse IP 192.168.10.1 ou de l'hôte situé dans le segment de réseau 172.16.16 Autre. les adresses sont refusées. Vous pouvez effectuer les opérations suivantes :

[root@CentOS01 ~]# vim /etc/hosts.allow sshd:192.168.10.1 172.16.16.* [root@centos01 ~]# vim /etc/hosts.deny sshd:ALL.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!