Maison >Opération et maintenance >Sécurité >Introduction détaillée aux tests d'intrusion et à l'analyse des vulnérabilités

Introduction détaillée aux tests d'intrusion et à l'analyse des vulnérabilités

- 王林avant

- 2019-11-28 17:53:015541parcourir

1. Concept

Tests d'intrusion :

Il n'existe pas de définition standard des tests d'intrusion. , une déclaration commune à laquelle sont parvenues certaines organisations de sécurité étrangères ; une méthode d'évaluation pour évaluer la sécurité des systèmes de réseaux informatiques en simulant les méthodes d'attaque de pirates malveillants. Ce processus comprend une analyse proactive de toute faiblesse, défaut technique ou vulnérabilité du système à partir d'une position où un attaquant peut exister et être en mesure d'exploiter de manière proactive les vulnérabilités de sécurité.

Les tests d'intrusion présentent deux caractéristiques distinctives :

1 Les tests d'intrusion sont un processus progressif et approfondi, allant du superficiel au profond, étape par étape. la cible est ce qu'on appelle le drone de capture. 2. D'une part, les tests d'intrusion vérifient si les mesures de protection du système d'entreprise sont efficaces et si diverses politiques de sécurité sont mises en œuvre du point de vue de l'attaquant. D'autre part, les tests d'intrusion mettent en évidence les risques de sécurité potentiels. d'événements réels, une fois le test d'intrusion terminé, rédigez un rapport de test d'intrusion et renvoyez-le au client, et effectuez immédiatement un renforcement de la sécurité pour résoudre les problèmes de sécurité découverts lors du test.

Classification des tests d'intrusion :

Généralement divisé en tests en boîte noire, en tests en boîte blanche et en tests en boîte grise.

Analyse des vulnérabilités :

L'analyse des vulnérabilités, appelée analyse des fuites, fait référence à la détection des vulnérabilités de sécurité de systèmes informatiques distants ou locaux spécifiés par l'analyse et d'autres moyens basés sur la base de données de vulnérabilités, une détection de sécurité qui découvre les vulnérabilités exploitables.

Outils pour les numérisations manquées :

Nous utilisons généralement NESSUS, awvs, OpenVAS, NetSparker, OWASP ZAP dans notre travail et autres outils.

Classification de l'analyse des vulnérabilités :

Généralement divisée en analyse réseau et analyse d'hôte.

Grâce à l'analyse des vulnérabilités, le scanner peut découvrir les informations de configuration du réseau ou de l'hôte distant, l'allocation des ports TCP/UDP, les services réseau fournis, les informations spécifiques du serveur, etc.

2. Workflow

Processus général des tests d'intrusion :

Main Là sont des objectifs clairs, la collecte d'informations, la détection des vulnérabilités, la vérification des vulnérabilités, l'analyse des informations, l'obtention des informations requises, le tri des informations et la formation d'un rapport de test.

Les tests d'intrusion sont difficiles à mettre en œuvre, et la portée des tests d'intrusion est également ciblée et nécessite la participation humaine. Vous avez entendu parler de l’analyse automatisée des vulnérabilités, mais vous n’avez jamais entendu parler des tests d’intrusion automatisés dans le monde. Au cours du processus de test d'intrusion, le personnel chargé de la sécurité de l'information utilise un grand nombre d'outils et a besoin d'experts très expérimentés pour effectuer les tests, ce qui ne peut être réalisé par une formation d'un ou deux mois.

L'analyse des vulnérabilités consiste à découvrir les vulnérabilités existantes dans les périphériques réseau, tels que les pare-feu, les routeurs, les serveurs de commutation et d'autres applications. Le processus est automatisé et cible principalement les vulnérabilités potentielles sur le réseau ou la couche applicative et les vulnérabilités connues. Le processus d’analyse des vulnérabilités n’implique pas l’exploitation des vulnérabilités. Les analyses de vulnérabilité sont effectuées à l'échelle de l'entreprise, nécessitant des outils automatisés pour gérer de grands volumes d'actifs. Sa portée est plus large que les tests d’intrusion. Les produits d'analyse des vulnérabilités sont généralement exploités par des administrateurs système ou du personnel de sécurité possédant de bonnes connaissances en réseau, et leur utilisation efficace nécessite des connaissances spécifiques au produit.

L'analyse des vulnérabilités utilise principalement cinq technologies principales : l'analyse ping, l'analyse des ports, la détection du système d'exploitation, la détection des vulnérabilités et l'analyse du pare-feu. Chacune de ces technologies a des objectifs et des principes d'application différents. Elle fonctionne au niveau de la couche Internet. ; l'analyse des ports et la détection du pare-feu au niveau de la couche de transport ; la détection du système d'exploitation et la détection des vulnérabilités au niveau de la couche de test Internet, de la couche de transport et de la couche d'application. L'analyse Ping détermine principalement l'adresse IP de l'hôte, l'analyse des ports détecte les ports ouverts de l'hôte cible, puis effectue la détection du système d'exploitation et l'analyse des vulnérabilités en fonction des résultats de l'analyse des ports.

En général, les grandes entreprises achètent des produits automatisés d'analyse des vulnérabilités et effectuent régulièrement une analyse des vulnérabilités, chaque jour ou chaque semaine. Cela revient à installer un logiciel antivirus sur votre ordinateur uniquement. il suffit de l'analyser et d'effectuer régulièrement un antivirus. Les tests d'intrusion sont effectués lorsque de nouveaux produits sont lancés ou lorsqu'il est découvert que l'entreprise dispose de données très importantes sur le serveur. Par crainte d'une fuite ou d'un vol, les fournisseurs de sécurité professionnels effectuent régulièrement des tests d'intrusion manuels.

On constate que les deux n'existent pas indépendamment et qu'ils doivent être utilisés en combinaison pour obtenir les meilleurs résultats et assurer la sécurité des informations de l'entreprise.

3. Nature

Les tests d'intrusion sont beaucoup plus agressifs. Ils tenteront d'utiliser divers moyens techniques pour attaquer l'environnement de production réel, au contraire, l'analyse des vulnérabilités n'utilisera qu'un seul moyen. méthode non invasive. Une approche globale pour localiser et quantifier soigneusement toutes les vulnérabilités du système.

Nous pouvons parler de la différence entre l'analyse de vulnérabilité et les tests d'intrusion en fonction de cas :

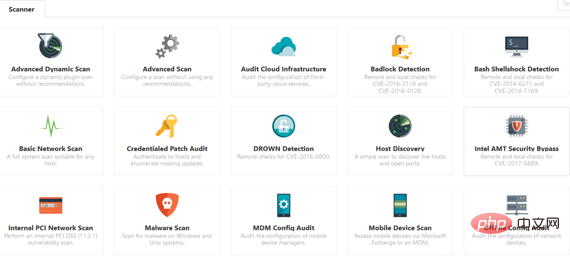

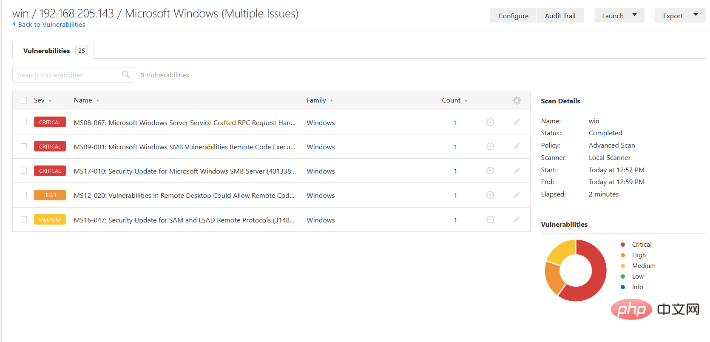

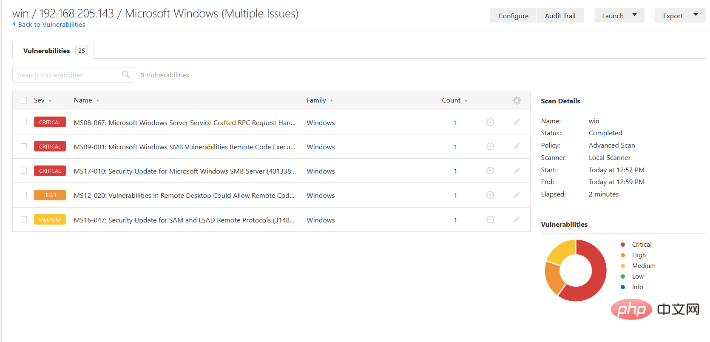

Ici, nous utilisons Nessus comme exemple pour effectuer des tests d'analyse de vulnérabilité, et maintenant le nombre d'adresses IP analysées par Nessus a été limité, il semble que seules 16 adresses IP hôtes puissent être analysées, mais en tant que novice, j'ai obtenu une version machine virtuelle de Nessus avec l'aide d'un ami. Tout d'abord, ouvrez-le localement https://192.168.205.149:8834, Le port de connexion à Nessus est généralement 8834. J'ai scanné mon hôte virtuel localement.

Les résultats numérisés peuvent être exportés pour une visualisation locale :

Ci-dessus sont les étapes de l'analyse des vulnérabilités Nessus. Généralement, les ports ouverts par l'hôte, les services en cours d'exécution, les vulnérabilités du système, les vulnérabilités de débordement, le middleware (les versions inférieures génèreront une identification des vulnérabilités moyennes, élevées et faibles). , ssl Le problème des versions basses est qu'elles manquent les principaux résultats de sortie. Comme mentionné ci-dessus, l'analyse des vulnérabilités consiste à localiser et quantifier soigneusement toutes les vulnérabilités du système, tandis que les tests d'intrusion consistent à utiliser diverses méthodes d'attaque (avec autorisation) pour attaquer l'environnement réel ou l'environnement de test. Ne se limite pas à l’ingénierie sociale. Cela demande beaucoup plus de travail que l’analyse des vulnérabilités.

Généralement, l'analyse des vulnérabilités est effectuée sur l'intranet. Le client vous fournit une liste d'actifs hôtes, puis vous l'ajoutez au dispositif d'analyse des vulnérabilités en fonction de l'adresse IP de la liste d'actifs pour une analyse automatisée. Quant aux tests d'intrusion (boîte blanche, boîte noire, boîte grise), je fais principalement des tests boîte noire pendant les tests d'intrusion. Tout le monde sait que la première étape des tests boîte noire est très ennuyeuse et qu'il faut trouver les atouts pertinents de la cible. toi-même. Par exemple, rechercher des noms de sous-domaines, gérer des répertoires sensibles, analyser des ports, etc. La quantité d'informations collectées au début déterminera le degré de pénétration au stade ultérieur. Le format général de sortie du rapport de test d'intrusion est le suivant :

4. Coût et délai

Par rapport à ce que tout le monde sait sur la pénétration tests Par rapport au coût et au temps de l'analyse des vulnérabilités, d'une manière générale, les tests d'intrusion nécessitent diverses préparations au début. Plus les informations sont collectées au début, plus la pénétration sera profonde au stade ultérieur. non seulement un processus allant du superficiel au plus profond, mais aussi une réaction en chaîne par rapport à l'analyse des vulnérabilités, qui prend beaucoup moins de temps, l'analyse des vulnérabilités est généralement planifiée et automatisée.

En bref, les meilleurs résultats peuvent être obtenus en combinant l'analyse des vulnérabilités et les tests d'intrusion pour aider à déterminer les mesures de contrôle les plus appropriées pour l'entreprise, le service ou le cabinet - l'analyse des vulnérabilités et les tests d'intrusion sont tous deux très importants. des objectifs différents, produisent des résultats différents.

Articles et tutoriels connexes recommandés : Sécurité du serveur Web

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!