Maison >Opération et maintenance >Sécurité >Introduction détaillée à la sécurité du stockage des données de DSMM

Introduction détaillée à la sécurité du stockage des données de DSMM

- 王林avant

- 2019-11-28 17:19:395044parcourir

Définition

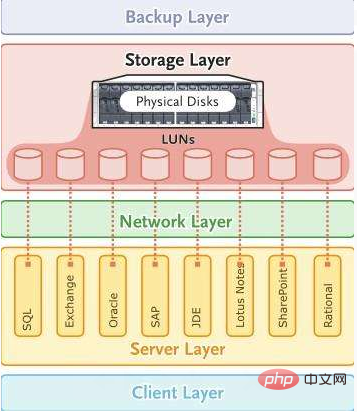

La sécurité du stockage des données fait partie de la sécurité du centre de données et de la sécurité organisationnelle, ce qui est important pour les données sécurité Cette étape est également un processus impliquant l'intégrité, la confidentialité et la disponibilité des données, son importance va donc de soi. Ce processus comprend trois domaines de processus, à savoir : la sécurité des supports de stockage, la sécurité du stockage logique, ainsi que la sauvegarde et la récupération des données.

Sécurité des supports de stockage

La description officielle est de fournir une technologie efficace pour les scénarios dans lesquels les supports de stockage de données doivent être consultés et utilisés au sein des organisations. et des méthodes de gestion pour prévenir le risque de fuite de données pouvant être provoqué par une mauvaise utilisation des médias.

Les données sont stockées sur des supports, tels que des supports physiques (disques, disques durs), des supports de stockage virtuels (conteneurs, disques virtuels), etc. Une mauvaise utilisation des supports peut facilement entraîner des risques de fuite de données. est plus Faites attention à la protection des données au niveau de la sécurité physique.

La norme DSMM exige ce qui suit au niveau entièrement défini :

Construction organisationnelle :

L'organisation établit des postes et du personnel qui sont uniformément responsables de la gestion de l'utilisation des supports de stockage.

Les exigences du DSMM sont presque les mêmes. Chaque domaine de processus doit désigner une personne et un poste dédié pour être responsable du travail et être compétent pour ce travail. Dans le travail réel, tous les domaines de processus peuvent avoir la même ou plusieurs personnes dans cette dimension, qui peuvent être désignées individuellement ou expliquées dans le chapitre système correspondant.

Processus institutionnel :

Élaborer des politiques de sécurité et des spécifications de gestion pour l'accès et l'utilisation des supports de stockage, et établir des processus d'approbation et d'enregistrement pour l'utilisation des médias.

Établir un processus standardisé pour l'achat ou le stockage des supports, exiger l'achat ou l'obtention de supports de stockage via des canaux de confiance et établir des procédures standard de purification des supports de stockage pour tous les types de supports de stockage.

Marquez le support de stockage pour clarifier les objets de données stockés dans le support.

Effectuer des processus d'inspection de routine et aléatoires sur les supports de stockage pour garantir que les supports de stockage sont utilisés conformément aux spécifications publiées par l'agence pour l'utilisation des supports.

Outils techniques :

Les organisations adoptent des outils efficaces de purification des médias pour purifier les supports de stockage.

Enregistrez et auditez les comportements d'accès et d'utilisation des médias.

Capacités du personnel :

Le personnel responsable de ce travail connaît les exigences de conformité pertinentes pour l'utilisation des médias, connaît les différences d'accès et d'utilisation des différents supports de stockage et peut agir de manière proactive en conséquence. Les changements de politique mettent à jour les exigences de gestion.

Voici les contenus spécifiques auxquels il convient de prêter attention pendant le processus de sécurité des supports de stockage.

1. Clarifier les scénarios dans lesquels les organisations accèdent aux supports de stockage de données et les utilisent, établissent des réglementations/normes de gestion de la sécurité des supports de stockage et définissent clairement les supports de stockage et les classifications. Les supports de stockage courants sont les bandes, les disques, les disques optiques et les supports de stockage. mémoire, etc., déterminez les exigences relatives aux supports de stockage de données en fonction de la classification des données et du contenu.

2. Clarifier les exigences d'achat et d'approbation des supports de stockage, établir des canaux fiables et garantir la fiabilité des supports de stockage.

3. Marquez les supports de stockage, tels que la classification (peut être classé selon le type, le matériau, etc.), l'étiquette (étiquetez les supports de stockage pour clarifier le contenu, la propriété, la taille, la période de stockage et la confidentialité. des données stockées), degré, etc.).

4. Clarifier les exigences de gestion de l'environnement de stockage pour les supports, y compris principalement l'emplacement de la zone de stockage, l'étanchéité à la poussière, à l'humidité, à l'antistatique, au vol, au marquage de classification, à l'enregistrement d'entrée et de sortie, etc.

5. Clarifier les spécifications d'utilisation des supports de stockage, y compris une série d'exigences de contrôle d'accès telles que les formulaires de candidature et les formulaires d'inscription, ainsi que le nettoyage des données (suppression définitive, suppression temporaire, etc.) et la destruction. et les exigences en matière de mise au rebut (méthodes de destruction, registres de destruction).

6. Clarifier les spécifications de test et de maintenance des supports de stockage, y compris les tests de performances, de fiabilité et de capacité du matériel de stockage, ainsi que les modalités de retour à l'usine, à l'opérateur, à l'heure et au lieu, etc.

7. Clarifiez les exigences en matière d'examen de routine et aléatoire et vérifiez régulièrement les supports de stockage pour éviter la perte d'informations.

En résumé, il existe une personne dédiée responsable de la sécurité des médias et qui connaît les exigences de conformité pertinentes pour l'utilisation des médias. L'établissement des spécifications du système comprend le processus d'approbation et d'enregistrement pour l'utilisation des supports, les canaux de confiance pour l'achat et les procédures associées pour l'initialisation (purification), la classification et le marquage des supports de stockage, les inspections régulières des supports de stockage, etc. Fournissez des outils associés qui peuvent purifier les médias et enregistrer des outils d’audit qui accèdent aux médias et les utilisent.

Sécurité du stockage logique

La description officielle est basée sur les caractéristiques commerciales internes et les exigences de sécurité du stockage des données de l'organisation, établissant un stockage logique et des conteneurs de stockage pour les données et des contrôles de sécurité efficaces pour l'architecture.

Exigences de sécurité pour les conteneurs de stockage et l'architecture de stockage, telles que l'authentification, le contrôle d'accès, la gestion des journaux, les preuves de communication, l'antivirus de fichiers et d'autres configurations de sécurité, ainsi que les politiques de configuration de sécurité pour garantir la sécurité du stockage des données.

La norme DSMM exige les éléments suivants au niveau entièrement défini :

Construction organisationnelle :

Établir un poste unifié responsable de la gestion de la sécurité du stockage logique des données au niveau de la structure organisationnelle et du personnel, il est chargé de clarifier les exigences globales en matière de gestion de la sécurité du système de stockage logique des données et de promouvoir la mise en œuvre des exigences pertinentes.

Désigner l'administrateur de sécurité de chaque système de stockage logique de données, qui est responsable de la gestion de la sécurité ainsi que de l'exploitation et de la maintenance des systèmes de stockage logique de données et des périphériques de stockage.

Processus système :

Établir les spécifications de sécurité et les règles de configuration de la gestion du stockage logique des données, et clarifier la gestion des autorisations de compte, le contrôle d'accès, la gestion des journaux et le cryptage de divers stockages de données Gestion des systèmes, mise à niveau de version, etc.

Le système de stockage de données interne doit suivre des exigences de configuration unifiées pour une configuration de sécurité efficace avant de se connecter, et le système de stockage de données externe utilisé doit également être configuré efficacement pour la sécurité.

Spécifications claires d'autorisation et d'exploitation de l'isolation du stockage logique des données pour garantir des capacités d'isolation de sécurité du stockage de données multi-locataires.

Outils techniques :

Fournir des outils d'analyse de la configuration du système de stockage de données pour analyser régulièrement la configuration de sécurité du système de stockage de données principal afin de garantir la conformité aux exigences de base en matière de sécurité.

Utiliser des outils techniques pour surveiller la normalisation de l'utilisation des données du système de stockage logique afin de garantir que le stockage des données est conforme aux exigences de la politique de sécurité pertinente de l'organisation.

A la capacité de crypter et de stocker des données sensibles telles que des informations personnelles et des données importantes.

Capacités du personnel :

Le personnel responsable de ce travail connaît l'architecture du système de stockage de données et peut analyser les risques de sécurité auxquels est confronté le stockage de données, afin d'assurer la sécurité sous tous ses aspects. Protection de sécurité efficace pour les systèmes de stockage de classe.

Voici les contenus spécifiques sur lesquels il convient de se concentrer lors de la phase de gestion de la sécurité du stockage logique :

1. Définir les systèmes et périphériques de stockage logiques, et établir un stockage logique des données Gérer les spécifications/systèmes de sécurité et les règles de configuration, et clarifier les exigences de sécurité pour la gestion des comptes, l'authentification, la gestion des autorités, la gestion des journaux, la gestion du cryptage, les mises à niveau de version, etc. de divers systèmes de stockage de données

2. Clarifier les exigences de sécurité des systèmes de stockage de données Conception de l'architecture et exigences de sécurité, proposer des conceptions d'architecture de sécurité recommandées et éviter les conceptions d'architecture courantes présentant des risques de sécurité.

3. Clarifiez les exigences de configuration de sécurité du système de stockage de données avant de vous connecter et effectuez une configuration de sécurité unifiée et efficace. En même temps, utilisez des outils d'analyse de configuration et des systèmes d'analyse de vulnérabilités pour analyser régulièrement le système de stockage de données. pour s'assurer qu'il répond aux exigences de base en matière de sécurité.

4. Établir les spécifications d'autorisation et de fonctionnement de l'isolation logique du stockage des données pour garantir une isolation sûre du stockage de données multi-locataires et éviter tout accès non autorisé et toute modification des données entre utilisateurs.

5. Établir des spécifications de gestion de la sécurité et des procédures d'exploitation pour les systèmes et équipements de stockage de données, y compris, mais sans s'y limiter, les procédures d'exploitation standard, les procédures d'exploitation de maintenance, les procédures d'exploitation d'urgence, etc.

6. Collectez et analysez les enregistrements de journaux du système de stockage de données, identifiez les comptes et les droits d'accès, surveillez la standardisation et la rationalité de l'utilisation des données, et analysez et tracez la source des incidents de sécurité qui se produisent.

Un résumé simple est qu'il existe du personnel et des postes dédiés responsables de la gestion unifiée de la sécurité du stockage logique, et en même temps, ils doivent être familiers avec l'architecture de sécurité du stockage logique et les travaux d'exploitation et de maintenance associés. Établissez des spécifications de gestion de la sécurité du stockage logique des données, y compris les exigences en matière d'authentification et d'autorisation, de gestion des comptes et des autorisations, de gestion des journaux, de gestion du stockage crypté, de mises à niveau de version, de configuration de sécurité unifiée avant la mise en ligne et d'isolation des données. Fournissez des outils pertinents pour l'analyse de la configuration et l'analyse des vulnérabilités, la surveillance de la normalisation de l'utilisation des données, ainsi que des outils ou des technologies pour le cryptage des données importantes.

Sauvegarde et récupération des données

La description officielle est d'obtenir une gestion et une protection redondantes des données stockées en effectuant une sauvegarde et une récupération régulières des données. disponibilité.

La sauvegarde et la récupération visent à améliorer la haute disponibilité et la récupérabilité après sinistre du système d'information. Lorsque le système de base de données tombe en panne, les données ne peuvent pas être trouvées sans sauvegarde de la base de données. Assurer la disponibilité des données est la base de la sécurité des données.

La norme DSMM exige les éléments suivants au niveau entièrement défini :

Construction organisationnelle :

Clairement la personne responsable de la gestion unifiée de la sauvegarde et de la restauration des données de l'organisation Les postes et le personnel sont responsables de l'établissement des systèmes et processus correspondants et du déploiement des mesures de sécurité pertinentes.

Processus système :

Établir une stratégie de sauvegarde et de récupération des données et un système de gestion pour répondre aux objectifs de sécurité tels que la fiabilité et la disponibilité du service de données.

Établir un processus opérationnel pour la sauvegarde et la récupération des données, et définir clairement la portée, la fréquence, les outils, les processus, les spécifications d'enregistrement des journaux, la durée de stockage des données, etc.

Établir des procédures régulières d'inspection et de mise à jour pour la sauvegarde et la récupération des données, y compris la fréquence de mise à jour et la période de conservation des copies de données, afin de garantir la validité des copies de données ou des données de sauvegarde.

En fonction du cycle de vie des données et des spécifications métiers, établir des procédures opérationnelles d'archivage et de stockage des données aux différentes étapes.

Établissez une stratégie de compression ou de chiffrement pour les données archivées afin de garantir une utilisation efficace et un accès sécurisé à l'espace de stockage des données archivées.

Établissez des politiques de sécurité et des mesures de contrôle pour les données archivées afin de garantir que les utilisateurs non autorisés ne peuvent pas accéder aux données archivées.

Identifier les exigences légales et réglementaires nationales et étrangères applicables à l'organisation et garantir que les données pertinentes sont enregistrées et conservées conformément aux dispositions légales et aux exigences réglementaires.

Élaborer des stratégies et des procédures de gestion de la rapidité du stockage des données, clarifier la période de validité du partage, du stockage, de l'utilisation et de la suppression des données, le processus de traitement des données à l'expiration de la période de validité et la stratégie de gestion de la sécurité pour la sécurité des données stockées expirées. données.

Établir un mécanisme de protection de sécurité pour les données stockées expirées et avoir la possibilité d'obtenir à nouveau l'autorisation du responsable du traitement pour les données stockées qui ont dépassé leur période de validité.

Outils techniques :

Établir des outils techniques unifiés pour la sauvegarde et la récupération des données, et consolider des stratégies de sauvegarde spécifiques dans les outils pour garantir l'exécution automatisée des travaux connexes.

Établir des moyens techniques pour la sécurité des données de sauvegarde et d'archivage, y compris, mais sans s'y limiter, le contrôle d'accès, la gestion de la compression ou du cryptage, la gestion de l'intégrité et de la disponibilité des données de sauvegarde et d'archivage, pour assurer la sécurité des données de sauvegarde et d'archivage, Efficace utilisation de l’espace de stockage et accès sécurisé.

Prendre régulièrement les mesures techniques nécessaires pour vérifier l'intégrité et la disponibilité des données de sauvegarde et d'archivage.

Établir des méthodes et des mécanismes pour la suppression complète ou l'anonymisation des données stockées expirées et de leurs données de sauvegarde, qui peuvent vérifier que les données ont été complètement éliminées, ne peuvent pas être récupérées ou ne peuvent pas être identifiées en tant qu'individu, et informer les données les contrôleurs et les utilisateurs de données.

Utilisez des rappels de risques et des moyens techniques pour éviter la suppression accidentelle des données non expirées et assurez-vous que les données supprimées accidentellement dans une certaine fenêtre de temps peuvent être restaurées manuellement.

Assurez-vous que l'architecture de stockage a la capacité de déployer le stockage de données avec tolérance aux pannes dans des armoires ou dans des salles informatiques.

Capacités du personnel :

Le personnel responsable de ce travail comprend les performances des supports de sauvegarde de données et les caractéristiques commerciales des données associées, et peut déterminer une sauvegarde et une récupération efficaces des données. mécanismes.

Le personnel responsable de ce travail comprend parfaitement les exigences de conformité liées à la rapidité du stockage des données et a la capacité d'interpréter les exigences de conformité en matière de conservation en fonction de scénarios commerciaux et de formuler des plans de mise en œuvre.

Voici les contenus spécifiques auxquels il convient de prêter attention pendant la phase de sauvegarde et de récupération des données :

Établir une stratégie de sauvegarde et de récupération des données. et système de gestion. Assurer la fiabilité et la disponibilité des services de données.

2. Établir des procédures opérationnelles pour la sauvegarde et la récupération des données, définissant clairement la portée, la fréquence, les outils, les processus, les spécifications d'enregistrement des journaux, la durée de stockage des données, etc.

3. Clarifier les exigences régulières d'inspection et de mise à jour pour la sauvegarde et la récupération des données, telles que la fréquence de mise à jour et la période de conservation des copies de données, etc., pour garantir la validité des copies de données ou des données de sauvegarde, etc.

4. Établir des exigences en matière de politique de compression, de vérification de l'intégrité et de chiffrement pour les données de sauvegarde afin de garantir une utilisation efficace et un accès sécurisé à l'espace de stockage des données de sauvegarde.

5. Identifier les exigences légales et réglementaires nationales et étrangères applicables à l'organisation et les combiner avec ses propres besoins commerciaux pour garantir que les données pertinentes sont enregistrées et sauvegardées conformément aux réglementations légales et aux exigences du service de réglementation et respectent les exigences du cycle de sauvegarde et de stockage.

6. Établissez un outil de sauvegarde et de récupération unifié et automatisé.

7. Adopter des méthodes sécurisées de gestion des données pour les données de sauvegarde, y compris, mais sans s'y limiter, le contrôle d'accès, la gestion de la compression ou du cryptage, la gestion de l'intégrité et de la disponibilité des données de sauvegarde.

En résumé, une personne dédiée est responsable de la sauvegarde et de la récupération des données et a la capacité de comprendre le processus métier de l'opération de sauvegarde des données et de répondre aux exigences de conformité pertinentes. Développer un système de gestion de la sécurité et des spécifications d'exploitation pour la sauvegarde et la récupération des données, y compris la portée de la sauvegarde, la fréquence, les outils, les processus, les enregistrements de journaux, la durée de stockage, le processus de test de récupération, les paramètres d'autorisation d'accès, la protection de la période de validité, la reprise après sinistre hors site, etc. Fournir des outils automatisés pour la sauvegarde et la récupération des données, ainsi que des outils et moyens techniques pour le cryptage et la vérification de l'intégrité des données.

Résumé :

La sécurité du stockage des données de DSMM consiste en fait à assurer la sécurité du stockage des données aux niveaux physique et logique. L'objectif principal est de parvenir au cryptage des données. et l'intégrité et la haute disponibilité pour garantir la sécurité du stockage des données, du dynamique au statique.

Bien que dans l'article, de nombreux systèmes et outils techniques soient décrits séparément, ils peuvent être mélangés dans le travail réel. Dans le même temps, de nombreuses parties de mise en œuvre spécifiques ne sont pas appliquées uniquement à un seul domaine de processus ou à un seul cycle de vie. Elle peut même être appliquée tout au long du cycle de vie. Par exemple, cela nécessite un stockage crypté et une vérification de l’intégrité des données importantes ou sensibles, applicables à toutes les étapes du cycle de vie. Pour la plupart des unités, ce travail relève généralement de la responsabilité du personnel d’exploitation et de maintenance.

En tant que personnel de sécurité, je pense qu'en termes de sécurité du stockage des données, il s'agit davantage de coopérer avec des collègues d'exploitation et de maintenance, et nous pouvons nous améliorer et nous améliorer sur la base existante. Qu'il s'agisse des spécifications du système, de la technologie des outils ou du personnel, il doit non seulement répondre aux exigences pertinentes du DSMM, mais également être intégré au travail du personnel d'exploitation et de maintenance, sinon il ne sera pas bien mis en œuvre. À ce stade, le rôle du personnel de sécurité est de proposer des exigences et de fournir un soutien en matière de capacités de sécurité, afin que les collègues d'exploitation et de maintenance concernés puissent coopérer pour accomplir les tâches.

Articles et tutoriels connexes recommandés : Tutoriel sur la sécurité du serveur Web

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!