Slow Mist : Guide de dépannage et de renforcement de la sécurité du compte X

- PHPzoriginal

- 2024-08-01 00:15:031110parcourir

Auteur : Yao, Slow Mist Technology voler Les routines les plus courantes pour obtenir des comptes d'utilisateurs sont les suivantes :

inciter les utilisateurs à cliquer sur de faux liens de réservation de réunions Calendly/Kakao, volant ainsi l'autorisation du compte d'utilisateur ou contrôlant l'appareil de l'utilisateur

messages privés pour tromper ; utilisateurs à télécharger des programmes de chevaux de Troie (faux jeux, programmes de conférence, etc.), en plus de voler des clés privées/phrases mnémoniques, les chevaux de Troie peuvent également voler les autorisations du compte X ; numéros de téléphone portable.

- L'équipe de sécurité de SlowMist a aidé à résoudre de nombreux incidents similaires. Par exemple, le 20 juillet, le compte du projet TinTinLand X a été volé et l'attaquant a épinglé un tweet contenant un lien de phishing. Avec l'aide de l'équipe de sécurité de SlowMist, TinTinLand a rapidement résolu le problème du vol de compte et procédé à un examen des autorisations et à un renforcement de la sécurité du compte X.

- Compte tenu de l'apparition fréquente de victimes, de nombreux utilisateurs ne savent pas grand-chose sur la manière d'améliorer la sécurité des étapes spécifiques.

- Dépannage d'autorisation

Prenons l'exemple du côté Web. Après avoir ouvert la page x.com, cliquez sur "Plus" dans la barre latérale et recherchez l'option "Paramètres et confidentialité". la sécurité et la confidentialité du compte.

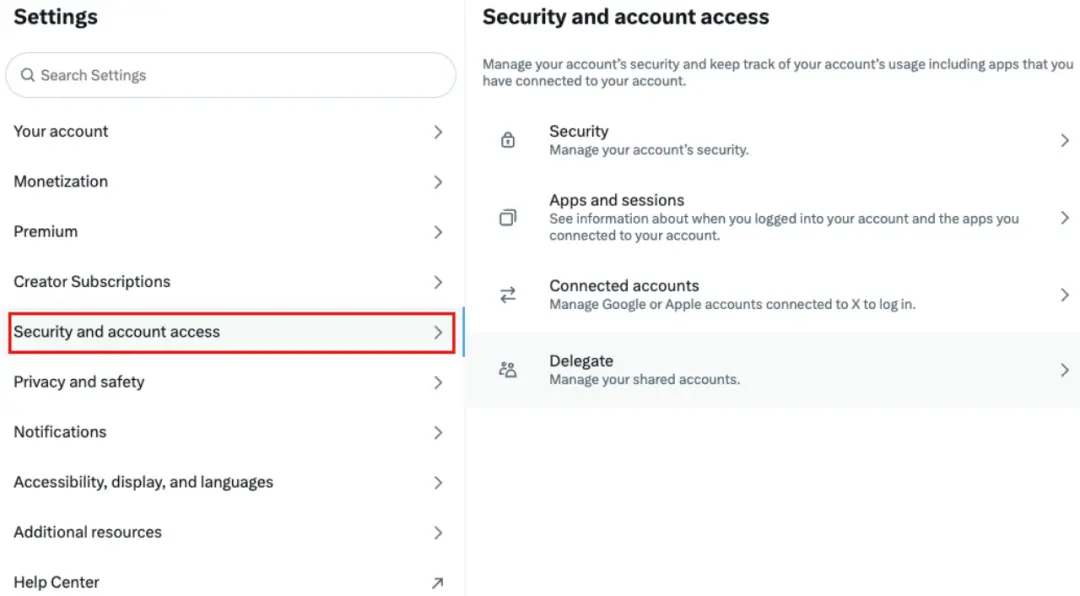

Après avoir entré la colonne "Paramètres", sélectionnez "Sécurité et accès au compte" pour configurer la sécurité et l'accès autorisé au compte.

De nombreuses méthodes de phishing utilisent les utilisateurs pour cliquer par erreur sur les liens d'applications autorisées, ce qui entraîne l'autorisation de tweet du compte X, puis le compte est utilisé pour envoyer des messages de phishing.

De nombreuses méthodes de phishing utilisent les utilisateurs pour cliquer par erreur sur les liens d'applications autorisées, ce qui entraîne l'autorisation de tweet du compte X, puis le compte est utilisé pour envoyer des messages de phishing.

Méthode de dépannage : Sélectionnez la colonne "Applications et sessions" pour vérifier pour quelles applications le compte est autorisé, comme indiqué ci-dessous, le compte démo est autorisé à ces 3 applications.

Après avoir sélectionné une application spécifique, vous pouvez voir les autorisations correspondantes. Les utilisateurs peuvent supprimer les autorisations via « Révoquer les autorisations de l'application ». " Les membres que vous avez délégués pour vérifier avec quels comptes le compte actuel est partagé et annuler la délégation dès que possible une fois que le partage n'est plus nécessaire.

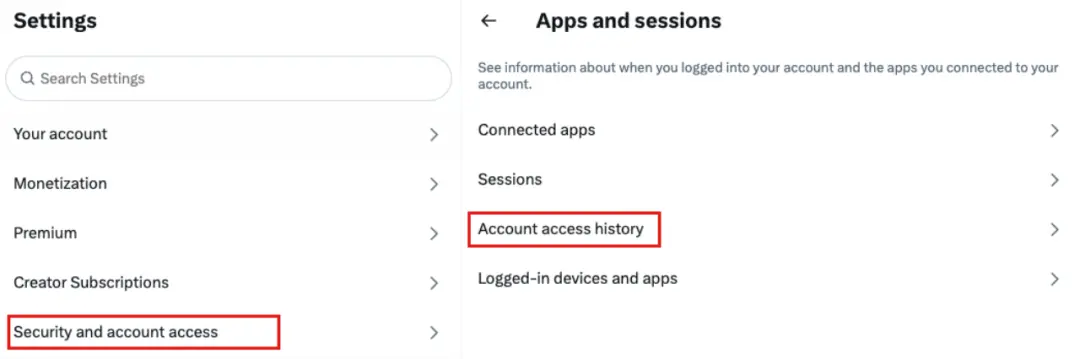

Vérifiez le journal de connexion anormale

Si l'utilisateur soupçonne que le compte a été connecté de manière malveillante, il peut consulter le journal de connexion pour vérifier l'appareil, la date et l'emplacement de la connexion anormale.

Méthode de dépannage : Paramètres → Sécurité et accès au compte → Applications et sessions → Historique d'accès au compte

Méthode de dépannage : Paramètres → Sécurité et accès au compte → Applications et sessions → Historique d'accès au compte

Comme indiqué ci-dessous, entrez l'historique d'accès au compte pour afficher le modèle, la date de connexion, l'adresse IP et la région de la personne connectée. -dans l'appareil. Si des informations de connexion anormales sont trouvées, cela signifie que le compte a peut-être été volé.

Comme indiqué ci-dessous, entrez l'historique d'accès au compte pour afficher le modèle, la date de connexion, l'adresse IP et la région de la personne connectée. -dans l'appareil. Si des informations de connexion anormales sont trouvées, cela signifie que le compte a peut-être été volé.

Vérifiez le périphérique de connexion

Si une connexion malveillante se produit après le vol du compte X, l'utilisateur peut vérifier le périphérique de connexion du compte actuel, puis désactiver le périphérique de connexion malveillant hors ligne.

Méthode de dépannage : sélectionnez « Déconnecter l'appareil affiché » pour vous déconnecter du compte d'un appareil. Les utilisateurs peuvent activer la vérification 2FA pour activer une assurance double vérification pour leurs comptes afin d'éviter le risque que leurs comptes soient pris en charge directement après. fuites de mots de passe.

Méthode de dépannage : sélectionnez « Déconnecter l'appareil affiché » pour vous déconnecter du compte d'un appareil. Les utilisateurs peuvent activer la vérification 2FA pour activer une assurance double vérification pour leurs comptes afin d'éviter le risque que leurs comptes soient pris en charge directement après. fuites de mots de passe.

Méthode de configuration : Paramètres → Sécurité et accès au compte → Sécurité → Authentification à deux facteurs

Vous pouvez configurer le 2FA suivant pour améliorer la sécurité de votre compte, tel que le code de vérification SMS, l'authentificateur et clef de sécurité .

Additional password protection

In addition to setting account passwords and 2FA, users can also enable additional password protection to further enhance the security of the X account.

Configuration method: Settings → Security and account access → Security → Additional password protection

Summary

Regularly checking authorized applications and login activities is the key to ensuring account security, SlowMist security team recommends The user regularly conducts authorization checks on the X account according to the troubleshooting steps, thereby strengthening the security of the account and reducing the risk of being attacked by hackers. If you find that your account has been hacked, please take immediate measures to change the account password, conduct authorization troubleshooting, revoke suspicious authorizations, and perform security enhancement settings on the account.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Qu'est-ce que le web3 ? Analyse vernaculaire des formulaires web3

- Résumer et organiser les outils et frameworks open source pour le développement du Metaverse

- 4 menaces possibles pour Bitcoin

- Perspectives du marché DeFi en 2024 : un moment important pour l'innovation technologique

- La SEC votera sur l'ETF au comptant Bitcoin la semaine prochaine