Interprétation approfondie de Privasea, les données faciales diffusées NFT peuvent-elles toujours être lues comme ça ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBoriginal

- 2024-07-18 12:45:39859parcourir

Auteur : Shijunjun

1 Introduction

Prenons l'exemple du scénario de saisie de tickets. En créant plusieurs comptes virtuels pour récupérer des tickets, les tricheurs peuvent augmenter considérablement la probabilité de réussite de la saisie de tickets, et certains déploient même directement des programmes automatisés dans Next to the. Dans la salle informatique du fournisseur de services, l'achat de billets peut être réalisé dans un délai quasiment nul.

Les utilisateurs ordinaires n'ont presque aucune chance de gagner contre ces utilisateurs high-tech.

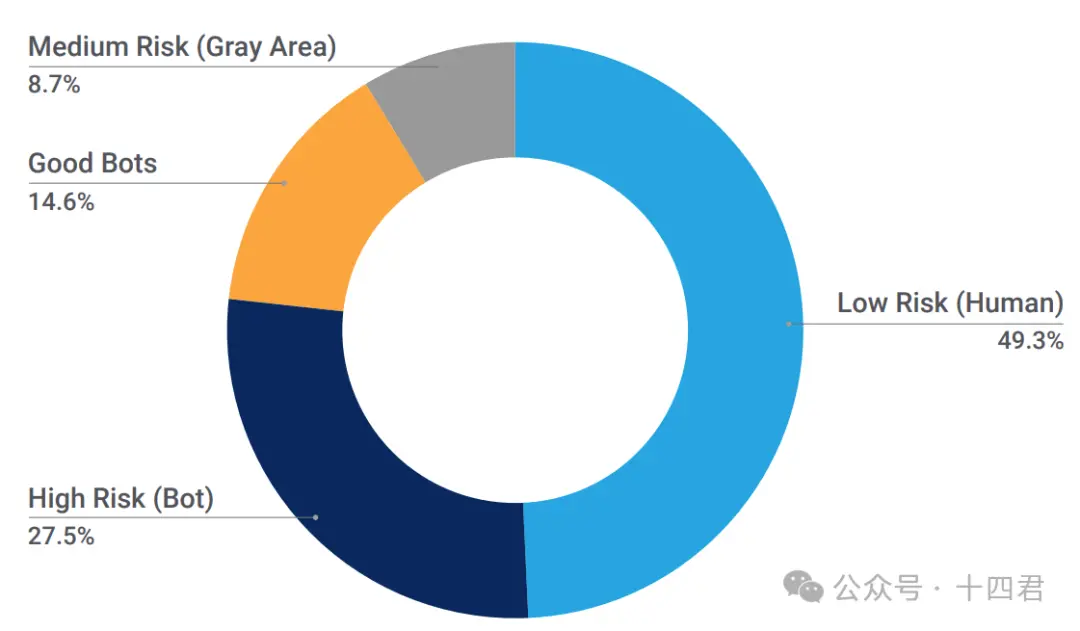

Les fournisseurs de services ont également fait des efforts à cet égard. Côté client, dans le scénario Web2, l'authentification par nom réel, les codes de vérification du comportement et d'autres méthodes sont introduits pour distinguer les humains des machines. Côté serveur, le filtrage des fonctionnalités et. les interceptions sont effectuées via les politiques WAF et d’autres moyens.

Ce problème peut-il être résolu ?

Évidemment non, car les avantages de la triche sont énormes.

Dans le même temps, la confrontation entre l'homme et la machine est continue, et les tricheurs comme les testeurs améliorent constamment leurs arsenaux.

Prenons l'exemple des tricheurs. Profitant du développement rapide de l'IA ces dernières années, le code de vérification du comportement du client a été presque dimensionnellement réduit par divers modèles visuels. L'IA a même des capacités de reconnaissance plus rapides et plus précises que les humains. Cela oblige les vérificateurs à effectuer une mise à niveau passive, passant progressivement de la détection précoce des caractéristiques comportementales de l'utilisateur (code de vérification d'image) à la détection des caractéristiques biométriques (vérification perceptuelle : comme la surveillance de l'environnement client, les empreintes digitales des appareils, etc.). Certaines opérations à haut risque peuvent nécessiter une mise à niveau. à la détection de caractéristiques biologiques (empreintes digitales, reconnaissance faciale).

Pour le Web3, la détection homme-machine est également une demande forte.

Pour certains parachutages de projets, les tricheurs peuvent créer plusieurs faux comptes pour lancer des attaques de sorcières. À ce stade, nous devons identifier la vraie personne.

En raison des attributs financiers du Web3, pour certaines opérations à haut risque, telles que la connexion au compte, le retrait de devises, la transaction, le transfert, etc., ce n'est pas seulement la personne réelle qui doit vérifier l'utilisateur, mais aussi le propriétaire du compte, la reconnaissance faciale devient donc indispensable. Choix entre deux.

Comment devrions-nous le faire. construire un réseau informatique d'apprentissage automatique décentralisé ? Comment garantir que la confidentialité des données des utilisateurs ne soit pas divulguée ? Comment maintenir le fonctionnement du réseau, etc.?

3. Privasea AI NetWork-Exploration of Privacy Computing + AI

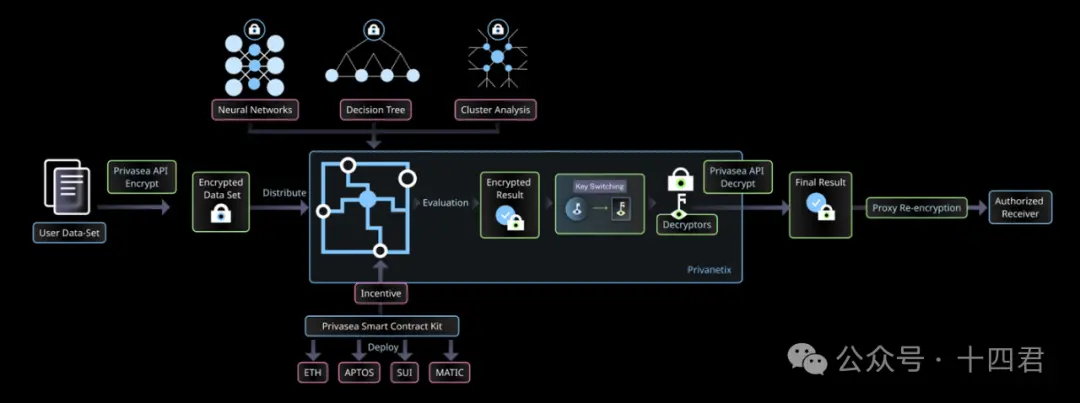

Data Owner : Utilisé pour soumettre des tâches et des données en toute sécurité via l'API Privasea.

Privanetix Node : Il s'agit du cœur de l'ensemble du réseau, équipé d'une bibliothèque HESea avancée et intégré à un mécanisme d'incitation basé sur la blockchain, qui peut effectuer des calculs sûrs et efficaces tout en protégeant la confidentialité des données sous-jacentes et garantir l’intégrité et la confidentialité des calculs.

Decryptor : obtenez le résultat déchiffré via l'API Privasea et vérifiez le résultat.

Récepteur des résultats : Les résultats de la tâche seront renvoyés à la personne désignée par le propriétaire des données et l'émetteur de la tâche.

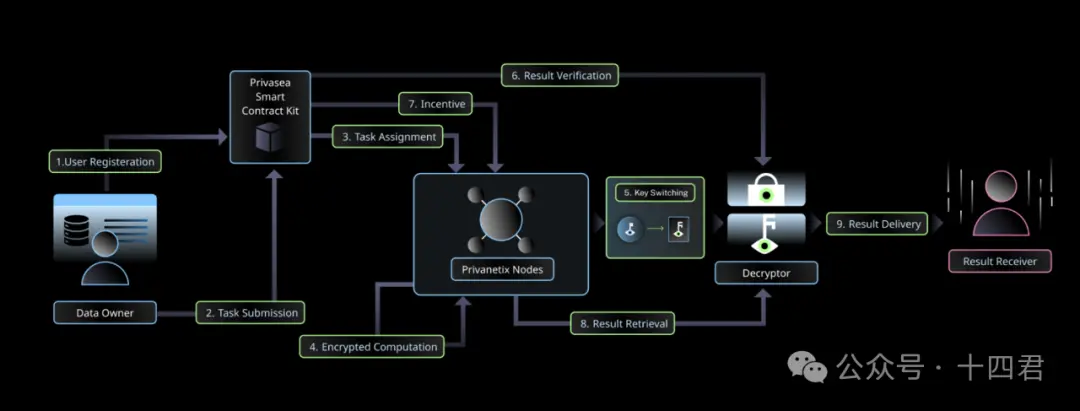

3.2 Le flux de travail principal de Privasea AI NetWork

Voici le schéma général du flux de travail de Privasea AI NetWork :

ÉTAPE 1 : Enregistrement de l'utilisateur : Propriétaire des données réussi Fournissez les informations d’authentification et d’autorisation nécessaires pour lancer le processus d’inscription sur le Privacy AI Network. Cette étape garantit que seuls les utilisateurs autorisés peuvent accéder au système et participer aux activités du réseau.

ÉTAPE 2 : Soumission de la tâche : Soumettez la tâche de calcul et les données d'entrée. Les données sont cryptées par la bibliothèque HEsea. En même temps, le propriétaire des données précise également le décrypteur autorisé et le destinataire des résultats. peut accéder au résultat final.

ÉTAPE 3 : Allocation des tâches : Les contrats intelligents basés sur la blockchain déployés sur le réseau allouent des tâches informatiques aux nœuds Privanetix appropriés en fonction de la disponibilité et des capacités. Ce processus d'allocation dynamique garantit une allocation efficace des ressources et une répartition des tâches informatiques.

ÉTAPE 4 : Calcul crypté : Le nœud Privanetix désigné reçoit les données cryptées et utilise la bibliothèque HESea pour effectuer les calculs. Ces calculs peuvent être effectués sans décrypter les données sensibles, préservant ainsi leur confidentialité. Pour vérifier davantage l'intégrité des calculs, les nœuds Privanetix génèrent des preuves de connaissance nulle pour ces étapes.

ÉTAPE 5 : Commutation de clé : Après avoir terminé le calcul, le nœud Privanetix désigné utilise la technologie de commutation de clé pour garantir que le résultat final est autorisé et accessible uniquement au décrypteur désigné.

STEP 6 : Vérification du résultat : Après avoir terminé le calcul, le nœud Privanetix transmet le résultat crypté et la preuve de connaissance nulle correspondante au contrat intelligent basé sur la blockchain pour le futur. vérification.励Étape 7 : Mécanisme d'incitation

: Suivez la contribution du nœud PrivaNetix et attribuez des récompenses Étape 8 : Récupération des résultats : Le décrypteur utilise l'API Privasea pour accéder aux résultats du chiffrement. Leur première priorité est de vérifier l'intégrité des calculs, en s'assurant que les nœuds Privanetix ont effectué les calculs comme prévu par le propriétaire des données.

ÉTAPE 9 : Livraison des résultats : Partagez les résultats décryptés avec les destinataires des résultats désignés, prédéterminés par le propriétaire des données.

Dans le flux de travail principal de Privasea AI NetWork, une API ouverte est exposée aux utilisateurs, ce qui permet aux utilisateurs de prêter uniquement attention aux paramètres d'entrée et aux résultats correspondants sans avoir à comprendre les opérations complexes au sein du réseau lui-même. ce serait trop de charge mentale. Dans le même temps, le cryptage de bout en bout empêche la fuite des données elles-mêmes sans affecter leur traitement.

Superposition à double mécanisme PoW et PoS Privasea a récemment lancé WorkHeart NFT et StarFuel NFT via le double mécanisme PoW et PoS pour conduire le nœud du réseau s Gestion et récompenses Main dehors . Achetez WorkHeart NFT et vous serez qualifié pour devenir un nœud Privanetix pour participer à l'informatique en réseau et obtenir un revenu symbolique basé sur le mécanisme PoW. StarFuel NFT est un gagnant de nœud (limité à 5000), qui peut être combiné avec WorkHeart, similaire au PoS. Plus il y a de jetons promis, plus le multiplicateur de profit du nœud WorkHeart est important. Alors, pourquoi PoW et PoS ? En fait, il est plus facile de répondre à cette question. L'essence de PoW est de réduire le taux de nœuds malveillants et de maintenir la stabilité du réseau tout au long du coût du temps d'exploitation. Différent du grand nombre de calculs invalides dans la vérification des nombres aléatoires de BTC, le résultat du travail réel (opération) de ce nœud de réseau informatique de confidentialité peut être directement lié au mécanisme de charge de travail, qui est naturellement adapté au PoW. Et le PoS facilite l'équilibre des ressources économiques. De cette manière, WorkHeart NFT obtient des revenus via le mécanisme PoW, tandis que StarFuel NFT augmente le multiple de revenus via le mécanisme PoS, formant un mécanisme d'incitation diversifié à plusieurs niveaux, permettant aux utilisateurs de choisir des méthodes de participation appropriées en fonction de leurs propres ressources. et des stratégies. La combinaison des deux mécanismes peut optimiser la structure de répartition des revenus et équilibrer l'importance des ressources informatiques et des ressources économiques dans le réseau. 3.3 Résumé On peut voir que Privatosea AI NetWork a construit une

version cryptée du système d'apprentissage automatiquebasée sur FHE. Grâce aux caractéristiques du Privacy Computing FHE, les tâches informatiques sont sous-traitées à différents nœuds informatiques (Privanetix) dans un environnement distribué, la validité des résultats est vérifiée via ZKP et les doubles mécanismes de PoW et PoS sont utilisés pour fournir des résultats informatiques. . Les nœuds récompensent ou punissent pour maintenir le fonctionnement du réseau. On peut dire que la conception de Privasea AI NetWork ouvre la voie à des applications d'IA préservant la confidentialité dans divers domaines.4. Chiffrement homomorphe FHE - le nouveau Saint Graal de la cryptographie ?

Nous pouvons voir dans le dernier chapitre que la sécurité de Privatosea AI NetWork repose sur son FHE sous-jacent. Grâce aux avancées technologiques continues de ZAMA, le leader de la piste FHE, FHE s'est même vu attribuer un nouveau mot de passe par les investisseurs. Prenant le titre de Saint Graal, comparons-le à ZKP et aux solutions associées.

Par comparaison, vous pouvez voir que les scénarios applicables de ZKP et FHE sont assez différents. FHE se concentre sur le calcul de la confidentialité, tandis que ZKP se concentre sur la vérification de la confidentialité. Et SMC semble avoir un plus grand degré de chevauchement avec FHE Le concept de SMC est une informatique conjointe sécurisée, qui résout le problème de confidentialité des données des ordinateurs individuels qui fonctionnent ensemble. 5. Limites de FHE

FHE réalise la séparation des droits de traitement des données et de la propriété des données, empêchant ainsi les fuites de données sans affecter les calculs. Mais en même temps, le sacrifice est la vitesse de calcul. Le cryptage est comme une arme à double tranchant S'il améliore la sécurité, il réduit également considérablement la vitesse de calcul. Ces dernières années, différents types de solutions d'amélioration des performances FHE ont été proposées, certaines basées sur l'optimisation d'algorithmes et d'autres reposant sur l'accélération matérielle. En termes d'optimisation des algorithmes, les nouvelles solutions FHE telles que CKKS et les méthodes d'amorçage optimisées réduisent considérablement la croissance du bruit et la surcharge de calcul En termes d'accélération matérielle, des GPU, FPGA et autres matériels personnalisés ont Performances considérablement améliorées des opérations polynomiales.

De plus, l'application de schémas de chiffrement hybrides est également à l'étude. En combinant le chiffrement partiellement homomorphe (PHE) et le chiffrement de recherche (SE), l'efficacité peut être améliorée dans des scénarios spécifiques. Malgré cela, FHE présente encore un écart important en termes de performances par rapport aux calculs en texte clair. 6. Résumé

Privasea offre non seulement aux utilisateurs un environnement de traitement de données hautement sécurisé grâce à son architecture unique et à sa technologie informatique de confidentialité relativement efficace, mais ouvre également un nouveau chapitre dans l'intégration profonde du Web3 et de l'IA. Bien que le FHE sur lequel il s'appuie présente un désavantage naturel en termes de vitesse de calcul, Privasea a récemment conclu une coopération avec ZAMA pour résoudre conjointement le problème de l'informatique confidentielle. À l'avenir, grâce aux percées technologiques continues, Privasea devrait libérer son potentiel dans davantage de domaines et devenir un explorateur de l'informatique de confidentialité et des applications d'IA.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Qu'est-ce que le web3 ? Analyse vernaculaire des formulaires web3

- Résumer et organiser les outils et frameworks open source pour le développement du Metaverse

- 4 menaces possibles pour Bitcoin

- Perspectives du marché DeFi en 2024 : un moment important pour l'innovation technologique

- La SEC votera sur l'ETF au comptant Bitcoin la semaine prochaine