Verstehen Sie das Inception-Modul und seine Funktionen

Das Inception-Modul ist ein effizienter Feature-Extraktor, der die Genauigkeit und Generalisierungsfähigkeiten des Netzwerks verbessert, indem er die Tiefe und Breite des Netzwerks erhöht und gleichzeitig die Recheneffizienz gewährleistet. Es verwendet Faltungskerne unterschiedlichen Maßstabs, um Merkmale aus den Eingabedaten zu extrahieren und sich an verschiedene Datentypen anzupassen. Darüber hinaus kann das Inception-Modul auch die Komplexität des Modells reduzieren und eine Überanpassung verhindern. In diesem Artikel werden die Prinzipien und Anwendungen des Inception-Moduls ausführlich vorgestellt.

Das Inception-Modul ist eine der Schlüsselkomponenten des 2014 von Google Deep Learning vorgeschlagenen Faltungs-Neuronalen Netzwerks. Sein Hauptzweck besteht darin, die Probleme einer großen Berechnungsmenge, vieler Parameter und einer leichten Überanpassung zu lösen. Das Inception-Modul erreicht die Merkmalsextraktion verschiedener Empfangsfelder durch die Kombination mehrerer Faltungskerne und das Pooling von Schichten unterschiedlicher Größe. Durch diese Merkmalsextraktion in mehreren Maßstäben können unterschiedliche Ebenen detaillierter Informationen im Bild erfasst werden, wodurch die Genauigkeit des Netzwerks verbessert wird. Durch mehrfaches Stapeln von Inception-Modulen im Netzwerk kann ein tiefes Faltungs-Neuronales Netzwerk unter Beibehaltung einer hohen Effizienz aufgebaut werden. Daher wird das Inception-Modul häufig für Aufgaben wie Bildklassifizierung und Zielerkennung verwendet und ist zu einer wichtigen Technologie im Bereich Deep Learning geworden.

Das Inception-Modul ist eine effektive Netzwerkstruktur, mit der der Umfang von Deep-Learning-Netzwerken erweitert werden kann. Es soll gleichzeitig die Genauigkeit verbessern und eine Überanpassung verhindern. Durch die Verwendung von Faltungskernen unterschiedlicher Maßstäbe wie 1x1, 3x3, 5x5 usw. kann das Inception-Modul Merkmale der Eingabedaten in unterschiedlichen räumlichen Maßstäben extrahieren und so reichhaltigere Merkmalsausdrücke erhalten. Darüber hinaus bietet das Inception-Modul den Vorteil, dass die Anzahl der Parameter reduziert und die Nichtlinearität des Netzwerks erhöht wird, wodurch das Netzwerk effizienter und flexibler wird. Durch wiederholtes Stapeln von Inception-Modulen können größere Netzwerke aufgebaut werden, um die Leistung von Deep-Learning-Netzwerken weiter zu verbessern.

Inception V1 vergrößert hauptsächlich die Breite des Netzwerks und erhöht die Anpassungsfähigkeit des Netzwerks an die Skalierung, indem es eine 1x1-Faltung verwendet, um Parameter zu reduzieren. Inception V2 führt eine BN-Schicht ein, normalisiert jede Schicht auf eine Gaußsche Verteilung von N(0,1) und verwendet im Inception-Modul zwei 3x3cobvs anstelle von 5x5, um die Parameter weiter zu reduzieren und Berechnungen zu beschleunigen. Inception V3 zerlegt 7x7 in 1x7 und 7x1, was die Berechnung beschleunigen kann. Gleichzeitig werden zwei 3x3-Faltungsschichtstapel verwendet, um die 5x5-Faltungsschicht zu ersetzen, wodurch das Netzwerk weiter vertieft und die Nichtlinearität des Netzwerks erhöht wird. Inception V4 kombiniert die Inception- und Resnet-Strukturen und verbessert die Netzwerkleistung durch die Einführung von Strukturen wie Engpassschichten und Restverbindungen.

Das obige ist der detaillierte Inhalt vonVerstehen Sie das Inception-Modul und seine Funktionen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Erstellen Sie Ihren personalisierten Nachrichten Digest mit KI -AgentenApr 12, 2025 am 11:18 AM

Erstellen Sie Ihren personalisierten Nachrichten Digest mit KI -AgentenApr 12, 2025 am 11:18 AMEinführung Die Fähigkeiten großer Sprachmodelle (LLMs) gehen schnell voran. Sie ermöglichen es uns, eine Vielzahl von LLM -Anwendungen aufzubauen. Diese reichen von der Aufgabenautomatisierung bis zur Workflow -Optimierung. Eine aufregende Anwendung ist

Die US -KI -Richtlinie dreht sich stark von „Sicherheit' zu „Sicherheit'Apr 12, 2025 am 11:15 AM

Die US -KI -Richtlinie dreht sich stark von „Sicherheit' zu „Sicherheit'Apr 12, 2025 am 11:15 AMPräsident Donald Trump hob den AI -Exekutivvertrag des ehemaligen Präsidenten Joe Biden am ersten seiner Amtszeit auf (Offenlegung: Ich war Senior Counselor für AI am Department of Homeland Security während der Biden -Administration) und Vizepräsident JD VA

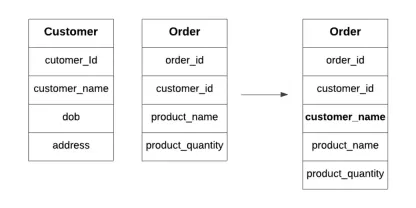

Was ist die Denormalisierung in Datenbanken?Apr 12, 2025 am 11:10 AM

Was ist die Denormalisierung in Datenbanken?Apr 12, 2025 am 11:10 AMEinführung Stellen Sie sich vor, Sie führen ein geschäftiges Café, in dem jede Sekunde zählt. Anstatt ständig separate Inventar- und Bestelllisten zu überprüfen, konsolidieren Sie alle wichtigen Details auf eine leicht zu lesende Karte. Dies ähnelt Denormaliza

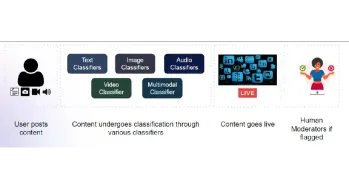

Erstellen von multimodalen Modellen für die Mäßigung von InhaltenApr 12, 2025 am 10:51 AM

Erstellen von multimodalen Modellen für die Mäßigung von InhaltenApr 12, 2025 am 10:51 AMEinführung Stellen Sie sich vor, Sie scrollen durch Ihre bevorzugte Social -Media -Plattform, wenn aus dem Nichts ein offensiver Post auftaucht. Bevor Sie überhaupt auf den Berichtsknopf klicken können, ist er weg. Das ist Inhalt Moderati

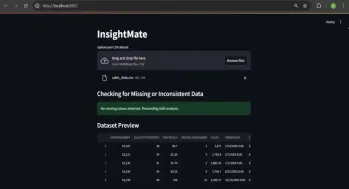

Automatisieren Sie Datenerblicke mit InsightMateApr 12, 2025 am 10:44 AM

Automatisieren Sie Datenerblicke mit InsightMateApr 12, 2025 am 10:44 AMEinführung Der Umgang mit riesigen Datensätzen kann in der heutigen datenhaarigen Welt ziemlich überwältigend sein. Hier kommt InsightMate ins Spiel. Es wurde entwickelt, um die Erkundung Ihrer Daten zum Kinderspiel zu machen. Laden Sie einfach Ihren Datensatz hoch und Sie erhalten Instan

Vektor-Streaming: Speichereffiziente Indizierung mit RostApr 12, 2025 am 10:42 AM

Vektor-Streaming: Speichereffiziente Indizierung mit RostApr 12, 2025 am 10:42 AMEinführung Das Vektor-Streaming in Embodeything wird eingeführt, ein Merkmal, mit dem das Einbettung von Dokumenten in großem Maßstab optimiert werden soll. Das Aktivieren von asynchronem Knacken und Einbetten mit Rusts Parallelität verringert den Speicherverbrauch und reduziert

Was ist ein Replit Agent? | Ein Einführungshandbuch - Analytics VidhyaApr 12, 2025 am 10:40 AM

Was ist ein Replit Agent? | Ein Einführungshandbuch - Analytics VidhyaApr 12, 2025 am 10:40 AMEinführung Stellen Sie sich vor, Sie entwickeln Apps mit der gleichen Leichtigkeit wie ein Gespräch. Es gibt keine komplizierten Entwicklungsumgebungen, die eingerichtet werden müssen und keine Konfigurationsdateien durchsehen müssen. Konvertieren Konzepte in wertvolle Apps

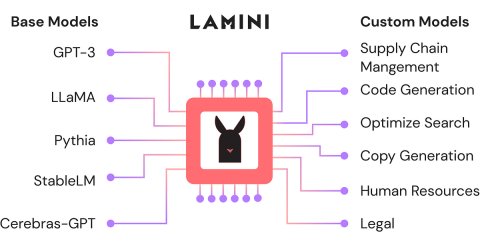

Fine-Tune Open-Source-LLMs unter Verwendung von Lamini-Analytics VidhyaApr 12, 2025 am 10:20 AM

Fine-Tune Open-Source-LLMs unter Verwendung von Lamini-Analytics VidhyaApr 12, 2025 am 10:20 AMVor kurzem haben wir mit dem Aufkommen großer Sprachmodelle und KI unzähliger Fortschritte bei der Verarbeitung natürlicher Sprache verzeichnet. Modelle in Domänen wie Text, Code und Bild-/Videogenerierung haben menschenähnliche Argumentation und p archiviert

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

SublimeText3 Linux neue Version

SublimeText3 Linux neueste Version

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

ZendStudio 13.5.1 Mac

Leistungsstarke integrierte PHP-Entwicklungsumgebung

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen