Künstliche Intelligenz und Sicherheit sind zwei sehr wichtige und interessante Bereiche. Obwohl es in jedem Bereich umfangreiche Arbeiten gibt, wurde ihrer Integration wenig Aufmerksamkeit geschenkt. Besonders wenn es um künstliche Intelligenz geht, sind wir in einer Phase angekommen, in der die „schönen Worte“ nicht mehr interessant sind; wir müssen künstliche Intelligenz auf bestimmte Branchen und Disziplinen anwenden, um von den klaren Fortschritten zu profitieren

Dutzende Sicherheitsmaßnahmen wurden in Betracht gezogen seit Jahren sehr wichtig, aber immer noch nicht vollständig in die sogenannten „Kerngeschäfts“-Funktionen integriert. Mit der Digitalisierung von Unternehmen hat sich Cloud Computing in jüngster Zeit jedoch als zentraler Vermittler zwischen Kunden, Partnern, Mitarbeitern und verschiedenen Prozessen und Erfahrungen zwischen diesen Organisationen erwiesen, und der Sicherheit wird die gebührende Aufmerksamkeit geschenkt. Fast jedes Unternehmen beginnt zu erkennen, dass ein echter Erfolg der digitalen Transformation nur dann erreicht werden kann, wenn die Sicherheit gewährleistet ist

Viele Unternehmen zögern immer noch, inwieweit sie weiterhin in Sicherheit investieren müssen. Mit dem Aufkommen der KI und ihrer Operationalisierung wird sich dies ändern – nicht nur, weil KI der ultimative Ausdruck der digitalen Transformation ist (was Sicherheit bedeutet), sondern auch, weil sich Angriffsvektoren vervielfachen und durch KI an Stärke gewinnen werden. Wir befinden uns im Zeitalter der „Warp-Geschwindigkeit“

Daher kann die Konvergenz von KI und Sicherheit auf zwei Arten betrachtet werden – aktivierte Sicherheit und deaktivierte Sicherheit, wobei erstere Unternehmen einen Vorteil verschafft und letztere Angreifern erhebliche Vorteile verschafft.

Wählen wir jeweils drei interessante Bereiche aus –

Implementierung von Sicherheit – Unternehmensvorteil

1. Zugriffskontrolle – Vor der KI war UBA (User Behavior Analysis) nur Zukunftsmusik. Nun ist dies Realität geworden. Unternehmen können schließlich intelligente Zugangskontrollsysteme implementieren, die den Zugang basierend auf dem Benutzerverhalten dynamisch gewähren und entziehen.

Violation Awareness – Künstliche Intelligenz verwandelt groben Mustervergleich in eine intelligente Analyse bisher unvorstellbarer Datenmengen. Umgeschriebener Inhalt: 2. Bewusstsein für Verstöße – Künstliche Intelligenz verwandelt einen groben Mustervergleich in eine intelligente Analyse bisher unvorstellbarer Datenmengen.

Internes Fehlverhalten bezieht sich auf das Verhalten von Mitarbeitern, das gegen die Berufsethik sowie gegen Gesetze und Vorschriften am Arbeitsplatz verstößt. Durch die Kombination des Wissens eines LLM mit No-Code-/Low-Code-Tools können Sicherheitsanalysten Bedrohungsmodelle effizienter erstellen. Dieser Ansatz kann Unternehmen dabei helfen, internes Fehlverhalten besser zu erkennen und darauf zu reagieren und so die Interessen und den Ruf des Unternehmens zu schützen

Sicherheit deaktivieren – Angriffsprämie

1 Ransomware-fokussierte Angreifer erhöhen ihre Täuschungsziele Fähigkeit, LLM-Informationen preiszugeben

2. Spear-Phishing – Angreifer können künstliche Intelligenz nutzen, um Nachrichten zu lokalisieren, die zu Kultur, Geschlecht, Region und Person passen und sogar Ton und Stil imitieren.

3. Ausgeklügelte Angriffsmuster – Künstliche Intelligenz ermöglicht es Angreifern, die gleichen Verbesserungen bei der Datenanalyse vorzunehmen wie Unternehmen. Dadurch sind Angriffsmuster effizienter geworden und Angriffsvektoren haben exponentiell zugenommen

Tatsächlich sind die Welten der künstlichen Intelligenz und der Cybersicherheit miteinander verflochten und verbunden. Beide Bereiche müssen als wichtige Teile des betrieblichen „Betriebssystems“ verstanden werden. Da IT und Business verschmelzen, werden Sicherheit und künstliche Intelligenz zu Schlagworten.

Was die Sicherheit jedoch von anderen Bereichen unterscheidet, ist, dass künstliche Intelligenz nicht nur Unternehmen dabei helfen kann, sichere Abläufe zu gewährleisten, sondern auch böswilligen Akteuren dabei helfen kann, zu zerstören oder Chaos zu schaffen

Das obige ist der detaillierte Inhalt vonKünstliche Intelligenz und Sicherheit: Eng verbundene Partner. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Die KI -Spielentwicklung tritt mit dem Dreamer -Portal von Upheaval in seine agentenische Ära einMay 02, 2025 am 11:17 AM

Die KI -Spielentwicklung tritt mit dem Dreamer -Portal von Upheaval in seine agentenische Ära einMay 02, 2025 am 11:17 AMUmwälzungsspiele: Revolutionierung der Spielentwicklung mit KI -Agenten Upprudaval, ein Studio für Spieleentwicklung, das aus Veteranen von Branchengiganten wie Blizzard und Obsidian besteht

Uber will dein Robotaxi -Shop sein. Werden Anbieter sie lassen?May 02, 2025 am 11:16 AM

Uber will dein Robotaxi -Shop sein. Werden Anbieter sie lassen?May 02, 2025 am 11:16 AMDie Robotaxi-Strategie von Uber: Ein Fahrwerk Ökosystem für autonome Fahrzeuge Auf der jüngsten Curbivore-Konferenz stellte Richard Willder von Uber ihre Strategie vor, die Robotaxi-Anbieter zu werden. Nutzung ihrer dominanten Position in

KI -Agenten, die Videospiele spielen, werden zukünftige Roboter verändernMay 02, 2025 am 11:15 AM

KI -Agenten, die Videospiele spielen, werden zukünftige Roboter verändernMay 02, 2025 am 11:15 AMVideospiele erweisen sich als unschätzbare Testgründe für die modernste KI-Forschung, insbesondere bei der Entwicklung autonomer Agenten und realer Roboter, die möglicherweise sogar zum Streben nach künstlicher allgemeiner Intelligenz (AGI) beitragen. A

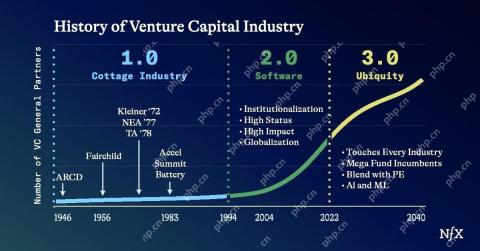

Der Startup Industrial Complex, VC 3.0 und James Curriers ManifestoMay 02, 2025 am 11:14 AM

Der Startup Industrial Complex, VC 3.0 und James Curriers ManifestoMay 02, 2025 am 11:14 AMDie Auswirkungen der sich entwickelnden Risikokapitallandschaft sind in Medien, Finanzberichten und alltäglichen Gesprächen offensichtlich. Die spezifischen Konsequenzen für Anleger, Startups und Mittel werden jedoch häufig übersehen. Risikokapital 3.0: ein Paradigma

Adobe Updates Creative Cloud und Firefly bei Adobe Max London 2025May 02, 2025 am 11:13 AM

Adobe Updates Creative Cloud und Firefly bei Adobe Max London 2025May 02, 2025 am 11:13 AMAdobe Max London 2025 lieferte erhebliche Aktualisierungen für Creative Cloud und Firefly, was eine strategische Verlagerung in Richtung Zugänglichkeit und generativer KI widerspiegelt. Diese Analyse enthält Erkenntnisse aus Briefings vor der Ereignis mit Adobe Leadership. (Hinweis: Adob

Alles, was Meta in Lamacon angekündigt hatMay 02, 2025 am 11:12 AM

Alles, was Meta in Lamacon angekündigt hatMay 02, 2025 am 11:12 AMDie Lamacon-Ankündigungen von Meta zeigen eine umfassende KI-Strategie, die direkt mit geschlossenen KI-Systemen wie OpenAIs konkurrieren und gleichzeitig neue Einnahmequellen für seine Open-Source-Modelle erstellt. Dieser vielfältige Ansatz zielt auf BO ab

Die Brau -Kontroverse über den Vorschlag, dass KI nichts anderes ist als nur normale TechnologieMay 02, 2025 am 11:10 AM

Die Brau -Kontroverse über den Vorschlag, dass KI nichts anderes ist als nur normale TechnologieMay 02, 2025 am 11:10 AMEs gibt schwerwiegende Unterschiede im Bereich der künstlichen Intelligenz zu dieser Schlussfolgerung. Einige bestehen darauf, dass es Zeit ist, die "neuen Kleidung des Kaisers" aufzudecken, während andere der Idee, dass künstliche Intelligenz nur gewöhnliche Technologie ist, stark aussieht. Lassen Sie uns darüber diskutieren. Eine Analyse dieses innovativen KI -Durchbruchs ist Teil meiner laufenden Forbes -Spalte, die die neuesten Fortschritte im Bereich der KI abdeckt, einschließlich der Identifizierung und Erklärung einer Vielzahl einflussreicher KI -Komplexitäten (klicken Sie hier, um den Link anzuzeigen). Künstliche Intelligenz als gemeinsame Technologie Erstens sind einige Grundkenntnisse erforderlich, um die Grundlage für diese wichtige Diskussion zu schaffen. Derzeit gibt es eine große Menge an Forschungen, die sich zur Weiterentwicklung künstlicher Intelligenz widmen. Das Gesamtziel ist es, künstliche allgemeine Intelligenz (AGI) und sogar mögliche künstliche Super Intelligence (AS) zu erreichen

Model -Bürger, warum KI -Wert der nächste Business -Maßstab istMay 02, 2025 am 11:09 AM

Model -Bürger, warum KI -Wert der nächste Business -Maßstab istMay 02, 2025 am 11:09 AMDie Effektivität des KI -Modells eines Unternehmens ist jetzt ein wichtiger Leistungsindikator. Seit dem KI -Boom wurde generative KI für alles verwendet, vom Komponieren von Geburtstagseinladungen bis zum Schreiben von Softwarecode. Dies hat zu einer Verbreitung von Sprachmod geführt

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

MantisBT

Mantis ist ein einfach zu implementierendes webbasiertes Tool zur Fehlerverfolgung, das die Fehlerverfolgung von Produkten unterstützen soll. Es erfordert PHP, MySQL und einen Webserver. Schauen Sie sich unsere Demo- und Hosting-Services an.

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

PHPStorm Mac-Version

Das neueste (2018.2.1) professionelle, integrierte PHP-Entwicklungstool

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung