Heim >Betrieb und Instandhaltung >Sicherheit >So verwenden Sie das neue APT-Framework DarkPulsar der NSA

So verwenden Sie das neue APT-Framework DarkPulsar der NSA

- 王林nach vorne

- 2023-05-18 20:14:581428Durchsuche

Vorwort

Im März 2017 veröffentlichte ShadowBrokers ein vertrauliches Dokument, das die Welt schockierte, darunter zwei Frameworks: DanderSpritz und FuzzBunch.

DanderSpritz ist ein reines Plug-in, das entwickelt wurde, um Informationen zu sammeln, Schwachstellen auszunutzen und die übernommenen Geräte zu kontrollieren. Es ist in Java geschrieben und bietet eine grafische Oberfläche ähnlich dem Botnet-Verwaltungspanel und ein Control Panel ähnlich dem Metasploit-Tool. Es enthält auch Hintertüren und Plugins für nicht von FuzzBunch gesteuerte Geräte.

DanderSprit-Schnittstelle

Übersicht

Fuzzbunch bietet ein Framework für die Interaktion und Zusammenarbeit verschiedener Dienstprogramme und enthält verschiedene Arten von Plug-Ins mit dem Zweck, Objekte zu analysieren, Schwachstellen auszunutzen, Aufgaben zu platzieren usw. . Die Dateien im FuzzBunch-Framework-Plugin-Paket sind in drei Typen unterteilt:

%pluginName%-version.fb

Dies ist die Dienstprogrammdatei des Frameworks. Es kopiert den Header aus dem XML und enthält die ID des Plugins.

%pluginName%-version.exe

Führen Sie diese ausführbare Datei aus, wenn FuZZbuNch den Ausführungsbefehl erhält.

%pluginName%-version.xml

Diese Konfigurationsdatei beschreibt den Namen, den Typ und die Beschreibung der Eingabe- und Ausgabeparameter des Plugins. Diese Informationen können über die FuzzBunch-Schnittstelle angezeigt werden. Dieser Klassifizierungsstandard für Dateitypen legt die Einstellung von Standardparametern fest und verbessert so die Bedienbarkeit des Frameworks.

ImplantConfig ist ein von Fuzzbunch aufrufbares Toolkit, das ein Verwaltungsmodul namens DarkPulsar enthält, ein Plug-in zur Verwaltung gesteuerter Geräte, und zur Steuerung einer ferngesteuerten Hintertür namens „sipauth42.tsp“ verwendet wird.

Es unterstützt die folgenden Befehle:

BurnRawShellcodeEDFStagedUploadDisableSecurityEnableSecurityUpgradeImplantPingPong

Burn, RawShellcode, UpgradeImplant und PingPong unterstützen das Entfernen/Aktualisieren implantierter Software, das Ausführen von beliebigem Code und das Überprüfen, ob die Hintertür auf dem Remote-Computer installiert wurde. Der Zweck anderer Befehle ist noch nicht klar .

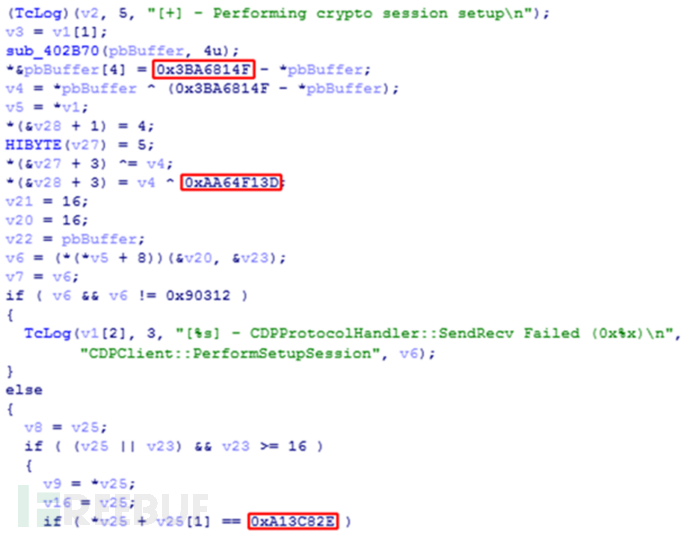

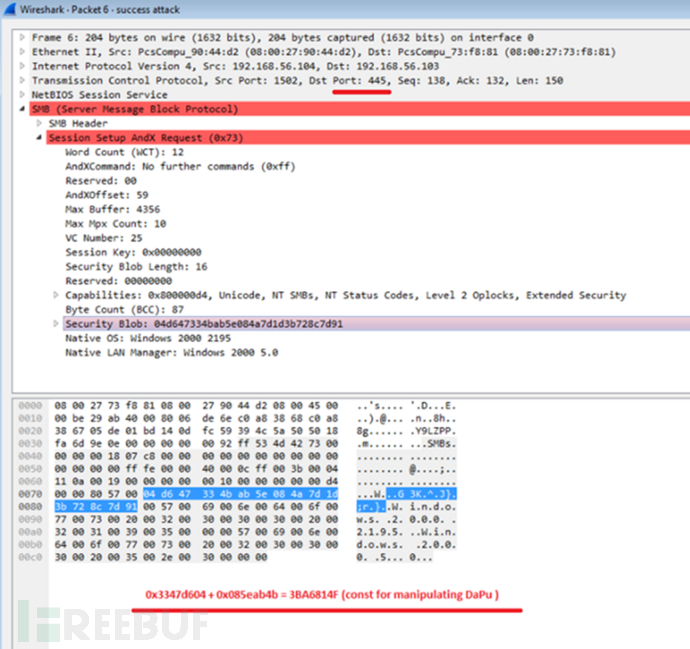

Kaspersky Lab hat bei der Analyse von DarkPulsar mehrere Konstanten entdeckt, die zur Verschlüsselung des Datenverkehrs zwischen dem C&C und der implantierten Software verwendet werden:

Kaspersky glaubt, dass diese Konstanten als Ausgangspunkte für weitere eingehende Untersuchungen verwendet werden können, daher wurde ein Detektor gebaut. Einige Monate später tauchte die mysteriöse DarkPulsar-Hintertür auf, die sowohl 32-Bit- als auch 64-Bit-Versionen enthielt. Forscher fanden etwa 50 Fälle in Russland, Iran und Ägypten, die häufig Windows 2003/2008-Server infizierten und Bereiche wie „Kernenergie“, „Telekommunikation“, „IT“, „Luft- und Raumfahrt“ sowie „Forschung und Entwicklung“ betrafen. Highlights der DarkPulsar-TechnologieDarkPulsar ist mit einer dynamischen Bibliotheksdatei ausgestattet. Gemessen an den exportierten Funktionen kann es die folgenden Funktionen erreichen: Zwei anonyme Funktionen werden verwendet, um Hintertüren im System zu installieren.

Funktion, deren Name sich auf den TSPI-Vorgang (Telephone Service Provider Interface) bezieht. Sie dient dazu, sicherzustellen, dass die Hintertür in der Autorun-Liste vorhanden ist und automatisch startet. Funktionen mit Namen im Zusammenhang mit SSPI-Vorgängen (Security Support Provider Interface), die hauptsächlich zum Ausführen von Schadcode verwendet werden.Die Implementierung von SSPI- und TSPI-Schnittstellen ist sehr einfach, sodass die von DarkPulsar exportierte Funktion denselben Namen wie die Schnittstellenfunktion hat, jedoch der richtige Telefondienst durch Schadcode ersetzt wird.

Diese dynamische Bibliothek wird im System über eine anonyme Funktion installiert, dieSecur32.AddSecurityPackagemit Administratorrechten und dem Pfad ihrer eigenen Bibliothek in den Parametern aufruft, um die Hintertür zu starten, wodurchlsass entsteht. execode>Laden Sie DarkPulsar als SSP/AP und rufen Sie die exportierte FunktionSpLsaModeInitializeauf, um die Hintertür durch DarkPulsar zu initialisieren. Unter anderem wird AddSecurityPackage verwendet, um Code inlsass.exeeinzufügen. Außerdem wird der Name der Bibliotheksdatei inHKLMSoftwareMicrosoftWindowsCurrentVersionTelephonyProvidershinzugefügt. Dies führt dazu, dass die Telefonie-API (TapiSrv) mit dem Laden beginnt, wenn der Remote Access Connection Manager (RasMan)-Dienst gestartet wird. Stellen Sie den Starttyp auf „Automatisch“ ein. Beim Laden der Bibliothek des Telefonanbieters ruft TapiSrvTSPI_lineNegotiateTSPIVersionauf, das einen AddSecurityPackage-Aufruf enthält, um Schadcode inlsass.exeeinzuschleusen.

DarkPulsar implementiert schädliche Funktionen, indem es einen Hook für1, Msv1_0.dll – für NTLM-Protokoll, 2, Kerberos.dll – wird für das Kerberos-Protokoll verwendet,SpAcceptLsaModeContext(die für die Authentifizierung verantwortliche Funktion) installiert. Diese Art der Injektion erfolgt innerhalb mehrerer Systemauthentifizierungspakete innerhalb des Prozesseslsass.exeund ermöglicht es Darkpulsar, den Authentifizierungsprozess gemäß dem folgenden Protokoll zu steuern:

Secur32.AddSecurityPackage以及参数中它自己库的路径来启动后门,使得lsass.exe将DarkPulsar加载为SSP/AP并调用其导出的函数SpLsaModeInitialize,由DarkPulsar初始化后门。其中AddSecurityPackage用于将代码注入到lsass.exe。它还在HKLMSoftwareMicrosoftWindowsCurrentVersionTelephonyProviders中添加了其库文件名。

这样一来Telephony API(TapiSrv)开始加载随着远程访问连接管理器(RasMan)服务启动开始加载,将该启动类型设置为“自动”。加载电话服务提供商的库时,TapiSrv调用TSPI_lineNegotiateTSPIVersion,其中包含AddSecurityPackage调用以将恶意代码注入到lsass.exe中。

DarkPulsar通过为SpAcceptLsaModeContext(负责身份验证的函数)安装钩子来实现恶意功能。此类注入行为在进程lsass.exe3, Schannel.dll – wird für das TLS/SSL-Protokoll verwendet,

4, Wdigest.dll – wird für das Digest-Protokoll verwendet, 5, Lsasrv. dll – wird verwendet Vereinbarungen auszuhandeln.Nach Abschluss dieses Vorgangs ist Darkpulsar in der Lage, Malware-Verkehr in Systemprotokolle einzuschleusen. Da diese Art von Netzwerkaktivität gemäß Systemstandards ausgeführt wird, spiegelt sie sich nur in Systemprozessen wider, was bedeutet, dass sie Systemports verwendet, die für die oben genannten Protokolle reserviert sind, ohne deren normalen Betrieb zu behindern.

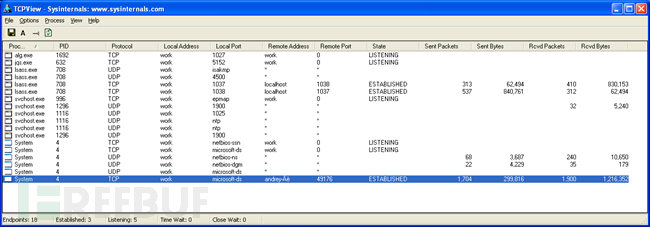

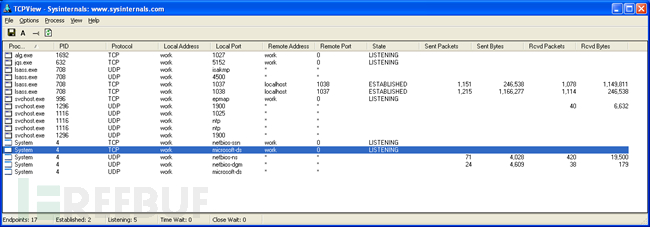

Erfolgreiche Verbindung zum Netzwerkverkehr des DarkPulsar-Implantats

Der zweite Vorteil der Steuerung des Authentifizierungsprozesses besteht darin, dass die Eingabe von Benutzernamen und Passwortschutz umgangen werden kann, um Zugriff auf Objekte zu erhalten, die eine Authentifizierung erfordern, wie z. B. Prozesslisten, Remote-Registrierung, SMB Dateisystem. Nach dem Senden des DisableSecurity-Befehls von Darkpulsar ruft der Backdoor-Hook des gesteuerten Geräts die Funktion

SpAcceptLsaModeContextauf, wodurch die in der Funktion übergebenen Anmeldeinformationen gültig werden und das System dann Zugriff auf die geschützten Objekte des Clients gewährt.SpAcceptLsaModeContext函数,使得该函数传递的凭据有效,然后系统将提供对客户端的受保护对象的访问权限。使用DarkPulsar

Darkpulsar-1.1.0.exe的管理界面是基于“一条指令和一次启动”原则构建的。要执行的命令必须在配置文件Darkpulsar-1.1.0.9.xml中指定,或者作为命令行参数指定,至少详细说明:

目标机器是使用32位还是64位系统;

协议(支持SMB、NBT、SSL、RDP协议)以提供命令和端口号;

用于解密会话AES密钥的私有RSA密钥。

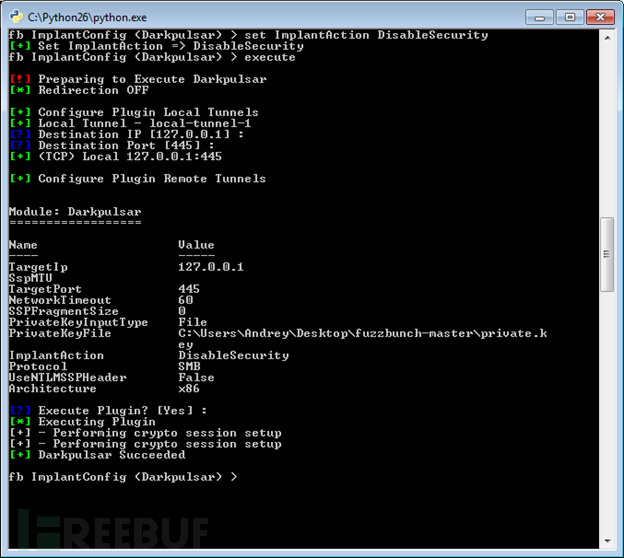

Fuzzbunch框架的插件Darkpulsar-1.1.0可以协调不同的组件并管理参数。以下是DisableSecurity命令在Fuzzbunch中的实际应用示例:

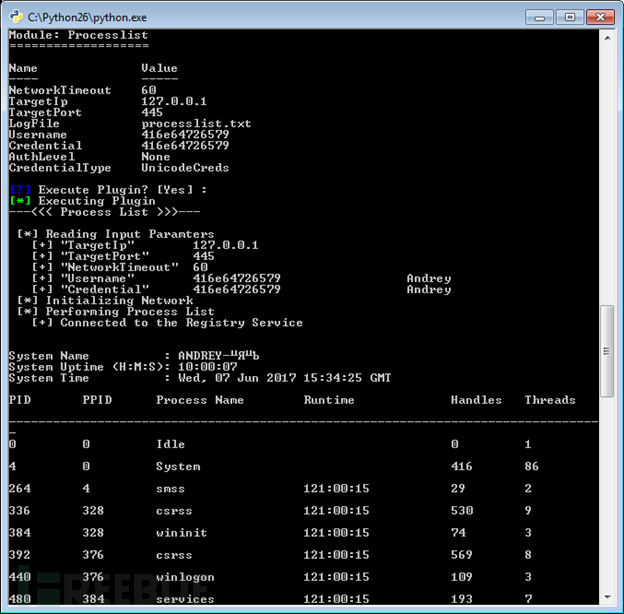

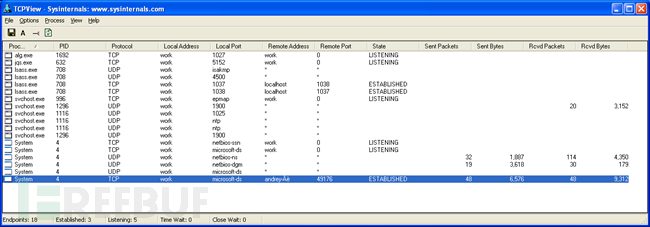

下面是运行DisableSecurity之后的进程表实例,允许执行任何没有有效凭据的插件,并通过常规系统功能(远程注册表服务)进行操作:

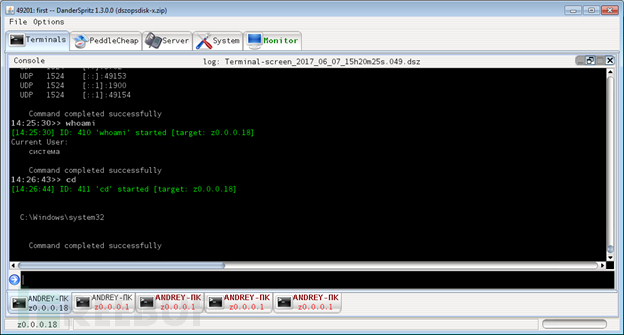

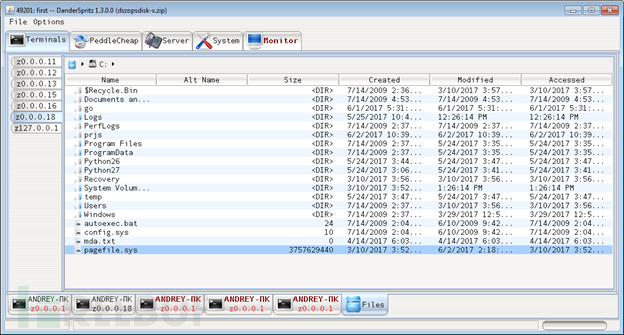

DanderSpritz

DanderSpritz是用于控制受感染机器的框架,与FuZZbuNch不同,因为后者为具有特定功能的后期开发阶段提供了部分工具包,例如DisableSecurity和DarkSeuls的EnableSecurity。

DanderSpritz适用于更大范围的后门,在受控设备中使用PeedleCheap来启动攻击者的恶意软件。DanderSpritz的插件PeddleCheap可用于配置嵌入式软件并连接到被感染的计算机。建立连接后,所有DanderSpritz后期开发功能均可用。

这就是EDFStagedUpload模式中的DarkPulsar通过植入恶意软件感染设备的渠道:PCDllLauncher(Fuzzbunch的插件)在受控设备一侧部署PeddleCheap植入软件,DanderSpritz提供用户友好的开发界面。所以,PCDllLauncher的全名是'PeddleCheap DLL Launcher'。

整合DanderSpritz方案、PeddleCheap插件、DarkPulsar插件和PCDllLauncher到一起实现恶意功能共包含四个步骤:

通过FuZZbuNch,运行命令EDFStagedUpload以启动DarkPulsar。

在DanderSpritz中,运行命令pc_prep(PeedelCheap Preparation)以准备恶意代码和要启动的库文件。

在DanderSpritz中,运行命令pc_old(这是命令pc_listen -reuse -nolisten -key默认的别名),这会将其设置为等待来自Pcdlllauncher的socket。

通过FuZZbuNch启动Pcdlllauncher并指定使用ImplantFilename参数中的命令pc_prep准备的有效路径。

DanderSpritz

文件系统插件

总结

FuzzBunch和DanderSpritz框架提供了很大的灵活性,包含诸多专为不同任务设计的插件,比如说FuzzBunch插件负责监控和攻击设备,DanderSpritz框架中的插件则是为管理已感染的受害者而开发的。

DarkPulsar后门的发现有助于理解它作为两个泄露框架之间的桥梁作用,以及它们如何成为同一攻击平台的一部分。这些平台是为长期潜伏攻击而设计的,从DarkPulsar的持久性和潜伏能力(例如将其流量封装到合法协议中并绕过密码保护以通过身份验证)可以看出背后的开发者非常之专业。

检测恶意网络活动

在受感染的计算机中执行EDFStagedUpload时,会建立永久连接,这是出现端口445流量的原因。

lsass.exeDarkPulsar verwenden

Die Verwaltungsoberfläche von Darkpulsar-1.1.0.exe basiert auf dem Prinzip „ein Befehl und ein Start“. Der auszuführende Befehl muss in der Konfigurationsdatei Darkpulsar-1.1.0.9.xml oder als Befehlszeilenparameter angegeben werden. Geben Sie mindestens Folgendes an:Ob der Zielcomputer ein 32-Bit- oder 64-Bit-System verwendet ;

Protokolle (SMB-, NBT-, SSL-, RDP-Protokolle werden unterstützt) zur Bereitstellung von Befehl und Portnummer;

Darkpulsar-1.1.0, ein Plug-in für das Fuzzbunch-Framework, kann verschiedene Komponenten koordinieren und Parameter verwalten. Das Folgende ist ein Beispiel für die tatsächliche Anwendung des DisableSecurity-Befehls in Fuzzbunch: 🎜🎜Privater RSA-Schlüssel zum Entschlüsseln des Sitzungs-AES-Schlüssels.

🎜DanderSpritz🎜DanderSpritz ist ein Framework zur Steuerung infizierter Maschinen und unterscheidet sich von FuZZbuNch dadurch, dass letzteres einen Teil des Toolkits für spätere Entwicklungsphasen mit spezifischen Funktionen bereitstellt, wie z. B. DisableSecurity und DarkSeuls‘ EnableSecurity. 🎜🎜DanderSpritz eignet sich für eine breitere Palette von Hintertüren und verwendet PeedleCheap in einem kontrollierten Gerät, um die Malware des Angreifers zu starten. Mit dem Plug-in PeddleCheap von DanderSpritz kann eingebettete Software konfiguriert und eine Verbindung zu infizierten Computern hergestellt werden. Sobald die Verbindung hergestellt ist, stehen alle Post-Entwicklungsfunktionen von DanderSpritz zur Verfügung. 🎜🎜Dies ist der Kanal, über den DarkPulsar im EDFStagedUpload-Modus Geräte infiziert, indem es Malware implantiert: PCDllLauncher (ein Plug-in für Fuzzbunch) stellt PeddleCheap-Implantationssoftware auf der Seite des gesteuerten Geräts bereit, und DanderSpritz stellt eine benutzerfreundliche Entwicklungsschnittstelle bereit. Daher lautet der vollständige Name von PCDllLauncher „PeddleCheap DLL Launcher“. 🎜🎜Die Integration der DanderSpritz-Lösung, des PeddleCheap-Plug-Ins, des DarkPulsar-Plug-Ins und des PCDllLauncher zur Implementierung schädlicher Funktionen umfasst vier Schritte: 🎜🎜Führen Sie über FuZZbuNch den Befehl EDFStagedUpload aus, um DarkPulsar zu starten. 🎜🎜Führen Sie in DanderSpritz den Befehl pc_prep (PeedelCheap-Vorbereitung) aus, um den Schadcode und die Bibliotheksdateien für den Start vorzubereiten. 🎜🎜Führen Sie in DanderSpritz den Befehl pc_old aus (dies ist der Standardalias für den Befehl pc_listen -reuse -nolisten -key). Dadurch wird festgelegt, dass er auf den Socket von Pcdlllauncher wartet. 🎜🎜Starten Sie Pcdlllauncher über FuZZbuNch und geben Sie einen gültigen Pfad an, der mit dem Befehl pc_prep im Parameter ImplantFilename vorbereitet wurde. 🎜🎜🎜 🎜 DanderSpritz🎜🎜

🎜🎜Datei System-Plug-in 🎜

Zusammenfassung

🎜Die Frameworks FuzzBunch und DanderSpritz bieten große Flexibilität und enthalten viele Plug-ins, die für verschiedene Aufgaben entwickelt wurden. Das FuzzBunch-Plug-in ist beispielsweise für die Überwachung und den Angriff auf Geräte verantwortlich Die Plug-ins im DanderSpritz-Framework sind für die Verwaltung infizierter Opfer entwickelt. 🎜🎜Die Entdeckung der DarkPulsar-Hintertür hilft dabei, ihre Rolle als Brücke zwischen den beiden durchgesickerten Frameworks zu verstehen und zu verstehen, wie sie Teil derselben Angriffsplattform sein können. Diese Plattformen sind für langfristige latente Angriffe konzipiert, und die Entwickler hinter DarkPulsar sind sehr professionell, wie sich an der Beständigkeit und den latenten Fähigkeiten von DarkPulsar zeigt (z. B. die Kapselung des Datenverkehrs in legitime Protokolle und die Umgehung des Passwortschutzes, um die Authentifizierung zu bestehen). 🎜Bösartige Netzwerkaktivität erkennen

🎜Wenn EDFStagedUpload auf einem infizierten Computer ausgeführt wird, wird eine permanente Verbindung hergestellt, was der Grund für den Port 445-Verkehr ist. Ein Paar gebundener Sockets tauchte auch inlsass.exeauf: 🎜🎜🎜🎜🎜Wenn DanderSpritz den Schadcode von PeddleCheap über das PcDllLauncher-Plug-in einsetzt, nimmt die Netzwerkaktivität dramatisch zu: 🎜🎜🎜🎜Wenn die Verbindung zum infizierten Computer beendet wird, wird die Netzwerkaktivität gestoppt und es bleiben nur zwei gebundene Sockets in

lsass.exeübrig:# 🎜🎜 #IOCImplantation – 96f10cfa6ba24c9ecd08aa6d37993fe4Dateipfad – %SystemRoot% System32 sipauth42.tsp

#🎜🎜 SoftwareMicrosoftWindowsCurrentVersionTelephonyProviders#🎜🎜 #

Das obige ist der detaillierte Inhalt vonSo verwenden Sie das neue APT-Framework DarkPulsar der NSA. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente

Ob der Zielcomputer ein 32-Bit- oder 64-Bit-System verwendet ;

Ob der Zielcomputer ein 32-Bit- oder 64-Bit-System verwendet ;