Heim >Betrieb und Instandhaltung >Sicherheit >So führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch

So führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-13 20:37:101303Durchsuche

Advanced Persistent Threats (APTs) werden zunehmend zu einer großen Bedrohung im Cyberspace, die wichtige Vermögenswerte von Regierungen und Unternehmen nicht ignorieren darf. Da APT-Angriffe oft klare Angriffsabsichten haben und ihre Angriffsmethoden stark verborgen und latent sind, sind herkömmliche Netzwerkerkennungsmethoden normalerweise nicht in der Lage, sie effektiv zu erkennen. In den letzten Jahren haben Technologien zur Erkennung und Abwehr von APT-Angriffen nach und nach die Aufmerksamkeit von Regierungen und Netzwerksicherheitsforschern auf der ganzen Welt auf sich gezogen.

1. Forschung zur Governance von APT-Organisationen in entwickelten Ländern

1.1 Auf strategischer Ebene legen die Vereinigten Staaten Wert auf „America First“ und „Förderung des Friedens durch Stärke“

Die Trump-Administration hat nacheinander die veröffentlicht „National Security Strategy Report“, „Department of Defense Cyber Strategy“ und „National Cyber Strategy“ interpretieren Trumps „America First“-Strategie, betonen „Cyber-Abschreckung“ und „Friedensförderung durch Stärke“, betonen das Die Bedeutung der Cyber-Kriegsführung und die Integration von „Militär und Gewalt“ werden vor Diplomatie und Staatsangelegenheiten gestellt, wobei der Schutz der US-Infrastruktur betont wird, um den anhaltenden Wohlstand der Vereinigten Staaten sicherzustellen. Gleichzeitig wurde die Bedeutung künstlicher Intelligenz (KI) für das Wirtschaftswachstum betont.

1.2 Auf regulatorischer Ebene erlassen die Vereinigten Staaten Gesetze zur Verfolgung von APT-Organisationen

Am 5. September 2018 stimmte das US-Repräsentantenhaus für die Verabschiedung des „Cyber Deterrence and Response Act of 2018“ mit dem Ziel, dies zu verhindern und zukünftige staatlich geförderte Cyberangriffe gegen die Vereinigten Staaten zu sanktionieren, um die politische, wirtschaftliche und kritische Infrastruktur der USA vor Schaden zu schützen. Der Gesetzentwurf verpflichtet den Präsidenten der Vereinigten Staaten, eine Liste von APT-Organisationen (Advanced Persistent Threat) zu erstellen, diese im Bundesregister zu veröffentlichen und regelmäßig zu aktualisieren.

1.3 Auf der Angriffsebene entwickelt das US-Militär fortschrittliche Cyber-Warfare-Tools auf der Grundlage von Wissensgraphen.

Im September 2010 gab „*****“ bekannt, dass das Pentagon bestrebt ist, in Cyberkriegen Präventivschläge zu erzielen und Täuschungen zu erreichen. Verleugnung und Trennung, herabgestufte, zerstörte „5D“-Effekte. Die Erforschung des Angriffsniveaus der Cyber-Kriegsführung war schon immer ein Schwerpunkt der US-Regierung und ihrer angeschlossenen Forschungseinrichtungen. Den Modellen, die die Vereinigten Staaten in den letzten Jahren zur Cyber-Kriegsführung entwickelt haben, zufolge ist es wichtig, das Schlachtfeldnetzwerk mit einem Multi zu kartieren -Ebene Wissensgraph und Durchführung von Modellüberprüfungen in Kombination mit Bereichsübungen.

1.3.1 DARPAs Plan Basierend auf einer bewährten Universalkarte hilft es militärischen Netzwerkbetreibern, eine visuelle Methode zur Durchführung von Netzwerkeinbruchsaufgaben auf dem Schlachtfeld zu nutzen. PLAN Den Kombattanten werden der optimale Invasionspfad und der optimale Invasionsplan bereitgestellt.

1.3.2 MITREs CyGraph-Prototyp unterstützt den Netzwerkbetrieb

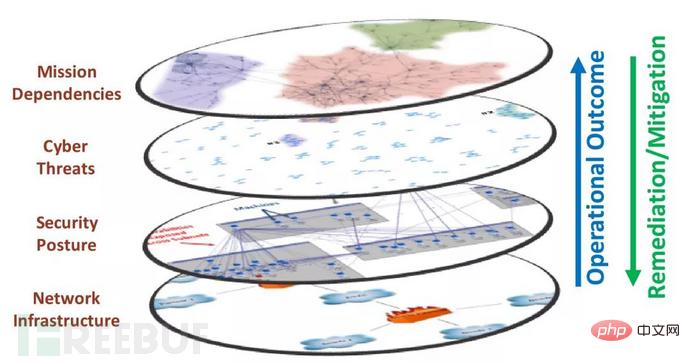

CyGraph ist MITREs Prototypsystem für die Graphmodellforschung. CyGraph verwendet eine hierarchische Diagrammstruktur, die vier Ebenen von Diagrammdaten umfasst: Netzwerkinfrastruktur, Sicherheitslage, Cyber-Bedrohungen und Missionsabhängigkeiten, um den Schutz wichtiger Ressourcen wie die Identifizierung von Angriffsflächen und das Verständnis von Angriffssituationen zu unterstützen.

Abbildung 1.1 Mehrschichtige Diagrammstruktur von CyGraph

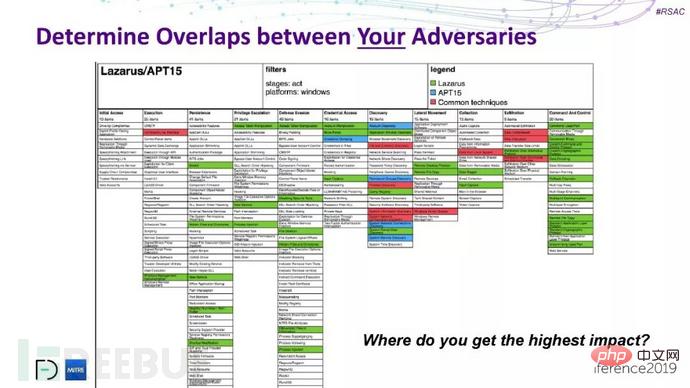

1.4 Auf Verteidigungsebene wird ein auf ATT&CK basierendes APT-Beschreibungssprachenmodell der neuen Generation entwickelt

ATT&CK ist ein Modell und eine Wissensbasis, die das Angriffsverhalten von widerspiegelt jeden Angriffslebenszyklus. ATT&CK nutzt eine Wissensdatenbank, um gegnerische Angriffsmethoden zu analysieren und bestehende Schutzsysteme zu bewerten. Sie kann auch mit dem Schießstand kombiniert werden, um Angriffssimulationstests und automatisierte Überprüfungen durchzuführen tatsächliche Auswirkungen von APT-Organisationen. 🔜 , indem Sie den APT-Wissensgraphen von oben nach unten erstellen.

2.1 Entitätsklassenkonstruktion basierend auf dem Bedrohungsprimitivmodell

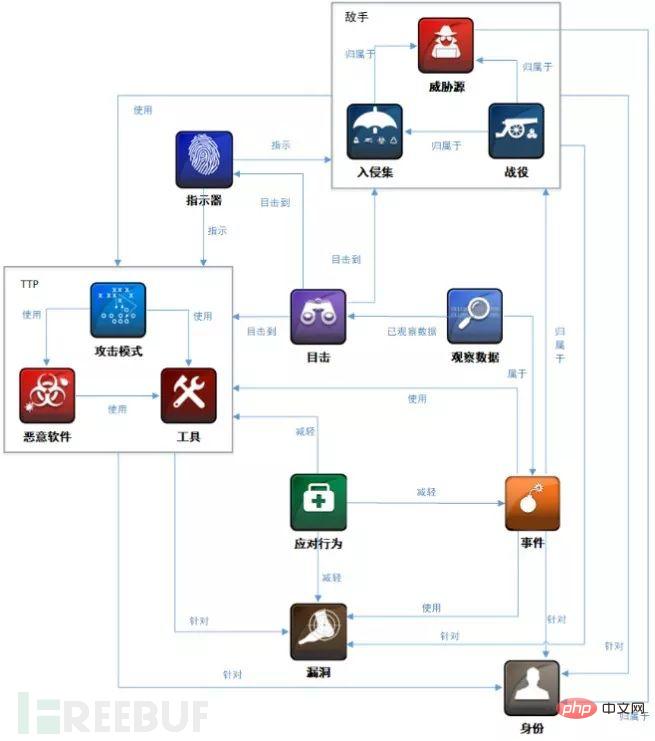

Die APT-Wissenstypdefinition bezieht sich auf verschiedene aktuelle Sicherheitsstandards und -spezifikationen, wie z. B. Common Attack Pattern Enumeration and Classification of Attack Mechanisms (CAPEC), Malware Attribute Enumeration and Characteristics (MAEC). ) und öffentliche Schwachstellen und Gefährdungen (CVE) usw. werden zwölf Wissenstypen entworfen: Angriffsmodus, Kampagne, Abwehrmaßnahmen, Identität, Bedrohungsindikator, Eindringungssatz, bösartiger Code, beobachtbare Entität, Bericht, Angreifer, Tools, Schwachstellen.

Die APT-Wissenstypdefinition bezieht sich auf verschiedene aktuelle Sicherheitsstandards und -spezifikationen, wie z. B. Common Attack Pattern Enumeration and Classification of Attack Mechanisms (CAPEC), Malware Attribute Enumeration and Characteristics (MAEC). ) und öffentliche Schwachstellen und Gefährdungen (CVE) usw. werden zwölf Wissenstypen entworfen: Angriffsmodus, Kampagne, Abwehrmaßnahmen, Identität, Bedrohungsindikator, Eindringungssatz, bösartiger Code, beobachtbare Entität, Bericht, Angreifer, Tools, Schwachstellen.

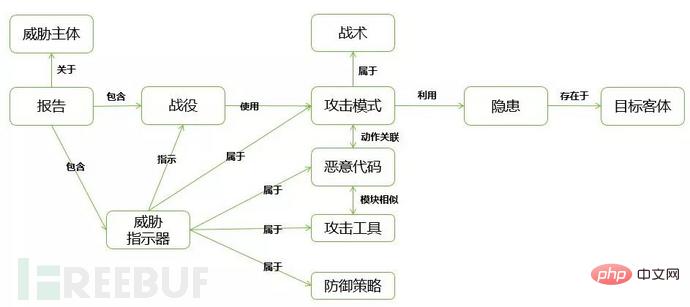

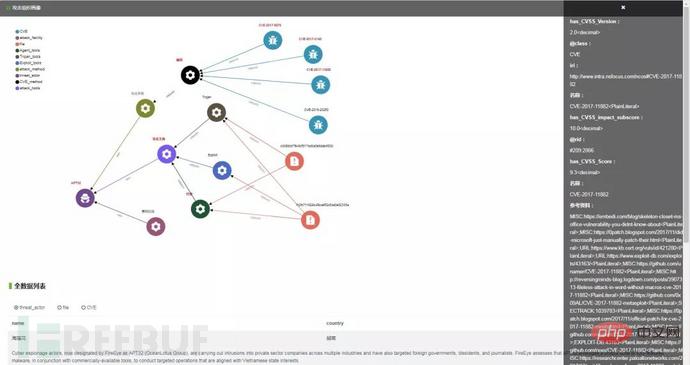

Die Wissenstypdefinition bildet nur die relevanten Informationen, die die Merkmale der APT-Organisation beschreiben, in isolierten Wissensknoten ab, und es besteht keine semantische Beziehung zwischen den Wissensknoten. Einerseits extrahiert das semantische Design Expertenwissen zu Schwachstellen, Schwachstellen, Vermögenswerten und Angriffsmechanismen, die in der US-amerikanischen National Vulnerability Database (NVD) enthalten sind. Zweitens bezieht es sich auf die sieben von STIX definierten Arten von Beziehungen STIX2.0-Objektbeziehungen sind in Abbildung 2.1 unten dargestellt. Abbildung 2.1 STIX2.0-Strukturdiagramm Fassen Sie die im APT-Bericht beteiligten semantischen Beziehungen mit mehreren Kategorien zusammen und fassen Sie sie zusammen. Einschließlich „Anweisungen“, „verwenden“, „gehören zu“ und anderen semantischen Beziehungen konstruieren Sie die Ontologiestruktur, wie in Abbildung 2.2 dargestellt. Nr. Dieser Artikel baut die APT-Wissensdatenbank von oben nach unten auf. Zunächst werden Informationsextraktions- und Ausrichtungsvorgänge durchgeführt. Basierend auf der APT-Wissensgraphontologie werden Wissenseinheiten und Attribute extrahiert, die sich auf das APT beziehen Organisation aus riesigen Daten und Wissensbeziehungen. Anschließend werden die Attributdisambiguierung und -fusion basierend auf den in der APT-Wissenssontologie definierten Wissensattributen durchgeführt und die APT-Wissensbasis ausgegeben. 2.4 Experimente und Anwendungen Abbildung 2.3 Übersicht über APT-Organisationen In Kombination mit der integrierten Knowledge-Graph-Ontologiestruktur verwenden wir die semantische Suche, um auf APT32 abzuzielen Angriffsorganisationen Das Porträt wurde aufgenommen, wie in den Abbildungen 2.4 und 2.5 dargestellt. #🎜🎜 ## 🎜🎜 ## 🎜🎜##🎜🎜 ## 🎜🎜#Abbildung 2.4 APT32 Diamond Model#🎜🎜 ## 🎜🎜 ## 🎜🎜##🎜🎜 ## 🎜🎜#Abbildung 2.5 APT 32 Porträt Die Profilinformationen umfassen die von der APT32-Organisation kontrollierte Infrastruktur, technische Mittel und Angriffstools. In Kombination mit dem Wissen über APT-Porträts wird durch Echtzeitüberwachung und Vergleich der APT-Organisationsmerkmale die organisatorische Relevanz von Ereignissen hervorgehoben und eine Echtzeitüberwachung und Statistik der Aktivitäten von APT-Organisationen erreicht. Basierend auf IDS- und Sandbox-Sondengeräten in einer bestimmten Umgebung, einer experimentellen Umgebung für Big-Data-Analysecluster, bestehend aus 4 Servern, kombiniert mit den durch das Wissensdiagramm bereitgestellten APT-Organisationsporträtmerkmalen, ab 2. Juni 2019 Es wurde festgestellt, dass im Zeitraum vom 9. Juni insgesamt 5 APT-Organisationen aktiv waren. Die Ergebnisse sind in Abbildung 2.6 dargestellt. Abbildung 2.6 APT-Organisationsverfolgung # 🎜🎜#1. Verbessern Sie die Formulierung von Richtlinien und Vorschriften im Zusammenhang mit APT-Angriffen. Derzeit hat die chinesische Regierung noch keine spezifischen Richtlinien und Vorschriften zur Reaktion auf APT-Angriffe erlassen, was der Förderung, Standardisierung und Steuerung der Analyse und Erkennung inländischer APT-Angriffe sehr abträglich ist. 2. Empfehlen Sie ein Forschungsökosystem des gemeinsamen Aufbaus, der gemeinsamen Forschung und des Teilens. Die Zusammenarbeit zwischen der chinesischen Regierung und Unternehmen muss weiter vertieft werden, um technische Lösungen und Modellstandards zu entwickeln, die auf Branchen- und nationaler Ebene übernommen werden können.

3. Gegenmaßnahmen und Vorschläge

3. Gegenmaßnahmen und Vorschläge

Das obige ist der detaillierte Inhalt vonSo führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente