Heim >Betrieb und Instandhaltung >Sicherheit >So analysieren Sie reflektiertes XSS

So analysieren Sie reflektiertes XSS

- PHPznach vorne

- 2023-05-13 20:13:042248Durchsuche

1. Reflected XSS

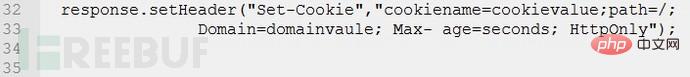

Reflected XSS bedeutet, dass die Anwendung über Webanfragen nicht vertrauenswürdige Daten erhält und diese an Webbenutzer übermittelt, ohne zu prüfen, ob die Daten schädlichen Code enthalten. Reflektiertes XSS wird im Allgemeinen von Angreifern mit URLs erstellt, die Schadcode-Parameter enthalten. Beim Öffnen der URL-Adresse werden die eindeutigen Schadcode-Parameter von HTML analysiert und ausgeführt. Es zeichnet sich durch Nichtpersistenz aus und erfordert, dass der Benutzer auf einen Link klickt bestimmte Parameter verursachen können. Der Herausgeber verwendet den Quellcode der JAVA-Sprache als Beispiel, um CWE ID 80: Unsachgemäße Neutralisierung skriptbezogener HTML-Tags in einer Webseite (Basic XSS)

2 zu analysieren Der Server empfängt die Daten, verarbeitet sie und sendet sie dann mit dem XSS-Code an den Browser. Nachdem der Browser die Daten mit dem XSS-Code analysiert hat, entsteht eine XSS-Sicherheitslücke, die zum Diebstahl des Ziels führen kann Die Daten der Website werden an den Server des Angreifers übertragen, um die nicht offengelegten Informationen des Benutzers auszulesen oder einen Click-Hijack durchzuführen, um Phishing-Angriffe usw. durchzuführen. Von Januar bis November 2018 gab es in CVE insgesamt 126 diesbezügliche Schwachstelleninformationen. Einige der Schwachstellen sind wie folgt:

| CVE-2018-14929 | |

| CVE-2018-12996 | |

| CVE-2018-12090 | |

Das obige ist der detaillierte Inhalt vonSo analysieren Sie reflektiertes XSS. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente

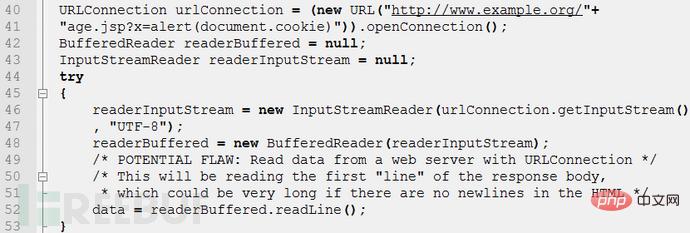

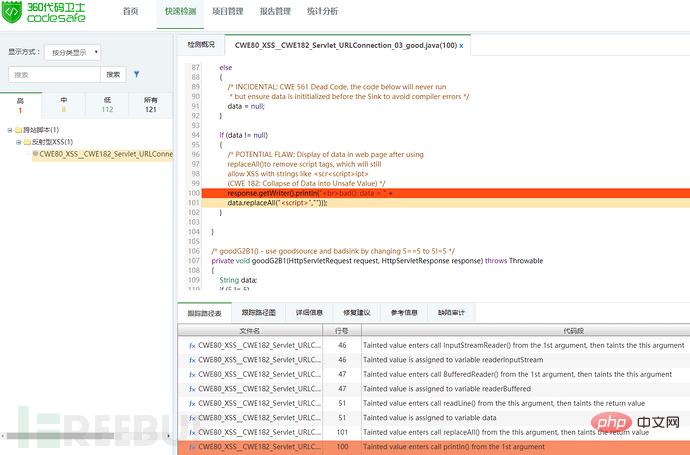

Abbildung 1: Beispiel für die Erkennung von reflektiertem XSS

Abbildung 1: Beispiel für die Erkennung von reflektiertem XSS

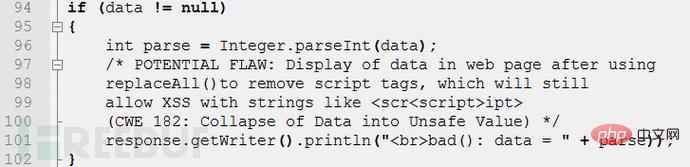

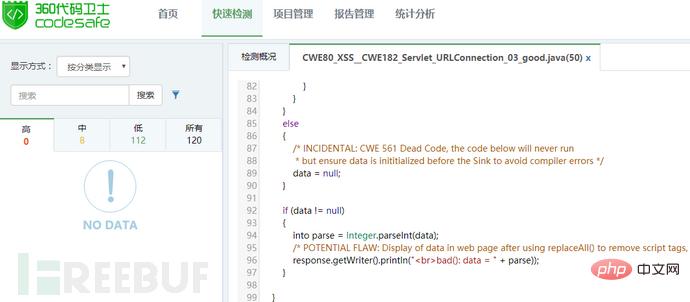

Verwenden Sie 360 Code Guard, um den reparierten Code zu erkennen, und Sie können sehen, dass kein „reflektierter XSS“-Fehler vorliegt. Wie in Abbildung 2 dargestellt:

Verwenden Sie 360 Code Guard, um den reparierten Code zu erkennen, und Sie können sehen, dass kein „reflektierter XSS“-Fehler vorliegt. Wie in Abbildung 2 dargestellt: