Heim >Technologie-Peripheriegeräte >KI >Um „falsches Graspflanzen' zu verhindern und zu kontrollieren, hat das technische Team von Xiaohongshu diese wichtigen Maßnahmen ergriffen

Um „falsches Graspflanzen' zu verhindern und zu kontrollieren, hat das technische Team von Xiaohongshu diese wichtigen Maßnahmen ergriffen

- PHPznach vorne

- 2023-04-11 12:55:031579Durchsuche

Dieser Artikel konzentriert sich hauptsächlich auf den Best-Practice-Bereich der Community- und E-Commerce-Risikokontrolle in Xiaohongshu – Pinselvolumenmanagement.

Als Content-Community ist die Zahl der monatlich aktiven Nutzer von Xiaohongshu stetig gewachsen, seit sie im Oktober 2021 die 200-Millionen-Marke überschritten hat. Aufgrund der kontinuierlichen Anhäufung von UGC-Inhalten entwickelt sich Xiaohongshu zu einem vielfältigen Lifestyle-Treffpunkt für immer mehr Nutzer. All dies hat Xiaohongshu zum Ziel illegaler Produktion gemacht.

Aus Benutzersicht muss Sicherheit zwei Probleme auf der Content-Plattform lösen: Gewährleisten, dass Benutzerinformationen im Internet sicher sind und sicherstellen, dass die Informationen, die Benutzer im Internet erhalten, authentisch sind.

Volume-Brushing, eine gängige Betrugsmethode in der Community und bei Transaktionen, führt dazu, dass die von Benutzern erhaltenen Informationen unwahr sind. Unabhängig davon, ob es sich um Community-Traffic wie das Lesen von Notizen, Likes und Kommentare handelt oder um E-Commerce-Daten wie Produktansichten und Verkäufe, die durch Brushing gewonnen werden, untergräbt dies unsere Inhaltssicherheit und beeinträchtigt das Vertrauen der Benutzer in die Plattform.

1. Betreten Sie die schwarze Industrie, um die Bedeutung des Pinselvolumens zu verstehen

1.1 Was ist Pinselvolumen?

Im Grundverständnis kann Volume Brushing als Datenbetrug verstanden werden, etwa der Einsatz von Betrugsmethoden, um an falsche Likes, Sammlungen und andere Daten zu gelangen, um einen höheren kommerziellen Wert zu erzielen. Im E-Commerce-Szenario konzentriert sich das Brushing stärker auf die Händlerebene, beispielsweise durch die Einstellung von Brushing-Benutzern und den Einsatz gefälschter Logistik zur Strukturierung von Transaktionen und zur Herstellung eines hohen GMV.

Um die Natur des Bürstenvolumens genau zu verstehen, haben wir eine Gruppe von Unternehmen besucht, die sich auf die Bürstenvolumen-Industriekette spezialisiert haben. Im Folgenden finden Sie eine Einführung in drei von ihnen und ihre Implementierungsmethoden:

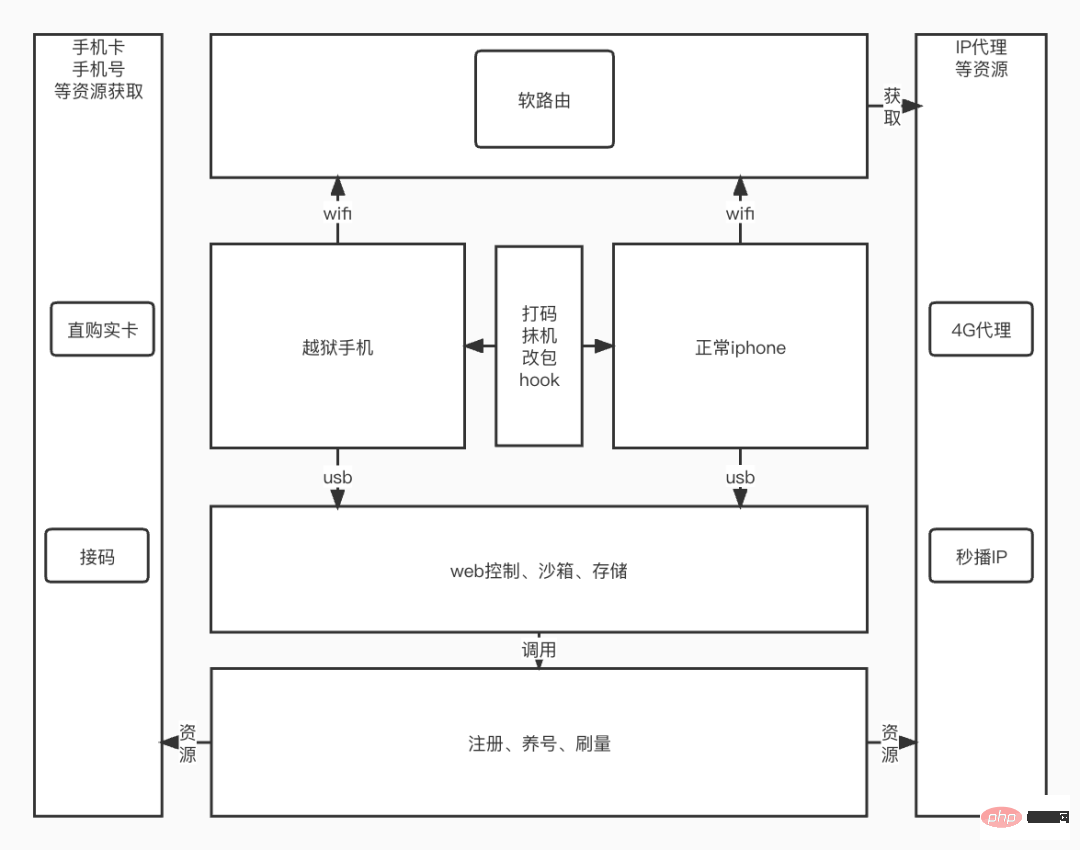

1.1.1 Gruppensteuerung des Bürstenvolumens Unternehmen

Dieses Unternehmen bietet einen Bürstenservice an, der hauptsächlich auf Gruppensteuerungsgeräten von Maschinen basiert, einschließlich Maschinen mit Jailbreak und normalen iPhones. Sie machten sich die Sicherheitsmechanismen von Apple zunutze, beispielsweise das Image-Packaging von Apple-Mobiltelefonen: Der Client, der den Anmeldestatus des Benutzers im gesamten Telefon enthält, wird gepackt und in einer Datei gespeichert, und diese Dateien werden dann in einer Sandbox-Umgebung gespeichert. Basierend auf dieser Methode wird ein einziges Mobiltelefon verwendet, um Batch-Sandbox-Umgebungen und -Konten wiederherzustellen, um gute Gruppenkontrolleffekte zu erzielen.

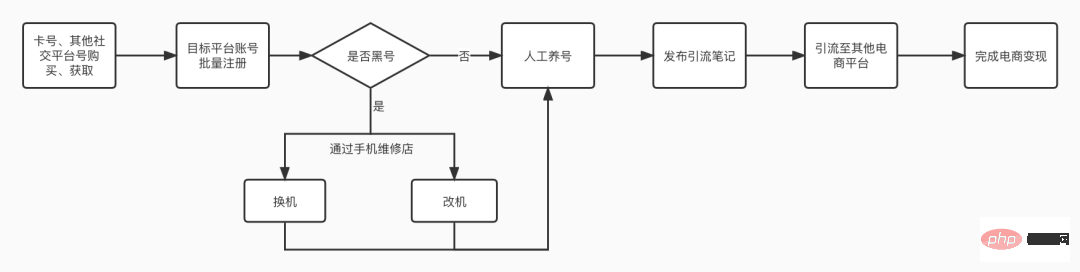

1.1.2 Kontoführungs- und Entwässerungsunternehmen

Dies ist ein E-Commerce-Unternehmen, das stark nachgeahmte Kleidung über den Verkehr verkauft. Die Hauptmethode besteht darin, ein Konto über eine virtuelle Hallenkarte zu registrieren und das Konto dann zu verwalten. Wenn das verwendete Konto auf der schwarzen Liste steht, muss ein nahegelegener Offline-Laden für gebrauchte Mobiltelefone eröffnet werden, um das auf der schwarzen Liste stehende Telefon zu einem günstigeren Preis (5-10 Yuan) zu ersetzen. Stellen Sie nach Erhalt der neuen Ausrüstung eine Gruppe echter Personen ein, registrieren Sie ein Konto und veröffentlichen und betreiben Sie weiterhin Inhalte. Schließlich machen Sie Markenwerbung und werden dafür bezahlt. Es versteht sich, dass ein Konto Hunderttausende GMVs anziehen kann, wenn man die Anzahl der Konten berücksichtigt.

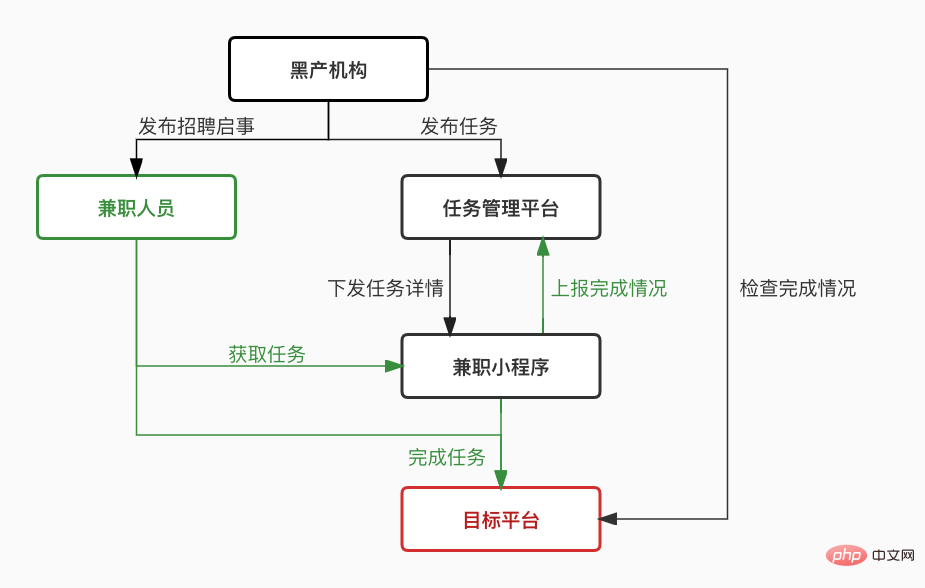

1.1.3 Crowdsourcing-Bürstunternehmen

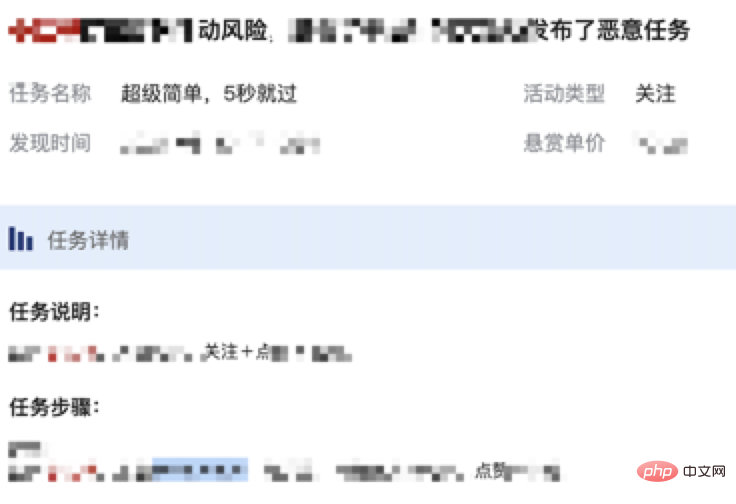

Crowdsourcing-Schwarzprodukte haben in der Regel professionelle Organisationen, die auf großen Plattformen nach Aufgaben suchen und Leute für Teilzeitjobs rekrutieren Ihre eigenen Konten können nach Abschluss von Aufgaben Belohnungen erhalten.

1.2 Neudefinition des Pinselvolumens

Ist das Putzen gleichbedeutend mit dem Pinselvolumen? Ja, aber nicht vollständig. Wir müssen das Pinselvolumen aus einer höheren Perspektive verstehen.

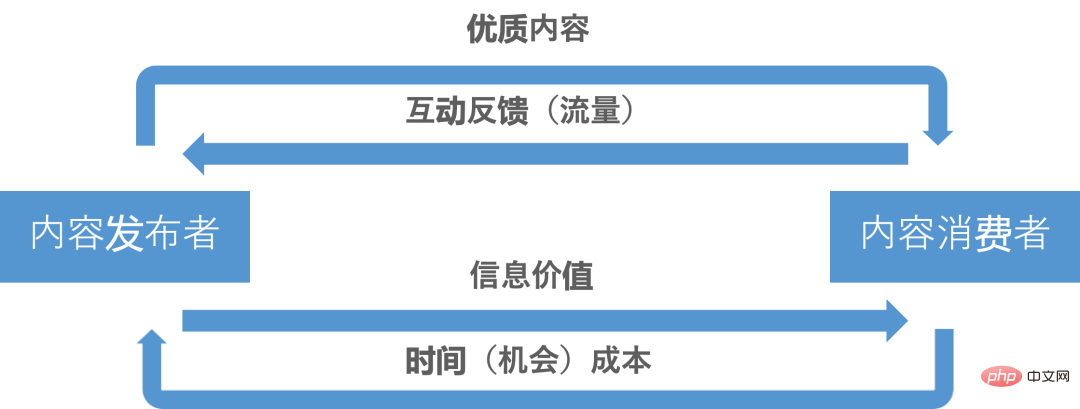

In der Community-Umgebung von Xiaohongshu unterteilen wir Benutzer in zwei Kategorien: Inhaltsverleger und Inhaltskonsumenten. Inhaltsverleger sind für die Produktion und Bereitstellung hochwertiger Inhalte für Verbraucher verantwortlich. Im Gegensatz dazu zahlen Inhaltskonsumenten Zeitkosten, Opportunitätskosten, Informationskosten, emotionale Kosten und den Wert der Informationen, die in den von ihnen angesehenen Inhalten enthalten sind. Mit anderen Worten: Verlage und Verbraucher führen tatsächlich eine Art Transaktion durch, und die Content-Plattform ist eine marktwirtschaftliche Plattform. Wenn es einen Markt gibt, muss Bargeld im Umlauf sein. In der Content-Community sind messbare Einheiten wie Lesungen, Likes, Sammlungen und Kommentare die Währung.

In dieser Analogie ist Verblassen gleichbedeutend mit der Herstellung gefälschter Währungen Die Veröffentlichung falscher Inhalte ist analog zu gefälschten Waren, die zu einer Inflation auf dem Gesamtmarkt führen. Obwohl diese Token auf dem Sekundärmarkt (Community) existieren, werden sie schließlich mit dem Primärmarkt (E-Commerce, Werbung) gehandelt, um eine Traffic-Monetarisierung zu realisieren. Für Xiaohongshu ist Waschen gleichbedeutend mit Falschgeld und muss ohne Mühe gehandhabt werden.

2. Herausforderungen bei der Risikokontrolle

Warum existiert das Waschvolumen noch lange, da es als Falschgeld eingestuft wurde? Hier müssen wir mehrere Herausforderungen erwähnen, mit denen die Betrugsbekämpfung konfrontiert ist: Schwierigkeiten bei der Identifizierung, Schwierigkeiten bei der Governance und Schwierigkeiten bei der Konsolidierung.

2.1 Schwierigkeiten bei der Identifizierung

Schwierigkeiten bei der Identifizierung lassen sich in drei Teile zusammenfassen: Das Terminal ist unkontrollierbar, KI gegen KI und echte Menschen gegen echte Menschen.

2.1.1 Das Terminal ist unkontrollierbar

In der Community-Putzszene ist das Terminal tatsächlich unkontrollierbar und es ist für Gegner schwierig zu beurteilen, ob der Kunde ein normaler Benutzer oder ein schwarzes Produkt ist. Theoretisch gibt es keine Möglichkeit, die Kommunikationsmethode vertrauenswürdig zu machen, wenn sie nicht vertrauenswürdig ist.

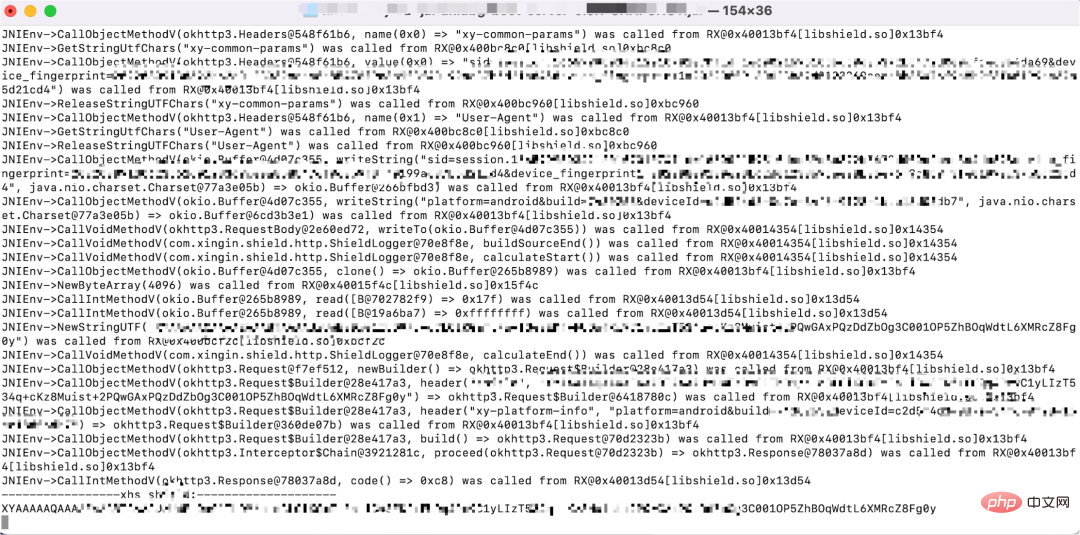

Wir haben einmal versucht, ein Angriffstool für ein Schnittstellenprotokoll zurückzuentwickeln, den Code darin zu zerlegen und Anfragen an den als unser Client getarnten Server zu senden, indem wir den Signaturalgorithmus geknackt haben. Dies ist bei weitem die einfachste Methode, die anderen Methoden sind schwieriger zu kontrollieren. 2.1.2 KI gegen KI Durch und Aufrüstung.

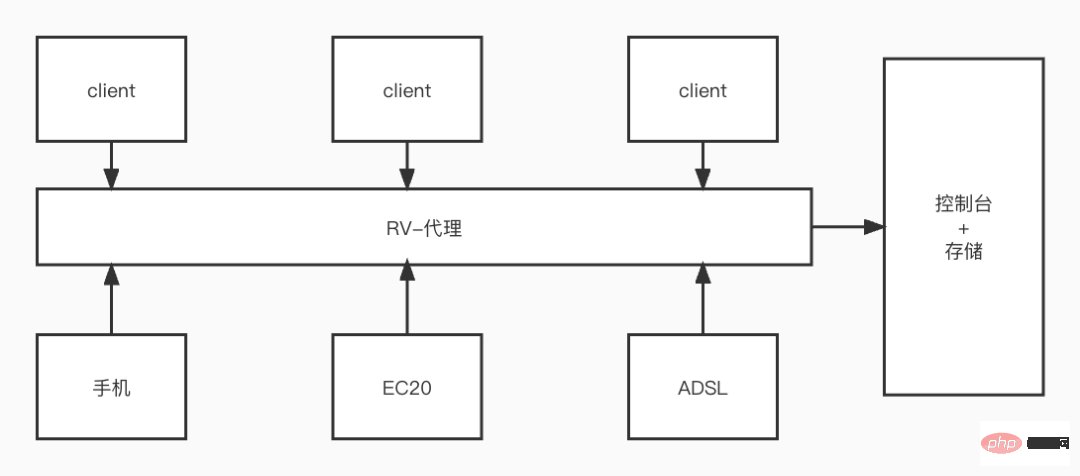

Nehmen Sie als Beispiel die Gruppenkontrollmethode der Black Grey Production. Nutzen Sie die Schwachstelle der Autorisierung durch Dritte, um Stapel von Konten von Drittanbietern auf der öffentlichen Plattform zu generieren, und verwenden Sie die Konten von Drittanbietern, um die Registrierung von Xiaohongshu-Konten abzuschließen. Verwenden Sie dann das automatische Skript-Klick-Tool der Benutzeroberfläche, um Klicks und Tastenanschläge zu steuern, und bedienen Sie es auf Ihrem Mobiltelefon, um stapelweise Likes und Follower zu gewinnen. Die derzeit gängige Methode ist die Verwendung von 4G-Mobiltelefonen/EC20-Chips zur Durchführung hybrider Angriffe, um die Identifizierung schwarzer IPs zu verhindern.

Die Förderung der KI-Intelligenz in der Risikokontrolle erfolgt langsam. Der Grund dafür ist, dass KI-Algorithmen gut darin sind, „Probleme erster Ordnung“ zu lösen, etwa ob ein Bild einen Zahlungs-QR-Code enthält. In tatsächlichen Szenarien müssen wir jedoch beurteilen, ob der Chat-Inhalt riskant ist. Aus menschlicher Sicht stellt das Versenden von Zahlungs-QR-Codes zwischen Freunden, die häufig in Kontakt stehen, kein Risiko dar, das Versenden von Zahlungs-QR-Codes zwischen Fremden, die gerade gechattet haben, ist jedoch ein risikoreiches Verhalten. Das Risiko hängt hier von der Aggregation zweier Informationsebenen ab: Zahlungs-QR-Code + Fremden-Chat. Im Vergleich zu Menschen ist es für die KI schwierig, die Gesamterkennung dieser beiden Dimensionen automatisch zu beurteilen, sodass viel menschliches Eingreifen erforderlich ist.

2.1.3 Von realer Person zu realer Person

Rekrutieren Sie Leute über Online-Gruppenchats, Offline-Kleinaufgaben und sogar über formelle Rekrutierungskanäle. Diese Leute gehören zu echten Benutzern und zeigen wirklich normale Verhaltensweisen. Ab einem bestimmten Punkt verlangen sie Geld, um ihr Volumen zu erhöhen, was die gesamte Identifizierung äußerst kompliziert macht.

2.2 Schwierigkeiten bei der Governance

2.2 Schwierigkeiten bei der Governance

Auf der Xiaohongshu-Plattform ist die Content-Community in K (Blogger), B (Marken/Händler), MCN-Organisationen (Vermittler) und C-Seite (normale Benutzer) unterteilt. Die Frage, die uns seit langem beschäftigt, ist, wer dieses Verhalten aus Profitgründen anwendet. Ist es die K-Seite, die B-Seite, die MCN-Seite oder die C-Seite? Und ist das Verhalten dieser Person im Moment gut oder schlecht? Wie kann man bei der Bewältigung unbeabsichtigter Verletzungen vorbeugen? Die reale Situation ist, dass jedes Terminal am Volumenbürsten teilnehmen kann. Nachdem die Marke ihre Marketinganforderungen bekannt gegeben hat, nimmt MCN die Aufgabe an und verteilt sie an K auf den wichtigsten Plattformen, sodass K relevante Hinweise veröffentlichen kann, um Benutzer anzulocken und schließlich den Zweck der Marketingförderung zu erreichen. In diesem Prozess hat MCN die Motivation, das Volumen zu erhöhen, um die Anforderungen an die Präsenz auf der Markenseite zu erfüllen und Gewinne zu erzielen. In ähnlicher Weise hat K auch die Motivation, seinen Verkehr zu erhöhen, um die von MCN gestellten Aufgaben zu erfüllen und seinen eigenen Verkehrsmangel auszugleichen. Auch unterschiedliche Rollen auf der Markenseite, etwa auf der operativen Seite, können das Volumen auffrischen, um die Aufgaben des Unternehmens zu erfüllen. Einige Wettbewerber versammeln auch C-End-Benutzer, um ihre Konkurrenten zu belästigen, um ihre Notebooks zu putzen, was zu Strafen für die Risikokontrolle für Blogger und Notebooks führt.

Was noch problematischer ist, ist, dass in der gesamten Gruppe eine große Anzahl realer Menschen gemischt ist, was es schwierig macht, das Putzverhalten genau zu unterscheiden. Selbst wenn Sie es erkennen können, wie können Sie dann feststellen, ob das aktuelle Verhalten der Person normal ist? Es wird Probleme mit Rückrufen und versehentlichen Schäden geben. Es muss sichergestellt werden, dass ein vollständiger Rückruf vermieden wird, ohne dass eine Gruppe von Benutzern versehentlich beschädigt wird, was den reibungslosen Betrieb des Unternehmens beeinträchtigen würde. Gleichzeitig ist auch der Kaltstart der Plattform

ein Problem, das gelöst werden muss. Warum steigern beispielsweise neue kleine Händler ihre Umsätze? Das liegt daran, dass kleine Händler in der Anfangszeit den großen Händlern in Bezug auf Logistik, Produktqualität und Preiskontrolle grundsätzlich unterlegen waren. Selbst wenn ein Benutzer versehentlich nach einem Produkt eines neuen Händlers sucht, beträgt das Verkaufsvolumen 0, der Käufer vertraut ihm nicht und verliert am Ende trotzdem die Möglichkeit, eine Transaktion durchzuführen. Dies gilt auch für die Nachfrage nach Bürstenvolumen durch kleine Unternehmen. 2.3 Konsolidierung ist schwierig Jeder sichere Betrieb wird irgendwann in das Problem des Input-Output-Verhältnisses geraten. In Szenarien, in denen Inhalte gelöscht werden, ist es schwierig, den ROI von Investitionen zur Risikokontrolle zu messen, da keine direkte Umsatzberechnung erfolgt.

Jeder sichere Betrieb wird irgendwann in das Problem des Input-Output-Verhältnisses geraten. In Szenarien, in denen Inhalte gelöscht werden, ist es schwierig, den ROI von Investitionen zur Risikokontrolle zu messen, da keine direkte Umsatzberechnung erfolgt.

Die zweite Schwierigkeit besteht darin, die Wirksamkeit von Prävention und Kontrolle zu messen. Wir haben vorhin über die CTR gesprochen, aber reicht der CTR-Wert aus, um die Wirkung der Risikokontrolle zu beurteilen? Die Antwort ist nein. Die Ergebnisse der Prävention und Kontrolle werden mehrere Dimensionen umfassen. Unter den von uns betreuten Zahnputzfällen stammen viele der betrügerischen Zahnputzvorgänge aus Crowdsourcing an echten Personen. Sollte die Wirksamkeit der Prävention und Kontrolle anhand der Benutzerdimension oder der Anzahl abnormaler Verhaltensweisen beurteilt werden? Das Management des Bürstenvolumens ist eine Konfrontation zwischen Menschen. Nach einer Methode der Risikokontrolle und -steuerung werden die Gegner neue Mittel und Technologien einsetzen, um die nächste Runde von Angriffen zu starten. Daher schwankt die Wirkung der Konfrontation ständig ist erforderlich.

3. Xiaohongshus Governance-Praktiken

Xiaohongshu ist eine Plattform für aufrichtigen Austausch und freundliche Interaktion. Wichtiger als die technischen Möglichkeiten ist für uns die Haltung der Plattform. Das bedeutet auch, dass unsere Einstellung zum Volumenwaschverhalten darin besteht, strikt gegen die Nulltoleranz vorzugehen.

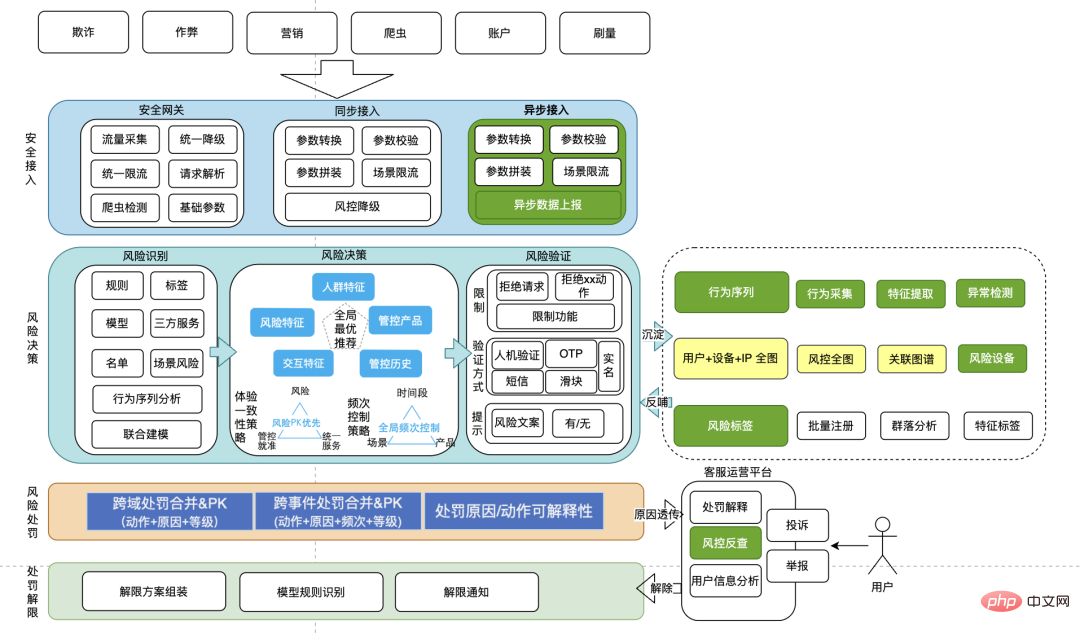

Innerhalb der Abteilung für Sicherheitstechnologie haben wir drei Lösungsrichtungen vorgeschlagen, nämlich: Entwicklung der Risikokontrollinfrastruktur, Rationalisierung der Risikokontrollkonfrontation und intelligente Gestaltung der Risikokontrollidentifizierung.

3.1 Engine-basierte Risikokontrollinfrastruktur

Laut inländischen Statistiken gibt es 1,5 Millionen schwarze Industriemitarbeiter, weit mehr als unser technisches Risikokontrollteam. Wie können wir im kleinen Maßstab gegen die gesamte Industriekette kämpfen? Die von uns vorgeschlagene Lösung lässt sich schnell iterieren und ist leicht auszuprobieren. Die Risikokontrollinfrastruktur ist motorbasiert und verbindet die Engineering-Engine mit den gesamten vorderen und hinteren Upstream- und Downstream-Verbindungen, um die Gesamteffizienz der Risikokontrolle zu verbessern. Die Risikokontroll-Engine bezieht sich hier nicht nur auf die Bereitstellung von Strategien auf einem unabhängigen Knoten, sondern umfasst auch den Informationszugriff der gesamten Verbindung und die Verwendung von Upstream- und Downstream-Informationen zur Identifizierung von Risiken .

Am Beispiel der Nearline-Plattform haben wir die vorhandenen Quasi-Echtzeit-Aufgaben stark abstrahiert, sodass Benutzer schnell online gehen können, indem sie Aufgaben in kurzer Zeit zusammenstellen, wodurch die Effizienz verbessert wird. Die Engine-Fähigkeit dieser Plattform kann mehrere Datenquellen und historische Daten im Hintergrund kombinieren, um relativ in Echtzeit Ergebnisse zur Risikokontrollerkennung bereitzustellen. Außerdem werden Verhaltenssequenzanalyse, Diagrammanalyse und Algorithmusmodelle kombiniert, um die Wirksamkeit der Risikokontrolle zu verbessern Fähigkeiten.

Die Nearline-Plattform gleicht die Einschränkungen der Identifizierung einzelner Regeln aus, lässt sich in das ursprüngliche Echtzeit-Risikokontrollsystem integrieren und ist eine wirksame Ergänzung zu anderen Präventions- und Kontrollmethoden. Die Nearline-Plattform unterstützt die Fähigkeit zur umfassenden Verarbeitung von Daten und Ereignissen und unterstützt auch den Datenzugriff aus mehreren Quellen. Noch wichtiger ist, dass sie Funktionen bietet, die Algorithmen und Strategien sowie die individuelle Datenverarbeitungslogik der Schüler unterstützen können . Entlasten Sie Arbeitskräfte und verbessern Sie die Genauigkeit bei der Entwicklung von Prozessen.

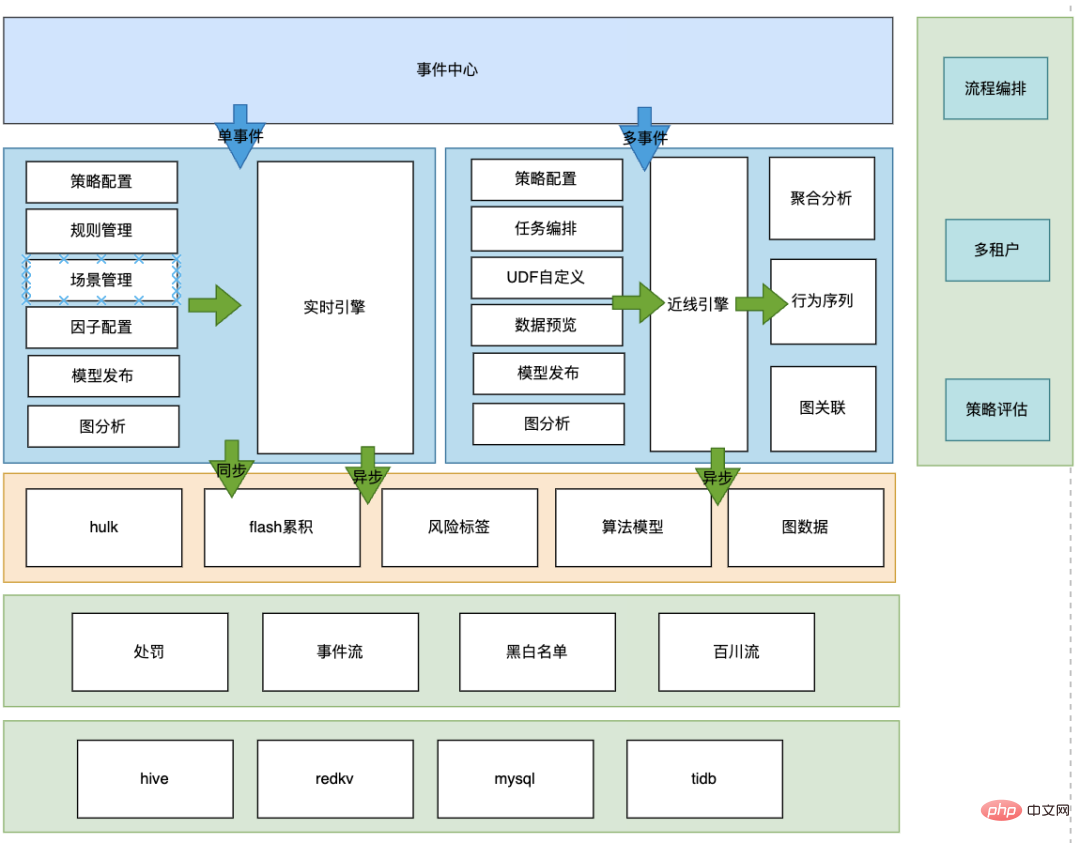

Das Bild unten zeigt das Gesamtsystem und die Architektur des Nearline-Systems:

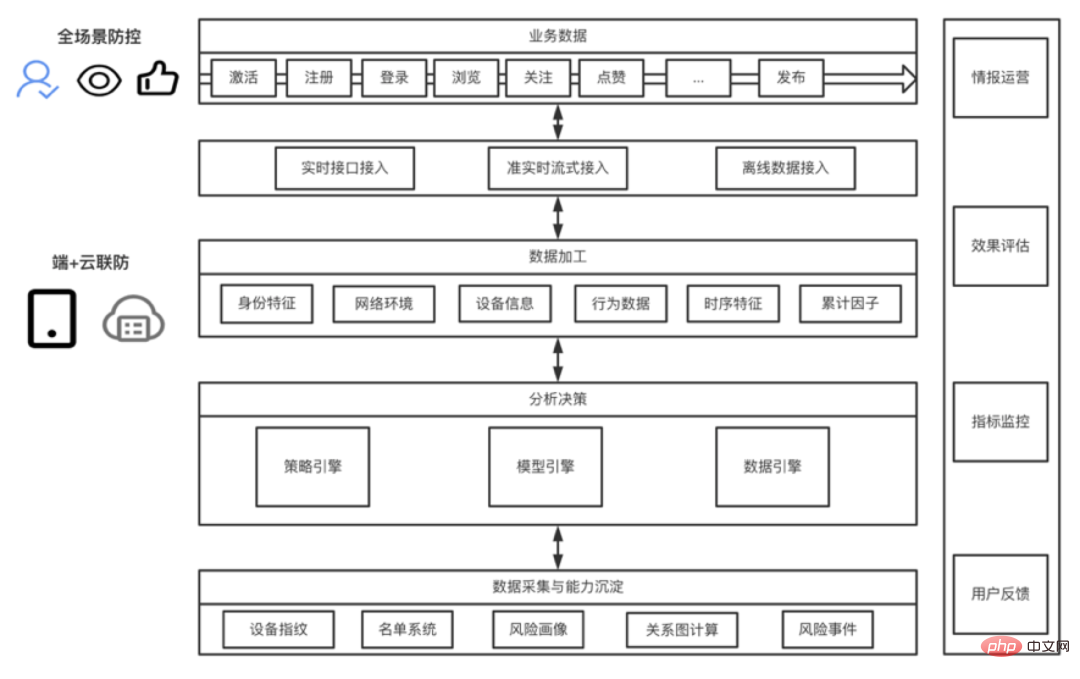

Aktivierung über das Gerät -> Kontoregistrierung und Anmeldung -> Notizen/Browsing im Einkaufszentrum -> Interaktion -> Veröffentlichung/Kauf von Inhalten usw. Derzeit haben wir das Benutzerverhalten in allen Szenarien abgedeckt. Nach Erhalt der Geschäftsdaten werden wir Echtzeitanfragen, Quasi-Echtzeit-Streaming und Offline-Daten mit der Risikokontroll-Engine verbinden, um dies zu erreichen Gemeinsame Prävention und Kontrolle der erhaltenen Identitätsmerkmale auf mehreren Szenarioebenen. Die Netzwerkumgebung, Zeitreihenmerkmale, kumulative Faktoren usw. werden verarbeitet und abgebaut und in die Entscheidungsanalyseschicht eingegeben. Darüber hinaus werden die Identifikationsmöglichkeiten migriert und neu identifizierte Risikopunkte ausgefällt und in anderen Risikoszenarien wiederverwendet.

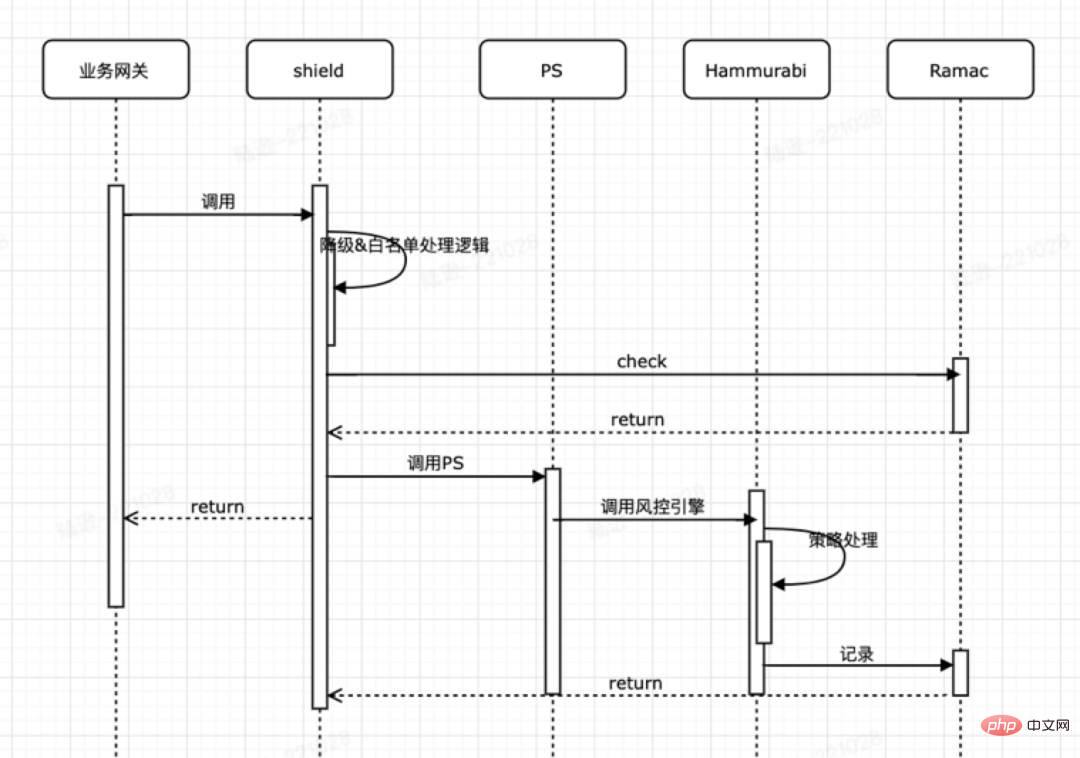

Zusätzlich zur Risikokontroll-Engine wurde auch die allgemeine Business-Gateway-Seite (Edith2.0) vereinheitlicht, um die allgemeine Zugriffseffizienz und Stabilität neuer Dienste zu verbessern und einen Zugriff auf Dienste auf Minutenebene zu erreichen.

3.2 Risikokontrolle und Konfrontation optimieren

Die größte Schwierigkeit bei der Risikokontrolle im Unternehmen ist die Konfrontation, das Einzige, was unverändert bleibt und immer existiert, ist die Konfrontation. Ein standardisierter Prozess garantiert möglicherweise nicht, dass wir sofort die optimale Lösung erhalten, aber er kann uns dabei helfen, Probleme zu analysieren und aufzudecken, eine Vorwärts-Iterationsverbindung mit Feedback herzustellen und unsere Effizienz zu verbessern.

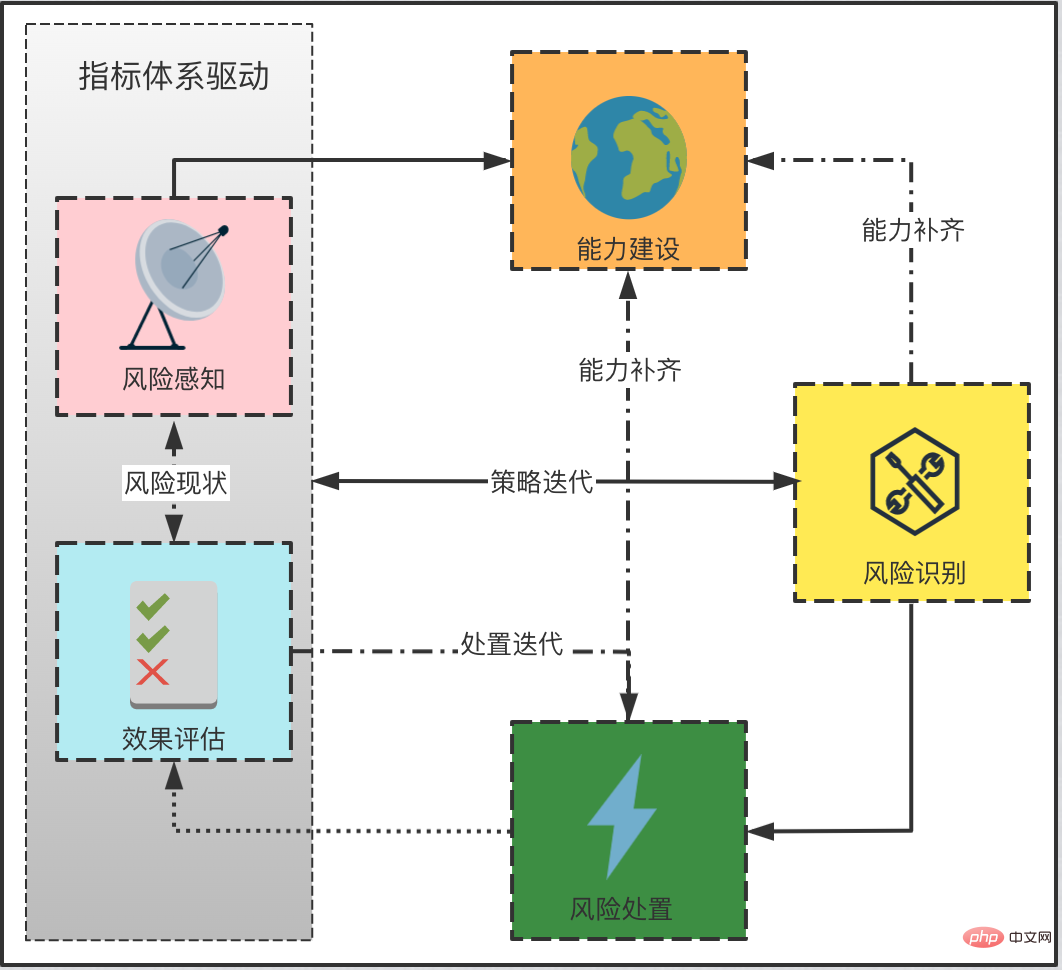

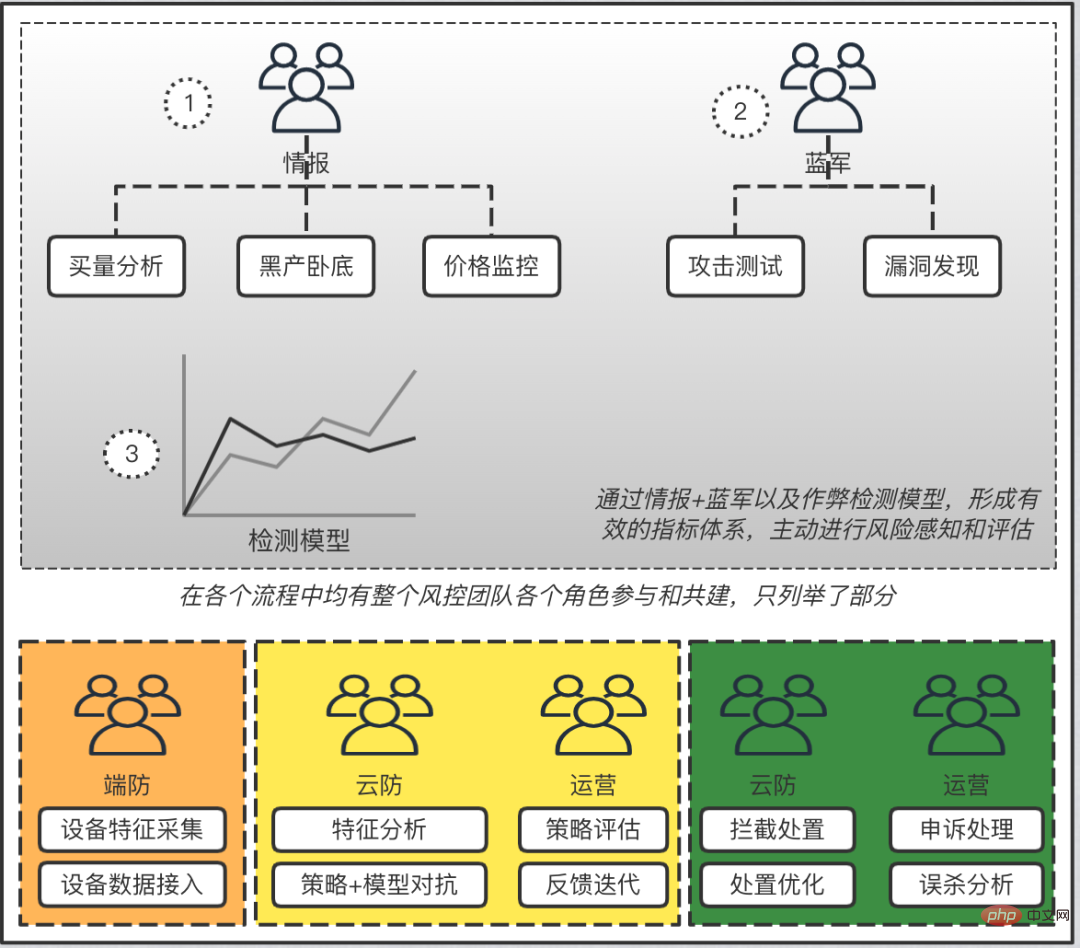

Die durch Geheimdiensttechnologie angetriebene operative Akkumulationskapazität hat im Xiaohongshu-Risikokontrollteam nach und nach ein praktikables Prozesssystem gebildet und ist kontinuierlich in Betrieb. Der gesamte Prozess kann in fünf Schritte unterteilt werden: Risikowahrnehmung, Kapazitätsaufbau, Risikoidentifikation, Risikobehandlung und Wirkungsbewertung.

Risikowahrnehmung: Verlassen Sie sich auf das Indikatorensystem, um Risiken schneller zu erkennen, passive Brandbekämpfung in aktive Verteidigung umzuwandeln, Kapazitätsaufbau voranzutreiben und Folgemaßnahmen zu ergreifen. Up-Prozesse.

Kapazitätsaufbau: Schnelle Reaktionsfähigkeiten für Konfrontationen aufbauen und schnell auf ein flexibel konfigurierbares Risikokontrollsystem zugreifen.

Risikoidentifizierung: Verbessern Sie die Identifizierungsgenauigkeit, richten Sie ein Merkmalssystem ein, ermitteln Sie betrügerische Merkmale und geben Sie Bedarfsfeedback zu fehlenden Fähigkeiten.

Risikobeseitigung: Wählen Sie effektivere Methoden, um die Kosten von Konfrontationen zu reduzieren, Verhaltensweisen abzufangen, den Notizfluss einzuschränken und mit Benutzern umzugehen, und können Sie eine wirksame Strategie entwickeln Iterations-Feedback.

Wirkungsbewertung: stützt sich auch auf das Indikatorensystem, um Änderungen des Risikoniveaus wie Betrug und Leckage, Preise für schwarze Produktdienstleistungen, Kontopreise usw. zu bewerten kann auch Totschlag- und Leak-Feedback durchführen.

Nachdem Sie eine neue Intelligenz entdeckt oder einen neuen Betrugsangriff erkannt haben, gehen Sie gemäß diesem Prozess vor und analysieren und bestimmen Sie, was bei dem Prozess schief gelaufen ist: Es handelt sich um eine unzureichende Intelligenzentdeckung. Zu viele, oder die Intelligenz wird nicht schnell genug in Erkennung umgewandelt, oder das Erkennen, Verarbeiten und Erinnern ist unzureichend.

Nehmen Sie als Beispiel die Kaufvolumenanalyse bei Geheimdienstoperationen. Nach der Entdeckung illegaler Dienste durch Geheimdienste oder Preisschwankungen werden Kauftests durchgeführt, anschließend werden die Techniken analysiert und geeignete Strategien oder Modelle zur Identifizierung ausgewählt Für die Bewertung der Wirkung ist ein Zweitkauf bzw. eine kontinuierliche Überwachung des Preises illegaler Produkte erforderlich, bis die Rückmeldung zur Identifizierung und Entsorgung umgesetzt ist und die Wirkungsbewertung den Standard erreicht.

3.3 Intelligente Identifizierung der Risikokontrolle

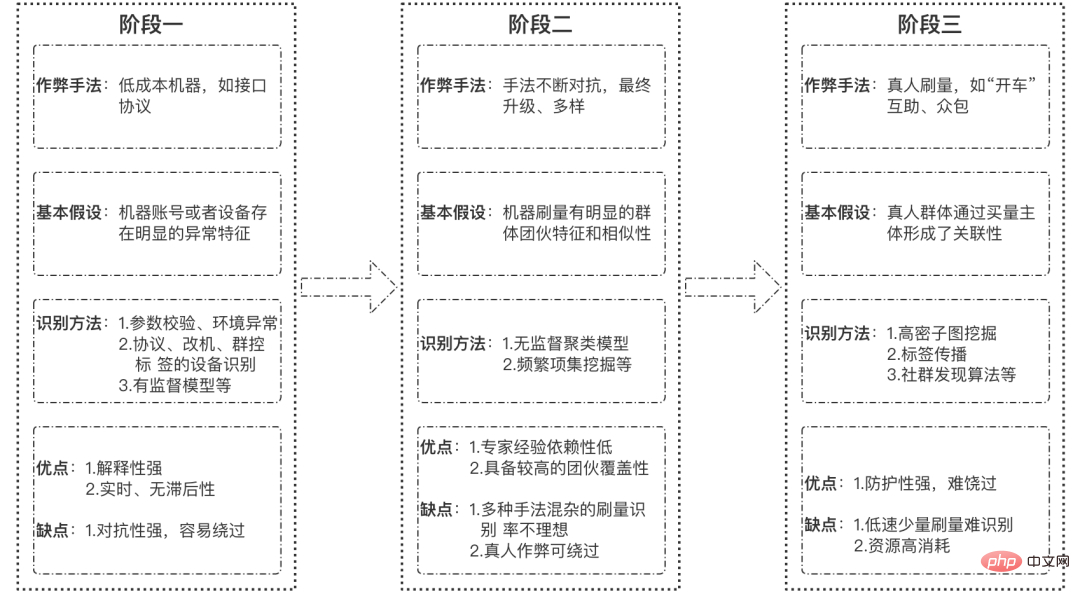

In Bezug auf den Grad der Konfrontation und die Intensität der Prävention und Kontrolle kann die intelligente Identifizierung der Risikokontrolle grob in drei Phasen unterteilt werden: In der ersten Stufe werden kostengünstige Maschinentechniken für schwarze Produkte anhand der Merkmale der Verhaltenssubjekte analysiert und beurteilt. In der zweiten Stufe wird in der hochfrequenten Konfrontation mit schwarzen Produkten auf der Basis von gearbeitet Merkmale der Gruppe werden für das Gang-Mining verwendet; in der dritten Stufe wird bei der Identifizierung des Zähneputzens einer realen Person ein graphbasierter Algorithmus basierend auf der Assoziation der Putzgemeinschaft verwendet Wird verwendet, um die Subjektbeziehung Discover zu bestimmen. Derzeit werden diese drei Phasen in Xiaohongshu umgesetzt und praktiziert.

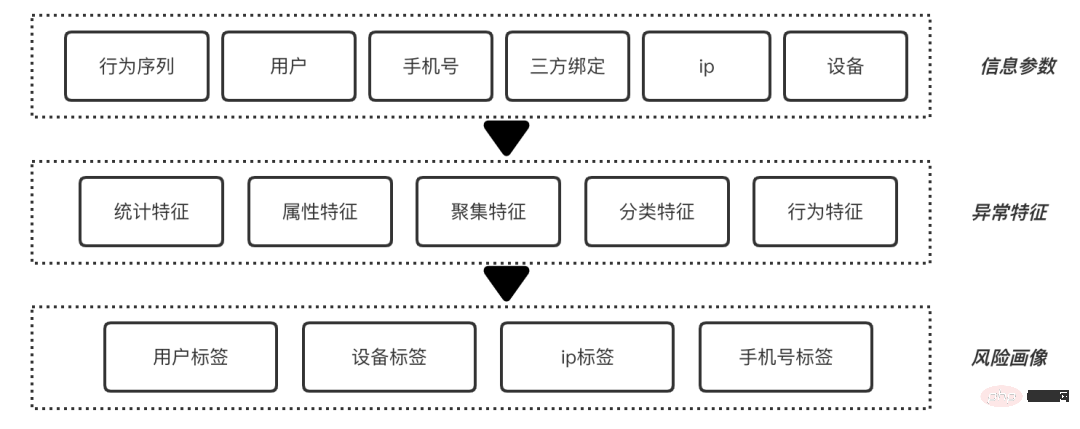

Verkehrsdaten werden als verwendet Ausdrucksform ist jedes interaktive Verhalten des Nutzers, zudem wird die Risikokontrolle anhand der Verhaltensmerkmale analysiert und identifiziert. Im Identifizierungsprozess steht die Qualität der Verhaltensmerkmale in direktem Zusammenhang mit der Identifizierung und dem Rückruf schwarzer Produkte. Daher ist die Konstruktion von Datenmerkmalen besonders wichtig. „Ein geschärftes Messer wird niemals Zeit damit verschwenden, Brennholz zu schneiden.“ Zu diesem Zeitpunkt haben wir ein Feature-System

basierend auf Benutzern, Geräten usw. von Verhaltenssubjekten etabliert und damit den Grundstein für eine intelligente Identifizierung der Risikokontrolle gelegt.

Der Zweck der Schwarzproduktion besteht darin, die Bürstenaufgabe zu den niedrigsten Kosten abzuschließen. In dieser Phase werden bei der Schwarzproduktion häufig maschinelle Mittel zur automatischen oder halbautomatischen Durchführung eingesetzt -Automatisches Batch-Bürsten ist nicht nur kostengünstig, sondern auch äußerst effizient. Unsere Grundannahme ist, dass beim maschinellen Bürsten klare und erklärbare abnormale Merkmale am Maschinenkonto oder Gerät vorliegen müssen. Daher ist die Analyse und Identifizierung abnormaler Merkmale ein Problem, das in der ersten Phase der Risikokontrolle gelöst werden muss. Im Hinblick auf die Identifizierung und Arbeitsteilung implementieren wir das  End+Cloud-Präventions- und Kontrollmodell

End+Cloud-Präventions- und Kontrollmodell

Am Beispiel der Protokollschnittstellenanforderung fordern schwarze Produkte direkt die Back-End-Schnittstelle an, indem sie den Signaturalgorithmus der Plattform knacken Die kostengünstigste und effizienteste Methode, die üblicherweise von schwarzen Produkten verwendet wird. Das Fehlen echter Geräte führt auch zu keiner echten Front-End-Verwaltung und Geräteberichterstattung. Selbst wenn die Geräteinformationen gefälscht sind, können die Felder und die Geräteumgebung der Geräteberichterstattungsinformationen nicht effektiv so vorgetäuscht werden, dass sie mit denen normaler Geräte übereinstimmen.

Neben der Identifizierung und Vermeidung von Umweltanomalien durch Überprüfung relevanter charakteristischer Parameter stützen wir uns auch auf ein umfassendes charakteristisches System und präzipitierte schwarze Produktions- und Bürstenproben, um ein überwachtes Systemerkennungsmodell zu etablieren. Im gesamten Modell istFeature Engineering ein wichtiges Bindeglied, um den Modellabruf sicherzustellen, und die Verarbeitung von Modellergebnissen ist die Garantie für Genauigkeit

.

Feature Engineering: Beim Feature Engineering teilen wir es in zwei Teile und gehen sequentiell vor.

- Feature-Auswahl: Nach kontinuierlicher „manueller Konfrontation“ in der Frühphase haben wir umfangreiche Erfahrung in der Feature-Konfrontation gesammelt und umfassende Features und Beschriftungen aus der Perspektive der Schwarzproduktions-Bürsttechnik ausgewählt, wie z. B. Gerätekernversion, Farm-Label, geänderte Maschinenfelder, Registrierungsdauer, Chargenregistrierungsetiketten usw.

- Merkmalsverarbeitung: Während der Merkmalsverarbeitung werden diskrete Merkmale und kontinuierliche Merkmale separat standardisiert und dann wird LabelEncoder an den Charakterisierungsergebnissen ausprobiert, um verstreute Merkmalsdaten in mehrdimensionale Modelleingaben umzuwandeln.

Ergebnisverarbeitung: In Bezug auf das Design haben wir das Regressionsmodell als Infer trainiert, dh der Eingabewert ist eine kontinuierliche Bewertung, die in der Ergebnisverarbeitung flexibler ist als das Klassifizierungsmodell.

- Probenverteilung: Durch die Analyse der Modellergebnisverteilung realer Pinselproben wird halbautomatisch der „geeignete“ Schwellenwert als Standard für die Unterscheidung schwarzer Produkte von realen Verhaltensweisen berechnet.

- Betriebsbewertung: Bevor das Modell online geht, bewerten Risikokontrolloperationen die Genauigkeit der End-to-End-Ergebnisse. Erst wenn die Genauigkeit der Bewertung den Standard erreicht, kann das Modell zur Identifizierung online gestellt werden.

3.3.2 Group Feature Mining

Wie bereits erwähnt, gibt es immer Konfrontation. Wenn schwarze Hersteller feststellen, dass kostengünstige Maschinentechniken die Überprüfung der Risikokontrolle nicht umgehen können, werden sie ständig versuchen, echte Maschinen zu verwenden, Geräteparameter zu fälschen, Betrugstools und andere Gegenmaßnahmen einzusetzen und die Techniken zu verbessern, um kostengünstige Techniken zu eliminieren. In der ständigen Konfrontation erscheint die Analyse der Subjektmerkmale im ersten Stadium relativ passiv und kann keine aktive Prävention und Kontrolle leisten.

Aus Sicht der Risikokontrolle ist unsere Grundannahme in dieser Phase: Unabhängig davon, wie schwarze Produkte gefälscht oder umgangen werden, kann die Art der Bande nicht geändert werden. Es muss Ähnlichkeiten und Aggregationen in den Datenmerkmalen geben. Daher ist in dieser Phase die Verwendung von Banden als Identifizierungsziel zur Ermittlung von Gruppenmerkmalen und die Verwendung strukturierter Datenmerkmalssysteme die zweite Verteidigungslinie, die eingerichtet werden muss.

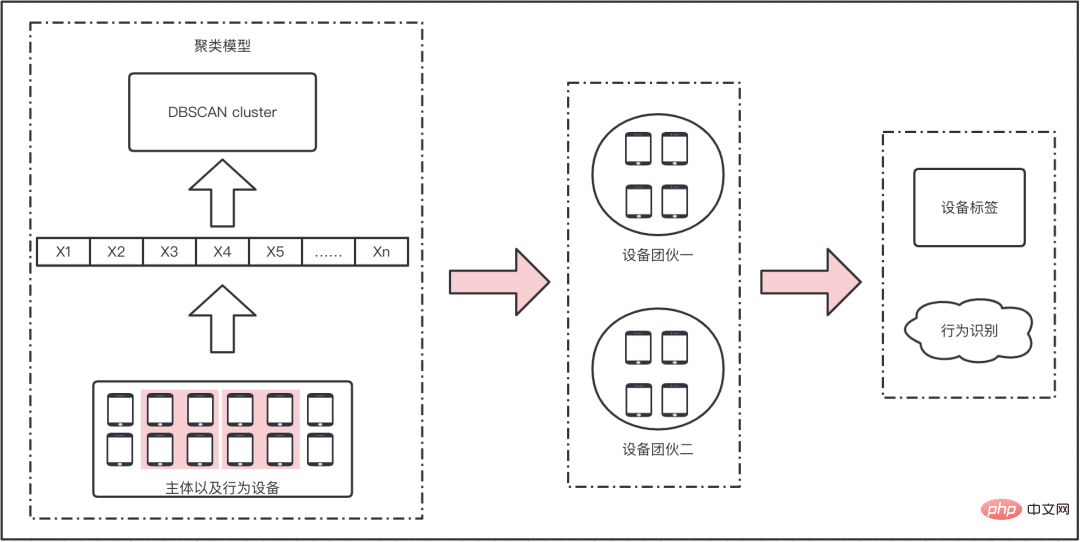

Nehmen Sie als Beispiel die sich ständig ändernden Methoden des maschinellen Bürstens. Die Methoden der Schwarzproduktion haben sich nach und nach von Protokollschnittstellen zu einer modifizierten Maschinengruppensteuerung und zu automatisierten Klickwerkzeugen entwickelt. Zur proaktiven Vorbeugung und Kontrolle nutzen wir das „Geräte-Clustering-Modell zur Identifizierung und Rückrufaktion“ und haben die oben genannten Maschinentechniken wirksam eingedämmt.Das Geräte-Clustering-Modell zeichnet sich durch grundlegende Geräteinformationen (wie Gerätemodell, App-Version, Systemkernel usw.) aus. Es führt Feature-Engineering und Ähnlichkeitsberechnungen für die grundlegenden Geräteinformationen von Benutzern durch, die mit derselben Notiz oder dem gleichen Gerät interagieren Der gleiche Blogger grenzt durch den Clustering-Klassenalgorithmus Gerätegruppen mit hoher Ähnlichkeit ab. Nach der Identifizierung werden einerseits schwarze Geräte erfasst und anschließend das Verhalten abgefangen; andererseits werden die Geräte-Tags der schwarzen Gerätegruppe ausgegeben, um die Geräte-Schwarz-Datenbank zu erweitern. Dieses Modell ist ein unbeaufsichtigtes Modell und kann sich gut an die Merkmale schwarzer Produkte anpassen, die häufig die Betrugsmethoden ändern. Es kann auch Online-Strategien ergänzen und die Erinnerung erweitern.

Das Folgende ist das Modellflussdiagramm und der Cluster-Identifizierungsfall:

Feature-Engineering und Cluster-Screening , um ein Clustering schwarzer Geräte mit hohem Rückruf und hoher Genauigkeit durchzuführen :

, um ein Clustering schwarzer Geräte mit hohem Rückruf und hoher Genauigkeit durchzuführen :

Feature-Engineering:

In der ersten Phase haben wir ein umfassendes und hochgradig wiederverwendbares Feature-System erstellt. In dieser Phase haben wir die Eigenschaften der Ausrüstung der Bande analysiert und geeignete 20- bis 30-dimensionale Ausrüstungsmerkmale ausgewählt Der Rückruf des Modells aus der Datenquelle ist gewährleistet.- Cluster-Screening: In der Konfrontation mit der kontinuierlichen Risikokontrolle haben wir genügend Geräte-Tags und Geräte-Schwarzbibliotheken gesammelt. Beim Filtern der Ausgabeergebnisse des Clustering-Modells werden diese schwarzen Geräte als Samen zur Berechnung der schwarzen Produktionskonzentration verwendet. Dadurch werden genaue und hochpräzise Gerätecluster aussortiert.

- 3.3.3 Diagrammbasierte Themenerkennung

Wie oben erwähnt, wird sich die Methode des Bürstenvolumens allmählich zu einer realen Person gegenüber einer realen Person entwickeln, wenn die schwarze Industrie feststellt, dass maschinelle Methoden die Risikokontrolle nicht umgehen können. Sie werden sich dafür entscheiden, Crowdsourcing zu rekrutieren oder gegenseitige Putzmethoden zu organisieren, und versuchen, das Verhalten realer Menschen zu nutzen, um die Lautstärke zu putzen. Obwohl es sich bei ihnen alles um Handlungen realer Menschen handelt, besteht ihr Wesen darin, dass es ihnen an echtem Willen mangelt und sie „gefälschte Münzen“ sind. Nicht nur, dass die Analyse der Hauptmerkmale des Verhaltens realer Menschen keine Auffälligkeiten erkennen lässt, auch Gruppenmerkmale lassen sich auf den Geräten nicht finden. Aufgrund der Besonderheit des Volumenbürstenverhaltens ist unsere begründete Annahme, dass unabhängig davon, wie wir die Methode ändern, die endgültige Richtung des Volumenbürstenverhaltens den Hauptbestandteil des Kaufvolumens darstellt, solange eine

subjektkorrelation besteht, das Verhalten kann anhand von Datenmerkmalen analysiert und Rückrufe identifiziert werden. In dieser Phase stützt sich Xiaohongshu auf einzigartige Communities, E-Commerce-Verhaltensdiagramme sowie Volumen- und Order-Brushing-Diagramme, um eine Gruppe von Verhaltensthemen aktiv zu entdecken und zu analysieren. Dabei werden Entitätsassoziations- und Diagrammalgorithmen verwendet, um echte betrügerische Benutzer oder diejenigen zu identifizieren, die diese erhöhen Der Rückruf von Benutzern kann effektiv „Fische finden, die durch das Netz gerutscht sind“.

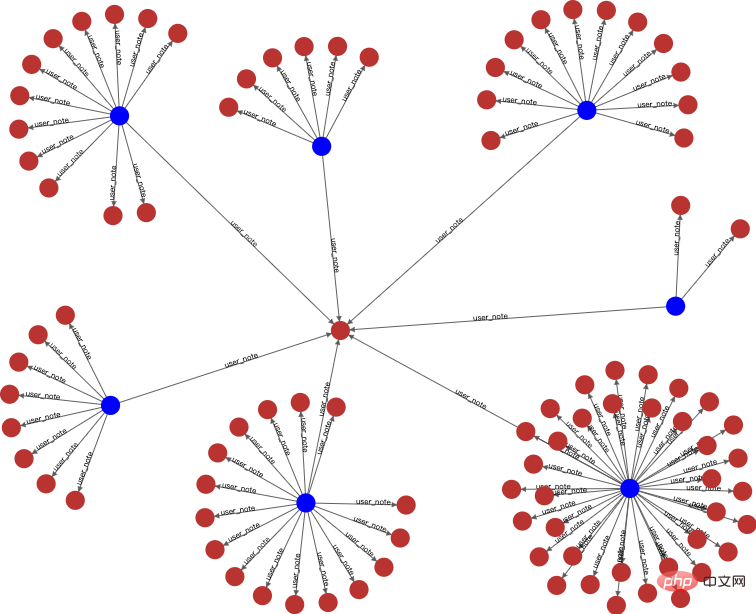

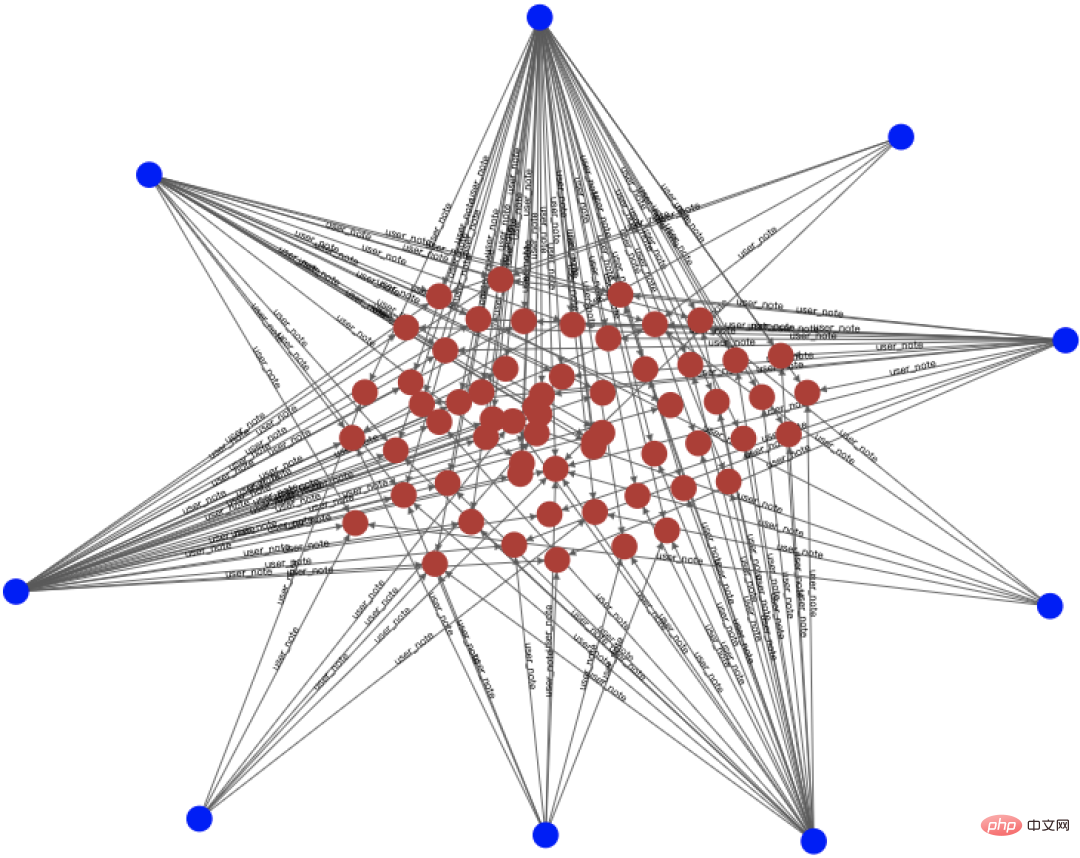

* Abbildung 1: Zuordnungsdiagramm von Notizen, die normalen Benutzern gefallen

(rote Punkte sind Notizen, blaue Punkte sind Benutzer)

* Abbildung 2: Che Essen Korrelationsdiagramm der von Benutzern gemochten Notizen

(rote Punkte sind Notizen, blaue Punkte sind Benutzer)

Abbildung 1: Unter den von 7 normalen Benutzern gemochten Notizen überschneidet sich nur eine Notiz. Das ist die Notiz mit dem roten Punkt in der Mitte.

Abbildung 2: Die von 9 betrügerischen Benutzern gemochten Notizen sind dieselben Notizen, die sich stark überschneiden, und sie haben keine anderen Notizen als diese Notizen mit „Gefällt mir“ markiert.

Das obige Bild zeigt das Verhaltenskorrelationsdiagramm zwischen Benutzern und Notizen (rot ist die Notiz, blau ist der Benutzer). Abbildung 1 zeigt die Verhaltenskorrelationsbeziehung zwischen normalen Benutzern, die normale Notizen mögen Die Korrelation der verhaltensbezogenen Benutzer ist gering und nicht. Eine große Anzahl von Personen wird einer Gruppe von Notizen zustimmen, es kommt jedoch gelegentlich zu Überschneidungen, da das System aufgrund ihrer „Hobbys“ Notizen desselben Typs empfiehlt. In Abbildung 2 gefällt dem verhaltensorientierten Benutzer ein Stapel von Betrugsnotizen, was eine starke Community-Relevanz hat und ein typisches Verhaltenskorrelationsdiagramm von betrügerischen Benutzern darstellt, die Betrugsnotizen mögen.

Nehmen Sie als Beispiel das „Fahren“ des gegenseitigen Bürstens. Das heißt, die schwarze Industrie fungiert nach Erhalt der Volumenputzaufgabe als Organisator und Vermittler und erteilt Aufgaben an Personen, die häufig am gegenseitigen Bürsten teilnehmen (z. B. gegenseitige Vorlieben). streift die vorgesehenen Ziele. Schwarze Produkte veröffentlichen nicht nur eine Aufgabe, und verhaltensorientierte Benutzer erledigen nicht nur eine Aufgabe. Zwischen beiden besteht ein relativ fester „Kreis“. Für diese Art von Betrug haben wir das Label-Propagation-Modell verwendet, um Community-Benutzer stapelweise zurückzurufen.

Das Etikettenverbreitungsmodell basiert auf der Risikokontrollkarte, um die Saatgutnutzer zu verbreiten. Die Saatgutnutzer stammen von den Pinselnutzern, die durch die Risikokontrolle identifiziert und ausgefällt wurden. Die zugehörigen Themen sind Kaufnotizen, Kaufblogger. usw., basierend auf der Risikokontrollkarte Ausbreitung von Punkt-Kanten-Beziehungen. Echte Menschen sind es gewohnt, die Lautstärke zu bürsten, und die Ausrüstung und das Konto sind begrenzt. Um den Zweck des Bürstens der Lautstärke zu erreichen, ermöglichen verhaltensorientierte Benutzer kleinen Konten die wiederholte Annahme mehrerer Aufgaben. Der Zweck der Tag-Verbreitung besteht darin, die Putz-Tags über den richtigen Pfad an andere Putzbenutzer in der Community zu verbreiten, um die Identifizierung und den Rückruf des Putzens zu vervollständigen.

- Verbreitungspfad: Benutzer-Tags werden über starke Pfade wie Geräte und Konten von Drittanbietern sowie über zugehörige Pfade mit Käufern wie Notizen, Autoren usw. verbreitet.

- Benutzer-Tags: Da es sich bei den Pinselbenutzern um echte Personen handelt, können die den Benutzern durch die Etikettenweitergabe zugewiesenen Tags häufig nicht direkt abgefangen werden. Daher haben wir die folgenden Tags ausgeführt, basierend auf der Grundannahme, dass echte Personen das Volumen putzen Die Aggregationsanalyse wird verwendet, um kaufende Einheiten und Benutzer des Waschvolumens zu identifizieren.

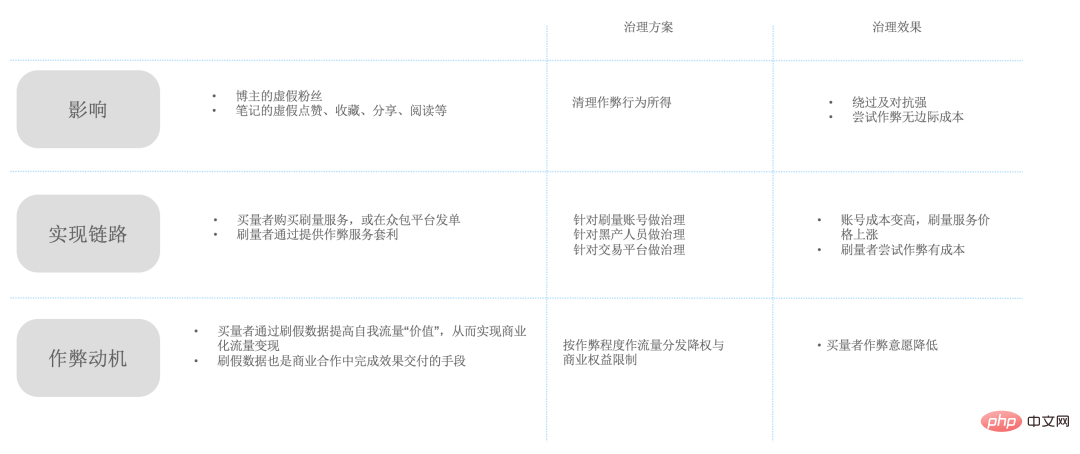

Beginnen Sie mit der Beseitigung der Auswirkungen von Problemen, lösen Sie dann die Unruhestifter und beseitigen Sie schließlich die Motivationen, die Probleme verursachen.

Beseitigen Sie die Auswirkungen des Problems

Nachdem Sie die betrügerischen Objekte und Daten mit technischen Mitteln identifiziert haben, führen Sie tatsächliche Verwaltungs- und Entsorgungsmaßnahmen durch und Fake Der Verkehr wird vom Bahnsteig blockiert.Lösen Sie diejenigen, die Ärger verursachen

Gehen Sie hart gegen Personen in dieser Industriekette und allen Gliedern vor, einschließlich Kontotransaktionen, Plattformdatentransaktionen, Transaktionspersonen usw. Hier nutzen wir einen gemeinsamen Einsatz von Risikocontrolling und Rechtsabteilung, um den Störenfrieden Herr zu werden. Von Juni bis August dieses Jahres wurden sechs MCNs und einige Autoren, die sich mit Volumenbürsten beschäftigten, schwer bestraft und es wurden Klagen gegen sie eingereicht. Im E-Commerce-Szenario tun Händler, die Bestellungen fälschen, dies hauptsächlich, um Traffic anzuziehen und einen höheren GMV zu erzielen. Die identifizierten Händlerkonten werden den Betriebsstudenten zur professionellen Beurteilung übergeben und entsprechend der Schwere des Fehlverhaltens an die Regelseite zur Bestrafung übergeben. Benutzer mit Fehlverhalten werden auf eine schwarze Liste gesetzt und ihre Bestellung erfolgt Das Verhalten wird durch Risikokontrolle eingeschränkt.Achten Sie auf die Beweggründe, Ärger zu verursachen

Der Zweck der Volumenkäufer im Community-Szenario besteht darin, seinen kommerziellen Wert durch Betrug zu realisieren, und was wir tun müssen, ist, den kommerziellen Wert dieser Benutzer oder Institutionen zu reduzieren. Risikokontrolle arbeitet mit den Umwelt- und Betriebsabteilungen zusammen, um betrügerischen Verkehr gemäß Plattformregeln, Gesetzen und Vorschriften usw. zu bestrafen. Nach anhaltenden Razzien sind die Kosten für illegale Konten gestiegen, die Preise für Putzdienste steigen weiter, der Stückpreis für Likes und Sammlungen ist um mehr als 300 % gestiegen und die Betrugsbereitschaft der Nutzer nimmt allmählich ab.

Seit 2022 hat Xiaohongshu insgesamt 3,1 Milliarden Cheating-Likes aufgeräumt. Man erkennt, dass die Haltung der Plattform gegenüber der Auffrischung des Volumens immer sehr entschlossen war.

(Autor dieses Artikels: Xiaohongshu Security Technology Department Lu Xun Shiying Wang Ma Ye Feng Shi Hao Lao Pi)

Das obige ist der detaillierte Inhalt vonUm „falsches Graspflanzen' zu verhindern und zu kontrollieren, hat das technische Team von Xiaohongshu diese wichtigen Maßnahmen ergriffen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Technologietrends, die Sie im Jahr 2023 im Auge behalten sollten

- Wie künstliche Intelligenz Rechenzentrumsteams neue Alltagsaufgaben beschert

- Können künstliche Intelligenz oder Automatisierung das Problem der geringen Energieeffizienz in Gebäuden lösen?

- OpenAI-Mitbegründer im Interview mit Huang Renxun: Die Argumentationsfähigkeiten von GPT-4 haben noch nicht die Erwartungen erfüllt

- Dank der OpenAI-Technologie übertrifft Bing von Microsoft Google im Suchverkehr