Heim >Technologie-Peripheriegeräte >KI >Ein Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren

Ein Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-04-08 23:01:011546Durchsuche

Der Entwurfsprozess des fortschrittlichen zentralen Domänencontrollers für autonomes Fahren erfordert ein umfassendes Verständnis der Sicherheitsentwurfsprinzipien, da im frühen Entwurf, unabhängig davon, ob es sich um Architektur, Software, Hardware oder Kommunikation handelt, die Entwurfsregeln vollständig verstanden werden müssen um die entsprechenden Vorteile voll zur Geltung zu bringen und gleichzeitig bestimmte Designprobleme zu vermeiden.

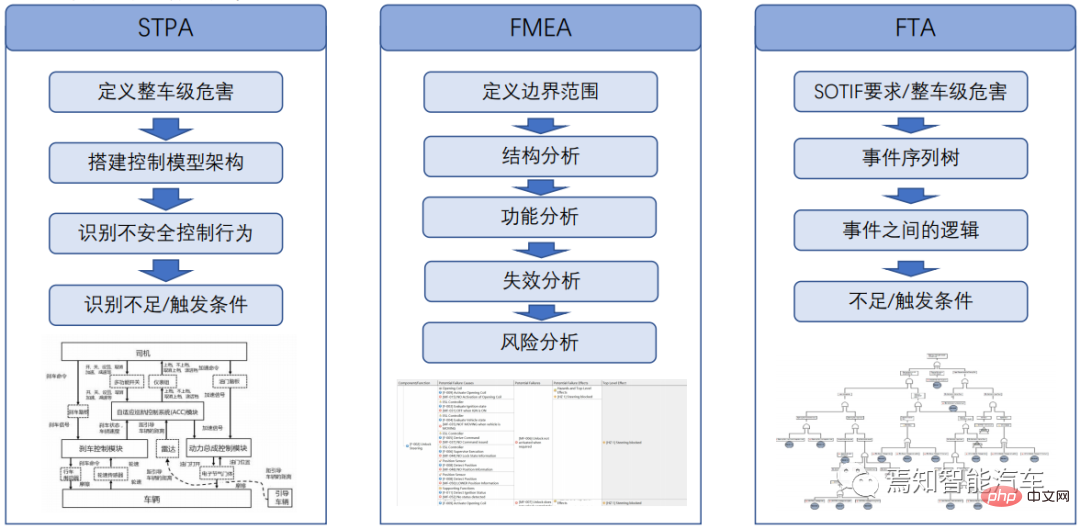

Das funktionale Sicherheitsdesign von High-End-Domänencontrollern, über das wir hier sprechen, bezieht sich hauptsächlich auf die Szenarioanalyse der erwarteten funktionalen Sicherheit in der Front-End-Entwicklung und alle Unterpunkte, die an der funktionalen Back-End-Sicherheit beteiligt sind. Erstens wird die Basisebene der Hardware als Verbindungsbasispunkt verwendet, und die Kommunikation und Datenstromübertragung der gesamten Systemarchitektur wird über die Datenkommunikationsseite realisiert. Die Software wird in die Hardware eingebrannt, wobei die Hardware als Träger verwendet wird Die Kommunikationseinheit ist für den Aufruf der Module untereinander verantwortlich. Also für die Sicherheitsdesignseite des Domänencontrollers. Aus Sicht der Fahrzeugsicherheitsfähigkeitsanalyse umfasst der Hauptanalyseprozess auch die folgenden drei Aspekte: Systemtheoretische Analyse STPA (Systemtheoretische Prozessanalyse), Fehlermöglichkeits- und Einflussanalyse FMEA und Fehlerbaumanalyse (FTA).

Für den Domänencontroller im Kern der Architektur ist ein sehr hohes Maß an funktionaler Sicherheit erforderlich. Generell können wir es in drei Ebenen einteilen: Datenkommunikationssicherheit, Hardware-Grundsicherheit und Software-Grundsicherheit. Der spezifische Analyseprozess muss mehrere Aspekte vollständig berücksichtigen, darunter funktionale Sicherheit auf grundlegender Hardwareebene, funktionale Sicherheit auf grundlegender Softwareebene und Datenkommunikationsfähigkeiten, und die Analyse jedes Aspekts muss umfassend sein.

Datenkommunikationssicherheit

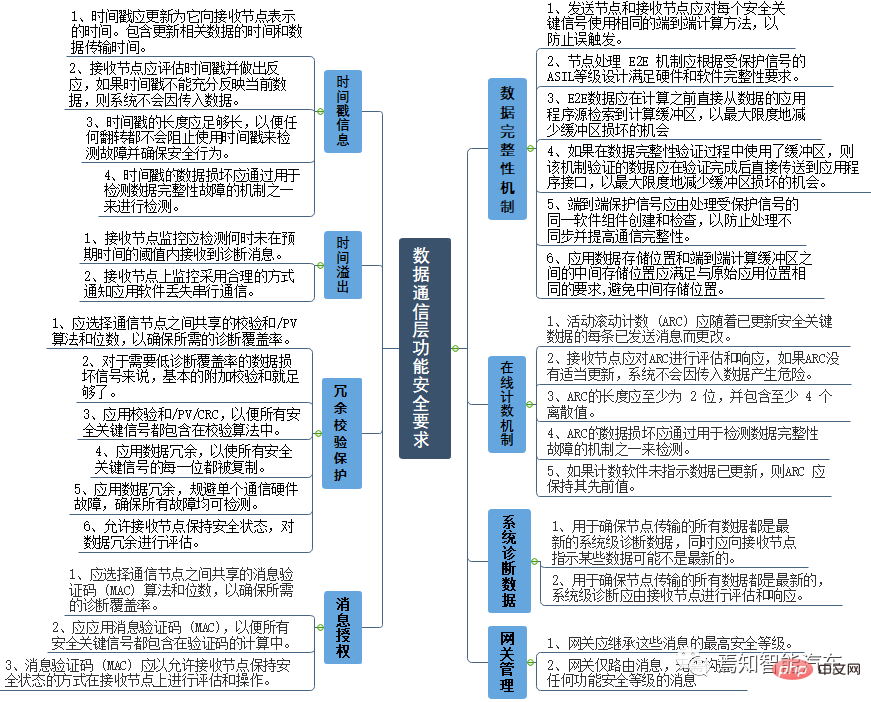

Da die Verbindung und der Datenzu- und -abfluss enden, spielt das Kommunikationsende eine entscheidende Rolle in der gesamten Systemarchitekturkommunikation. Für die Datenkommunikationsebene beziehen sich die Anforderungen an die funktionale Sicherheit hauptsächlich auf das Allgemeine Datenintegritätsmechanismus, Online-Zählmechanismus (Rolling Counter), Systemdiagnosedatenaktualisierung, Zeitstempelinformationen (Time Stamp), Zeitüberlauf (CheckSum), Verwaltungsautorisierungscode, Datenredundanz, Gateway und andere wichtige Aspekte. Unter anderem stimmen sie für die Datenkommunikation wie Online-Zählung, Diagnose, Zeitüberlaufüberprüfung usw. mit dem traditionellen Punkt-zu-Punkt-Canbus-Signal überein, während für die nächste Generation des autonomen Fahrens Datenredundanz und eine Optimierung der zentralen Gateway-Verwaltung erforderlich sind. und Datenautorisierung, Zugriff usw. sind Bereiche, auf die man sich konzentrieren muss.

Ihre allgemeinen Anforderungen an die funktionale Sicherheit lauten wie folgt:

Hardware-Grundstufe

Funktionale Sicherheitsanforderungen auf der Hardware-Grundstufe beziehen sich hauptsächlich auf Mikrocontrollermodule, Speichermodule, Stromversorgungsunterstützung, seriell Datenkommunikation und andere Hauptmodule.

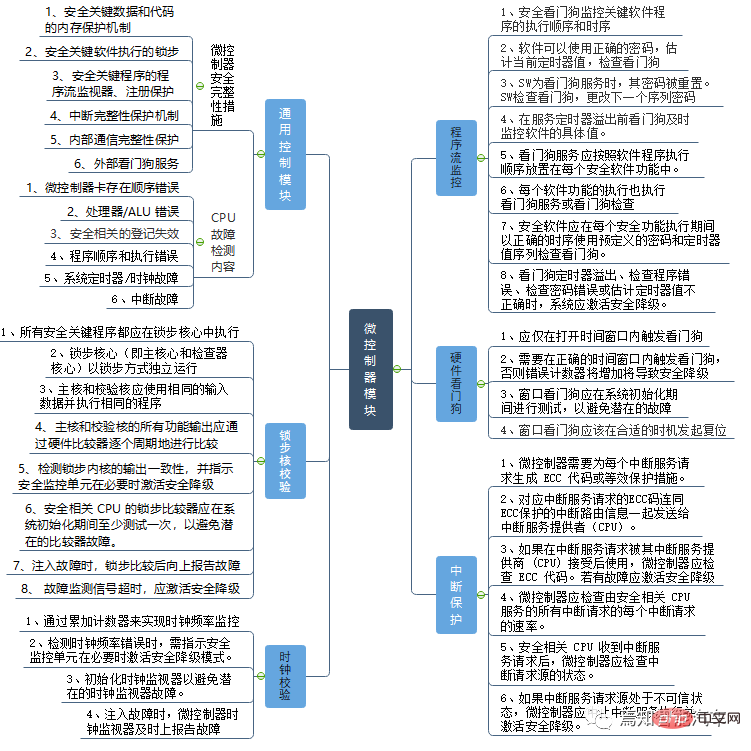

Sicherheit des Mikrocontrollermoduls

Der Mikrocontroller hier ist das, was wir oft als AI-Chip (SOC), Gleitkomma-Operationschip (GPU) und Logikoperationschip (MCU) bezeichnen, der im Auto läuft der Enddomänencontroller. Aus der Perspektive des funktionalen Sicherheitsdesigns umfassen verschiedene Arten von Mikrocontrollermodulen allgemeine Designmodule, Lock-Step-Kernüberprüfung (einschließlich Lock-Step-Kernvergleich, Lock-Step-Kern-Selbsttest), Taktüberprüfung (einschließlich Taktvergleich, Takt-Selbsttest). Test), Programmflussüberwachung, Heartbeat-Überwachung, Hardware-Watchdog-Funktion, Interrupt-Schutz, Speicher-/Flash-/Registerüberwachung/Selbsttest, Überwachung und Selbsttest der Stromversorgung, Kommunikationsschutz usw.

Es ist zu beachten, dass der Mikrocontroller das periodische Schaltsignal „aktiver Herzschlag“ über feste Leitungen an die Überwachungseinheit liefern sollte. Schaltsignale sollten von einem Sicherheitswächter verwaltet werden, der auch Funktionen zur Programmflussüberwachung bietet. Der Security Watchdog darf den „Active Heartbeat“ nur während des Watchdog-Dienstes umschalten. Die Mikrocontroller-Sicherheitssoftware sollte dann jedes Mal, wenn der interne Sicherheits-Watchdog gewartet wird, den „aktiven Heartbeat“ umschalten, was der Überwachungseinheit anzeigt, dass der Mikrocontroller läuft und der Sicherheits-Watchdog-Timer läuft. Der Systemhintergrund sollte das Schaltsignal „Active Heartbeat“ überwachen, indem er überprüft, ob die Zeiten der Signalumschaltung sowie die hohen und niedrigen Zustände innerhalb des gültigen Bereichs liegen. Sobald ein „Active Heartbeat“-Fehler erkannt wird, aktiviert die SMU die Sicherheitsherabstufung.

Watchdog-Programme sollten während der Systeminitialisierung getestet werden, um mögliche Fehler zu vermeiden. Die folgenden Fehlertypen sollten während des Prozesses getestet werden:

– Falsche Watchdog-Auslösezeit (ausgelöst in geschlossenem Fenster);

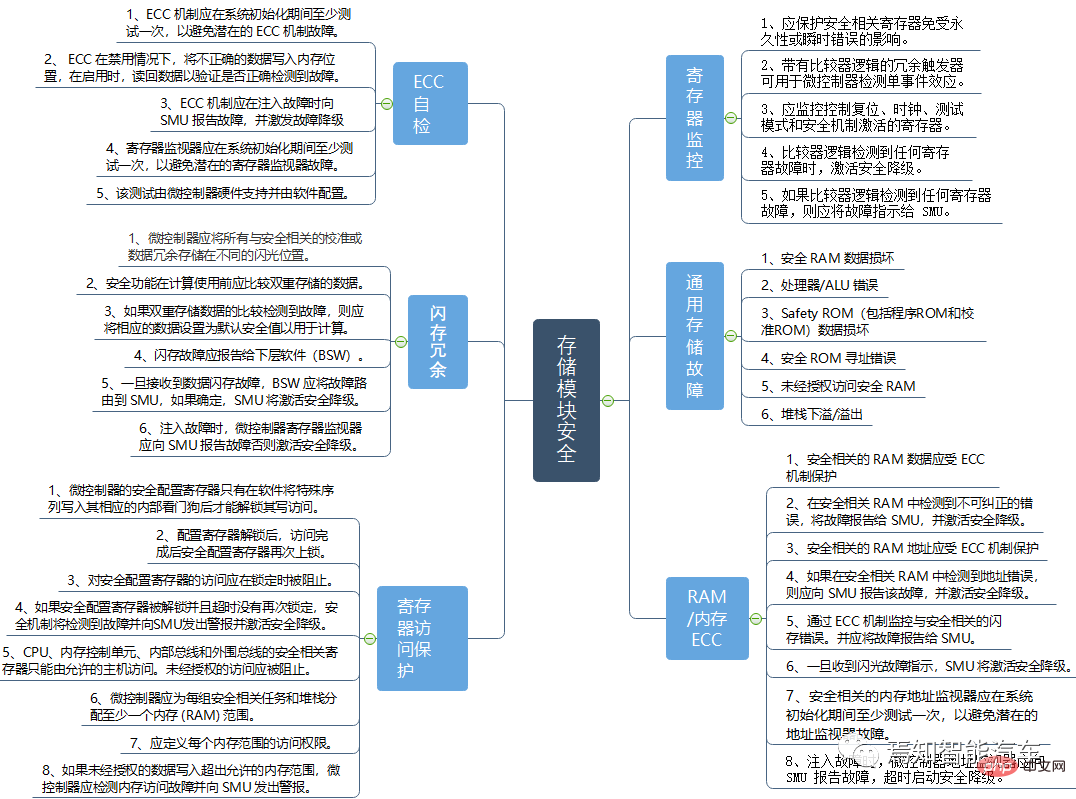

– Kein Watchdog ausgelöst; Während des gesamten Chip-Betriebsprozesses wird es hauptsächlich für die temporäre und häufig verwendete Dateispeicherung sowie für den Datenaustausch während des Betriebsprozesses verwendet. Beispielsweise wird unser Betriebssystem-Startprogramm in einem SOC gespeichert /In der an die MCU angeschlossenen Speichereinheit müssen beispielsweise unsere autonomen Fahrprodukte der nächsten Generation hochpräzise Fahr-/Parkkarten verwenden, die normalerweise in der an den Chip angeschlossenen Speichereinheit gespeichert sind, sowie einige Diagnosen und Protokolle In der zugrunde liegenden Software werden auch Klassendateien in unserem Plug-in-Chip gespeichert. Welche Bedingungen müssen also für die gesamte Speichereinheit erfüllt sein, um entsprechende funktionale Sicherheitsbedingungen zu gewährleisten? Eine ausführliche Erklärung finden Sie in der Abbildung unten.

Die Sicherheit der gesamten Speichereinheit umfasst hauptsächlich Registerüberwachung, allgemeine Speichereinheit, RAM/Speicher-ECC, ECC-Selbsttest, Flash-Redundanz, Registerschreibschutz, Bereichsschutz, Registerselbsttest und andere Aspekte.

Integrität der Stromversorgung

Ein Beispiel für eine Testmethode besteht darin, einen höheren oder niedrigeren Überwachungsschwellenwert zu konfigurieren, um den Monitor zu zwingen, einen Unterspannungs- oder Überspannungsfehler zu erkennen und zu überprüfen, ob der Fehler korrekt erkannt wird. Wenn ein Fehler auftritt, sollte die Leistungsüberwachung den Hilfsabschaltpfad aktivieren. Der Mikrocontroller sollte den Hilfsabschaltpfad überwachen und den Test nur dann als „bestanden“ betrachten, wenn sich der Hilfsabschaltpfad im Testverfahren wie erwartet verhält, andernfalls wird er als „nicht bestanden“ gewertet. Sobald ein Fehler erkannt wird, aktiviert der Mikrocontroller die Sicherheitsverschlechterung. Dieser Test wird durch eine spezielle BIST-Funktion unterstützt und muss von der Mikrocontroller-Software nach einem detaillierten Verfahren konfiguriert werden. „Grundlegende Softwaresicherheit“ Dazu gehören das Design von Softwaredokumenten, Softwaresprache und -stil, sicherheitskritische Variablen, Fehlererkennung und -korrektur, Softwarearchitektur, sicherheitskritischer Code, Programmflussüberwachung, Änderungsmanagement und andere wichtige Aspekte. Software-Designbeschreibungen auf allen Ebenen sollten natürliche Sprache verwenden, um den Zweck des Modells oder Codes zu definieren. Wenn beispielsweise die Unabhängigkeit zwischen mehreren Variablen für die Sicherheit des Systems von entscheidender Bedeutung ist, sollten diese Variablen nicht unter Verwendung der öffentlichen Adresse der Variablen zu einem einzigen Datenelement zusammengefasst werden. Dies kann zu systematischen Gleichtaktausfällen führen, die alle Elemente in der Struktur betreffen. Wenn Variablen gruppiert wurden, sollte eine entsprechende Begründung für sicherheitskritische Funktionen erfolgen.

Dieser Artikel beginnt aus der Perspektive der funktionalen Sicherheit und analysiert detailliert die umfassenden Elemente und Prozesse des gesamten Domänencontrollerdesigns für autonomes Fahren aus verschiedenen Aspekten. Dazu gehören verschiedene Aspekte wie Hardware-Grundlage, Software-Methoden, Datenkommunikation usw. Diese Designfunktionen für funktionale Sicherheit konzentrieren sich auf die gesamte Architekturebene und legen gleichzeitig volle Aufmerksamkeit auf die Verbindungen zwischen den internen Komponenten, um die Konformität und Integrität des Designprozesses sicherzustellen und unvorhersehbare Folgen in späteren Phasen des Designs zu vermeiden. Als detaillierte Sicherheitsentwurfsregeln können sie daher als notwendige Referenz für Entwicklungsingenieure dienen.

Das obige ist der detaillierte Inhalt vonEin Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Technologietrends, die Sie im Jahr 2023 im Auge behalten sollten

- Wie künstliche Intelligenz Rechenzentrumsteams neue Alltagsaufgaben beschert

- Können künstliche Intelligenz oder Automatisierung das Problem der geringen Energieeffizienz in Gebäuden lösen?

- OpenAI-Mitbegründer im Interview mit Huang Renxun: Die Argumentationsfähigkeiten von GPT-4 haben noch nicht die Erwartungen erfüllt

- Dank der OpenAI-Technologie übertrifft Bing von Microsoft Google im Suchverkehr