Heim >Betrieb und Instandhaltung >Sicherheit >Einführung in die Sicherheitslücke bei der Eskalation lokaler Rechte unter Linux

Einführung in die Sicherheitslücke bei der Eskalation lokaler Rechte unter Linux

- 王林nach vorne

- 2020-09-01 16:49:342258Durchsuche

Am 20. Juli 2019 hat Linux offiziell eine Schwachstelle bezüglich der Eskalation lokaler Kernelrechte behoben. Ein Angreifer kann diese Schwachstelle ausnutzen, um Benutzern mit normalen Rechten Root-Rechte zu verleihen.

(Empfohlenes Tutorial: Website-Sicherheits-Tutorial)

Beschreibung der Sicherheitslücke

Wenn PTRACE_TRACEME aufgerufen wird, ruft die Funktion ptrace_link eine RCU-Referenz auf die Anmeldeinformationen des übergeordneten Prozesses ab und verweist diesen Zeiger dann auf die Funktion get_cred. Die Lebensdauerregeln der Objektstruktur cred erlauben jedoch keine bedingungslose Umwandlung einer RCU-Referenz in eine stabile Referenz.

PTRACE_TRACEME ruft die Anmeldeinformationen des übergeordneten Prozesses ab und ermöglicht es ihm, verschiedene Vorgänge wie den übergeordneten Prozess auszuführen, die der übergeordnete Prozess ausführen kann. Wenn ein böswilliger untergeordneter Prozess mit niedrigen Berechtigungen PTRACE_TRACEME verwendet und der übergeordnete Prozess des untergeordneten Prozesses über hohe Berechtigungen verfügt, kann der untergeordnete Prozess die Kontrolle über seinen übergeordneten Prozess erlangen und die Execve-Funktion mithilfe der Berechtigungen des übergeordneten Prozesses aufrufen, um einen neuen Prozess mit hohen Berechtigungen zu erstellen. Der Angreifer kontrolliert letztendlich die Ptrace-Beziehung zwischen zwei Prozessen mit hohen Privilegien, die zum Ptrace genutzt werden können.

suid-Binärdatei und Root-Zugriff erhalten.

Wiederkehrende Sicherheitslücke

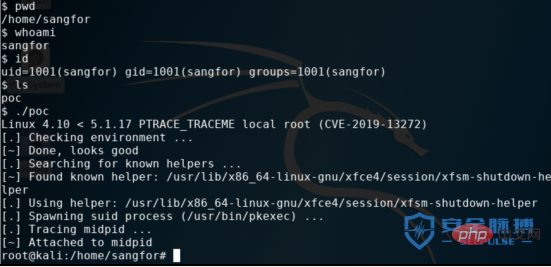

Es gibt einen hochgradig ausnutzbaren Exploit für diese Sicherheitslücke im Internet. Der Exploit-Effekt ist wie folgt:

Auswirkungsbereich:

Linux-Kernel

Reparaturvorschläge

1. Patch-Reparaturlink:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=6994eefb0053799d2e07cd140df6c2ea106c41ee

2. Aktualisieren Sie den Linux-Kernel auf die neueste Version.

Referenzlink

https://github.com/torvalds/linux/commit/6994eefb0053799d2e07cd140df6c2ea106c41ee

Das obige ist der detaillierte Inhalt vonEinführung in die Sicherheitslücke bei der Eskalation lokaler Rechte unter Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Notieren Sie die Getshell-Schwachstelle von thinkphp5.0 und 5.1

- Schwerwiegende Sicherheitsverletzung des Pagodenpaneels! Webmaster benötigt dringend Sicherheitsupdates (mit Plan)

- Pagoden-Hintertür-Vorfall 2020! Es liegt eine schwerwiegende Sicherheitslücke hinsichtlich des unbefugten Zugriffs auf die Datenbank vor

- Über die Ausnutzung von ThinkPHP-Schwachstellen