Heim >Betrieb und Instandhaltung >Sicherheit >Fehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt

Fehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt

- 王林nach vorne

- 2019-12-16 17:56:343380Durchsuche

1. Die Fehlkonfiguration des AWS S3-Buckets führte dazu, dass Millionen persönlicher Informationen (PII) abgerufen wurden

Als ich die Zielwebsite zunächst testete, stellte ich fest, dass Ich habe es nicht gefunden. Was Schwachstellen mit hohem Risiko angeht, habe ich nach fast einer Stunde Erkennung und Analyse festgestellt, dass es einige unbedeutende IDOR- und XSS-Schwachstellen, aber keine Schwachstellen mit hohem Risiko gibt. Gerade als ich aufgeben wollte, entdeckte ich, dass die Zielwebsite den Amazon Cloudfront-Dienst zum Speichern öffentlicher Bilder nutzte und der Link zur Speicher-URL wie folgt aussah:

https://d3ez8in977xyz.cloudfront.net/avatars/009afs8253c47248886d8ba021fd411f.jpg

Zuerst dachte ich, dass dies nur ein offener Online-Datendienst ist. Ich habe beiläufig die https://d3ez8in977xyz.cloudfront.net-Website besucht und festgestellt, dass dort einige öffentliche Bilddateien gespeichert waren, aber ... ich war überrascht, das zusätzlich zu diesen Bildern zu finden In den Dateien wurden auch einige vertrauliche Dateien gespeichert, z. B. Voice-Chat-Inhalte, Audioanrufinhalte, Textnachrichteninhalte und andere Datenschutzdateien des Benutzers.

Das Schreckliche ist, dass es sich bei den in diesen sensiblen Dateien gespeicherten Inhalten fast ausschließlich um Gespräche zwischen Patienten und Ärzten handelt.

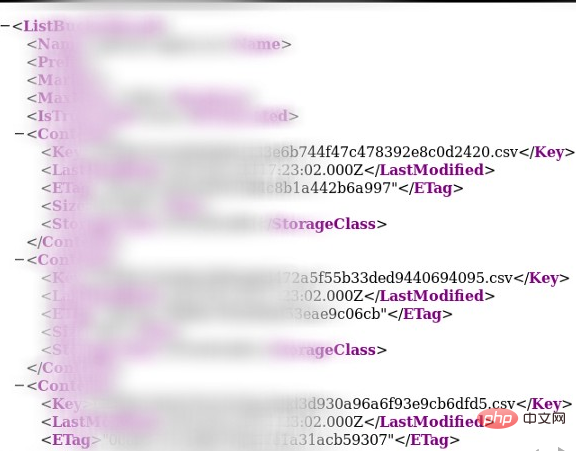

Da verschiedene Domänennamen des Unternehmens unterschiedlichen AWS-Buckets entsprechen, habe ich mich auf die Suche nach dem öffentlichen Bildspeicher anderer Domänennamen gemacht. Tatsächlich hat jeder seiner entsprechenden Buckets Tausende von persönlichen Dateninformationen gespeichert Ich habe damals keine konkreten Berechnungen angestellt, aber später erfuhr ich, dass die Kundenzahl des Unternehmens in die Millionen ging. Das Folgende ist eine Abbildung, die persönliche Informationen enthält:

Nachdem ich es der Zielfirma rechtzeitig gemeldet hatte, wurde es umgehend innerhalb einer Stunde repariert und ich erhielt eine Belohnung eine Belohnung von 2500 $ + 500 $.

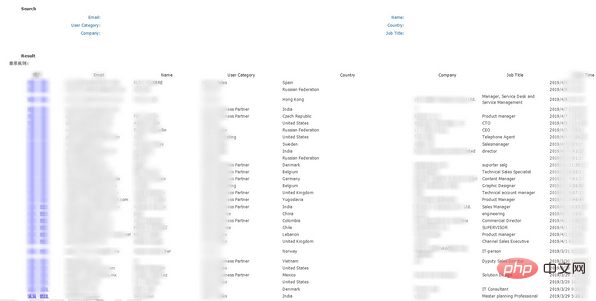

2. Das Administratorkonto mit Login-Zugriff führte zur Offenlegung von Unternehmensdaten von Geschäftspartnern.

Dies ist eine multinationale Unternehmenswebsite, auf der ein XSS gespeichert ist. Daher habe ich die Website erhalten Durch das Administrator-Konto-Token und eingehende Tests wurden detaillierte Informationen über die Partnerunternehmen des Unternehmens erhalten.

Ich habe eine gespeicherte XSS-Sicherheitslücke auf der Datenformatseite der Unternehmenswebsite gefunden. Die formatierten Daten wurden im lokalen Administratorkonto gespeichert, daher habe ich die integrierte Nutzlast von XSSHunter verwendet, um einen Rebound auszulösen Nachdem ich die Sicherheitslücke gemeldet hatte, erhielt ich eine Belohnung von 1.250 $.

Empfohlene verwandte Artikel und Tutorials:  Webserver-Sicherheit

Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonFehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Win2008 R2 WEB Server-Sicherheitseinstellungshandbuch: Detaillierte Einführung in das Deaktivieren unnötiger Dienste und das Schließen von Ports

- Win2008 R2 WEB Server-Sicherheitseinstellungshandbuch – Tipps zum Festlegen von Ordnerberechtigungen

- Ausführliche Erläuterung der Gruppenrichtlinien und Benutzereinstellungen im Win2008 R2 WEB-Server-Sicherheitseinstellungshandbuch (Bild)

- Win2008 R2 WEB Server-Sicherheitseinstellungshandbuch – Ausführliche Erklärung zum Ändern von Port 3389 und zum Aktualisieren von Patches