Heim >Betrieb und Instandhaltung >Sicherheit >Detaillierte Einführung in Penetrationstests und Schwachstellenscans

Detaillierte Einführung in Penetrationstests und Schwachstellenscans

- 王林nach vorne

- 2019-11-28 17:53:015528Durchsuche

1. Konzept

Penetrationstests:

Es gibt keine Standarddefinition für Penetrationstests , eine gemeinsame Aussage einiger ausländischer Sicherheitsorganisationen; eine Bewertungsmethode zur Bewertung der Sicherheit von Computernetzwerksystemen durch Simulation der Angriffsmethoden böswilliger Hacker. Dieser Prozess umfasst die proaktive Analyse aller Schwachstellen, technischen Mängel oder Schwachstellen im System aus einer Position, in der ein Angreifer möglicherweise vorhanden ist und in der Lage ist, Sicherheitslücken proaktiv auszunutzen.

Penetrationstests weisen zwei Besonderheiten auf:

1. Penetrationstests sind ein schrittweiser und tiefgehender Prozess, der von flach bis tief geht Das Ziel ist die sogenannte Capture-Drohne. 2. Beim Penetrationstest wird einerseits geprüft, ob die Sicherheitsschutzmaßnahmen des Unternehmenssystems wirksam sind und ob verschiedene Sicherheitsrichtlinien aus Sicht des Angreifers umgesetzt werden. Andererseits werden beim Penetrationstest potenzielle Sicherheitsrisiken in der Form hervorgehoben Schreiben Sie nach Abschluss des Penetrationstests einen Penetrationstestbericht, geben Sie ihn an den Kunden zurück und führen Sie sofort eine Sicherheitsverstärkung durch, um die während des Tests entdeckten Sicherheitsprobleme zu lösen.

Klassifizierung der Penetrationstests:

Normalerweise unterteilt in Black-Box-Tests, White-Box-Tests und Grey-Box-Tests.

Schwachstellenscannen:

Schwachstellenscannen, auch Leckscannen genannt, bezieht sich auf das Erkennen der Sicherheitslücken bestimmter Remote- oder lokaler Computersysteme durch Scannen und andere darauf basierende Methoden die Schwachstellendatenbank, eine Sicherheitserkennung, die ausnutzbare Schwachstellen erkennt.

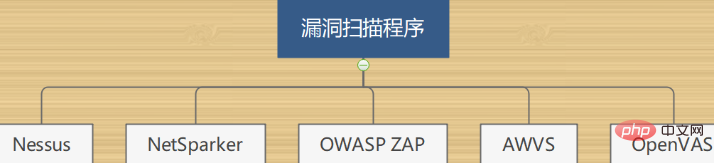

Tools für verpasstes Scannen:

Wir verwenden im Allgemeinen NESSUS, awvs, OpenVAS, NetSparker, OWASP ZAP bei unserer Arbeit und anderen Werkzeuge.

Klassifizierung des Schwachstellenscans:

Im Allgemeinen unterteilt in Netzwerkscan und Hostscan.

Durch das Scannen auf Schwachstellen kann der Scanner die Konfigurationsinformationen des Remote-Netzwerks oder Hosts, die Zuordnung von TCP/UDP-Ports, die bereitgestellten Netzwerkdienste, die spezifischen Informationen des Servers usw. ermitteln.

2. Arbeitsablauf

Allgemeiner Prozess des Penetrationstests:

Hauptseite sind klare Ziele, Informationssammlung, Schwachstellenerkennung, Schwachstellenüberprüfung, Informationsanalyse, Beschaffung erforderlicher Informationen, Informationssortierung und Erstellung eines Testberichts.

Penetrationstests sind schwierig durchzuführen, und der Umfang von Penetrationstests ist ebenfalls zielgerichtet und erfordert die Beteiligung von Menschen. Sie haben von automatisierten Schwachstellenscans gehört, aber noch nie von automatisierten Penetrationstests auf der Welt gehört. Während des Penetrationstestprozesses verwendet das Penetrationspersonal für Informationssicherheit eine große Anzahl von Tools und benötigt für die Durchführung von Tests sehr erfahrene Experten, was durch eine ein- oder zweimonatige Schulung nicht erreicht werden kann.

Vulnerability Scanning dient dazu, vorhandene Schwachstellen in Netzwerkgeräten wie Firewalls, Routern, Switch-Servern und anderen Anwendungen zu entdecken. Der Prozess ist automatisiert und zielt hauptsächlich auf potenzielle Schwachstellen auf der Netzwerk- oder Anwendungsebene ab. Beim Schwachstellen-Scan-Prozess werden Schwachstellen nicht ausgenutzt. Schwachstellenscans werden unternehmensweit durchgeführt und erfordern automatisierte Tools, um große Mengen an Assets zu verwalten. Sein Anwendungsbereich geht über den Penetrationstest hinaus. Produkte zum Scannen von Sicherheitslücken werden in der Regel von Systemadministratoren oder Sicherheitspersonal mit guten Netzwerkkenntnissen betrieben. Für die effektive Nutzung dieser Produkte sind produktspezifische Kenntnisse erforderlich.

Beim Schwachstellen-Scannen kommen hauptsächlich fünf Technologien zum Einsatz: Ping-Scanning, Port-Scanning, Betriebssystemerkennung, Schwachstellenerkennung und Firewall-Scanning. Jede dieser Technologien hat unterschiedliche Ziele und Anwendungsprinzipien. Sie funktioniert auf der Internetebene ; Port-Scanning und Firewall-Erkennung auf der Transportebene; Betriebssystemerkennung und Schwachstellenerkennung auf der Internet-Testebene, Transportebene und Anwendungsebene. Der Ping-Scan ermittelt hauptsächlich die IP-Adresse des Hosts, der Port-Scan erkennt die offenen Ports des Zielhosts und führt dann basierend auf den Ergebnissen des Port-Scans eine Betriebssystemerkennung und einen Schwachstellen-Scan durch.

Im Allgemeinen kaufen große Unternehmen automatisierte Schwachstellenscans und führen regelmäßig jeden Tag oder jede Woche Schwachstellenscans durch. Dies ähnelt der Installation von Antivirensoftware nur auf Ihrem Computer Sie müssen es einfach scannen und regelmäßig einen Virenschutz durchführen. Penetrationstests werden durchgeführt, wenn neue Produkte auf den Markt kommen oder wenn festgestellt wird, dass das Unternehmen über sehr wichtige Daten auf dem Server verfügt. Aus Angst vor Datenverlust oder Diebstahl führen professionelle Sicherheitsanbieter regelmäßig manuelle Penetrationstests durch.

Es ist ersichtlich, dass die beiden nicht unabhängig voneinander existieren und in Kombination verwendet werden müssen, um die besten Ergebnisse zu erzielen und die Informationssicherheit des Unternehmens zu gewährleisten.

3. Natur

Bei Penetrationstests werden verschiedene technische Mittel eingesetzt, um die reale Produktionsumgebung anzugreifen Nicht-invasive Methode, um alle Schwachstellen im System sorgfältig zu lokalisieren und zu quantifizieren.

Wir können anhand von Fällen über den Unterschied zwischen Schwachstellen-Scanning und Penetrationstests sprechen:

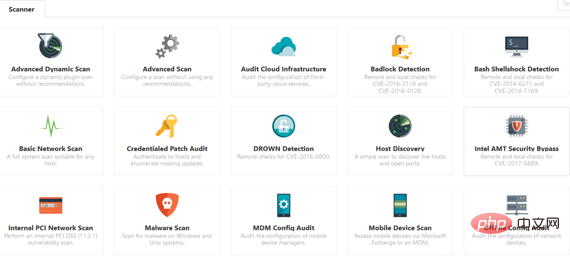

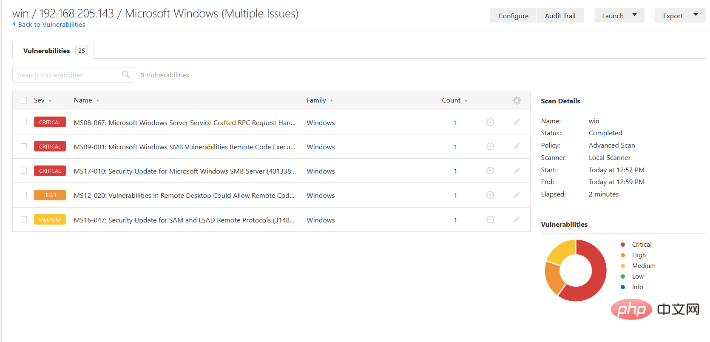

Hier verwenden wir Nessus als Beispiel für Schwachstellen-Scanning-Tests und nun die Anzahl der gescannten IP-Adressen Nessus war eine Einschränkung, es scheint, dass nur 16 Host-IPs gescannt werden können, aber als Neuling habe ich mit Hilfe eines Freundes eine virtuelle Maschinenversion von Nessus bekommen. Öffnen Sie es zunächst lokal https://192.168.205.149:8834, Der Port für die Nessus-Anmeldung ist normalerweise 8834. Ich habe meinen virtuellen Host lokal gescannt.

Die gescannten Ergebnisse können zur lokalen Ansicht exportiert werden:

Die oben genannten Schritte sind die Schritte für das Nessus-Schwachstellenscannen. Im Allgemeinen werden die vom Host geöffneten Ports, ausgeführten Dienste, Systemschwachstellen, Überlaufschwachstellen und Middleware aufgeführt (niedrigere Versionen geben mittlere, hohe und niedrige Schwachstellenidentifizierung aus). , SSL Das Problem niedriger Versionen besteht darin, dass diese die Hauptausgabeergebnisse verpassen. Wie oben erwähnt, besteht das Schwachstellenscanning darin, alle Schwachstellen im System sorgfältig zu lokalisieren und zu quantifizieren, während beim Penetrationstest verschiedene Angriffsmethoden (mit Autorisierung) verwendet werden, um die reale Umgebung oder Testumgebung anzugreifen. Nicht auf Social Engineering beschränkt. Es erfordert viel mehr Arbeit als das Scannen von Schwachstellen.

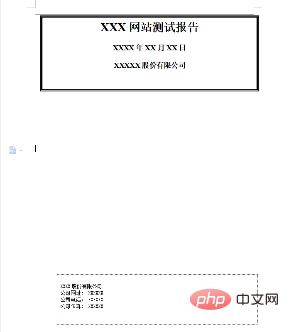

Im Allgemeinen erfolgt das Scannen auf Schwachstellen im Intranet. Der Kunde gibt Ihnen eine Host-Asset-Liste und Sie fügen diese dann entsprechend der IP-Adresse der Asset-Liste zum automatischen Scannen hinzu. Was Penetrationstests (White-Box, Black-Box, Grey-Box) betrifft, führe ich hauptsächlich Black-Box-Tests durch. Im Vergleich zu allen wissen wir alle, dass die frühe Phase des Black-Box-Tests sehr langweilig ist und man sie finden muss relevante Vermögenswerte des Ziels selbst. Zum Beispiel das Ausgraben von Subdomain-Namen, das Ausführen vertraulicher Verzeichnisse, das Scannen von Ports usw. Die Menge der in der frühen Phase gesammelten Informationen bestimmt den Grad der Durchdringung in der späteren Phase. Das allgemeine Ausgabeformat für Penetrationstestberichte lautet wie folgt:

4. Kosten und Zeit

Im Vergleich zu dem, was jeder über Penetration weiß Tests Im Vergleich zu den Kosten und der Zeit des Schwachstellenscans erfordern Penetrationstests im Frühstadium verschiedene Vorbereitungen. Je umfassender die Informationsbestände in der Frühphase gesammelt werden, desto tiefer wird die Penetration sein Es handelt sich nicht nur um einen Prozess von flach nach tief, sondern auch um eine Kettenreaktion; im Vergleich zum Schwachstellen-Scan, der viel weniger Zeit in Anspruch nimmt, ist das Schwachstellen-Scannen im Allgemeinen geplant und automatisiert.

Kurz gesagt, die besten Ergebnisse können durch die Kombination von Schwachstellenscans und Penetrationstests erzielt werden, um die am besten geeigneten Kontrollmaßnahmen für das Unternehmen, die Abteilung oder die Praxis zu ermitteln – sowohl Schwachstellenscans als auch Penetrationstests sind sehr wichtig Unterschiedliche Zwecke führen zu unterschiedlichen Ergebnissen.

Empfohlene verwandte Artikel und Tutorials: Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonDetaillierte Einführung in Penetrationstests und Schwachstellenscans. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!