Heim >Betrieb und Instandhaltung >Sicherheit >Detaillierte Einführung in die Datenspeichersicherheit von DSMM

Detaillierte Einführung in die Datenspeichersicherheit von DSMM

- 王林nach vorne

- 2019-11-28 17:19:395061Durchsuche

Definition

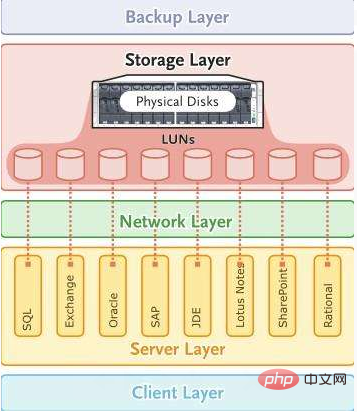

Datenspeichersicherheit ist ein Teil der Rechenzentrumssicherheit und der organisatorischen Sicherheit, der für Daten wichtig ist Sicherheit Diese Phase ist auch ein Prozess, der drei Aspekte der Datenintegrität, Vertraulichkeit und Verfügbarkeit umfasst, sodass die Bedeutung dieser Phase offensichtlich ist. Dieser Prozess umfasst drei Prozessbereiche, nämlich: Speichermediensicherheit, logische Speichersicherheit sowie Datensicherung und -wiederherstellung.

Sicherheit von Speichermedien

Die offizielle Beschreibung besteht darin, effektive Technologie für Szenarien bereitzustellen, in denen auf Datenspeichermedien zugegriffen und diese innerhalb von Organisationen verwendet werden müssen. und Verwaltungsmethoden, um das Risiko von Datenlecks zu verhindern, die durch unsachgemäße Verwendung von Medien verursacht werden können.

Daten werden auf Medien wie physischen Medien (Festplatten, Festplatten), virtuellen Speichermedien (Containern, virtuellen Festplatten) usw. gespeichert. Eine unsachgemäße Verwendung von Medien kann leicht zu Datenleckrisiken in diesem Sicherheitsbereich führen Achten Sie mehr auf den Datenschutz auf der physischen Sicherheitsebene.

Der DSMM-Standard fordert Folgendes auf der vollständig definierten Ebene:

Organisationsaufbau:

Die Organisation legt Positionen und Personal fest, für die einheitlich verantwortlich ist die Verwaltung der Speichermediennutzung.

Die Anforderungen von DSMM sind nahezu gleich. Für jeden Prozessbereich muss eine Person und eine eigene Position benannt werden, die für die Arbeit verantwortlich ist und für diese Arbeit kompetent ist. In der tatsächlichen Arbeit können alle Prozessbereiche in dieser Dimension eine oder mehrere Personen haben, die einzeln ernannt oder im entsprechenden Systemkapitel erläutert werden können.

Institutioneller Prozess:

Entwickeln Sie Sicherheitsrichtlinien und Verwaltungsspezifikationen für den Zugriff und die Nutzung von Speichermedien und richten Sie Genehmigungs- und Aufzeichnungsprozesse für die Mediennutzung ein.

Etablieren Sie einen standardisierten Prozess für den Kauf oder die Lagerung von Medien, verlangen Sie den Kauf oder die Beschaffung von Speichermedien über vertrauenswürdige Kanäle und etablieren Sie Standardverfahren zur Reinigung von Speichermedien für alle Arten von Speichermedien.

Markieren Sie das Speichermedium, um die auf dem Medium gespeicherten Datenobjekte zu verdeutlichen.

Führen Sie routinemäßige und stichprobenartige Inspektionsverfahren an Speichermedien durch, um sicherzustellen, dass Speichermedien in Übereinstimmung mit den von der Behörde veröffentlichten Spezifikationen für die Mediennutzung verwendet werden.

Technische Tools:

Organisationen setzen effektive Medienreinigungstools ein, um Speichermedien zu reinigen.

Medienzugriff und Nutzungsverhalten aufzeichnen und prüfen.

Personelle Fähigkeiten:

Das für diese Arbeit verantwortliche Personal ist mit den relevanten Compliance-Anforderungen für die Mediennutzung vertraut, ist mit den Unterschieden im Zugang und in der Mediennutzung vertraut Sie können verschiedene Speichermedien verwalten und proaktiv entsprechend den Anforderungen der Richtlinienänderungen und der Aktualisierungsverwaltung handeln.

Im Folgenden sind die spezifischen Inhalte aufgeführt, auf die während des Speichermediensicherheitsprozesses geachtet werden sollte.

1. Klären Sie die Szenarien, in denen Organisationen auf Datenspeichermedien zugreifen und diese verwenden, legen Sie Vorschriften/Standards für die Sicherheit von Speichermedien fest und definieren Sie eindeutig Speichermedien und -klassifizierungen Speicher usw., ermitteln Sie die Anforderungen an Datenspeichermedien anhand der Datenklassifizierung und der Einstufung des Inhalts.

2. Klären Sie die Beschaffungs- und Genehmigungsanforderungen für Speichermedien, etablieren Sie vertrauenswürdige Kanäle und stellen Sie die Zuverlässigkeit von Speichermedien sicher.

3. Markieren Sie die Speichermedien, z. B. Klassifizierung (kann nach Typ, Material usw. klassifiziert werden), beschriften Sie sie (beschriften Sie die Speichermedien, um Inhalt, Eigentum, Größe, Speicherdauer und Vertraulichkeit zu verdeutlichen). der gespeicherten Daten) Grad usw.).

4. Klären Sie die Anforderungen an das Speicherumgebungsmanagement für Medien, insbesondere einschließlich Standort des Lagerbereichs, Staubdichtigkeit, Feuchtigkeitsbeständigkeit, Antistatik, Diebstahlschutz, Klassifizierungskennzeichnung, Ein- und Ausgangsregistrierung usw.

5. Klären Sie die Spezifikationen für die Nutzung von Speichermedien, einschließlich einer Reihe von Zugriffskontrollanforderungen wie Antragsformulare und Registrierungsformulare sowie Datenbereinigung (dauerhafte Löschung, vorübergehende Löschung usw.) und Vernichtung und Verschrottungsanforderungen (Vernichtungsmethoden, Vernichtungsaufzeichnungen).

6. Klären Sie die Test- und Wartungsspezifikationen für Speichermedien, einschließlich der Prüfung der Leistung, Zuverlässigkeit und Kapazität der Speicherhardware sowie der Art und Weise der Rückkehr zum Werk, des Betreibers, der Zeit und des Ortes usw.

7. Klären Sie die Anforderungen an routinemäßige und stichprobenartige Überprüfungen und überprüfen Sie die Speichermedien regelmäßig, um Informationsverluste zu vermeiden.

Eine einfache Zusammenfassung ist, dass es eine eigene Person gibt, die für die Mediensicherheit verantwortlich ist und mit den relevanten Compliance-Anforderungen für die Mediennutzung vertraut ist. Die Festlegung von Systemspezifikationen umfasst den Genehmigungs- und Aufzeichnungsprozess für die Verwendung von Medien, vertrauenswürdige Kaufkanäle und damit verbundene Verfahren zur Initialisierung (Reinigung), Klassifizierung und Kennzeichnung von Speichermedien, regelmäßige Inspektionen von Speichermedien usw. Stellen Sie zugehörige Tools bereit, mit denen Sie Medien bereinigen und Prüftools für den Zugriff auf und die Verwendung von Medien aufzeichnen können.

Logische Speichersicherheit

Die offizielle Beschreibung basiert auf den internen Geschäftsmerkmalen und Datenspeichersicherheitsanforderungen der Organisation und richtet logische Speicher ein Speichercontainer für Daten und wirksame Sicherheitskontrollen für die Architektur.

Sicherheitsanforderungen für Speichercontainer und Speicherarchitektur, wie Authentifizierung, Zugriffskontrolle, Protokollverwaltung, Kommunikationsnachweise, Datei-Antiviren- und andere Sicherheitskonfigurationen sowie Sicherheitskonfigurationsrichtlinien zur Gewährleistung der Datenspeichersicherheit.

Der DSMM-Standard erfordert Folgendes auf der vollständig definierten Ebene:

Organisationsaufbau:

Schaffen Sie eine einheitliche Position, die für das Sicherheitsmanagement der logischen Datenspeicherung verantwortlich ist Auf der Ebene der Organisationsstruktur und des Personals ist er dafür verantwortlich, die allgemeinen Anforderungen an das Sicherheitsmanagement des Datenlogik-Speichersystems zu klären und die Umsetzung relevanter Anforderungen zu fördern.

Bestimmen Sie den Sicherheitsadministrator jedes logischen Datenspeichersystems, der für die Sicherheitsverwaltung sowie den Betrieb und die Wartung der logischen Datenspeichersysteme und Speichergeräte verantwortlich ist.

Systemprozess:

Erstellen Sie Sicherheitsspezifikationen und Konfigurationsregeln für die logische Datenspeicherverwaltung und klären Sie die Kontoberechtigungsverwaltung, Zugriffskontrolle, Protokollverwaltung und Verschlüsselung verschiedener Datenspeicher Systemverwaltung, Versionsaktualisierung usw. Anforderungen.

Das interne Datenspeichersystem sollte einheitlichen Konfigurationsanforderungen für eine effektive Sicherheitskonfiguration folgen, bevor es online geht, und das verwendete externe Datenspeichersystem sollte ebenfalls effektiv für die Sicherheit konfiguriert werden.

Klare Autorisierungs- und Betriebsspezifikationen für die Isolation logischer Datenspeicher, um die Isolationsfähigkeiten für die Datenspeichersicherheit bei mehreren Mandanten sicherzustellen.

Technische Tools:

Stellen Sie Tools zum Scannen der Konfiguration des Datenspeichersystems bereit, um die Sicherheitskonfiguration des Hauptdatenspeichersystems regelmäßig zu scannen und die Einhaltung der Sicherheitsgrundanforderungen sicherzustellen.

Verwenden Sie technische Tools, um die Datennutzungsstandardisierung des logischen Speichersystems zu überwachen und sicherzustellen, dass die Datenspeicherung den relevanten Sicherheitsrichtlinienanforderungen der Organisation entspricht.

Hat die Möglichkeit, sensible Daten wie persönliche Informationen und wichtige Daten zu verschlüsseln und zu speichern.

Personelle Fähigkeiten:

Das für diese Arbeit verantwortliche Personal ist mit der Architektur des Datenspeichersystems vertraut und kann die Sicherheitsrisiken analysieren, denen die Datenspeicherung ausgesetzt ist, um dies sicherzustellen die Sicherheit aller Aspekte.

Die folgenden spezifischen Inhalte sollten während der Sicherheitsverwaltungsphase des logischen Speichers beachtet werden:

1. Definieren Sie logische Speichersysteme und -geräte. und logische Datenspeicherung einrichten, Sicherheitsspezifikationen/-systeme und Konfigurationsregeln verwalten und Sicherheitsanforderungen für Kontoverwaltung, Authentifizierung, Berechtigungsverwaltung, Protokollverwaltung, Verschlüsselungsverwaltung, Versions-Upgrades usw. verschiedener Datenspeichersysteme klären

2 . Klären Sie die Sicherheitsanforderungen des Architekturdesigns und der Sicherheitsanforderungen von Datenspeichersystemen, schlagen Sie empfohlene Sicherheitsarchitekturdesigns vor und vermeiden Sie gängige Architekturdesigns mit Sicherheitsrisiken.

3. Klären Sie die Sicherheitskonfigurationsanforderungen des Datenspeichersystems, bevor Sie online gehen, und führen Sie eine einheitliche und effektive Sicherheitskonfiguration durch. Verwenden Sie gleichzeitig Konfigurationsscan-Tools und Schwachstellen-Scansysteme, um das Datenspeichersystem regelmäßig zu scannen um sicherzustellen, dass die grundlegenden Sicherheitsanforderungen erfüllt werden.

4. Legen Sie Autorisierungs- und Betriebsspezifikationen für die logische Datenspeicherung fest, um eine sichere Isolierung der mandantenfähigen Datenspeicherung zu gewährleisten und unbefugten Zugriff und Änderungen von Daten zwischen Benutzern zu vermeiden.

5. Erstellen Sie Sicherheitsmanagementspezifikationen und Betriebsverfahren für Datenspeichersysteme und -geräte, einschließlich, aber nicht beschränkt auf Standardbetriebsverfahren, Wartungsbetriebsverfahren, Notfallbetriebsverfahren usw.

6. Sammeln und analysieren Sie die Protokolldatensätze des Datenspeichersystems, identifizieren Sie Konten und Zugriffsrechte, überwachen Sie die Standardisierung und Rationalität der Datennutzung und analysieren und verfolgen Sie die Quelle auftretender Sicherheitsvorfälle.

Eine einfache Zusammenfassung ist, dass es dedizierte Mitarbeiter und Stellen gibt, die für die einheitliche Verwaltung der logischen Speichersicherheit verantwortlich sind, und dass diese gleichzeitig mit der logischen Speichersicherheitsarchitektur und den damit verbundenen Betriebs- und Wartungsarbeiten vertraut sein müssen. Legen Sie Spezifikationen für die Verwaltung der logischen Datenspeichersicherheit fest, einschließlich Anforderungen für Authentifizierung und Autorisierung, Konto- und Berechtigungsverwaltung, Protokollverwaltung, verschlüsselte Speicherverwaltung, Versionsaktualisierungen, einheitliche Sicherheitskonfiguration vor dem Online-Gehen und Datenisolierung. Stellen Sie relevante Tools für Konfigurationsscans und Schwachstellenscans, die Überwachung der Datennutzungsstandardisierung sowie Tools oder Technologien zur Verschlüsselung wichtiger Daten bereit.

Datensicherung und -wiederherstellung

Die offizielle Beschreibung besteht darin, eine redundante Verwaltung und den Schutz gespeicherter Daten durch regelmäßige Datensicherung und -wiederherstellung zu erreichen Verfügbarkeit.

Sicherung und Wiederherstellung sollen die Hochverfügbarkeit und Notfallwiederherstellbarkeit des Informationssystems verbessern. Wenn das Datenbanksystem abstürzt, können die Daten ohne Datenbanksicherung nicht gefunden werden.

Der DSMM-Standard erfordert Folgendes auf der vollständig definierten Ebene:

Organisationsaufbau:

Bestimmen Sie die Person, die für das einheitliche Datensicherungs- und Wiederherstellungsmanagement verantwortlich ist Die Stellen und das Personal der Organisation sind für die Einrichtung entsprechender Systeme und Prozesse sowie die Umsetzung relevanter Sicherheitsmaßnahmen verantwortlich.

Systemprozess:

Etablieren Sie eine Datensicherungs- und -wiederherstellungsstrategie und ein Verwaltungssystem, um Sicherheitsziele wie Zuverlässigkeit und Verfügbarkeit von Datendiensten zu erfüllen.

Etablieren Sie einen betrieblichen Prozess für die Datensicherung und -wiederherstellung und definieren Sie klar Umfang, Häufigkeit, Tools, Prozesse, Protokollaufzeichnungsspezifikationen, Datenspeicherdauer usw. der Datensicherung und -wiederherstellung.

Etablieren Sie regelmäßige Inspektions- und Aktualisierungsverfahren für die Datensicherung und -wiederherstellung, einschließlich der Aktualisierungshäufigkeit und der Aufbewahrungsdauer von Datenkopien, um die Gültigkeit von Datenkopien oder Sicherungsdaten sicherzustellen.

Legen Sie basierend auf dem Datenlebenszyklus und den Geschäftsspezifikationen Betriebsabläufe für die Datenarchivierung und -speicherung in verschiedenen Phasen fest.

Etablieren Sie eine Komprimierungs- oder Verschlüsselungsstrategie für archivierte Daten, um eine effektive Nutzung und einen sicheren Zugriff auf den Speicherplatz für archivierte Daten sicherzustellen.

Legen Sie Sicherheitsrichtlinien und Kontrollmaßnahmen für archivierte Daten fest, um sicherzustellen, dass unbefugte Benutzer nicht auf archivierte Daten zugreifen können.

Identifizieren Sie die für die Organisation geltenden in- und ausländischen gesetzlichen und behördlichen Anforderungen und stellen Sie sicher, dass relevante Daten gemäß den gesetzlichen Bestimmungen und behördlichen Anforderungen aufgezeichnet und aufbewahrt werden.

Entwickeln Sie Strategien und Verfahren zur Aktualitätsverwaltung der Datenspeicherung, klären Sie die Gültigkeitsdauer der Datenfreigabe, -speicherung, -nutzung und -entfernung, den Datenverarbeitungsprozess nach Ablauf der Gültigkeitsdauer und die Sicherheitsmanagementstrategie für die Sicherheit abgelaufener gespeicherter Daten Daten.

Einrichtung eines Sicherheitsschutzmechanismus für abgelaufene gespeicherte Daten und Möglichkeit, für gespeicherte Daten, deren Gültigkeitsdauer überschritten wurde, erneut eine Genehmigung vom Datenverantwortlichen einzuholen.

Technische Tools:

Etablieren Sie einheitliche technische Tools für die Datensicherung und -wiederherstellung und verfestigen Sie spezifische Backup-Strategien in den Tools, um die automatisierte Ausführung der damit verbundenen Arbeiten sicherzustellen.

Etablieren Sie technische Mittel für die Sicherheit von Backup- und Archivdaten, einschließlich, aber nicht beschränkt auf, Zugriffskontrolle, Komprimierungs- oder Verschlüsselungsverwaltung, Integritäts- und Verfügbarkeitsmanagement von Backup- und Archivdaten, um die Sicherheit von Backup- und Archivdaten zu gewährleisten. Effizient Ausnutzung des Speicherplatzes und sicherer Zugriff.

Ergreifen Sie regelmäßig die erforderlichen technischen Maßnahmen, um die Integrität und Verfügbarkeit von Backup- und Archivdaten zu überprüfen.

Festlegen Sie Methoden und Mechanismen für die vollständige Löschung oder Anonymisierung abgelaufener gespeicherter Daten und ihrer Sicherungsdaten, mit denen überprüft werden kann, ob die Daten vollständig gelöscht wurden, nicht wiederhergestellt werden können oder nicht als Einzelperson identifiziert werden können, und informieren Sie die Daten Verantwortliche und Datennutzer.

Verwenden Sie Risikoerinnerungen und technische Mittel, um ein versehentliches Löschen nicht abgelaufener Daten zu vermeiden, und stellen Sie sicher, dass versehentlich gelöschte Daten innerhalb eines bestimmten Zeitfensters manuell wiederhergestellt werden können.

Stellen Sie sicher, dass die Speicherarchitektur über die Fähigkeit zur fehlertoleranten Bereitstellung der Datenspeicherung über Schränke oder Computerräume hinweg verfügt.

Personalkompetenzen:

Das für diese Arbeit verantwortliche Personal versteht die Leistung von Datensicherungsmedien und die Geschäftsmerkmale der zugehörigen Daten und kann eine effektive Datensicherung und -wiederherstellung bestimmen Mechanismen.

Das für diese Arbeit verantwortliche Personal versteht die Compliance-Anforderungen im Zusammenhang mit der Aktualität der Datenspeicherung vollständig und ist in der Lage, die Compliance-Anforderungen zur Aufbewahrung auf der Grundlage von Geschäftsszenarien zu interpretieren und Implementierungspläne zu formulieren.

Die folgenden spezifischen Inhalte sollten während der Datensicherungs- und Wiederherstellungsphase beachtet werden:

1. Legen Sie eine Datensicherungs- und Wiederherstellungsstrategie fest und Managementsystem, um die Zuverlässigkeit und Verfügbarkeit von Datendiensten sicherzustellen.

2. Legen Sie Betriebsabläufe für die Datensicherung und -wiederherstellung fest und definieren Sie dabei klar Umfang, Häufigkeit, Tools, Prozesse, Protokollaufzeichnungsspezifikationen, Datenspeicherdauer usw. der Datensicherung und -wiederherstellung.

3. Klären Sie die regelmäßigen Inspektions- und Aktualisierungsanforderungen für die Datensicherung und -wiederherstellung, wie z. B. die Aktualisierungshäufigkeit und den Aufbewahrungszeitraum von Datenkopien usw., um die Gültigkeit von Datenkopien oder Sicherungsdaten usw. sicherzustellen.

4. Legen Sie Richtlinienanforderungen für die Komprimierung, Integritätsüberprüfung und Verschlüsselung für Sicherungsdaten fest, um eine effektive Nutzung und einen sicheren Zugriff auf den Speicherplatz für Sicherungsdaten sicherzustellen.

5. Identifizieren Sie die für die Organisation geltenden in- und ausländischen gesetzlichen und behördlichen Anforderungen und kombinieren Sie diese mit den eigenen Geschäftsanforderungen, um sicherzustellen, dass relevante Daten gemäß den gesetzlichen Bestimmungen und den Anforderungen der Aufsichtsbehörden erfasst und gespeichert werden und diese erfüllen die Anforderungen an den Backup- und Speicherzyklus.

6. Richten Sie ein einheitliches, automatisiertes Backup- und Wiederherstellungstool ein.

7. Führen Sie sichere Datenverwaltungsmethoden für Sicherungsdaten ein, einschließlich, aber nicht beschränkt auf Zugriffskontrolle, Komprimierungs- oder Verschlüsselungsverwaltung, Integritäts- und Verfügbarkeitsverwaltung von Sicherungsdaten.

Eine einfache Zusammenfassung ist, dass eine dedizierte Person für die Datensicherung und -wiederherstellung verantwortlich ist und in der Lage ist, den Geschäftsprozess der Datensicherung zu verstehen und relevante Compliance-Anforderungen zu erfüllen. Entwickeln Sie ein Sicherheitsmanagementsystem und Betriebsspezifikationen für die Datensicherung und -wiederherstellung, einschließlich Sicherungsumfang, Häufigkeit, Tools, Prozesse, Protokolldatensätze, Speicherdauer, Wiederherstellungstestprozess, Zugriffsberechtigungseinstellungen, Gültigkeitsdauerschutz, externe Notfallwiederherstellung usw. Bereitstellung automatisierter Tools zur Datensicherung und -wiederherstellung sowie Tools und technischer Mittel zur Datenverschlüsselung und Integritätsüberprüfung.

Zusammenfassung:

Die Datenspeichersicherheit von DSMM besteht eigentlich darin, die Speichersicherheit von Daten auf physischer und logischer Ebene zu gewährleisten. Das Hauptziel besteht darin, Datenverschlüsselung zu erreichen und Integrität und hohe Verfügbarkeit, um Datenspeichersicherheit von dynamisch bis statisch zu erreichen.

Obwohl in dem Artikel viele Systeme und technische Tools separat beschrieben werden, können sie in der tatsächlichen Arbeit miteinander vermischt werden. Gleichzeitig werden viele spezifische Implementierungsteile nicht nur in einem Prozessbereich oder einem Lebenszyklus angewendet Es kann sogar über den gesamten Lebenszyklus hinweg angewendet werden. Es erfordert beispielsweise eine verschlüsselte Speicherung und Integritätsprüfung wichtiger oder sensibler Daten, die in allen Phasen des Lebenszyklus anwendbar ist. Bei den meisten Anlagen liegen diese Arbeiten grundsätzlich in der Verantwortung des Betriebs- und Wartungspersonals.

Als Sicherheitspersonal denke ich, dass es in Bezug auf die Sicherheit der Datenspeicherung eher auf die Zusammenarbeit mit Betriebs- und Wartungskollegen ankommt und wir uns auf der vorhandenen Basis verbessern und verbessern können. Ob es um Systemspezifikationen, Werkzeugtechnik oder Personal geht, es muss nicht nur die relevanten Anforderungen von DSMM erfüllen, sondern auch in die Arbeit des Betriebs- und Wartungspersonals integriert werden, sonst wird es nicht gut umgesetzt. In dieser Phase besteht die Aufgabe des Sicherheitspersonals darin, Anforderungen vorzulegen und Unterstützung bei der Sicherheitsfähigkeit bereitzustellen, damit relevante Betriebs- und Wartungskollegen bei der Erledigung der Aufgaben zusammenarbeiten können.

Empfohlene verwandte Artikel und Tutorials: Tutorial zur Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonDetaillierte Einführung in die Datenspeichersicherheit von DSMM. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!