Heim >Schlagzeilen >Ist Smart Home wirklich sicher?

Ist Smart Home wirklich sicher?

- -Original

- 2018-03-09 09:03:221837Durchsuche

Mit der Entwicklung der Technologie beginnen immer mehr Benutzer, IoT-Geräte zu verwenden, und wenn Benutzer diese Geräte kaufen, entscheiden sie sich oft für Produkte mit fortschrittlicheren und umfangreicheren Funktionen. Doch aus Sicht der Sicherheitsgemeinschaft kümmern wir uns nicht ausreichend um diese Geräte, die nach und nach in unser Leben „eindringen“.

Obwohl viele Sicherheitsforscher in den letzten Jahren Sicherheitsanalysen für mit dem Internet verbundene Geräte durchgeführt haben, bestehen immer noch Sicherheitsbedrohungen, und diese Dinge werden die Benutzer definitiv einem Sicherheitsrisiko aussetzen. Heute werden wir einen Smart Hub für die Analyse auswählen, ein Gerät, das für verschiedene Zwecke verwendet werden kann, beispielsweise zur Steuerung von Sensoren und Geräten in der häuslichen Umgebung, für das Energie- oder Wassermanagement, die Sicherheitsüberwachung oder in Sicherheitssystemen.

Dieses kleine Gerät kann Informationen von allen angeschlossenen Geräten abrufen. Wenn in der aktuellen Umgebung eine unerwartete Situation auftritt, benachrichtigt es den Benutzer per SMS oder E-Mail. Interessanterweise kann es auch eine Verbindung zu lokalen Rettungsdiensten herstellen und je nach Situation Warnmeldungen an Benutzer senden. Wenn sich also jemand in ein solches Smart-Home-System hacken und die Haussteuerung übernehmen könnte, wäre das nicht nur ein schrecklicher Albtraum für den Benutzer, sondern würde auch die Funktionsfähigkeit der Rettungsdienste beeinträchtigen.

Während unserer Analyse haben wir mehrere logische Schwachstellen entdeckt, die als Angriffsvektoren für Angreifer dienen könnten.

Physischer Zugriff

Zuerst müssen wir Schwachstellen erkennen, die Angreifer von außerhalb des Netzwerks ausnutzen können. Die Firmware für diesen Hub war online leicht zu finden und kann direkt heruntergeladen werden. Daher kann jeder die Firmware-Datei direkt analysieren und sogar den Firmware-Inhalt ändern.

Wir haben außerdem festgestellt, dass das Passwort des Root-Kontos in einer versteckten Datei gespeichert und mit dem DES-Algorithmus verschlüsselt ist. Einige Schüler wissen möglicherweise, dass der DES-Verschlüsselungsalgorithmus nicht sicher und leicht zu knacken ist. Daher kann ein Angreifer durch Brute-Force an den Passwort-Hash gelangen und das Passwort des „Root“-Kontos knacken.

Um mit Root-Rechten auf das Gerät zuzugreifen und Dateien zu ändern oder bösartige Befehle auszuführen, ist physischer Zugriff erforderlich.

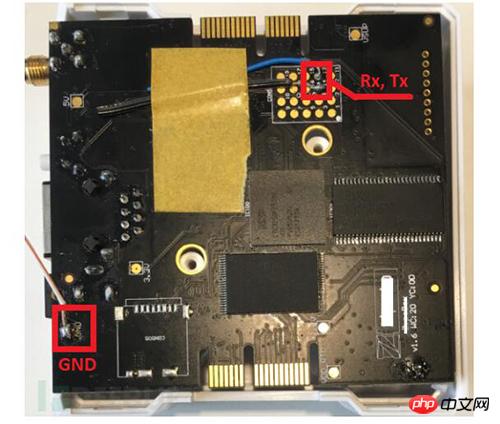

Wir haben das Gehäuse des Geräts entfernt, aber nicht alle Angreifer sind dazu in der Lage. Unsere weitere Analyse ergab jedoch, dass es andere Möglichkeiten gab, Fernzugriff auf das Gerät zu erhalten.

Fernzugriff

Bei der Konfiguration des Hubs und der Überprüfung aller angeschlossenen Geräte können Benutzer wählen, ob sie die mobile App verwenden oder den Vorgang über die Webseite abschließen möchten. Wenn die Benutzereinstellungen abgeschlossen sind, werden alle Einstellungsinformationen in die Datei config.jar gekapselt und der Hub lädt diese Konfigurationen herunter und führt sie aus.

Aber wir können sehen, dass die Datei config.jar über HTTP gesendet wird und die Gerätekennung die Seriennummer des Geräts verwendet. Daher kann ein Angreifer eine beliebige Seriennummer verwenden, um dieselbe Anfrage zu senden und die Konfigurationsdatei herunterzuladen. Einige Studenten denken vielleicht, dass die Seriennummer einzigartig ist, aber der Entwickler sagte, dass die Seriennummer nicht gut durch Sicherheitsmaßnahmen geschützt ist und durch Brute-Force-Cracking erhalten werden kann. Um an die Seriennummer zu gelangen, kann ein Remote-Angreifer eine speziell gestaltete gefälschte Anfrage senden und anhand der serverseitigen Antwortinformationen ermitteln, ob die aktuelle Seriennummer im System registriert wurde.

Darüber hinaus zeigen unsere ersten Untersuchungen, dass viele Benutzer ihre Geräteprobleme in Online-Foren diskutieren oder Fotos des Hubs in sozialen Netzwerken veröffentlichen, wodurch die Seriennummer des Geräts preisgegeben werden kann, selbst wenn der Angreifer dies nicht kann Wenn sie die Seriennummer nicht kennen, können sie es dennoch mithilfe von Social-Engineering-Techniken versuchen.

Bei der Analyse der Datei config.jar stellten wir fest, dass sie den Anmeldenamen und das Passwort des Geräts enthielt, was für einen Angreifer ausreichend Informationen war, um über die Weboberfläche auf Benutzerkonten zuzugreifen. Obwohl die Passwörter in der Datei verschlüsselt sind, gibt es viele Open-Source-Tools oder Open-Source-Passwortdatenbanken, die Angreifern beim Entschlüsseln der Hashes helfen können. Das Wichtigste ist, dass das Gerät beim Festlegen eines Passworts durch den Benutzer nicht die Eingabe eines komplexen Passworts erfordert (es gibt keine Anforderungen an die Länge und die Mischung von Englisch und Ziffern), was die Schwierigkeit des Passwortknackens auf ein gewisses Maß reduziert Ausmaß.

Während unseres Experiments haben wir erfolgreich auf das Smart-Home-System des Zielbenutzers zugegriffen. Wir haben nicht nur alle Konfigurationen (einschließlich IP-Adressen) und Sensorinformationen erhalten, sondern konnten diese Daten auch ändern. Darüber hinaus enthält die JAR-Datei auch die privaten Informationen des Benutzers, da Benutzer ihre Mobiltelefonnummer hochladen müssen, um Warnungen und Benachrichtigungen zu erhalten.

Daher muss ein Angreifer nur einige gefälschte Anfragen generieren und an den Server senden und kann möglicherweise Fernzugriff auf das Smart-Home-System des Zielbenutzers erhalten, das keine Zwei-Faktor-Authentifizierung verwendet. Auf diese Weise kann der Angreifer das „gesamte Zuhause“ des Zielbenutzers kontrollieren, z. B. das Licht ein- und ausschalten, den Wasserhahn aufdrehen oder sogar die Tür öffnen usw. Unter diesem Gesichtspunkt wird das Smart-Home-Leben für Sie wahrscheinlich zum Albtraum.

Hinweis: Wir haben die Details der Schwachstellen den entsprechenden Herstellern gemeldet, diese Schwachstellen wurden jedoch noch nicht behoben.

Nach dem Sturm kommt immer die Sonne

Neben smarten Hubs haben wir auch eine smarte Glühbirne analysiert. Obwohl dieses Produkt keine sehr schwerwiegenden Sicherheitslücken aufweist, gibt es dennoch viele Sicherheitsprobleme, die uns überrascht haben.

Die intelligente Glühbirne kann mit WLAN verbunden werden und der Benutzer kann sie dann über die mobile App steuern. Daher müssen Benutzer die mobile App (Android oder iOS) herunterladen, die Glühbirne einschalten, eine Verbindung zu dem von der Glühbirne erstellten WLAN-Hotspot herstellen und der Glühbirne die SSID und das Passwort des lokalen WLAN-Netzwerks mitteilen.

Über die App können Benutzer Lichter ein- oder ausschalten, Timer einstellen oder die Helligkeit und Farbe der Lichter ändern. Ziel unserer Forschung war es herauszufinden, wie Angreifer Schwachstellen in intelligenten Glühbirnen ausnutzen können, um Zugang zu lokalen Netzwerken zu erhalten. Nach vielen Versuchen haben wir die Firmware der Glühbirne über die mobile Anwendung erhalten. Interessanterweise interagiert die Glühbirne nicht direkt mit der mobilen Anwendung. Tatsächlich müssen sowohl die Glühbirne als auch die App mit einem Cloud-Dienst verbunden sein und über den Cloud-Dienst interagieren.

Wir haben festgestellt, dass die Glühbirne eine Firmware-Update-Anfrage an den Server sendet und die Update-Datei über das HTTP-Protokoll herunterlädt, was offensichtlich unsicher ist. Befindet sich der Angreifer im selben Netzwerk, ist ein Man-in-the-Middle-Angriff einfach.

Durch Firmware-Aufklärung und Flash-Speicher-Datenextraktionstechnologie haben wir nicht nur auf die Firmware-Dateien zugegriffen, sondern auch Benutzerdaten erhalten. Eine weitere Analyse ergab jedoch, dass sich weder auf dem Gerät noch im internen Netzwerk sensible Daten befanden. Wir haben jedoch Anmeldeinformationen für alle WLAN-Netzwerke gefunden, mit denen die Zielbirne zuvor verbunden war. Diese Informationen werden dauerhaft im Flash-Speicher des Geräts gespeichert, sind nicht verschlüsselt und können nicht einmal durch Drücken der „Reset“-Taste gelöscht werden.

Zusammenfassung

Unsere neuesten Untersuchungen zeigen, dass „Smart Home“ nicht gleichbedeutend mit „sicheres Zuhause“ ist. Viele IoT-Geräte weisen derzeit viele logische Schwachstellen auf, und diese Schwachstellen ermöglichen es Cyberkriminellen wahrscheinlich, in Ihr Zuhause einzudringen.

In Verbindung stehende Artikel

Mehr sehen- Wie fange ich an, PHP zu lernen? Die klarste PHP-Lern-Roadmap der Geschichte!

- Bringen Sie Ihnen bei: „Wie kann man sich das PHP-Chinesisch-Kursvideo ansehen und im Stillen ein Meister werden?'

- Eine umfassende Bestandsaufnahme der international einflussreichsten Hacking-Vorfälle im Jahr 2016!

- Der praktische Videokurs zum WeChat-Miniprogramm ist online! Schnell lernen! Sonst ist es zu spät!

- Was müssen Sie lernen, um WeChat-Miniprogramme zu entwickeln?