Nginx服务器是一个高性能的Web服务器和反向代理服务器,具有强大的反爬虫和反DDoS攻击能力。本文将讨论Nginx服务器的反爬虫和反DDoS攻击策略,并给出相关的代码示例。

一、反爬虫策略

爬虫是一种自动化程序,用于从互联网上收集特定网站的数据。有些爬虫程序会给网站带来很大的负担,严重影响网站的正常运行。Nginx可以通过以下策略来防止爬虫的恶意行为:

- User-Agent过滤

爬虫程序通常会使用特定的User-Agent字符串来标识自己。通过在Nginx的配置文件中添加以下代码,可以禁止访问某些User-Agent:

if ($http_user_agent ~* (Baiduspider|Googlebot|Yandex)) {

return 403;

}上述代码会禁止百度蜘蛛、谷歌爬虫和Yandex爬虫的访问。

- IP访问频率限制

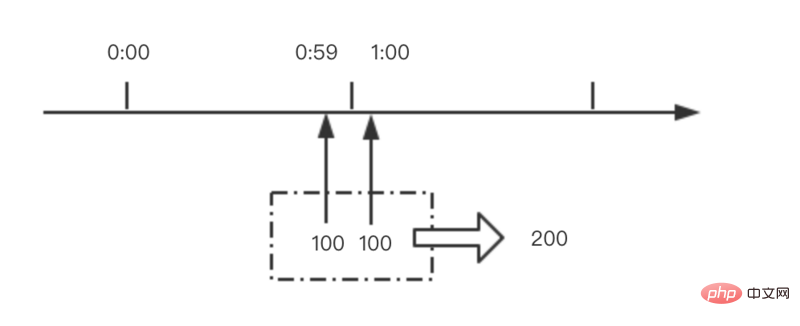

通过设置Nginx的ngx_http_limit_req_module模块,可以对IP地址的访问频率进行限制。以下是一个代码示例:

http {

limit_req_zone $binary_remote_addr zone=one:10m rate=100r/m;

server {

location / {

limit_req zone=one burst=20 nodelay;

...

}

}

}上述代码会对每个IP地址限制每分钟最多能访问100次,超过限制的请求会被延迟或拒绝。

二、反DDoS攻击策略

分布式拒绝服务(DDoS)攻击是通过大量的恶意流量使目标服务器过载。Nginx可以采取以下策略来抵御DDoS攻击:

- 连接数限制

设置Nginx的ngx_http_limit_conn_module模块,可以限制每个IP地址的同时连接数。以下是一个代码示例:

http {

limit_conn_zone $binary_remote_addr zone=concurrent:10m;

server {

location / {

limit_conn concurrent 50;

...

}

}

}上述代码会限制每个IP地址最多能同时建立50个连接。

- 请求长度限制

通过设置Nginx的client_body_buffer_size和client_max_body_size参数,可以限制请求的长度,防止恶意请求导致服务器溢出。以下是一个代码示例:

http {

client_body_buffer_size 10K;

client_max_body_size 10m;

server {

location / {

...

}

}

}上述代码会限制请求的体积不超过10MB。

综上所述,Nginx服务器具有强大的反爬虫和反DDoS攻击能力。通过User-Agent过滤、IP访问频率限制、连接数限制和请求长度限制等策略,可以有效地保护服务器免受爬虫和DDoS攻击的影响。

以上是讨论Nginx服务器的反爬虫和反DDoS攻击策略的详细内容。更多信息请关注PHP中文网其他相关文章!

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

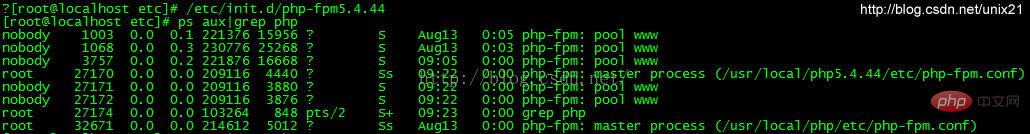

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

Atom编辑器mac版下载

最流行的的开源编辑器

记事本++7.3.1

好用且免费的代码编辑器

适用于 Eclipse 的 SAP NetWeaver 服务器适配器

将Eclipse与SAP NetWeaver应用服务器集成。

VSCode Windows 64位 下载

微软推出的免费、功能强大的一款IDE编辑器

安全考试浏览器

Safe Exam Browser是一个安全的浏览器环境,用于安全地进行在线考试。该软件将任何计算机变成一个安全的工作站。它控制对任何实用工具的访问,并防止学生使用未经授权的资源。